Mittelwelle per Javascript

Hatte ich nicht hier schon mehrfach etwas über Javascript geschrieben? Hier und hier und hier und hier und hier und hier und hier und hier und hier.

Heise legt nach: „PC und Notebook senden per JavaScript auf Mittelwelle“.

Javascript ist ganz toll, revisited

„Der Exploit setzt im Webbrowser aktiviertes JavaScript voraus“, schreibt Heise über einen Exploit, der angeblich Tor und Firefox bedroht. Hatte ich schon erwähnt, dass ich ohne Javascript surfe? SCNR.

Javascript and HMTL enabled

Anonymous: Global internet authority ICANN hacked due to phishing scam.

Javascript mal wieder

„Die Strafverfolgungsbehörde hatte Javascript eingesetzt um Nutzer des Tor-Hidden-Services-Anbieter Freedom Hosting zu identifizieren“.

Ach.

Darknet und Javascript, reloaded

Das Torprojekt hat zur Verhaftung des Darknet-Providers „Freedom Hosting“ ausführlich Stellung bezogen.

The person, or persons, who run Freedom Hosting are in no way affiliated or connected to The Tor Project, Inc., the organization coordinating the development of the Tor software and research. In the past, adversarial organizations have skipped trying to break Tor hidden services and instead attacked the software running at the server behind the dot onion address. Exploits for PHP, Apache, MySQL, and other software are far more common than exploits for Tor. The current news indicates that someone has exploited the software behind Freedom Hosting. From what is known so far, the breach was used to configure the server in a way that it injects some sort of javascript exploit in the web pages delivered to users. This exploit is used to load a malware payload to infect user’s computers. The malware payload could be trying to exploit potential bugs in Firefox 17 ESR, on which our Tor Browser is based. We’re investigating these bugs and will fix

them if we can.

Hier sind die Details.

Auch Heise berichtet „Tor-Nutzer über Firefox-Lücke verfolgt“. „Ältere, zum Tor-Browser-Bundle gehörende Firefox-Browser enthalten eine Javascript-Sicherheitslücke, über die sich Code einschleusen und ausführen lässt. “

Deswegen schreibt meine Lieblings-Torfrau Runa ganz richtig : „Firefox vulnerability was Windows-specific and targeted older versions of the Tor Browser Bundle“.

Wer über Tor surft und Javascript aktiviert hat, kann auch gleich das Schloss vor die Tür nageln. Diese „Sicherheitslücke“ betrifft nur Leute, die sich um Sicherheit wenig kümmern.

Sexy Javascript Kapitalismus

Ich muss etwas über mein Medien-Rezeptionsverhalten bekennen: Ich habe mich bei meiner morgendlichen Lektüre der Nachrichten nur auf drei Themen beschränkt, mehr haben mich nicht interessiert. Aber ich bin für nichts und keine Zielgruppe repräsentativ, ein Alptraum für Leute, die Umfragen machen. Das wurde mir mehrfach bestätigt. Also gehen die Medien und die Welt nicht unter.

Ob ihr’s glaubt oder nicht: Zuerst habe ich etwas über Javascript gelesen (via Fefe. Ich hatte hier und hier und hier schon etwas zum Thema publiziert.

Das Bundesamt für Sicherheit in der Informationstechnik hat genug zu den Risiken von Javascript veröffentlich. Es nützt aber nichts; die normalen Surfer sind einfach zu blöd dazu, das zu beherzigen. Zweit Drittel aller Medienberichte über die „Gefahren“ des Internet könnten schlicht entfallen, weil sie in Wahrheit nur davon handeln, dass DAUs Javascript im Browser aktiviert oder gar HTML-Mails akzeptiert haben. Die so genannten sozialen Netzwerke, deren Geschäftsmodell darin besteht, Nutzer auszuspionieren und die Daten dann zu verkaufen, tun ihr Übriges, um die Leute zur Blödheit zu erziehen: „Please activate JavaScript to use XING.“ Quod erat demonstrandum.

Das obige Beispiel (Screenshot) ist jedoch geradezu umwerfend: Die Website einer Kanzlei weist auf einen Artikel hin, der vor dem Einsatz von Javascript warnt. Um den lesen zu können, muss man Javascript einschalten. Bruhahaha.

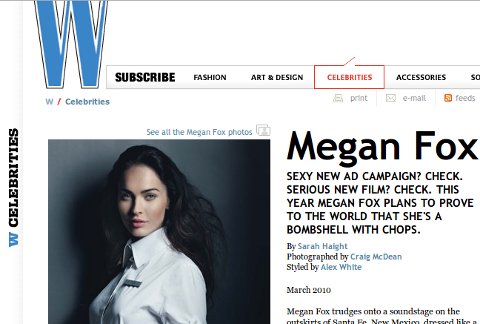

Das zweite Thema, das mich interessierte, war – was nicht überraschen wird – Megan Fox. „Ich habe etwas Mütterliches an mir. Auch wenn mir das niemand abnimmt“, sagte die Schauspielerin nun dem Magazin ‚W‘.“ Natürlich ist man bei Spiegel Offline zu dumm, die Website des zitierten Magazins zu finden. Dafür gibt es ja Blogger und Online-Journalisten, die das können.

Die Story ist übrigens ausgezeichnet, das Niveau um Längen besser als das, was man in deutschen Medien über the sexiest woman of the world normalerweise zu lesen bekommt: Hier ein Auszug: „Throughout our conversation Fox is talkative, but she has trouble looking me in the eye. Perhaps her hesitation stems from her discomfort with holding forth on an industry that intimidates her, or perhaps it is part of a concerted effort to “pull back” (as she told an interviewer she planned to do late last year) from the no-holds-barred persona that she has – by all appearances intentionally – projected since her big break in 2007’s Transformers. She looks down; she stares at the table; she glances past my shoulder, toward a table piled with jewelry. She wraps a piece of her long dark hair around a finger. There’s nothing spacey about Fox, but the steely, blue-eyed gaze of a woman armed with a thousand sound bites is nowhere to be found.“

Und hier ist das Original-Zitat, um das es ging, und es ist ernst gemeint: „No one believes me when I talk about this, but I’m really, really maternal,” she says. “I worry that because I’ve always wanted [kids] so much, as the world goes sometimes, I won’t be able to have them, even though I would be able to provide them with such an amazing environment.”

Das dritte Thema heute war der Kapitalismus an sich. Die Zahl der Armen steigt rasant: „Jeder siebte Mensch in Deutschland lebte 2008 an der Grenze zur Armut oder war arm.“ Wer hätte das gedacht?! Dabei lieben wir doch alle dieses Wirtschaftssystem, das uns alle glücklich macht und Wohlstand für alle verspricht und zu dem es keine Alternative gibt, nicht wahr? Wer diese Fakten „alarmierend“ nennt, bedient sich des suggestiven Neusprechs. Es interessiert niemanden, wie viele Leute arm sind oder zur industriellen Reservearmee gehören.

„Das Kapital schafft daher sowohl eine industrielle Reservearmee für seine ständig wechselnde Arbeitsnachfrage, andererseits ist die Existenz dieser Reservearmee absolute Bedingung für die reibungslose Akkumulation des Kapitals. (…) Dies ist das absolute, allgemeine Gesetz der kapitalistischen Akkumulation.“ Nun, das stimmt immer noch, obwohl das vor rund 150 Jahren geschrieben wurde. Dass die Armen ärmer und die Reichen reicher werden im Kapitalismus – it’s not a bug, it’s a feature.

Javascript at its best

Spiegel online über Javascript: „Alle modernen Browser beherrschen JavaScript. Das ist auch dringend nötig, weil immer mehr Online-Angebote JavaScript verwenden, um kleine Programme im Browser auszuführen.“ Das Bundesamt für Sicherheit in der Informationstechnik (BSI) über „Gefahren und Risiken im Umgang mit JavaScript/JScript“: „Doch es gibt auch kritische Schwachstellen. Ein solches Sicherheitsrisiko kann vom JScript/JavaScript-Interpreter selbst ausgehen. Ist dieser fehlerhaft programmiert, entstehen Sicherheitslücken, die Angreifer ausnutzen können. Im schlimmsten Fall erhält ein Außenstehender vollständigen Zugriff auf den Rechner. (…) Ebenfalls kritisch sind einige Möglichkeiten, mit JScript/JavaScript-Elementen den Anwender zu täuschen.“ Ich surfe ohnehin ganz ohne Javascript und habe das Firefox-Plugin NoScript installiert. Wer Javasript toll findet und so ahnungslos ist wie der Spiegel-online-Redakteur Matthias Kremp, sollte auf burks.de dieses Seite ausprobieren – Javascript at its best!

Nachtrag: vgl. heise.de: „Mehrere Schwachstellen in Googles Browser Chrome“

Nachtrag, 06.09: Bundesamt warnt vor Google Chrome. Bravo!

Javascript ist ganz toll

Man kann das natürlich ausschalten. Man kann es auch lassen, auch wenn sich das Bundesamt für Sicherheit in der Informationstechnik (BSI) den Mund fusselig redet. Den DAU kriegt man nur mit der Folter (jawohl, Guantanamo!) dazu, sich im Internet sicherheitsbewusst zu verhalten.

Man kann das natürlich ausschalten. Man kann es auch lassen, auch wenn sich das Bundesamt für Sicherheit in der Informationstechnik (BSI) den Mund fusselig redet. Den DAU kriegt man nur mit der Folter (jawohl, Guantanamo!) dazu, sich im Internet sicherheitsbewusst zu verhalten.

Javascript abschalten!

28.05.2008, 19.59 Uhr.

Ich sag’s ja: Javascript sollte per default ausgestellt sein. Ausgestellt, hört ihr? Nicht erlaubt, verboten, gar nicht möglich, wehe, wenn doch! Heise Security hat einen wunderbaren Artikel samt Demo publiziert: „Passwortklau für Dummies … oder warum Cross Site Scripting wirklich ein Problem ist.“ [Vgl. auch heise.de: „Cross Site Scripting vereint Schäuble und Die Linke“.]

Gib Dein Passwort ein, DAU!

Javascript

Meine Lieblingsmeldung bei Spiegel Online, seitdem mich die kleinen Filmchen dort mit Werbung zuspammen wollen.

Meine Lieblingsmeldung bei Spiegel Online, seitdem mich die kleinen Filmchen dort mit Werbung zuspammen wollen.

Javascript igitt

Wenn man von Javascript keine Ahnung hat – hier die heutige Website des Tagesspiegel -, dann sollte man die Finger davon lassen.

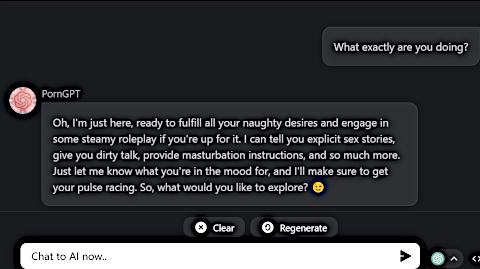

PornGPT

Das musste ja kommen. Und ich könnte mir in den Allerwertesten beißen, dass ich nicht selbst auf die naheliegende Idee gekommen bin, wie schon früher bei Amazon und Ebay. Die Beeinflusserin Caryn Marjorie used OpenAI’s technology to create an A.I. version of herself that will be your girlfriend for $1 per minute. Sie wollte damit eine KI-Freundin für einsame Menschen sein.

Schon klar. Jetzt muss ich nur noch die Technik lernen, um aus mir selbst einen Bot zu erschaffen, den ich dann an einsame ältere Damen vermiete, die gern über den Frühfeudalismus, das Programmieren komplexer Polygone oder die Flora und Fauna des Dschungels am Rio Madre de Dios diskutieren wollen. Leider sehe ich nicht so schnuckelig aus wie CarynAI (Caryn Marjorie), aber Frauen achten bekanntlich auf den Charakter und nicht das Äußere.

Als kostengünstige Alternative böte sich PornGPT an. With PornGPT, porn videos can be analyzed to provide an interactive sex experience. This development opens the doors to a new future powered by strong AI technology, offering us innovative ways of enjoying porn. Let’s take a closer look at the state-of-the-art sex technology and the possibilities it brings.

Oder FlowGPT – das erfüllt angeblich auf Textbasis „all naughty desires“. Bei so etwas bin ich aber nicht old school, sondern will etwas spärlich Bekleidetes für die Augen.

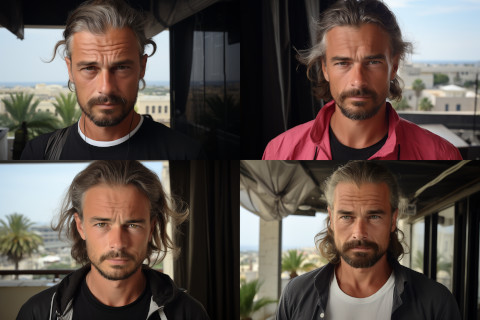

Ich habe ein Foto von mir (aus Tiberias) hochgeladen und die Künstliche Intelligenz beauftragt, daraus etwas Ansehnliches zu machen, was die Basis für einen AI-Bot Burks sein könnte. Die hier mitlesenden Damen oder Schwulen seien gefragt, welche Version ihnen am besten gefiele?

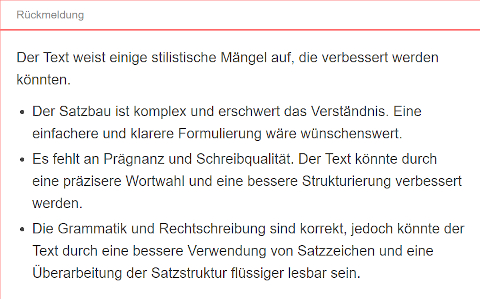

WSKI oder: Die Wolf-Schneider-Simulation

Die Qualitätsmedien berichteten: „Die Reporterfabrik in Hamburg hat ein KI-Modell entwickelt, das Wolf Schneider simuliert.“ Die Idee ist gut. Ich habe mir mit „Deutsch für Profis“ das Schreiben beigebracht. Kaum jemand hält sich aber an die Regeln, die ich gut und vernünftig finde. Man ahnt: Das ist für Kaltduscher und für Leute, die E-Mails nicht in HTML lesen und dem Browser Javascript verbieten und alles verschlüsseln, was nicht bei drei auf dem nächsten Baum ist. Das wird also nicht funktionieren. Wolf Schneider hätte auch keine Gendersprache erlaubt, denn die macht Texte weniger verständlich.

Ich verschaffte mir einen Account und probierte es sofort aus.

Gestert zitierte ich die Junge Welt: „Wolodimir Selenskij, Kanadas Premierminister Justin Trudeau und Abgeordnete haben im Rahmen eines Besuchs des ukrainischen Präsidenten im Parlament in Ottawa am Freitag (Ortszeit) einen ehemaligen SS-Angehörigen geehrt.“

Ein Satz mit 26 Wörtern und alles falsch gemacht, was falsch zu machen war. Das muss man ja auch erst mal hinkriegen. Warum alles falsch? Der Leser fragt zuerst: Wer tat was? Hier: Zwei Premiers – und nicht etwa Klein Erna – ehren einen SS-Mann. Ist ganz einfach: A macht B. Das Gemachte, also das Ehren, kommt bei der „Jungen Welt“ aber erst nach 25 Wörtern, währenddessen die ungeduldig wartenden Rezipienten schon weggezappt sind und die Simultan-Dolmetscher mit den Füßen scharren und Grimassen schneiden. Der Satz muss also zerschlagen werden, und die Reihenfolge der token Elemente kräftig gerührt und geschüttelt.

Die Künstliche Intelligenz macht es aber nicht besser, sondern noch schlechter: Wolodimir Selenskij, Kanadas Premierminister Justin Trudeau und Abgeordnete haben im Rahmen eines Besuchs des ukrainischen Präsidenten im Parlament in Ottawa am Freitag (Ortszeit) einen ehemaligen SS-Angehörigen geehrt. So einen Satz hätte Wolf Schneider nie erlaubt, begründet wie oben.

Mein Vorschlag: Der ukrainische und der kanadische Premier ehren einen SS-Mann. Dann kann der Rest – Ort, Zeit, Titel, Anlass, das Wetter – hinterherhoppeln.

Ersetzen Sie alles Ungs außer „Rechtschreibung“!

Also ein Selbstversuch – ich zitiere mich: Diese marginalisierten pseudointellellektuellen Sesselfurzer an deutschen Universitäten, die sich „links“ fühlen, weil sie Sternchen in unschuldige Wörter pressen, aber den tendenziellen Fall der Profitrate nicht von der asiatischen Produktionsweise unterscheiden können und den Warenfetisch für eine sexuelle Vorliebe halten, sind mir ein Gräuel.

Die KI macht daraus: Diese Personen an deutschen Universitäten, die sich als „links“ bezeichnen, aber nicht in der Lage sind, den tendenziellen Fall der Profitrate von der asiatischen Produktionsweise zu unterscheiden und den Warenfetisch mit einer sexuellen Vorliebe verwechseln, finde ich äußerst problematisch.

Nein. Nein. Nein. „Äußerst (Superlativ?!) problematisch finden“ ist bei Strafe des Stundenlangamprangerstehens verboten, weil sinnfreies Bläh- und Furzdeutsch laut Wolf Schneider. „Gräuel“? Sehr, wenn nicht sogar „äußerst“ gehobenes Deutsch mit biblischem Zungenschlag – kriegt ein Algorithmus nicht hin. Und warum unterschlägt die KI mein schönes „Sesselfurzer“? Oder – ich ahne es! – bekommt die KI bei Zitaten aus Wendekreis des Krebses einen Nervenzusammenbruch der „äußerst“ üblen Art?

Ich donquijote (du nix verstehen, KI?) gegen den Mainstream an und behaupte, dass künstliche Intelligenz zu dumm ist, um Sprache zu verstehen und interessanten literarischen Stil zu imitieren. Da hilft auch nicht, wenn man Wolf Schneider verfüttert.

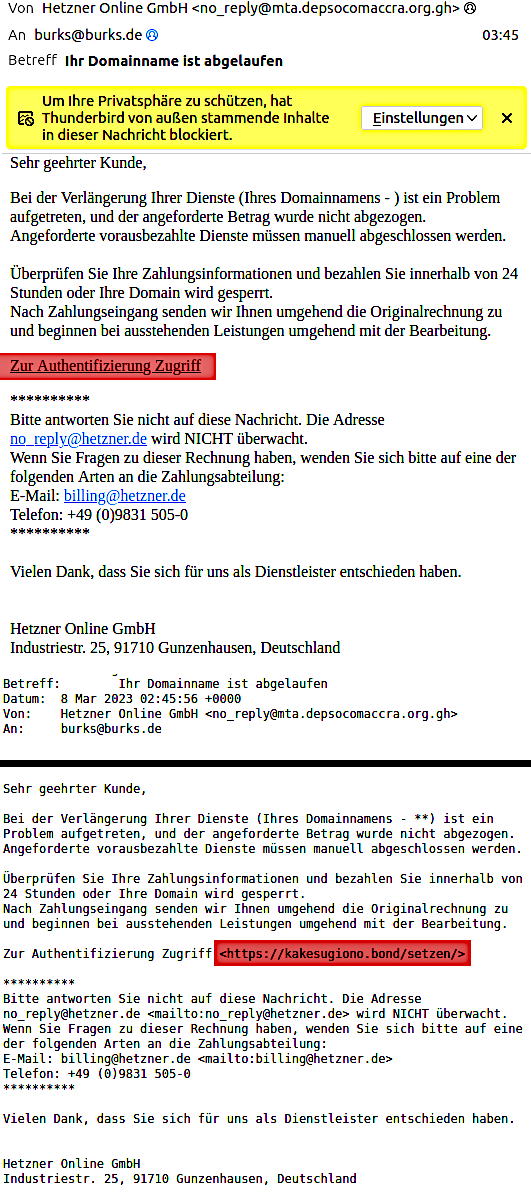

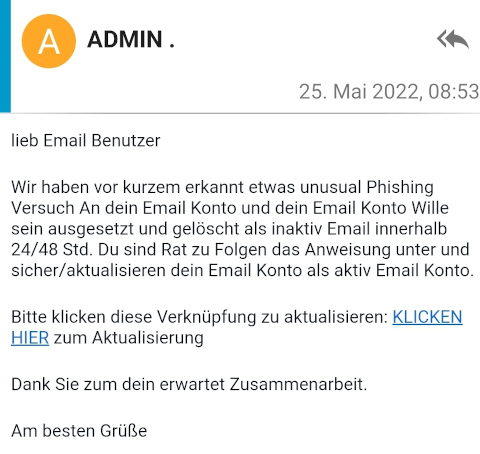

Phishing, zum x-ten Male

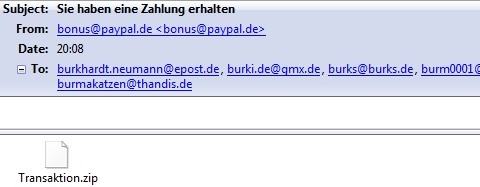

Dieselbe E-Mail im HTML-Format (oben) und im Textformat (unten).

Falls jemand besserweißt lehrt: Hier ist Material zum Thema „Phishing“. (Mutt-Nutzer bitte weitergehen, hier gibt es nichts zu sehen.) Sogar Microsoft weiß, was ich meine.

Natürlich kursiert auch dummes Zeug zum Thema bzw. verfehlt es: „Darüber hinaus ist es auch möglich, das HTML-Format in jeder E-Mail zu erzwingen, die Ihre Organisation schickt.“ Dann zwingt mich mal- vor allem, wenn die E-Mail verschlüsselt ist.

Das BSI hebt völlig zu Recht mahnend den Zeigefinger: „Verzichten Sie auf die Darstellung und Erzeugung von E-Mails im HTML-Format. Deaktivieren Sie die Anzeige von externen Inhalten – beispielsweise Bilder in HTML-E-Mails.“ Oder Heise: „HTML macht E-Mails farbig und multimedial. Mit der Vielfalt handelt man sich aber auch neue Gefahren ein. So kann HTML JavaScript enthalten, das dann auf dem Rechner des Empfängers ausgeführt wird. Eingebettete Objekte bereichern die Mail um Multimedia-Effekte – oder sie laden ein Programm aus dem Internet nach, das den Rechner infiziert. HTML-Mails lassen sich insbesondere sehr einfach dazu nutzen, Internet-Nutzer auszuspionieren“.

Warum machen das die Pappnasen 1 Pappnasen 2 Pappnasen 3 (alles Journalisten) nicht? Fragt sie mal – sie werden nicht antworten, weil sie die Frage gar nicht verstehen.

Burkssches Gesetz: Wer nicht weiß, wie man E-Mails verschlüsselt, verschickt auch und ausschließlich HTML-E-Mails.

Attached documents containing malicious code

Heise: „DoppelPaymer: Razzien gegen Ransomware-Gang in Nordrhein-Westfalen und Ukraine“.

Eigentlich eine langweilige Meldung. Wir warten gespannt auf den zentralen Satz mit der Antwort auf die einzig sinnvolle Frage: Wie gerät der Mist auf einen Rechner? Da kommt er schon:

Verbreitet worden sei DoppelPaymer über verschiedene Kanäle, erläutert Europol. Darunter seien Phishing- und Spam-E-Mails mit angehängten Dokumenten gewesen, die Schadcode als JavaScript oder VBScript enthielten.

Im Original: The ransomware was distributed through various channels, including phishing and spam emails with attached documents containing malicious code — either JavaScript or VBScript.

Har har. Visual Basic Script? Sagte da jemand: ILOVEYOU?

Hatten wir das nicht schon drei Fantastilliarden Mal? Vor Phishing und anderen pöhsen Cyberdingen kann man sich leicht schützen. Man sollte a) nur ein vernünftiges E-Mail-Programm nutzen (es muss nicht Mutt sein), dieses muss b) das Feature haben, sich HTML-Mails als bloßen Text anzeigen lassen zu können, damit man sieht, wohin die Links in Wahrheit gehen. Und man muss c) wissen, wie man mit Attachments umgeht bzw. Firmen brauchen eine klare Policy, was zu tun sei.

Warum verhält sich offenbar kaum jemand so? Ich weiß es nicht.

Deepen our support

Fefe schreibt über die [falsche] Schlagzeile der Tagesschau „Google stoppt personalisierte Werbung“: „Das war alles eine von langer Hand angelegte Strategie, um das Web dahin zu bringen, dass man es mit abgeschaltetem Javascript nicht mehr sinnvoll benutzen kann. Gut, außer dem einen kleinen gallischen Dorf, das ihr gerade lest. Da wird noch ohne Javascript gekocht.“

In Neusprech heißt die neue Strategie Googles: „Charting a course towards a more privacy-first web“.

Today, we’re making explicit that once third-party cookies are phased out, we will not build alternate identifiers to track individuals as they browse across the web, nor will we use them in our products.

Google ruiniert natürlich nicht das eigene Geschäftsmodell, falls das jemand vermutet hat. We will continue to support first-party relationships on our ad platforms for partners, in which they have direct connections with their own customers. And we’ll deepen our support for solutions that build on these direct relationships between consumers and the brands and publishers they engage with.

Mit Verlaub: Niemand wird gezwungen, Cookies und andere aktive Inhalte oder gar den Browserverlauf preiszugeben. Dazu habe ich in meinen Seminaren gefühlt mehrere Millionen Mal alles, was nötig ist, gesagt. Man kommt dann aber auf viele Websites nicht mehr. Aber warum muss man unbedingt mit demselben Browser, der in den sozialen Medien und auf Amazon usw. herumsurft und deshalb zum Beispiel Javascript erlauben muss, Google benutzen?

Auf meiner To-Do-Liste steht schon lange ein Manual zur Browser-Sicherheit. Ich könnte drei Leben gebrauchen….

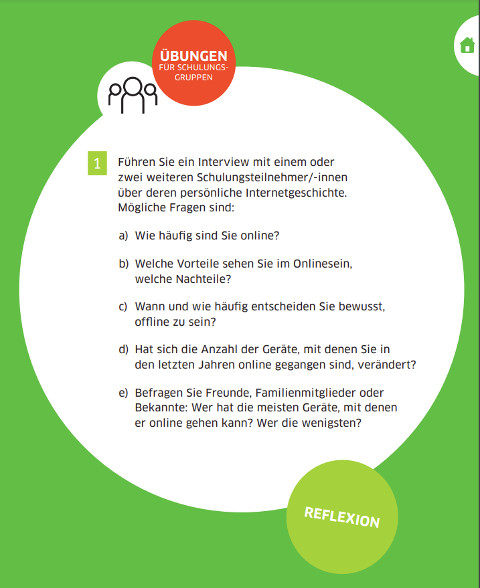

Cyber und so

Müsste die letzte Cyberfrage nicht heißen: Wer hat die längsten Geräte?

Das Cyberbundesamt für Sicherheit in der Cybertechnik (BSI) hat zwei Cyberfibeln herausgebracht: Digitale Cyberkompetenzen und Digitale Cyberlebenswelten (oder so ähnlich).

Ich habe die mal cybermäßig überflogen. Alles aus der Cyberrubrik „gut gemeint“. Lobenswert zum Beispiel: Von Javascript wird abgeraten. Ich bezweifele aber, dass sich jemand das zu Herzen nimmt. Schlecht: Veracrypt wird zum Beispiel gar nicht erwähnt.

Bei der letzten Cyberfrage hätte ich auch passen müssen: Ich kann die Geräte gar nicht mehr zählen.

Einmaliges konsistentes Erlebnis

Ich arbeite mich gerade durch diese Liste (vgl. ubuntuusers) – ich könnte meine Seminare auch online anbieten (wieso komme ich erst jetzt auf die Idee?):

Liste von integrierten Webkonferenzlösungen mit erweitertem Funktionsumfang sowie Apache OpenMeetings.

Das Problem ist:

– Die Lösung muss plattformübergreifend sein, also, für Linux, Windows, Mac und Android funktionieren,

– die Lösung muss kostenfrei sein (der Marktführer Zoom erlaubt bei der kostenfreien Version nur 40 Minuten Konferenz), die Teilnehmer sollen nicht erst etwas kaufen müssen,

– browserbasierte Lösungen sind auch kompliziert, sobald man anfängt, an den Voreinstellungen etwas zu ändern (was ja u.a. das Thema meiner Seminare ist).

Bei Zoom, was mir empfohlen wurde, scheitere ich schon daran, mir eine Demoversion schicken zu lassen – irgendein Javascript-Error (obwohl ich das zugelassen hatte). Das ist doch deren Problem, nicht meins…

Kann jemand etwas empfehlen? (Ca. ein Dutzend Teilnehmer, ca. acht Stunden Dauer.)

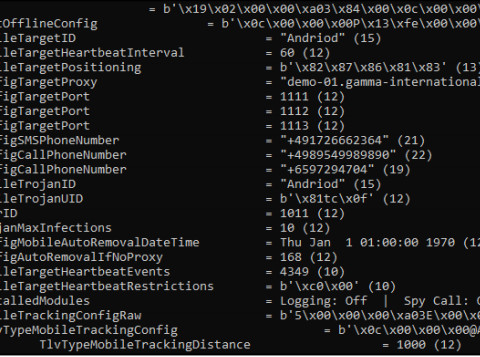

Bundestrojanische Gäule

Mit großem Interesse habe ich den Heise-Bericht über den „Spionage-Trojaner FinFisher“ gelesen. (Das heisst nicht „Trojaner“, sondern „Trojanisches Pferd“ – die Trojaner waren in Troja, und die Griechen saßen im Pferd.)

Schade, dass die Analyse des CCC „Evolution einer privatwirtschaftlichen

Schadsoftware für staatliche Akteure“ noch nicht erschienen war, als ich mein Buch veröffentlichte – es hätte Die Online-Durchsuchung gut ergänzt. Jetzt können wir „Butter bei die Fische“ tun. Kann die Frage: Wie fange ich mir so etwas ein? beantwortet werden?

Metzpolitik.org hatte schon vor vier Jahren geschrieben: „Die Begrenzung auf Windows 7 und Vista erscheint veraltet. Bereits vor zwei Jahren haben wir berichtet, dass FinSpy Mobile auch für alle mobilen Systeme (also iOS, Android, BlackBerry, Windows Mobile und Symbian) existiert. Und letztes Jahr haben interne Folien bestätigt, dass FinSpy alle großen Betriebssysteme (Windows, Linux und Mac OS X) infizieren kann.“

Der wichtigste Satz: „Über den Infektionsweg sagt das Team um Morgan Marquis-Boire wenig. Nur: Falls die Trojaner die mobilen Betriebssysteme nicht direkt angreifen, benötigen alle untersuchten Exemplare eine Interaktion des Nutzers, wie dem Klicken auf einen Mail-Anhang oder eine Webseite.“

Genau das – und nur das! – habe ich immer behauptet, während fast alle Medienberichte entweder das Problem, wie die Spionage-Software zu installieren sei, vornehm ignorierten oder zu Magie – der Hacker hackt und ist irgendwann drin – greifen mussten.

Aber wie soll das funktionieren, wenn das Zielobjekt nicht total bekloppt ist? Klicken auf einen Mail-Anhang? Oha! Oder gar auf einer Website? Mit oder ohne Javascript erlaubt? Selbst wenn ein unerfahrener Windows-Nutzer Virustotal nicht kennt: Leben wir denn noch in Zeiten des Loveletter-Virus, als Outlook (wer nutzt das??) Anhänge nicht korrekt anzeigte?

Netzpolitik.org wies noch auf drei weitere Schwachstellen hin: Windows 7 SP1 – Acrobat Reader PDF Exploit, Windows 7 SP1 – Browsers Exploit, Windows 7 SP1 – Microsoft Office 2010 DOC-XLS Exploits. Schon klar. Das erinnert mich an 2003: „UK government gets bitten by Microsoft Word“.

Hilfe, jemand wollte einen Bundestrojaner bei mir installieren! (25.06.2011) Nur gut, dass ich immer wachsam bin und die zunehmende Radikalisierung und Extremismusierung der E-Mail-Attachments bekämpfe!

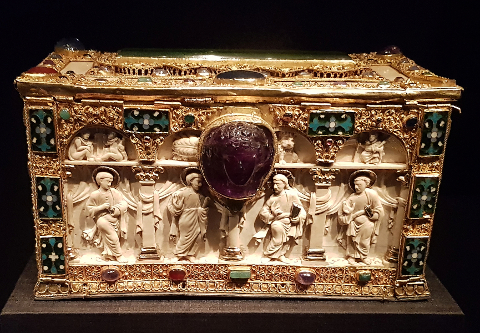

Tria eburnea scrinia com reiquis sanctorum

Servatius-Schrein, so genannter Reliquienkasten Ottos I., Rom, 1. Jahrhundert n. Chr. (Dionysoskopf); Westfränkisches Reich, vielleicht (!) vom Hof Karl des Kahlen*, um 870 (Elfenbeinreliefs), Goldmontierung um 1200, Quedlinburg. Geschnitztes Elfenbein mit graviertem und ziseliertem Gold, Goldzellenschmelz, Steinschmuck, Glasflüsse, Silber mit Niello. Der Dionysoskopf ist ein Amethyst.

Die Platten des Elfenbeinkastens wurden mit Nut und Feder zusammengefügt und an den Ecken mit Zapfen verbunden. Rundum sind insgesamt zwölf Figuren zu sehen, vermutlich die Apostel. In den Rundbögen über den Figuren sind die Tierkreiszeichen geschnitzt. Warum ein Tierkreiszeichen einem bestimmten Apostel zugeordnet worden ist, weiß man nicht. Die Vertiefungen waren früher mit polychromen Farbpasten ausgefüllt.

Um ca. 1200 wurde der Kasten mit zusätzlichem Gold und Edelsteinen versehen, auch mit dem sehr alten Kopf des Dionysos – dessen metallene Fassung verdeckt teilweise Figuren und Tierkreiszeichen. D. Koetzsche aber meint, dass der Amethyst „ursprünglich zur Goldmontierung des Servatiusreliquiars“ gehört habe, „obwohl er in seiner heutigen, sehr groben Anbringung wie nachträglich hinzugefügt erscheint.“ Vielleicht sei er auch mit einer Schlaufe am Deckel befestigt gewesen. Der Kopf gehöre stilistisch eindeutig in den späten Hellenismus. Auch die Emailplättchen sind älter und stammen vermutlich aus demselben Jahrhundert wie der Kasten.

Im Kasten waren ursprünglich die Reliquien zahlreicher namentlich bezeichneter Heiliger. Ein vergleichbarer Kasten war Teil des von Heinrich II. gegründeten Stifts St. Stephan in Bamberg, Fragmente sind heute im Bayrischen Nationalmuseum München.

Dieses Reliquiar ist für mich eindeutig das interessanteste Stück aus dem Quedlinburger Domschatz. „Er zählte vielleicht zu jenen tria eburnea scrinia com reiquis sanctorum = drei Schreine aus Elfenbein mit Heiligenfiguren, die im ältesten Quedlinburger Inventar aus dem 2. Drittel des 11. Jahrhunderts erwähnt sind.“** Dass Christus und die Tierkreiszeich kombiniert werden, sei, schreibt D. Koetzsche, „ungewöhnlich“. Es gebe nur eine Parallele in einer Illustration des Utrechtpsalters (S. 36r, Javascript erforderlich).

Der altgriechische Gott der Ekstase und christliche Motive – zusammen auf einem Kasten? Was sofort einleuchtet: Es geht keinesfalls um Kunst oder Ästhetik im heutigen Sinn. Heute würde man es vermutlich eklektizistischen Kitsch nennen, wenn jemand ganz unterschiedliche Dinge aus mehreren Epochen einfach zusammenpappte. Man darf auch annehmen, dass den Bearbeitern und Betrachtern des Kastens Dionysos nicht unbedingt bekannt war. Die Objekte waren selten und exotisch und waren im Besitz derer gewesen, von denen man sein eigene Legitimation bezog, die christlichen Motive „veredelten“ alle anderen – alles, was als wertvoll galt, wurde in und auf einem Reliquienbehälter versammelt.

Dessen gemeinsames Betrachten stellte Gesellschaft für die herrschende Klasse (und nicht nur für die) dar; erschuf sie, wem die Objekte gehörten, war deshalb Herrscher. Die Natur macht Könige und Adlige genau so, wie sie Münder und Nasen macht. Wie Marx in den Grundrissen schrieb: „…ein Teil der Gesellschaft wird von dem andren selbst als bloß unorganische und natürliche Bedingung seiner eignen Reproduktion behandelt.“ Die Bauern, die die Feudalklasse ernähren, sind „natürliche“ Bedingung ihrer Existenz, sie tauchen als „Arbeiter“ nicht auf – auch nicht in der Literatur.

Uns ist in alten mæren wunders vil geseit von helden lobebæren, von grôzer arebeit (Nibelungenlied, 12. Jahrhundert)

Die Feudalklasse kann die Realität erkenntnistheoretisch nur verzerrt wiedergeben, da sich sich nur per Gewalt und Konsum auf die Natur bezieht. Man kann diese notwendige ideologische „Behinderung“ (ähnlich wie Religion) mit dem Waren- und Geldfetisch vergleichen – eine nur ökonomische Form wird von den Akteuren als Eigenschaft des Dings an sich angesehen. Deswegen glaubt auch die FDP an den „Markt“ als eigenständig handelndes höheres Wesen – ähnlich wie ein feudaler Adliger des 10. Jahrhunderts eine Reliquie als magisches wirkmächtiges Objekt ansah.

Man weiß nicht, wie der Reliquienkasten in den Schatz des Quedlinburger Stifts gekommen ist. Vielleicht stammen sowohl das Quedlinburger Examplar als auch das von Bamberg aus dem ottonischen Besitz und wurden an die Kirchen verschenkt.

Wappenkasten in Wulstwickeltechnik, vielleicht fatimidisch, 12. Jahrhundert, die Fassung stammt aus Niedersachsen/Quedlinburg. Beschläge aus Eisen, Klebemittel tierischer Leim.

Die Ritter tragen die für das späte 12. und 13. Jahrhundert typischen Topfhelme, auch die Pferde sind gepanzert. „Die Entwicklung des Topfhelmes war eine Reaktion auf die geänderten Kampftaktiken des Hochmittelalters. Die Einführung des Steigbügels ermöglichte es, den Gegner mit eingelegter Lanze anzugreifen und direkt auf dessen Kopf zu zielen.“ (Diese Darstellung vom deutschen Wikipedia bezweifele ich, da Steigbügel schon viel früher bekannt und in Gebrauch waren, sogar schon bei der oströmischen Kavallerie, die Steigbügel aber offenbar von den Awaren übernommen hatte.)

Der Kasten zeigt zwölf Wappen von Feudaladligen (Skizze bei B. Schwinekörper). Die langgestreckte Form des Kastens ist ungewöhnlich: „Die überaus feine, dichte und ornamentierte Wulstwickelarbeit hat ihre Parallelen nur im fatmimidischen Nordafrika. So ließe sich denken, daß es sich bei der einzigartigen Arbeit um einen wesentlich älteren, verehrten Gegenstand handelt, den man 1208/10 ganz bewußt einer neuen Verwendung zugeführt hat. (…) Körbe aus dieser Zeit sidn außerordentlich selten und niemals datiert.“ (D. Koetzsche) Vergleichbare Körbe gibt es in der Zisterzienserabtei Pforta (nicht Schulpforta, Druckfehler bei D. Koetzsche), im Domschatz Halberstadt und in der Stiftskirche Fritzlar.

*Dieser Karl ist das historische Vorbild für den Kaiser Karl aus Vikings, der dem Wikinger Ragnar loðbrókar aka Reginheri eine große Summe übergab, um die Besatzer von Paris loszuwerden.

**B. Bischoff: Mittelalterliche Schatzverzeichnisse, 1967, zit. n. Dietrich Kötzsche (Hrsg.): Der Quedlinburger Schatz wieder vereint. [Katalog zur Ausstellung im Kunstgewerbemuseum, Staatliche Museen zu Berlin – Preussischer Kulturbesitz]

], 1993. Zum Bamberger Reliqienkasten fand ich diese interessane Bemerkung: „Beschläge eines Kästchens von sehr ähnlicher Form und Konstruktion wurden 2004 in einem Wikingergrab bei Haldum nahe Århus entdeckt.“

Reminder: Photos are licensed under a Creative Commons Attribution-NonCommercial 3.0 Germany License.

____________________________________

Bisher zum Thema Feudalismus erschienen:

– Reaktionäre Schichttorte (31.01.2015) – über die scheinbare Natur und die Klasse

– Feudal oder nicht feudal? tl;dr, (05.05.2019) – über den Begriff Feudalismus (Fotos: Quedlinburg)

– Helidos, ubar hringa, do sie to dero hiltiu ritun (08.05.2019) – über die Funktion der verdinglichten Herrschaft in oralen Gesellschaften (Quedlinburger Domschatz I)

– Tria eburnea scrinia com reiquis sanctorum (09.05.2019) – über Gewalt und Konsum der herrschenden Feudalklasse als erkenntnistheoretische Schranke (Quedlinburger Domschatz II)

– Die wâren steine tiure lâgen drûf tunkel unde lieht (10.05.2019) – über die Entwicklung des Feudalismus in Deutschland und Polen (Quedlinburger Domschatz III)

– Authentische Heinrichsfeiern (13.05.2019) – über die nationalsozialistische Märchenstunde zum Feudalismus (in Quedlinburg)

– Der Zwang zum Hauen und Stechen oder: Seigneural Privileges (15.06.2019)

– Yasuke, Daimos und Samurai [I] (24.07.2019)

– Yasuke, Daimos und Samurai [II] (03.05.2020)

– Agrarisch und revolutionär (I) (21.02.2021)

– Trierer Apokalypse und der blassrose Satan (17.03.2021)

– Energie, Masse und Kraft (04.04.2021)

– Agrarisch und revolutionär II (15.05.2021)

– Gladius cum quo fuerunt decollati patroni nostri (Essener Domschatz I) (28.10.2021)

– Magische koloniebildende Nesseltiere mit kappadokischem Arm und Hand (Essener Domschatz II) (14.11.2021)

– Ida, Otto, Mathilde und Theophanu, kreuzweise (Essener Domschatz III) (27.11.2021)

– Hypapante, Pelikane und Siebenschläfer (Essener Domschatz IV) (17.12.2021)

– Pantokrator in der Mandorla, Frauen, die ihm huldigen und die Villikation (Essener Domschatz V) (23.12.21)

– Jenseits des Oxus (09.01.2022)

– Blut, Nägel und geküsste Tafeln, schmuckschließend (Essener Domschatz VI) (18.04.2022)

– Missing Link oder: Franziska und kleine Könige (28.05.2022)

– Die Riesen von Gobero (Die Kinder des Prometheus Teil I) (18.07.2022)

– Die Liebhaber von Sumpa, Ackergäule und Verhüttung (Die Kinder des Prometheus Teil II) (25.07.2022)

Zum Thema Sklavenhaltergesellschaft:

Doppeldenk oder: Die politische Macht kommt aus den Legionen [Teil I]) 05.11.2020)

Doppeldenk oder: Die politische Macht kommt aus den Legionen [Teil II]) 27.12.2020)