BKA Abschlussbericht Agnes

„Neues“ von der so genannten „Online-Durchsuchung“ steht im Abschlussbericht des Bundeskriminalamts zu den Auswirkungen gesetzlicher Neuregelungen auf die Ermittlungspraxis der Strafverfolgungsbehoerden (AGNES), den das Project Whistleblower schon im letzten Jahr veröffentlicht hat. „Der Bericht ist datiert vom April 2008 und eingestuft als Verschlusssache – Nur fuer den Dienstgebrauch. “

Ab Seite 89 geht es um den „Themenkomplex: Ermittlungspraxis im Zusammenhang mit der Nutzung moderner Kommunikationsmittel“.

Der Begriff der „Online-Durchsuchung“ ist nicht legaldefiniert, sondern wurde etwa in dem Aufsatz von Hofmann in NStZ 2005, S 121 ff. aufgegriffen und seitens BKA mit folgender Arbeitsdefinition für die taktisch-technische Entwicklung entsprechender Einsatzszenarien belegt: Demnach ist die Online-Durchsuchung nach hiesigem Verständnis die verdeckte Suche unter Einsatz elektronischer Mittel nach verfahrensrelevanten Inhalten auf informationstechnischen Systemen, die sich nicht im direkten physikalischen Zugriff der Polizeibehörden befinden, aber über Kommunikationsnetze erreichbar sind. Gegenstand der Suche sind ausschließlich Daten, die nicht im Wege eines aktuellen Telekommunikationsvorgangs übermittelt werden. (…) Eine Online-Durchsuchung in diesem Sinne ist weder der offene Zugriff auf Daten noch die so genannte Quellen-TKÜ, die sich ausschließlich auf das Erlangen laufender Telekommunikationsinhaltsdaten richtet (…) Wird die Suche und Erhebung kontinuierlich und längerfristig durchgeführt, um Veränderungen auf dem System erkennen und ermitteln zu können, wird die Maßnahme im polizeilichen Sprachgebrauch als Online-Überwachung bezeichnet.

Interessant sind vor allem die Seiten 91ff: Dort wird der Bedarf für konkrete Falldefinitionen festgestellt: „… z.B. Daten aus zurückliegendem E-Mail-Verkehr, ICQ-Gesprächsverlauf, z.T. mittels Steganografie und PGP“ sowie „Sicherung von Dokumenten vor der Ver- bzw. nach der Entschlüsselung.“ Besonders gefällt mir der Satz: „Die Erforderlichkeit von Online-Durchsuchungen ergibt sich nach den Evaluationsergebnissen unter anderem daraus, dass Tatverdächtige oftmals Passwörter für ihren Rechner nicht preisgeben“. Oft, und auch nicht immer öfter.

Und nun langsam zum Mitschreiben:

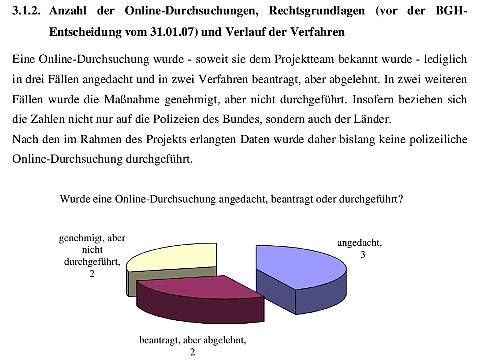

Eine Online-Durchsuchung wurde – soweit sie dem Projektteam bekannt wurde – lediglich in drei Fällen angedacht und in zwei Verfahren beantragt, aber abgelehnt. In zwei weiteren Fällen wurde die Maßnahme genehmigt, aber nicht durchgeführt.

Haben wir das? Dann wird noch erwähnt: Zwar wurde nach Auskunft des bayerischen Staatsministeriums der Justiz in Bayern eine Online-Durchsuchung in einem Ermittlungsverfahren wegen versuchten Mordes durchgeführt. Nähere Erkenntnisse zu diesem Verfahren sind jedoch aus ermittlungstaktischen Gründen nicht mitgeteilt worden. Klar, weil die zwar behaupten, sie hätten „online durchsucht“, aber niemand weiß, wie. (Vgl. mein Posting von gestern).

Sehr hübsch auch diese Sätze:

Gründe für ein Ablehnen der Antragstellung durch die Staatsanwaltschaft zum Erlass eines Beschlusses stellten sich wie folgt dar: Im konkreten Fall wäre die Maßnahme aus spezifischen Gründen, die hier nicht näher erläutert werden, technisch kaum oder gar nicht möglich gewesen (das Restrisiko des Scheiterns der Maßnahme ist jeder verdeckten Maßnahme immanent…

Soll ich mal raten? Der Verdächtige nutzte Linux und besaß einen Router? Oder eging mit einem Apple-Laptop in ein Internet-Cafe? Oder die Ermittler fanden seine IP-Adresse nicht?

Bei einer gesetzlichen Normierung müsse nach Ansicht der Experten beachtet werden, dass eventuell auch ein physikalischer Zugriff auf den betreffenden Rechner notwendig sei, um erforderliche Software zu installieren. Folglich bestehe das Erfordernis, sofern sich der Rechner in nach Art. 13 GG geschützten Räumlichkeiten befände, ein verdecktes Betretungsrecht zum Aufspielen des Programms zu normieren.

Es handelt sich bei der Online-Durchsuchung um eine komplexe technische Maßnahme, deren Erfolgswahrscheinlichkeit von einer Vielzahl technischer Rahmenbedingungen des Einzelfalls abhängig ist. Dennoch erfordern die sich ständig weiter entwickelnde Technisierung der Gesellschaft sowie der bereits durch die Sachverständigen in der Verhandlung am BVerfG dargelegte und durch das BVerfG anerkannte polizeiliche Bedarf die Normierung einer solchen Maßnahme.

Der Abschnitt 3.2 (S. 112 ff) beschäftigt sich mit polizeilichen Ermittlungen im Chat (gemeint ist IRC): Die Teilnahme an einem Chat ist eine offenbar selten genutzte Ermittlungsmaßnahme, die technischen Möglichkeiten sind weitgehend unbekannt.

Fall der Chat verschlüsselt geschieht, hat die Polizei keine Chance, irgendetwas mitzubekommen. Dieses Feature nutzt mittlerweile sogar der Instand-Messaging-Client von Second Life.

Ich wiederhole also schmunzelnd (weil die eine Million Fliegen irrten) die These meines Buches „Die Online-Durchsuchung“: Es hat noch keine erfolgreiche „Online-Durchsuchung“ gegeben und es wird sie auch nicht geben. Der Hype um die Online-Durchsuchung ist vor allem ein Medienskandal. Wohl selten sind bei einem Thema so viele Falschmeldungen und Lügenmärchen publiziert worden. Regret the error!