Jeder Mensch, der bei der Zeichenkette „Kinderpornorgrafie im Internet“ nicht gleich den Kopf zum Gebet abnimmt, weiß, dass dieser populistische Kampfbegriff den Zensur-Lobbyisten nur dazu dient, das Internet technisch zu überwachen und/oder reaktionäre gesellschaftlichspolitische Ideen durchzupeitschen. Das was von Anfang an so. Ich schrieb im September 2003 auf meinen Blog:

Jeder Mensch, der bei der Zeichenkette „Kinderpornorgrafie im Internet“ nicht gleich den Kopf zum Gebet abnimmt, weiß, dass dieser populistische Kampfbegriff den Zensur-Lobbyisten nur dazu dient, das Internet technisch zu überwachen und/oder reaktionäre gesellschaftlichspolitische Ideen durchzupeitschen. Das was von Anfang an so. Ich schrieb im September 2003 auf meinen Blog:

Gesellschaftliche Regeln Tabus besitzen eine quasi-religiöse Konsistenz: sie grenzen ein, was gesagt und gedacht werden kann, sie stiften die Identität einer Gruppe und ritualisieren den öffentlichen Diskurs darüber. In den siebziger Jahren diskutierte die Öffentlichkeit in der alten Bundesrepublik das Thema „Drogen“, hysterisch, ohne Rücksicht auf die Fakten und mit einer puritanischen Attitude als Konsens, die heute nur noch lächerlich wirkte. Niemand würde heute die Medien auf sich aufmerksam machen, warnte man davor, im „Internet“ gebe es Informationen darüber, welche Cannabis-Sorten in Holland gerade besonders günstig zu erwerben wären. Experten durften damals ungestraft in medizinische Fachbücher schreiben, Opiate wie Heroin bewirkten Hirnschäden oder Haschisch machte süchtig. Beide Thesen sind gleichmassen grober Unfug. (…)

Dieser Hype zum Thema Kinderpornografie im Internet setzte voraus, dass die Selbstkontrolle der Medien völlig versagte, weil niemand die Fakten nachprüfen wollte. Die quotenträchtige, weil angstbesetzte Schlagzeilen wie „immer mehr (Kinder)Pornografie im Netz“ versprachen offenbar mehr Wohlwollen der Rezipienten als die unbequeme Recherche, die diese Behauptung schnell ad absurdum geführt hätte. Die Berichte in den Zeitungen und Fernsehsendern der letzten fünf Jahre zu diesem Thema, die versuchen, sich der Realität anzunähern und nicht nur Presseerklärungen bestimmter Lobby-Gruppen unkommentiert übernahmen, kann man an einer Hand abzählen.

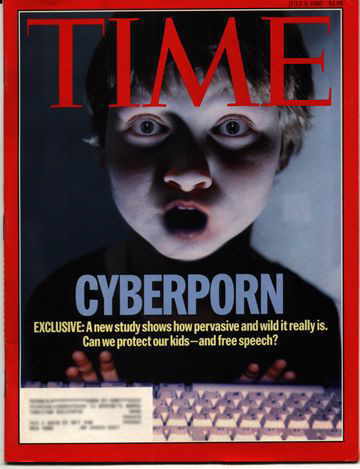

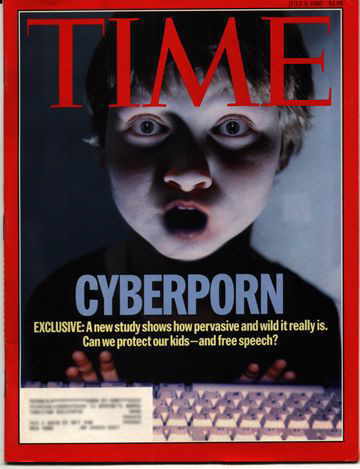

Franz Wegener schrieb 1996 in einem Artikel „Cyberpornographie: Chronologie einer Hexenjagd“ – für die mittlerweile nicht mehr existierende Zeitschrift „Intro“ des Kulturfördervereins Ruhrgebiet e.V. – : „Kaum zu glauben: Der momentane Medien-Hype über Pornogaphie im Internet, der nun auch die 200 von Compuserve gesperrten Usenet-Gruppen zum Opfer gefallen sind, basiert in erster Linie auf einem schlampig geschriebenen Artikel von Time-Autor Philip Elmer-Dewitt über die Studie „Marketing Pornography on the Information Superhighway“ von Martin Rimm…, der die Untersuchungsergebnisse einer Studie, die sich auch mit Pornographie im Internet befaßt, stark verzerrt wiedergegeben hat. Der Artikel…hatte schlicht und ergreifend keine faktische Grundlage.“

Das hinderte aber die Mehrzahl der Journalisten in Deutschland nicht daran, den Artikel als ernst zu nehmende Quelle einfach zu übernehmen. Die Nachwirkungen sind noch heute zu spüren: Wer es wagt, sich dem irrationalen Mainstream des Diskurses entgegenzustemmen, wird scheel angesehen, als sympathisiere er mit Kinderschändern. (…)

Grundlage für den berühmt-berüchtigten Artikel der Time war Martin Rimms Studie „Marketing Pornography on the Information Superhighway“ von der Carnegie Mellon Universität in Pittsburgh. In dieser Publikation geht es um Pornography on Computer Network? – also nicht primär um das Intenet, sondern um vernetzte Computer allgemein. Die Studie beschäftigt sich vornehmlich mit rund siebzig privaten Mailboxen (Bulletin Board System, abgekürzt BBS), die in technischer Hinsicht mit dem Internet nicht verbunden und auch kein Teil dessen sind. Am Rande widmete sich Rimm drei Dutzenden Diskussionsforen im Usenet – die wiederum haben mit dem World Wide Web nichts zu tun. Im WWW analysierte der Autor circa zehntausend Seiten, er fand (im Jahr 1995) nur auf neun Webseiten harte Pornografie – Kinderpornografie überhaupt nicht.

Die Studie Rimms wurde aber als „the first systematic study of pornography on the Information Superhighway“, kategorisiert, als zöge man eine Expertise der Bundesbahn über den Gleisbau zur Konzeption neuer Autobahnen heran. Im Unterschied zu Grafiken im Internet kann der Nutzer eine Mailbox nicht sehen, welche Inhalte auf ihnen zu finden sind, er muss sich nach bestimmten Schlüsselbegriffen orientieren, bevor er eine Datei auf seinen Rechner kopiert. Die Studie Rimms beschränkte sich im wesentlichen auf Mailboxen, die ihre Inhalte selbst als „commercial“ oder gar „adult“ anpriesen – kein Wunder, dass dort Pornografie zu finden war. Das war ihr eigentlicher Zweck.

Man kann die Geschichte dieses Hypes nicht rational diskutieren. Das scheitert in der Regel daran, dass Zensur-Lautsprecher wie Bosbach, Volksverdummer wie der BKA-Präsdident Ziercke oder die Jugendschutzwarte gar nicht wissen, was eine Mailbox ist. Sie werden daher auch nicht begreifen, dass „Cyberporn“ schon immer viel Lärm um nichts Wichtiges war.

Auf Zeit Online lesen wir heute das aktuelle Update des Hypes. „Cyberporn“ wurde im lauf der Jahre ersetzt durch die Sprechblase „Kinderpornografie“. Die Parole „Löschen statt sperren“ ist nur deshalb erfunden worden, um den Befürwortern der Sperrlisten und sinnfreien Stoppschildern den Wind aus den Segeln zu nehmen. Leider haben auch die Guten diese Parole aufgegriffen, weil man froh sein muss, dass der gesellschaftliche Konsens der Komitess für die unmoralischen Umtriebe im Internet nicht die einstweilige Erschießung von Leuten wie mir durchgesetzt haben. In Wahrheit ist „Löschen statt sperren“ genau so ein Quatsch wie Sperrlisten – es gibt nicht zu sperren, was des Sperrens würdig wäre.

Schauen wir uns doch die Liste der Websites an, auf die das BKA ein virtuelles Auge geworfen hat. Kein einziges deutschen Medium hat erwähnt, dass die US-amerikanische gesetzliche Grundlage, was „Kinderpornografie“ sei, eine andere ist als die deutsche und dass deutsche Behörden weder das Recht noch die geringste Chance haben zu fordern, dass die dortigen Provider „einschlägiges“ Material löschen. Und natürlich kann jeder in zehn Sekunden herausfinden (das ist keine Website mit Kipo, Herr Internet-Blockwart!), welche Firma welchen Server hostet – und das nicht nur in den USA, sondern weltweilt. Wer diese beiden wesentlichen Fakten unterschlägt, ist ebenfalls ein Volksverdummer.

„Von Erfolg oder Misserfolg der Löschbestrebungen hängt ab, wie es mit dem sogenannten Zugangserschwerungsgesetz weitergeht“, schreibt Zeit online affirmativ. Wer das Orwellsche Neusprech der Zensur-Lobby übernimmt und statt Zensurgesetz „Zugangserschwernisgesetz“ sagt, outed sich selbst als jemand, der nicht weiß, was Journalismus sein könnte.

Der Artikel auf zeit Online nennt auch keinen Autor. Das liegt vermtulich daran, dass man bei moraltheologischen Themen wie Drogen, Rechtsextremismus und Kinderpornograpfie im internet auch die Volontäre ranlassen kann. Recherche (Wo, verdammt noch mal, gibt es öffentliche zugängliche Kinderpornografie im World Wide Web? Nicht zu vergessen: World Wide Web bekanntlich kein Synonym für Internet.) ist nicht erwünscht und man weiß ja eh, was bei dem Artikel herauskommt.

Liebe wohlwollende Leserin und lieber geneigter Leser! Sie werden verstehen, dass mich das Thema nur noch ankotzt und ich keine Lust habe, darüber auch nur ein Wort zu verlieren. Man ist nur noch von einem Haufen Irrer umgeben.

Jeder Mensch, der bei der Zeichenkette „Kinderpornorgrafie im Internet“ nicht gleich den Kopf zum Gebet abnimmt, weiß, dass dieser populistische Kampfbegriff den Zensur-Lobbyisten nur dazu dient, das Internet technisch zu überwachen und/oder reaktionäre gesellschaftlichspolitische Ideen durchzupeitschen. Das was von Anfang an so. Ich schrieb im

Jeder Mensch, der bei der Zeichenkette „Kinderpornorgrafie im Internet“ nicht gleich den Kopf zum Gebet abnimmt, weiß, dass dieser populistische Kampfbegriff den Zensur-Lobbyisten nur dazu dient, das Internet technisch zu überwachen und/oder reaktionäre gesellschaftlichspolitische Ideen durchzupeitschen. Das was von Anfang an so. Ich schrieb im