Bundestrojaner beim Afghanen?

Stefan Krempl scheibt bei Heise: „Der Bundesnachrichtendienst (BND) hat Berichten zufolge eine heimliche Online-Durchsuchung beim afghanischen Handels- und Industrieminister Amin Farhang durchgeführt, bei der auch die Kommunikation mit einer Spiegel-Reporterin erfasst worden sein soll.“ Ich glaube vorsichtshalber erst einmal gar nichts. Weiter heißt es: „Nach Informationen der Nachrichtenagentur ddp war es dem BND gelungen, mit Hilfe eines Trojaners auf der Festplatte von Farhang ein Spähprogramm zu installieren.“ Was sagen die Quellen?

Krempl zitiert sich in typischer Manier selbst: „Die monatelange Observation der Journalistin zwischen Juni und November 2006, die das Nachrichtenmagazin am Wochenende bekannt machte, war demnach offenbar ein ‚Nebenprodukt‘ der Bespitzelung des Spitzenpolitikers“. Das – der zweite Satz des Artikels – suggeriert, als sei die Observation eine „Online-Durchsuchung“ gewesen. Das war aber mitnichten so. Hinter dem verlinkten „bekannt geworden verbirgt sich ein Artikel von Spiegel Online, in dem es lediglich heißt: „Der Bundesnachrichtendienst (BND) hat monatelang die E-Mail-Korrespondenz der 42-jährigen SPIEGEL-Reporterin mit dem afghanischen Politiker überwacht und mitgeschnitten.“ Das Abhören des Kommunikation hat mit einer Online-Durchsuchung nichts zu tun und ist ein Kinderspiel, wenn die Beteiligten ihre Korrespondenz nicht verschlüsseln. Typisch für das Niveau deutscher Recherche ist auch, dass das „Opfer“ Susanne Koelbl meinte, an einen afghanischen Politiker Postkarten schreiben zu müssen und „nicht ahnte“, dass auch andere Leute die lesen wollten – und das natürlich getan haben. Die Kollegin antwortet übrigens nicht auf meine E-Mails zum Thema.

Die Welt online berichtet: „…wurde zum Abschöpfen des E-Mail-Verkehrs zwischen der „Spiegel“-Journalistin Susanne Koelbl und dem Politiker aus Kabul zwischen Juni und November 2006 ein ‚Trojaner‘ eingesetzt. Das Spionageprogramm, für dessen Einsatz das Bundesverfassungsgericht unlängst hohe Hürden gesetzt hat, sei auf der Festplatte des Computers des Afghanen installiert worden, hieß es. Dabei seien auch ‚intime Bereiche‘ der persönlichen Lebensführung der Journalistin ausgespäht worden.“

Da haben wir’s. Jede Wette, dass der BND den physischen Zugriff auf den Rechner hatte und entweder einen Keylogger oder so etwas sie EnCase® Field Intelligence Model eingesetzt hat. [Vgl. c’t: Der weisse Spion]. Die Stattzeitung für Südbaden erwähnt ein weiteres interessantes Detail: Der heutige afghanische Wirtschaftsminister, ein ehemaliges Mitglied der deutschen Grünen uind „langjährig in Nord-Rhein-Westfalen ansässig,… (…) Die Ausspähung geschah ab 2006 per Trojaner. Also existiert schon ein funktionsfähiges Modell. Dabei wurde offiziell immer wieder geächzt, wie teuer so was sei und wie schwer zu installieren.“ Und genau das ist die Pointe: Der berüchtigte „Bundestrojaner“ wird im öffentlichen Diskurs als heimlciher Zugriff über das Internet verstanden. Darum geht es hier aber gar nicht, sondern um ein Spionageprogramm, dass auf der Festplatte installiert worden war. Und so etwas ist gar nicht teuer und auch nicht kompliziert und existiert natürlich schon in verschiedenen Varianten.

Farhang hat das selbst bestätigt, wie die FTD meldet: „Er habe erfahren, dass der BND seinen Computer im Büro manipuliert habe. Er gehe davon aus, dass nicht nur einer seiner Computer für wenige Monate überwacht worden sei, wie der BND behaupte. „Ich habe das Vertrauen verloren und nehme an, dass deutsche Agenten alle meine Telefonate und E-Mails noch immer überwachen.“ Quod erat deminstrandum.

Falsch im Heise-Bericht ist definitiv: „Im Januar war bekannt geworden, dass der Geheimdienst bereits rund 60 Mal heimlich Zielrechner Verdächtiger im Ausland über das Internet ausgeschnüffelt haben soll“. Soll. Nicht hat. Dass das gar nicht stimmt und auch im damaligen Focus-Artikel falsch war, hat man mir mir telefonisch bestätigt. Es soll damals – durch den BND – nur eine „Online-Durchsuchung“ gegeben haben, und dafür auch nur eine Quelle. Es ist also gar nichts verifizierbar.

„Bayerntrojaner“ zum Abhören von Internet-Telefonie?

Den Heise-Artikel: „Ein „Bayerntrojaner“ zum Abhören von Internet-Telefonie?“ schauen wir uns jetzt unter der Lupe an, die nach Fakten sucht, nicht aber nach Vermutungen und Mutmaßungen. Ein Schreiben des bayerischen Justizministeriums ist der Piratenpartei zugespielt worden, behauptet diese. (Bevor man das nicht im Original gesehen hat, kann es auch ein Wahlkampfgag sein.) Das Schreiben enthalte „Indizien eines erfolgten Einsatzes von Trojanern zum Abhören von Skypetelefonaten und technische Details der eingesetzten Software.“ Merkmale der Software:

* Installation durch die Polizei vor Ort oder per E-Mail

* spurenlose Möglichkeit, die Software zu aktualisieren, erweitern und zu entfernen

* Versenden der Daten an und über einen Rechner außerhalb des deutschen Hoheitsgebietes

* Zugriff auf interne Merkmale des Skypeclients

* Zugriff auf SSL-verschlüsselte Websites

Sicher ist, dass dieses Schreiben Unfug enthält, deshalb nicht ernst genommen werden kann und sich auf dem Niveau der Wahn- und Wunschvorstellungen der „Fragen und Antworten zur Online-Durchsuchung“ des Bundesinnenministeriums bewegt. Es gibt keine Rechtsgrundlage dafür, behördliche Spionageprogramme „vor Ort“ zu installieren. Wie man „per Mail“ etwas implementieren will – das ist reine Verschwörungstheorie. Man könnte das klipp und klar so sagen. Aber Stefan Krempl, der Autor des Heise-Artikels, beliebt es wie gewohnt, geheimnisvoll zu raunen.

Da nützt auch der Verweis auf zwei andere Artikel nichts: „Kommissar Trojaner“ (08.10.2007) behauptet den „Einsatz von Spionagesoftware, mit deren Hilfe sich die Gespräche auf den PCs der Kommunikationspartner abhören lassen sollen.“ Bewiesen ist das nicht. Dem steht entgegen, dass Skype, um das unter anderem geht, nicht so einfach abgehört werden kann. Christiane Schulzki-Haddouti hat – ebenfalls bei Heise – schon am 25.11.2005 geschrieben:

„Ob das Abhören aber auch bei Voice-over-IP-Diensten wie Skype möglich sein wird, ist zu bezweifeln. Skype verschlüsselt die Gespräche komplett von Endpunt zu Endpunkt einer Kommunikationsverbindung. Vor einen Monat ventilierte Skype ein Gutachten des IT-Sicherheitsexperten Thomas A. Berson, der Partner der International Association for Cryptologic Research ist. Demnach benutzt Skype kryptographische Methoden, um die Nutzer zu authentifizieren und den Gesprächsinhalt, der über das P2P-Netzwerk übermittelt wird, zu schützen. Berson stellte fest: ‚Das kryptografische System, das für diese Zwecke aufgesetzt wurde, wurde gut entworfen und korrekt implementiert.'“

Wer hat denn nun Recht?

Der zweite Artikel (20.11.2007) – „Bundesregierung legt Einsatz von Trojanern beim VoIP-Abhören nahe“-, den Krempl selbst verfasst hat und auf den er jetzt verweist, wiederkäut nur die Thesen der Bundesregierung und Schäubles, ein „Bundestrojaner“ sei technisch umsetzbar. „Bei der so genannten Quellen-Telekommunikationsüberwachung (TKÜ) von Voice over IP (VoIP) und der heimlichen Online-Durchsuchung sei die „Technik der Vorgehensweise ähnlich.“ Da noch gar kein „Bundestrojaner“ existiert, ist das frei erfunden. Man kann auch sagen: glatt gelogen. Erst am Ende des aktuellen Artikels wird erwähnt, dass mitnichten ein „Trojaner“ zum Abhören der Internet-Telefonie benutzt wird. „‚Das würde technisch keinen Sinn machen‘, behauptete ein Sprecher der Behörde damals.“ Quod erat demonstrandum. Also sollte man auch nicht von einem „Bayerntrojaner“ faseln.

Ich habe eher den Eindruck, dass hier irgendetwas gezielt lanciert worden ist – mit einer berechenbaren Wirkung.

„Möglicherweise sei ein solcher von der bayerischen Landesregierung bereits unter der Hand anberaumt worden, mutmaßt Huwald. Andernfalls sei davon auszugehen, dass die Entwicklungsfirma den Trojaner auch an andere Sicherheitsbehörden veräußere. Dies hätte Huwald zufolge aber ‚katastrophale Folgen für die Sicherheit der Polizei, der Überwachten und der Beweise, die vermeintlich sicher gestellt werden‘.“

Das ist doch Blödsinn. Die Software will ich erst sehen. Die Anwort auf die Frage des Titel ist also: „Nein“.

Nachtrag: vgl. Kommentar von Felix Leitner

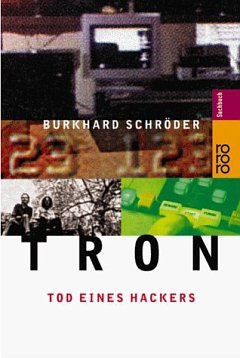

Tron – Tod eines Hackers

Von Burkhard Schröder

Broschiert: 221 Seiten

Verlag: Rowohlt Tb. (Dezember 1999)

ISBN-10: 349960857X

ISBN-13: 978-3499608575

- Tron – Tod eines Hackers (kaufen via Amazon)

- Inhaltsverzeichnis und Vorwort zur Online-Ausgabe, August 2002

- Das Buch kaufen als pdf via burks.de

- Suche im Zentralen Verzeichnis Antiquarischer Bücher

- Pressekonferenz – am 29.11.99 – Fotos von Dietmar Gust

Materialien zum Buch

- Auszug aus einem Brief Markus Kuhns an die Los Angeles Times, Juli 2002

„Streitfeld, David“ wrote on 2002-07-08 19:24 UTC:I am a reporter for the Los Angeles Times working on a story about smart card hacking. i wanted to ask you about Boris F[…].

The German journalist Burkhard Schröder wrote a book on the case. I think that both his presentation of the case and the conclusions he maked are the most sensible ones that I have seen so far, therefore I’d like to refer you to him as a more well-informed source.

Do you think his death was a suicide?

From all I know, this seems to be the most plausible hypothesis.

Why do so many people think he was killed, even if it’s unclear by who?

Lack of an obvious motive, plus he was affiliated with the Chaos Computer Club in Berlin, a highly media-active association that includes quite a number of conspiracy theory enthusiasts.“ - Eidesstattliche Versicherung – des Autors zur vom Anwalt der Eltern angestrebten Unterlassungserklärung

- Diplomarbeit Boris Floricic: „Realisierung einer Verschlüsselungstechnik für Daten im ISDN B-Kanal“

- Diplom.rar – download der Diplomarbeit

- Fundort der Leiche (65KB)

- Irdeto-Chip 1 – Originalgrösse des gesamten Chips: 10×6 mm (©ADSR) ADSR – Beschriftung: Speicherarten ROM, RAM, EEPROM (47 KB)

- Irdeto-Chip 2 – Detailansicht (©ADSR)

- Irdeto-Chip 3 – Grössenverhältnis Chip 1 und Detailansicht Chip 2

- Yedioth Ahronoth – 20.11.98, Israel, Ausriss (98 KB)

- Trons FTP-Server – samt Traceroute

- d-box – schematische Darstellung I

- d-box – schematische Darstellung II

- Trons Handschrift

- Andreas H. – (Freund und Geschäftspartner Trons): D-Box mit 2 Softwarevers. z.B. DF1 und Mediamaster 2.2! (22.09.1997)

- Boris F. alias „Tron“ HIP 97 (Foto)

- TVCrypt – vier Mails in der Mailing-Liste TVCrypt: 24. Februar 1995, 17. Juni 1996, 26. Juni 1996, 20. Mai 1997

- Auszüge aus einem Briefwechsel mit Ray Adams, NDS [vgl. die Artikel aus „The Guardian“ März 2002]

Links zum Buch (Auswahl)

- Tron – Wikipedia

- Spiegel: „Annalen des Todes“ (29.03.1999)

- Institut für Rechtsmedizin – Charité Universitätsmedizin Berlin

- Prof. Markus Rothschild – hat Tron obduziert

- Universität Greifswald – Institut für Rechtsmedizin

- Understanding Dyslexia

- Legasthenie – Wikipedia

- GSM Cloning – GSM-Hack der ISAAC

- Markus Kuhn/Oliver Kömmerling: „Principles for Tamper-Resistant Smartcard Processors“

- Kältespray – von Wau Holland

- Enigma im Kryptologie-Museum der NSA

- nl.media.satelliet: „Popular Dr Overflow software to end“

- „Does „Dr Overflow“ work in Nokia 9800 ?“

- www.maxking.com – Paul Maxwell-King

- eurosat-electronics.com/ („Joy“)

- Der Dentist

- Dr. phil. Wolfram Dorrmann

- Dr. phil. Wolfram Dorrmann: „Suizid. Therapeutische Interventionen bei Selbsttötungsabsichten „

- „Ich hau‘ ab für immer“ – wenn Kinder und Jugendliche nicht mehr leben wollen (Ausriss), Dr. Klaus Jost, Psychologische Beratungsstelle für Eltern, Kinder und Jugendliche. Offenbach. Aus: Psychologie Report 11-12/1999 (76kb)

- Geschichte des Amiga-Computers

Hacking In Progress 97, Tron (Mitte, sitzend) erläutert „die Geheimnisse der Smartcards“ – Telepolis-Archiv

Trons Tod in den Medien

- „Hacker-Tod – Nachruf auf Tron“ – Bayern 3, 31.10.98

- Toter Computer-Hacker: Weiß der Bundesnachrichtendienst mehr? BZ Berlin, 1.11.98

- „Letzte Peilung Gropiusstadt“ – Frauke Hunfeld, 5.11.98 im stern

- „Murder or suicide? – Hacker’s death in October still a mystery“, Nando Media, 27.11.98

- Mort suspecte d’un hacker – Les Chroniques de Cybéberie, 1.12.98

- Trons Tod: Selbstmord oder Verbrechen? – c’t 25/98 (Scan, 68kb)

- Berlin Prepares for Chaos – von David Hudson, Wired 24.12.1998

- Selbstmord unwahrscheinlich – RZ Online, 25.10.98

- Out of Chaos Comes Order – von David Hudson, Wired 28.12.1998

- PC-Kongreß: Wenn die Hackerszene Trauer trägt Welt online 29.12.98

- Finaliza o congreso hacker en Berlín – Vieiros, Galizien, 29.12.1998

- Computerkrakers tussen creativiteit en criminaliteit – Marie-José Klaver

- Die Geldkarte plattmachen – Berliner Morgenpost, 14.1.99, Interview mit Wau Holland

- „Hacker leben gefährlich“ – Facts, 21.1.99

- Banktürme – Industriebrachen von morgen – Wau Holland in Telepolis, 1.3.1999

- „Viele Fragezeichen und ein Todesfall“ – Artikel am 28.5.99 in der TAZ Berlin

- „Tod eines Genies“ – Spiegel Reporter 11/99

- Auch beim diesjährigen Chaos Communication Congress spukt Tron weiter – 28.12.99 , Stefan Krempl in Telepolis

- Beim Chaos Communication Congress geht es wieder um Tron – Heise-Newsticker 28.12.99

- Wo war Boris F.? – 13.01.2000, Burkhard Schröder, Die ZEIT

- „Hackers Ahnentafel“, 20.02.2000, Carola Gueldner, Stern-Webreporter

- Hackers waren we, maar aardige hackers – Marie-José Klaver, 19.5.2000

- Ungeklärter Fall – Jörg Zimmermann, TIP Berlin, 15.03.2001

- Website rollt den Tod eines Hackers neu auf – Stefan Krempl, Telepolis, 13.01.2001

- The Tronland Conspiracy – ÖH-Magazin 2002

- Ermordet wegen eines Telefons? – Thomas Barth, Spiegel online, 15.02.2002

- Der tote Hacker – Niklaus Hablützel, TAZ 11.04.2002

- Ein unmöglicher Selbstmord – Erik Möller, TAZ, 11.04.2002

- Mythos Hacker Tagesspiegel, 12.04.2002

- Traumjob statt Knast – Dass Ex-Pay-TV-Hacker jetzt für Rupert Murdoch arbeiten, sorgt für Unmut bei der Konkurrenz. Burkhard Schröder, Tagesspiegel, 24.04.2002

- Ins Netz gegangen – Stuttgarter Zeitung, 16.11.2002

- Ermittlungen im Hacker-Todesfall „Tron“ ruhen endgültig – Heise Newsticker, 21.10.2003

- Nudeln im Bauch – Berliner Zeitung, 23.11.2004

- Darf man einen Hacker beim Namen nennen? – Spiegel online, 10.01.2006

- Hacker leben nicht gefährlich – Telepolis, 10.01.2006

- Schon wieder: Tron – spiggel.de, 11.01.2006

- Immer noch: Tron– spiggel.de, 15.01.2006

- Einstweilige Verfügung gegen Wikipedia, spiggel.de, 17.01.2006

- Chaos im Computer Club, spiggel.de, 19.01.2006

- Tod im Park: Wie starb der Berliner Hacker Tron? – Tagesspiegel, 02.06.2024

- Der mysteriöse Tod eines Hackers: Wie starb Tron? – Tagesspiegel-Podcast: „Tatort Berlin“, 01.06.2024 (ca. 45 Minuten)

Diverse

- Ein mysteriöser Todesfall allMystery.de

- Tote Hacker reden nicht mehr! – Marco Rogge, 07/2002

- Computerbegabte Jugendliche in Tod getrieben – Hagbard at Cebit

- EDV-Lexikon – Tron

Rezensionen | Artikel über das Buch

- Das Ende eines Genies – Marlene Meibes, BILD Berlin 25.11.99

- Der Mythos lebt – Kurt Sagatz, Tagesspiegel Berlin 28.11.99

- Neues Buch: Von Mythos und Realität eines Hackers – Margarete Raabe, Welt, 30.11.99

- Ein mysteriöser Todesfall…und viele Fragen – Burkhard Schröder, Zitty 1.12.99 – u.a. Interview mit dem Leiter der 3. Mordkommission LKA Berlin

- Der Tod eines Hackers – Jenny Kunert, Neues Deutschland, 10.12.1999

- Tron- Tod eines Hackers – Computer Bild 17.01.2000

- Lesung am 9.2.2000 in Berlin – Ankündigung der Berliner Morgenpost am 03.02.2000

Verschwörungstheorie des Chaos Computer Club

- Offener Brief an den Vorstand des Chaos Computer Club

- Tron – Geschichte, Ablauf und Ermittlungen – Andy Müller-Maguhn, CCC-Kongress 1998

- Tronland

- Andreas Bogk

Filme

Literatur

- 23 – Die Geschichte des Hackers Karl Koch. Von Hans-Christian Schmid und Michael Gutmann. München 1998

- Illuminatus – Robert A. Wilson

- Kuckucksei von Clifford Stoll. Frankfurt a. M. 1998

- Rechtsmedizin systematisch – von Randolph Penning. Bremen und Lorch/Württemberg 1997

- Thinking in Pictures. Von Temple Grandins, New York 1996

- Handbuch der Chipkarten – Aufbau – Funktionsweise – Einsatz von Smart Cards. Von Wolfgang Rankl/Wolfgang Effing. München/Wien 1999 (3. Auflage)

Errata in der 1. Auflage

- S. 6: ISDN-Telefon S. 144

- S. 35, 1. Zeile: 22.Oktober 1998

- S. 63 letzte Zeile: § 263 „Computerbetrug“

- S. 62: „alt.2600“ meint die Frequenz eines Tones in Hertz, der auf alten Telefonen das Abrechnungssystem ausser Kraft setzte. Die Newsgroup alt.2600 widmet sich der Hacker-Gazette 2600. Vgl. daher:

- www.2600.org

- S. 90 3. Abs. 2. Zeile sollen

- S. 216: DEA: data encryption algorithm

- S. 217: EEPROM: electrically erasable programmable read-only memory

- S. 218: http: hypertext transfer protocol

Last update: 07.06.2024

24C3 | Gezielte Trojaner-Attacken

Laut Heise hat Maarten Van Horenbeeck eine schöne Geschichte über Chinesen-Trojaner erzählt. Ich glaube das alles nicht so einfach. Natürlich: Wenn man „The Month of Kernel Bugs „(MoKB) archive“ anschaut, überkommt einen das Gruseln. Dennoch: Ich halte die meisten Meldungen, die Chinesen hätten wieder irgendetwas „gehackt“, für reine Propaganda, weil niemand die Faken überprüft. (vgl. spiggel.de, 04.09.2007: „Chinesen greifen das Pentagon an!“ sowie spiggel.de, 26.08.2007: „Die China-Hacker kommen nicht“).

Laut Heise hat Maarten Van Horenbeeck eine schöne Geschichte über Chinesen-Trojaner erzählt. Ich glaube das alles nicht so einfach. Natürlich: Wenn man „The Month of Kernel Bugs „(MoKB) archive“ anschaut, überkommt einen das Gruseln. Dennoch: Ich halte die meisten Meldungen, die Chinesen hätten wieder irgendetwas „gehackt“, für reine Propaganda, weil niemand die Faken überprüft. (vgl. spiggel.de, 04.09.2007: „Chinesen greifen das Pentagon an!“ sowie spiggel.de, 26.08.2007: „Die China-Hacker kommen nicht“).

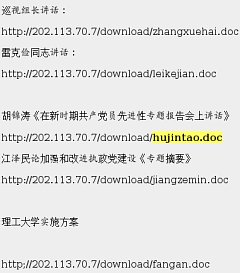

„Laut Van Horenbeeck startete die immer wieder mit China in Verbindung gebrachte Trojaner-Invasion 2005 mit einem unauffällig per E-Mail dahergekommenen Bildschirmschoner-Objekt mit dem Namen dot.scr, das eine ausführbare Datei erhielt.“ So ein Quatsch: Warum soll ein Attachment „unauffällig“ sein? Und wer installiert Bildschirmschoner von unbekannten Absendern, womöglich aus China? „2006 folgte gemäß Van Horenbeeck  ein nach wie vor aktiver Trojanerangriff mit einer als HuJintao.doc betitelten Word-Datei.“

ein nach wie vor aktiver Trojanerangriff mit einer als HuJintao.doc betitelten Word-Datei.“

Ein Hacker-Angriff mit einer Word-Datei? Womöglich mit einem Bambus-Rechner? Soll ich diesen Schwachfug glauben?

Laut Horenbeck sei die Windows-Schwachstelle MS05-035 ausgenutzt worden. Nach Heise befasst sich MS05-035 „… mit einem Fehler in der Font-Behandlung von Word, der sich durch manipulierte DOC-Dateien ausnutzen lässt. Betroffen ist Word aus Office 2000 und XP (2002) sowie die Word-Versionen aus Microsoft Works 2000 bis 2004. Word 2003 hingegen ist laut Microsoft immun.“ Sehr gefährlich hört sich das nicht an, denn es betrifft nur einige Systeme – und die müsste jemand vorher kennen.

„Im April erregte ein ungewöhnlicherweise in einem reinen HTML-Anhang daherkommender Trojaner die Aufmerksamkeit des Belgiers.“ Mir scheint dieser Belgier ein Wichtigtuer zu sein, mit Verlaub. Anhang in HTML! Da lachen ja die Hühner! Wie sollte man jemanden, der mit seinem MUA vernünftig umgehen kann, damit überlisten können – und dann vielleicht auch noch ohne Javascript? Nein, nein, nein, ich glaube weiterhin kein Wort.

der mit seinem MUA vernünftig umgehen kann, damit überlisten können – und dann vielleicht auch noch ohne Javascript? Nein, nein, nein, ich glaube weiterhin kein Wort.

Eine wichtige Quelle für die angeblichen Trojaner-Angriffe aus China ist jemand, der keinen Anlass auslässt, um sich zu blamieren: „Die Beamten im Innenministerium haben die angeblich aus China stammenden Trojaner-Angriffe auf Bundesbehörden nachdenklich gemacht. ‚Finstere dritte Mächte‘ hätten entsprechende Versuche unternommen, weiß Staatssekretär August Hanning. Diese seien aber „erfolgreich abgewehrt worden“. (Heise-Newsticker, 05.09.2007)

Vielleicht wäre es an der Zeit, wenn der geschätzte Kollege Krempl, der fast alle die Meldungen bei Heise verfasst hat, die Zeit fände, auch einmal die Fakten zu überprüfen – dann löste sich der Trojaner-Hoax made in VR China vermutlich in Luft oder in Praktikanten auf.