Deutsches Sicherheitsnetz

Manchmal wundere ich mich doch, wie dreist clevere Geschäftsideen sind, die als Partner Computer- und Internet-DAUs voraussetzen und mit deren Chuzpe man Eskimos auch Kühlschränke andrehen könnte. Und noch mehr ärgere ich mich über die gewohnt unkritische Berichterstattung der Medien, die sich dafür instrumentalisieren lassen. In diesem Fall wieder mal die ARD-Mediathek, Bayern 3. „Jeder zweite PC ist durch seinen Internet-Browser angreifbar! Das hat eine Untersuchung des Vereins Deutsches Sicherheitsnetz ergeben.“ tönt es da. Zwei unabhängige Quellen? Nein, gar keine.

Der Verein hat auch eine PR-Meldung rausgehauen:

wir möchten Sie für einen bisher nicht dokumentierten Bereich der PC-Sicherheit in privaten Haushalten interessieren (siehe auch ARD Mediathek:

http://ardmediathek.de/ard/servlet/content/878838).

In einer neuen Studie an über 65.000 privaten PCs konnte das Deutsche Sicherheitsnetz e. V. nachweisen, dass jeder zweite Computer durch Videos und Bilddateien angreifbar ist. Betroffen sind alle Browser und Betriebssysteme. Bei solchen Multimedia-Angriffen können Spionageprogramme auf den PC gelangen – ohne dass der Nutzer selbst aktiv etwas gemacht hat. Eine ausführliche Pressemeldung finden Sie im Anhang. (…)

Mit besten Grüßen und der Bitte um Veröffentlichung, Frank Bock, Deutsches Sicherheitsnetz e.V., Schauenburgerstraße 116, 24118 Kiel

Der Anhang war – man glaubt es kaum – ein Word-Dokument! Das ist ein Indiz dafür, dass es sich bei dem „Sicherheitsnetz“ a) garantiert um eine Pfeifentruppe handelt und b) man die Angelegenheit nur mit der Kneifzange anfassen darf.

Mit dem Verein verbandelt ist wie gewohnt eine Firma, die Coronic GmbH, die in norddeutschen Lokalzeitungen kritik – und recherchelos abgefeiert wird.

Domain: Deutsches Sicherheitsnetz e. V.

Address: Schauenburgerstr. 116

Address: C/o Coronic

Pcode: 24118

City:Kiel

Die Geschäftsidee ist vermutlich: Firmen eine Software anzudrehen, die das macht, was zum Beispiel gratis auch beim c’t-Browsercheck oder bei grc.com erhältlich ist. Dort werden die Sicherheitseinstellungen des jeweiligen Browsers ausgelesen und kommentiert – natürlich kostenlos. Die Volksbank Nordheide bietet das in abgespeckter Form jetzt auch an. Dem Verein gehören diverse Banken als juristische Personen an. So einfach ist das.

Linux- und Mac-Nutzer müssen draußen bleiben. Aber vielleicht sollte man den Damen und Herren verraten, dass es reichte, den Surfern nicht ein Tool anzubieten, mit dem man die Zeit sinnfrei verplempert, sondern sie auf die Ratschläge des Bundesamtes für Sicherheit in der Informationstechnik (BSI) hinzuweisen und darauf, dass jemand, der Word-Attachment verschickt wie Tony Blair und der Verein „Deutsches Sicherheitsnetz“, von Sicherheit so viel Ahnung hat wie Schäuble vom Internet – gar keine.

Der Trojaner-Hoax, die Wasweissichwievielte

In Telepolis lese ich in einem Interview mit Rechtsanwalt Dr. Fredrik Roggan: „Dass Online-Durchsuchungen in der Vergangenheit aber anderweitig ohne Rechtsgrundlage durchgeführt wurden, steht zweifelsfrei fest.“

In Telepolis lese ich in einem Interview mit Rechtsanwalt Dr. Fredrik Roggan: „Dass Online-Durchsuchungen in der Vergangenheit aber anderweitig ohne Rechtsgrundlage durchgeführt wurden, steht zweifelsfrei fest.“

Ach ja? Ich wäre doch sehr gespannt, welche Fakten dafür vorgebracht werden können. Dass es keine Rechtsgrundlage gab, in Bayern schon gar nicht, mag unstrittig sein. Aber es gab bisher auch keine real existierenden „Online-Durchsuchungen“.

Mit dem Thema ist es ähnlich wie mit dem Gottesbeweis. Nicht die Atheisten müssen beweisen, dass es keinen Gott gibt, sondern die Verehrer höherer Wesen, dass es einen gibt. Erfreulicherweise kann man an der Chronologie der Medienberichte zweifelsfrei nachweisen, dass alle voneinander abgeschrieben haben und die These, es habe „Online-Durchsuchungen“ im Sinne Schäubles und Zierckes gegeben, schlicht frei zusammengefaselt wurde. Ich darf eine kurze Passage unsere Buches Die Online-Durchsuchung als Appetizer zitieren? (Erscheint am 29. diesen Monats)

Online-Durchsuchung zum Aussuchen

– Sueddeutsche.de (07.12.2006): „‚Es gab bereits Einzelfälle in Strafverfahren, bei denen richterlich angeordnet solche Durchsuchungen stattgefunden haben’‘, sagt Dietmar Müller, Pressesprecher des BKA in Wiesbaden. Das Verfahren sei relativ neu und erfolge ausschließlich in Abstimmung mit der Staatsanwaltschaft und mit richterlichem Beschluss. Aus “ermittlungstechnischen Gründen‘‘ könne Müller nicht sagen, wie die digitale Spionage technisch funktioniert.“

– Antwort der Bundesregierung auf die Kleine Anfrage der Abgeordneten Jan Korte, Petra Pau, Kersten Naumann und der Fraktion Die Linke (22.12.2006, Drucksache 16/3787):

„Seit wann wenden deutsche Sicherheitsbehörden das Instrumentarium des ‚heimlichen Abziehens von Daten auf fremden Computern mittels spezieller Software“ (Online-Durchsuchung) an?“ – „Der Bundesregierung liegen keine Erkenntnisse über in Ermittlungsverfahren durchgeführte Online-Durchsuchungen vor.“

– Heise Newsticker (25.04.2007): Bundesregierung gibt zu: Online-Durchsuchungen laufen schon.

„Zur Anzahl der bisher durchgeführten verdeckten Netzermittlungen gab die Bundesregierung keine Auskunft. Dem Vernehmen nach gibt es aber noch Probleme bei der praktischen Durchführung der Online-Durchsuchungen. So soll von Regierungsseite beklagt worden sein, dass so viele Daten gesammelt worden seien, dass man ihrer nicht Herr habe werden können.“

– Tagesschau.de (27.04.2007): „Seit 2005 haben deutsche Geheimdienste nach Angaben des Bundesinnenministeriums knapp ein Dutzend Privatcomputer heimlich via Internet durchsucht.“

– Tagesschau.de (28.04.2007, Wolfgang Wieland im Interview): „Wir gehen auch davon aus, dass das noch nie richtig geklappt hat. Es gab technische Schwierigkeiten. Das Einschleusen hat nicht geklappt..“

– Spiegel Online (09.07.2007, Wolfgang Schäuble im Interview): SPIEGEL: „…wie etwa die heimlichen Online-Durchsuchungen zeigen. Die haben die Sicherheitsbehörden ohne gesetzliche Grundlage jahrelang angewandt. Schäuble: Moment. Es gab einen Anwendungsfall im Inland.“

– Focus Online (05.01.2008): „Reda Seyam klickte laut FOCUS die getarnte E-mail der Verfassungsschützer an und aktivierte so die erste und bislang einzige Online-Durchsuchung in Deutschland.“

– Bundesverfassungsgericht (27.02.2008): „Vereinzelt wurden derartige Maßnahmen durch Bundesbehörden bereits ohne besondere gesetzliche Ermächtigung durchgeführt. Über die Art der praktischen Durchführung der bisherigen ‚Online-Durchsuchungen‘ und deren Erfolge ist wenig bekannt. Die von dem Senat im Rahmen der mündlichen Verhandlung angehörten Präsidenten des Bundeskriminalamts und des Bundesamts für Verfassungsschutz haben mangels einer entsprechenden Aussagegenehmigung keine Ausführungen dazu gemacht.“

– Spiegel Online (01.03.2008): „Die beiden bekannten Fälle von Online-Durchsuchungen wurden gegen den Berliner Islamisten Reda S., der gute internationale Kontakte in die Dschiahd-Szene [sic] unterhält, und einen Iraner geführt, der der Proliferation verdächtigt wurde.“

Aber weil Juristen den Journalisten irrig über den Weg trauen, ist der Hoax aus der Mediensphäre in die juristische Fachliteratur eingesickert. By the way: Ich habe beim Verlag das Buch Roggans „Online-Durchsuchungen“ angefordert bzw. ein Rezensionsexemplar. Es ergab sich folgende hübsche Korrespondenz:

xxxxx@bwv-verlag.de schrieb:

> Haben Sie bitte Verständnis, dass wir Rezensionsexemplare nur abgeben

> können, wenn uns eine feste Besprechung mit genauer Angabe der

> Zeitschrift, in der die Besprechung aufgenommen wird, genannt wird.

Ich weiß nicht, ob Ihnen bekannt ist, dass es auch freie Journalisten gibt, die vorab nicht sagen bzw. bestimmen können, wo eine Rezension erscheint. Aber dann rezensiere ich das Buch „Online-Durchsuchungen“ eben nicht. Sie werden sicher zahllose festangestellte Redakteure kennen, deren Redaktionen das Buch anfordern und sachkundig besprechen

werden.

Mit freundlichen Grüßen

Burkhard Schröder

Die Rückkehr des Staates

Ich hätte gern das kommentiert, was Jens Jessen, Chef des Feuilletons der gedruckten Zeit, auf Zeit online über das Finanzkapital und über Stamokap reloaded (auch bekannt als: Karl Marx hatte wieder mal Recht) zu sagen hat. „Was man aus den Zusammenbrüchen an der Wall Street lernen muss“. Vor allem eins: Jetzt kennen sich auch Feuilletonisten schon bei Wirtschaftsthemen aus. Ich warte darauf, dass Sportreporter demnächst über die „Online-Durchsuchung“ berichten. Übrigens lausche ich zu Fragen der Ökonomie am liebsten Georg Schramm. Der recherchiert ordentlich und zieht die richtigen Schlussfolgerungen: Willkommen in der Anstalt!

BKAG-E vor dem Innenausschuss

Zugegeben: Ich habe mich gestern während der Anhörung im Innenausschuss des Bundestages ziemlich aufgeregt. Das ist unprofessionell. Man merkt das unserem Telepolis-Artikel an.

Ich bin ausnahmsweise vollständig Fefes Meinung: „Der aktuelle Kriegsschauplatz ist nicht, ob wir den Bundestrojaner kriegen, sondern ob sie heimlich in die Wohnung einbrechen dürfen, um ihn zu installieren.“ Auch, dass der Kollege Krempl offenbar auf einer anderen Veranstaltung war ich Leitner und ich. Die Meldung in der Tagesschau überrascht mich mittlerweile gar nicht – beim Thema „Online-Durchsuchung“ haben sie ohnehin groben Unfug verbreitet. Kai Raven hat alles mitgeschrieben, deshalb muss ich meine Notizen hier nicht noch einmal bloggen.

Im Gegensatz zu Fefe war mein Favorit Roggan. Ich habe in der Pause mit ihm ein paar Worte gewechselt. Meinem Eindruck nach war er deshalb so zurückhaltend, weil er genau wusste, dass es kaum jemanden interessierte, was er zu sagen hatte, und dass die Angelegenheit eine bloße Farce war. Leider fragten die Vertreter der Parteien nur diejenigen Experten, die sie selbst eingeladen hatten. Ich habe mich auch darüber geärgert, dass Petra Pau und Ulla Jelpke Fragen an Jörg Ziercke vom BKA stellten. Ich hätte diesen erbärmlichen Schwätzer nicht so zu Wort kommen lassen. Ziercke muss man live erlebt haben: Ich frage mich, wie jemand, der so dumm und zum Teil primitiv argumentiert, eine solch große Behörde überhaupt leiten kann, ohne dass alles drüber und drunter geht. Roggan hat, wenn er gefragt wurde, scharf argumentiert und subtil verdeutlicht, wo er den Hebel ansetzen wird. Er wird, wie auch Gerhart Baum, das Gesetz juristisch angreifen. Und ich wette, dass das Bundesverfassungsgericht auch das BKA-Gesetz in die Tonne treten wird. Diejenigen Herrschaften, die das verabschieden wollen, sind schlicht belehrungsresistent.

Sehr gut gefallen hat mir „Paulus“ Hansjörg Geiger, der jede Menge Dreck am Stecken hat, aber sich offenbar auf die Seite der Guten schlagen will. Seine Empörung über das Ansinnen von heimlichen Durchsuchungen wirkte sehr echt.

Aber doch noch ein paar Stichpunkte, die ich im Artikel nicht erwähnt habe: Kutscha kritiserte, dass nicht geregelt sei, welche Daten wann an ausländische Geheimdienste übermittelt würden. Einige der neuen Befugnisse des BKA hätten keinen Terrorismus-Bezug – wie zum Beispiel das Recht, Platzverweise zu erteilen. Das sei doch eine „James-Bond-Persiflage“.

Möllers meinte, dem BKA würden jetzt alle Befugnisse und Kompetenzen gegeben, die bisher schon die Geheimdienste hätten. Die Gesetzgeber betreibe offenbar nur noch „Verfassungsgerichtsexegese“, anstatt selbst Gesetze zu gestalten. Es könne nicht sein, dass die gesetzlichen Normen immer nur „so gerade an der Verfassungsgemäßheit entlangschrappen.“

Poscher sah die vom Grundgesetz vorgeschriebene Trennung von Poliezi und Geheimdiensten relativiert.

Roggan: Bis jetzt gebe es keinen Nachweis, dass die Befugnisse der Online-Durchsuchung unverzichbar seien. Die Prävention habe Einzug in das Strafrecht gehalten. Der Personenkreis der „Gefährder“ werden unverhältnismäßig ausgeweitet. („Wir sind alle Gefährder“ war mein erster Arbeitstitel für den Telepolis-Artikel) Wenn man das durchsetzen wolle, was geplant sei, müssten sie das Grundgesetz ändern.

Kabarettreif war Wolfgang Wieland, der nicht nur so laut redete, dass man ihn gut verstand, sondern auch witzig argumentierte. Es gebe im Übrigen keine Definition des „Internationalen Terrorismus“, auch die Autonomen in Heiligendamm könnte man in Zukunft als terroristische Vereinigung ansehen. Es sei im Gesetzentwurf von „ideologischen Strömungen“ die Rede. Reiche es aus, dass ein Terrorist fernsehe und sich „deshalb“ als „international“ einschätze, dass er zu einer terroristischen Vereinigung werde? Poscher hielt diese fehlende Definition gleich für verfassungswidrig.

Fazit: Es kommt noch einiges auf uns zu. Von der CDU und der SPD ist rein gar nichts zu erwarten. Die würden alles abnicken, selbst ein Ermächtigungsgesetz. Sie würden es noch nicht einmal merken. Man kann nur hoffen, dass die niemals eine Zweidrittelmehrheit im Bundestag kriegen. Dann könnte selbst das Bundesverfassungsgericht gegen die zahlreichen Verfassungsfeinde im Bundestag nichts ausrichten.

Auf meinem Foto ist der Ausschuss-Vorsitzende Edathy zu sehen, der ein Interview gibt. Ich hatte aber keine Gelegenheit, ihn zu begrüßen.

Online-Überwachung

Heise.de: „Wirtschaft warnt vor Online-Durchsuchungen von Computern“. By the way: Unser Buch soll in der nächsten Woche im Buchhandel erhältlich sein. Ich habe aber noch kein Exemplar erhalten. Also noch ein paar Tage Geduld bitte, ich werde das Erscheinen hier feierlich verkünden.

Der Hacker von Ansbach

Die Meldung ist zwar schon ein paar Tage alt, aber immer noch diskussionswürdig: „Internetauftritt der Stadt Ansbach zerstört – Tatverdächtiger ermittelt“, schreibt das Polizeipräsidium Mittelfranken in einer Pressemitteilung. Da deutsche Medien kaum recherchieren, werden Meldungen wie diese, die moraltheologisch einherkommen („Du sollst nicht hacken!“), gern unkritisch eins zu eins übernommen.

„Ende Juli 2008 wurde von Beschäftigten der Stadtverwaltung bemerkt, dass sich die Webseiten nicht mehr öffnen ließen.“ „Nicht mehr öffnen ließen“ – eine skurrile Formulierung. Es war nichts mehr zu sehen auf der Website, oder stand etwas Unerwartetes dort – wie dieses oder jenes? „Nachfragen bei der für die Gestaltung der Seiten zuständigen Firma ergaben, dass die Daten größtenteils vom Server gelöscht worden waren.“ Die haben also nicht von sich aus dem Kunden Bescheid gesagt, sondern erst auf Anfrage. Man glaubt es kaum, aber es steht so im Polizeibericht.

Wieso merken Angestellte der Stadtverwaltung, dass die Website gelöscht ist und nicht derjenige, der sie verwaltet? Ich verrate hier etwas, das ich in Artikeln auch erwartet hätte: Verantwortlich für die schlamperte Konfiguration des Webservers der Stadt Ansbach ist derjenige, der sie hostet. Die Firma Hetzner Online AG in Gunzenhausen stellt laut traceroute die Server der Stadt Ansbach bereit. Ob noch ein Unternehmen dazwischengeschaltet wurde, um in der Konfiguration herumzufummeln, habe ich nicht recherchiert.

Meiner Meinung nach sollte man den jugendlichen Hacker nicht bestrafen, sondern belobigen. Zu kritisieren ist, dass er fahrlässig Spuren hinterlassen hat. Es handelt sich vermutlich eher um ein Scriptkiddie, das eine unprofessionelle Online-Durchsuchung der Stadt Ansbach vorgenommen hat. Wenn es noch nicht einmal ein externes Backup der Website gibt, müsste man den Provider der bayerischen Stadt zudem öffentlich auspeitschen. Aber die hat sich laut archive.org bei ihrem Internet-Auftritt auch in der Vergangenheit nicht mit Ruhm bekleckert. Auf keinen Fall wird der junge Mann aber die „entstandenen Kosten für die Neugestaltung des Internetauftritts“ zahlen müssen, wenn er einen guten Anwalt findet.

Tunnel aus Burma

Ich frage mich, welcher Sinn und welche pädagogisch wertvolle Botschaft sich hinter Artikeln verbergen, die sich mit der Zensur des Internet in anderen Ländern verbergen? Sollen sich die Rezipienten nur gruseln? Soll sie ein lähmendes Gefühl beschleichen; wie pöhse die Zensoren sind? Artikel wie in Spiegel „online“ über die Zensur in Burma sind sinnlos, wenn die Leserinnen und Leser nichts daraus lernen, zum Beispiel wie man Zensur umgeht. „Ein paar Handgriffe nur, eine Tunnel-Software wird aktiviert, ein Proxyserver in den USA angewählt, schon ist das Regime ausgetrickst.“ Versteht das jemand? Wenn es so einfach wäre mit der „Tunnel-Software„, warum fehlt das in den Berichten über China?

Wenn Spiegel „online“ die Leser ernst nähme, Online-Journalismus betriebe und nicht nur auf sich selbst verlinkte, wäre zum Beispiel ein Link auf den entsprechenden Wikipedia-Artikel hilfreich, damit man sich darauf vorbereiten kann, wenn Schäuble und Genossen das hierzulande verwirklichen, wovon sie träumen. (Ja, der Satz ist zu lang, aber ich sitze in einem Ferienhaus in Jütland und will nicht allzu lange nachdenken, weil ich nur noch einen Tag Urlaub habe.)

Nur zur Erinnerung eine der zahlreichen Falschmeldungen zur so genannten „Online-Durchsuchung“, hier der Tagesspiegel: „Das Bundeskriminalamt (BKA) soll künftig mittels einer neuen Software die Daten von privaten Rechnern ausspionieren können. Das bestätigte das Bundesinnenministerium (BMI) dem Tagesspiegel auf Anfrage. Das System der sogenannten ‚Online-Durchsuchung‘ sei bereits in diesem Jahr mehrfach angewandt worden und sei Teil des 132 Millionen Euro schweren Sonderprogramms zur Stärkung der inneren Sicherheit. Die Ermittler sollen sich dabei auf richterliche Anordnung unbemerkt via Internet in die Computer von Privatpersonen einloggen können, gegen die ein Strafverfahren läuft.“ Zum Glück war das fast alles gelogen: Die „Online-Durchsuchung“ war mitnichten angewandt worden und ist auch nicht Teil des PSIS (Z5-007 300/120 (10.10.2006).

Wo ist der qualitative Unterschied zur Praxis in Burma? „Alle fünf Minuten müsste der Inhaber eines Internet-Cafés einen Screenshot all seiner Computer erstellen: ein Foto aller Seiten, die gerade geöffnet sind. Er müsste das alles speichern.“ Das ist noch nicht einmal so schlimm wie eine Spionagesoftware, die der Staat direkt auf den Rechnern von mehr oder minder Verdächtigen installiert. In Burma sind alle verdächtig, in Deutschland (noch) nicht. Aber was nicht ist, kann ja noch werden.

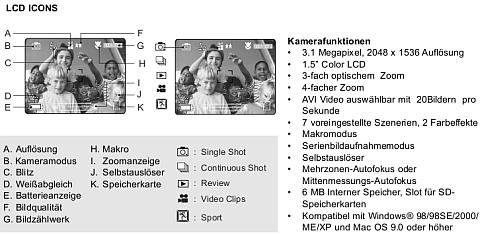

Neue Kamera

Ich habe mir heute eine neue Digitalkamera gekauft, eine Concord 3345z. [Die genauen Angaben, falls jemand bei der Kamera eine Online-Durchsuchung vornehmen will. Harhar.]

Vielleicht hätte ich auch bei ebay nachsehen sollen, weil man preiswerte Digitalkameras nachgeworfen bekommt. Aber ich kaufe ungern eine Katze im Sack. Den Verkäufer, der mich kompetent beraten hat, kann ich nur weiterempfehlen: Georges21 im nördlichen Eckhaus Böhmische Ecke Richardstraße. Die Kundschaft dort könne sich nicht viel leisten und schaue auf jeden Cent. [Ja, es sind nur zwei Minuten zu unserer neuen Wohnung!]

Die neue Kamera kann mehr als meine alte und hat nur 20 Euro gekostet. Jetzt muss ich nur noch die 75 Seiten des fucking manuals lesen.

Bundestrojaner beim Afghanen?

Stefan Krempl scheibt bei Heise: „Der Bundesnachrichtendienst (BND) hat Berichten zufolge eine heimliche Online-Durchsuchung beim afghanischen Handels- und Industrieminister Amin Farhang durchgeführt, bei der auch die Kommunikation mit einer Spiegel-Reporterin erfasst worden sein soll.“ Ich glaube vorsichtshalber erst einmal gar nichts. Weiter heißt es: „Nach Informationen der Nachrichtenagentur ddp war es dem BND gelungen, mit Hilfe eines Trojaners auf der Festplatte von Farhang ein Spähprogramm zu installieren.“ Was sagen die Quellen?

Krempl zitiert sich in typischer Manier selbst: „Die monatelange Observation der Journalistin zwischen Juni und November 2006, die das Nachrichtenmagazin am Wochenende bekannt machte, war demnach offenbar ein ‚Nebenprodukt‘ der Bespitzelung des Spitzenpolitikers“. Das – der zweite Satz des Artikels – suggeriert, als sei die Observation eine „Online-Durchsuchung“ gewesen. Das war aber mitnichten so. Hinter dem verlinkten „bekannt geworden verbirgt sich ein Artikel von Spiegel Online, in dem es lediglich heißt: „Der Bundesnachrichtendienst (BND) hat monatelang die E-Mail-Korrespondenz der 42-jährigen SPIEGEL-Reporterin mit dem afghanischen Politiker überwacht und mitgeschnitten.“ Das Abhören des Kommunikation hat mit einer Online-Durchsuchung nichts zu tun und ist ein Kinderspiel, wenn die Beteiligten ihre Korrespondenz nicht verschlüsseln. Typisch für das Niveau deutscher Recherche ist auch, dass das „Opfer“ Susanne Koelbl meinte, an einen afghanischen Politiker Postkarten schreiben zu müssen und „nicht ahnte“, dass auch andere Leute die lesen wollten – und das natürlich getan haben. Die Kollegin antwortet übrigens nicht auf meine E-Mails zum Thema.

Die Welt online berichtet: „…wurde zum Abschöpfen des E-Mail-Verkehrs zwischen der „Spiegel“-Journalistin Susanne Koelbl und dem Politiker aus Kabul zwischen Juni und November 2006 ein ‚Trojaner‘ eingesetzt. Das Spionageprogramm, für dessen Einsatz das Bundesverfassungsgericht unlängst hohe Hürden gesetzt hat, sei auf der Festplatte des Computers des Afghanen installiert worden, hieß es. Dabei seien auch ‚intime Bereiche‘ der persönlichen Lebensführung der Journalistin ausgespäht worden.“

Da haben wir’s. Jede Wette, dass der BND den physischen Zugriff auf den Rechner hatte und entweder einen Keylogger oder so etwas sie EnCase® Field Intelligence Model eingesetzt hat. [Vgl. c’t: Der weisse Spion]. Die Stattzeitung für Südbaden erwähnt ein weiteres interessantes Detail: Der heutige afghanische Wirtschaftsminister, ein ehemaliges Mitglied der deutschen Grünen uind „langjährig in Nord-Rhein-Westfalen ansässig,… (…) Die Ausspähung geschah ab 2006 per Trojaner. Also existiert schon ein funktionsfähiges Modell. Dabei wurde offiziell immer wieder geächzt, wie teuer so was sei und wie schwer zu installieren.“ Und genau das ist die Pointe: Der berüchtigte „Bundestrojaner“ wird im öffentlichen Diskurs als heimlciher Zugriff über das Internet verstanden. Darum geht es hier aber gar nicht, sondern um ein Spionageprogramm, dass auf der Festplatte installiert worden war. Und so etwas ist gar nicht teuer und auch nicht kompliziert und existiert natürlich schon in verschiedenen Varianten.

Farhang hat das selbst bestätigt, wie die FTD meldet: „Er habe erfahren, dass der BND seinen Computer im Büro manipuliert habe. Er gehe davon aus, dass nicht nur einer seiner Computer für wenige Monate überwacht worden sei, wie der BND behaupte. „Ich habe das Vertrauen verloren und nehme an, dass deutsche Agenten alle meine Telefonate und E-Mails noch immer überwachen.“ Quod erat deminstrandum.

Falsch im Heise-Bericht ist definitiv: „Im Januar war bekannt geworden, dass der Geheimdienst bereits rund 60 Mal heimlich Zielrechner Verdächtiger im Ausland über das Internet ausgeschnüffelt haben soll“. Soll. Nicht hat. Dass das gar nicht stimmt und auch im damaligen Focus-Artikel falsch war, hat man mir mir telefonisch bestätigt. Es soll damals – durch den BND – nur eine „Online-Durchsuchung“ gegeben haben, und dafür auch nur eine Quelle. Es ist also gar nichts verifizierbar.

Stasi 2.0, reloaded

Heise.de unter dem Titel: „Schäuble und die Online-Durchsuchung: „heimliches Betreten der Wohnung“ grundgesetzkonform?“: „Unionspolitiker sind dagegen der Ansicht, das „heimliches Betreten“ genannte Vorgehen zur Installation des Bundestrojaners vor Ort sei keine Wohnungsdurchsuchung und daher grundgesetzkonform.“

Die lesen Gesetze und Urteile gar nicht mehr – nach dem Prinzip „legal, illegal, scheißegal“. Aus dem Urteil des BVerfG vom 27.02.2008, Randnummer 193: „Darüber hinaus kann eine staatliche Maßnahme, die mit dem heimlichen technischen Zugriff auf ein informationstechnisches System im Zusammenhang steht, an Art. 13 Abs. 1 GG zu messen sein, so beispielsweise, wenn und soweit Mitarbeiter der Ermittlungsbehörde in eine als Wohnung geschützte Räumlichkeit eindringen, um ein dort befindliches informationstechnisches System physisch zu manipulieren. Ein weiterer Anwendungsfall des Art. 13 Abs. 1 GG ist die Infiltration eines informationstechnischen Systems, das sich in einer Wohnung befindet, um mit Hilfe dessen bestimmte Vorgänge innerhalb der Wohnung zu überwachen, etwa indem die an das System angeschlossenen Peripheriegeräte wie ein Mikrofon oder eine Kamera dazu genutzt werden.“

Nur zur Erinnerung die Passage im Grundgesetz, Artikel 13, Absatz 1 und 2: „Die Wohnung ist unverletzlich. Durchsuchungen dürfen nur durch den Richter, bei Gefahr im Verzuge auch durch die in den Gesetzen vorgesehenen anderen Organe angeordnet und nur in der dort vorgeschriebenen Form durchgeführt werden.“

Onlinedurchsuchung kommt nicht

Ich muss der Verschwörungstheorie von ZEIT online widersprechen. Die Online-Durchsuchung kommt nicht. Aber da ich gerade bei der Endredaktion des Buchmanuskripts zum Thema bin, habe ich keine Zeit, dazu jetzt schon mehr zu sagen.

Das Internet ist die größte Revolution

Süddeutsche Zeitung (11.04.2008): „Der soeben aus dem Amt geschiedene Bundesverfassungsrichter Wolfgang Hoffmann-Riem spricht über die Fernseh- und Medienlandschaft der Zukunft, das Verhältnis von Freiheit und Sicherheit, die Symbolpolitik von Schily und Schäuble sowie die Philosophie der Rechtsprechung des höchsten deutschen Gerichts.“

„…wie die Online-Durchsuchung oder der Große Lauschangriff.

Hoffmann-Riem: Beide wurden als Wunderwaffen angepriesen, ohne die die innere Sicherheit nicht mehr zu gewährleisten sei. Wenn aber nach Nachweisen ihrer Unverzichtbarheit gefragt wird, kommt entweder fast gar nichts oder es folgen Beschwörungsformeln. Es gab ja beispielsweise schon ein paar Online-Durchsuchungen, deren Auswertung ich bei unserer Entscheidung gern gekannt hätte. Aber in der mündlichen Verhandlung vor unserem Gericht hatten die höchsten Beamten gerade dafür keine Aussagegenehmigung.“

Vgl. Burks‘ Blog (07.03.2008):

„Sind dem Bundesverfassungsgericht dazu andere Quellen bekannt als die Berichterstattung in den Medien?“

„Dem Bundesverfassungsgericht sind keine anderen Quellen bekannt (vgl. Rn 7 des auf unserer Homepage veröffentlichten Urteils vom 27. Februar 2008).

Mit freundlichen Grüßen, Dietlind Weinland“

Noch ein Tölchenbild

Tölchen aka Ajax vom Teufelslauch findet es doof, wenn Frauchen und Herrchen Buchmanuskripte redigieren, statt sich mit ihm zu beschäftigen, und lässt seine Wut an unschuldigem Papier aus, guckt aber ebenso unschuldig, wenn man das Hundchen ermahnt.

Das BKA war es nicht

Sehr geehrter Herr Schröder,

(…) Bei uns ist lediglich nachweisbar, dass die Süddeutsche Zeitung Anfang Dezember 2006 zum Thema Online-Durchsuchung angefragt hat. Leider ist nicht mehr nachvollziehbar, welche Auskunft Herr Müller im Wortlaut gegeben hat bzw. ob dieses Zitat von ihm autorisiert worden ist.

Da das Bundeskriminalamt (BKA) faktisch niemals eine Online-Durchsuchung durchgeführt hat, kann ich Ihnen das u.g. Zitat leider nicht bestätigen. Korrekt müsste es vielmehr lauten: „Es gab bereits zwei Fälle in Strafverfahren des BKA, bei denen solche Durchsuchungen von der StA beantragt wurden, in einem Fall richterlich angeordnet, in einem weiteren abgelehnt wurden und in keinem Fall stattgefunden haben.“

Mit freundlichen Grüßen

Christian Brockert, Bundeskriminalamt

—–Ursprüngliche Nachricht—–

Gesendet: Donnerstag, 14. Februar 2008 16:55

An: info@bka.de

Betreff: An BKA Pressestelle

(…) ich beziehe mich auf einen Bericht auf sueddeutsche.de vom 07.12.2006: Zitat: „‚Es gab bereits Einzelfälle in Strafverfahren, bei denen richterlich angeordnet solche Durchsuchungen stattgefunden haben‘, sagt Dietmar Müller, Pressesprecher des BKA in Wiesbaden.“ (…)

Mit freundlichen Grüßen

Burkhard Schröder

Heute nichts

…weil nichts Erzählenswertes passiert ist, außer dass ich auf einer Veranstaltung war. Wolfgang Bosbach behauptet felsenfest, es habe eine Online-Durchsuchung gegeben. Dazu sagte Giesbert Damaschke ganz richtig: „…gegen Glaubenssysteme (und darum handelt es sich bei der “Online-Durchsuchung” ja), kann man mit Argumenten bekanntlich nicht viel ausrichten.“

Schlechte Karten für „Bundestrojaner“

Das Urteil des Bundesverfassungsgerichts, das Verfassungsschutzgesetz in Nordrhein-Westfalen für nichtig zu erklären, ist salomonisch und listig: Es gestattet allen Beteiligten, das Gesicht zu wahren. Erst im Kleingedruckten – in der ausführlichen Begründung – wird deutlich, dass die juristischen Hürden für die vom Bundesinnenministerium gewünschten „Online-Durchsuchungen“ fast unüberwindbar hoch sind.

Das neu eingeführte Gundrecht auf Integrität und Vertraulichkeit informationstechnischer Systeme als Teil des allgemeinen Persönlichkeitsrechts schließt einige juristische Lücken, die sich laut Gericht aus „neuartigen Gefährdungen“ im Zuge des „wissenschaftlich-technischen Fortschritts“ ergeben. Die durch das Grundgesetz garantierte „freie Entfaltung der Persönlichkeit“ musste exakter gefasst werden, weil Computer dafür eine immer größere Bedeutung erlangt haben, insbesondere in vernetzten Systemen. Das ist an sich nichts Neues. Interessant ist jedoch, dass das Bundesverfassungsgericht es für fragwürdig hält, prophylaktisch Informationen über Personen zu sammeln:

„Dabei handelt es sich nicht nur um Daten, die der Nutzer des Rechners bewusst anlegt oder speichert. Im Rahmen des Datenverarbeitungsprozesses erzeugen informationstechnische Systeme zudem selbsttätig zahlreiche weitere Daten, die ebenso wie die vom Nutzer gespeicherten Daten im Hinblick auf sein Verhalten und seine Eigenschaften ausgewertet werden können. In der Folge können sich im Arbeitsspeicher und auf den Speichermedien solcher Systeme eine Vielzahl von Daten mit Bezug zu den persönlichen Verhältnissen, den sozialen Kontakten und den ausgeübten Tätigkeiten des Nutzers finden. Werden diese Daten von Dritten erhoben und ausgewertet, so kann dies weitreichende Rückschlüsse auf die Persönlichkeit des Nutzers bis hin zu einer Profilbildung ermöglichen“.

Daraus ergebe sich ein „erhebliches Schutzbedürfnis“, dem im Urteil Rechnung getragen wird. Der Einzelne sei darauf angewiesen, wenn er sich im Sinne des Grundgesetzes frei entfalten wolle, dass auch der Staat die Integrität und Vertraulichkeit informationstechnischer Systeme achte.

Der Schutz der „Persönlichkeit“ wird durch das Urteil erweitert auf die Technik, die die Person benutzt, um ihr Leben zu gestalten. Dazu passt, dass die Wohn-, Betriebs- und Geschäftsräume, die durch das Urteil zum Großen Lauschangriff vor dem Zugriff des Staates grundsätzlich geschützt wurden, jetzt auch die genutzten Rechnersysteme umfassen. Setzt sich jemand mit seinem Laptop in ein Cafe, gehört dieser automatisch zum „Kernbereich der privaten Lebensgestaltung“, in dem der Staat nicht einfach so herumschnüffeln darf. Der Bundesverfassungsgericht geht sogar ins Detail, Keylogger zu erwähnen und die elektromagnetische Abstrahlung des Computers, die man abfangen und auslesen könnte.

Selbst das bisherige Recht auf informationelle Selbstbestimmung ging dem Bundesverfassungsgericht nicht weit genug, weil heute jeder darauf angewiesen sei, Computer zu benutzen.

„Ein Dritter, der auf ein solches System zugreift, kann sich einen potentiell äußerst großen und aussagekräftigen Datenbestand verschaffen, ohne noch auf weitere Datenerhebungs- und Datenverarbeitungsmaßnahmen angewiesen zu sein. Ein solcher Zugriff geht in seinem Gewicht für die Persönlichkeit des Betroffenen über einzelne Datenerhebungen, vor denen das Recht auf informationelle Selbstbestimmung schützt, weit hinaus.“

Das höchste deutsche Gericht beweist in seinem Urteil mehr technischen Sachverstand und hat investigativer zum Thema recherchiert als die meisten deutschen Medien. Es räumt auch gleich mit einigen urbanen Legenden auf. Hat es schon eine „Online-Durchsuchung“ privater Rechner gegeben? Es sei nichts über die Technik der bisherigen „Online-Durchsuchungen“ und über deren Erfolge bekannt. Die Präsidenten des BKA und des Verfassungsschutzes hatten keine Aussagegenehmigung. Das Bundesinnenministerium hatte auch in den Medien immer ausweichend reagiert und auf die Fragen des Bundesjustizministieriums geantwortet, die dazu nötigen Programmen würden erst noch entwickelt.

Im Verfassungsschutzgesetz Nordrhein-Westfalen findet sich die wolkige Formulierung, man wolle heimlich auf „informationstechnische System“ zugreifen. Noch schwammiger ist der „Zugriff auf Internet-Festplatten„. Von einer „Online-Durchsuchung“ war ursprünglich nicht die Rede. Letztlich lässt sich nicht mehr klären, ob der Gesetzgeber von Anfang an beabsichtigte, auch private Rechner durchsuchen zu lassen. Das Bundesverfassungsgericht hat die Diskussion kurz und bündig beendet. Nicht ganz humorlos wird erklärt, sowohl ein einzelner Rechner als auch das Internet als solches sei jeweils ein „informationstechnisches System“.

„Unter einem heimlichen Zugriff auf ein informationstechnisches System ist demgegenüber eine technische Infiltration zu verstehen, die etwa Sicherheitslücken des Zielsystems ausnutzt oder über die Installation eines Spähprogramms erfolgt. Die Infiltration des Zielsystems ermöglicht es, dessen Nutzung zu überwachen oder die Speichermedien durchzusehen oder gar das Zielsystem fernzusteuern. Die nordrhein-westfälische Landesregierung spricht bei solchen Maßnahmen von einer clientorientierten Aufklärung des Internet. Allerdings enthält die angegriffene Vorschrift keinen Hinweis darauf, dass sie ausschließlich Maßnahmen im Rahmen einer am Server-Client-Modell orientierten Netzwerkstruktur ermöglichen soll.“

Da der heimliche Zugriff auch auf private Rechner definitiv nicht ausgeschlossen sei, müsse man auch über die „Online-Durchsuchung“, wie sie allgemein diskutiert werde, urteilen.

Spannend ist das Urteil vor allem in den Passagen am Schluss, die die Ausnahmen regeln. Der Schutz des „Kernbereichsschutz“ wird aufgeweicht. Bisher mussten Lauscher die Mikrofone auschalten, wenn die Verdächtigen anfingen zu beten oder über Sex redeten. Praktisch war eine Überwachung kaum noch möglich. Das Bundesverfassungsgericht hat festgestellt, dass das im Prinzip auch für Computer gilt. Die aus technischer Sicht sehr kühnen Thesen des Bundesinnenminsteriums, man könne einfach durch das Design der Software die Privatsphäre ausreichend schützen, ein Spionage-Programm werde keine anderen Programme des betroffenen Rechers beeinträchtigen und diesen nicht verändern, glaubt das Bundesverfassungsgericht nicht. Es sei „praktisch unvermeidbar“ bei einem heimlichen Zugriff, wenn er bei einem technisch unbedarften Verdächtigen funktioniere, auch an Daten zugelangen, die die Ermittler weder zur Kenntnis nehmen noch verwerten dürfen. Einen „rein lesenden Zugriff infolge der Infiltration“ gebe es nicht.

„Im Rahmen des heimlichen Zugriffs auf ein informationstechnisches System wird die Datenerhebung schon aus technischen Gründen zumindest überwiegend automatisiert erfolgen. Die Automatisierung erschwert es jedoch im Vergleich zu einer durch Personen durchgeführten Erhebung, schon bei der Erhebung Daten mit und ohne Bezug zum Kernbereich zu unterscheiden. Technische Such- oder Ausschlussmechanismen zur Bestimmung der Kernbereichsrelevanz persönlicher Daten arbeiten nach einhelliger Auffassung der vom Senat angehörten sachkundigen Auskunftspersonen nicht so zuverlässig, dass mit ihrer Hilfe ein wirkungsvoller Kernbereichsschutz erreicht werden könnte.“

Das Bundesverfassungsgericht hat zur Kenntnis genommen, dass sich jeder vor einer „Online-Durchsuchung“ schützen kann – es verweist ausdrücklich auf die einschlägige Literatur. Dennoch könnte man allein deswegen diese Methode nicht ausschließen. Die Schranken für eine Überwachung eines privaten Rechners sind aber sehr hoch: Es muss eine konkrete Gefahr vorliegen, die ein „überragend wichtiges Rechtsgut“ bedroht. Klar ist auch, dass eine heimliche „Online-Durchsuchung“ immer einen schweren Grundrechtseingriff bedeutet, für ein ein Richtervorbehalt jetzt gesetzt ist. Das bedeutet: Nur bei unmittelbarer Gefahr für Leib und Leben einer Person oder bei konkreter Bedrohung für „den Bestand des Staates oder die Grundlagen der Existenz der Menschen“ dürfen die Ermittler über eine „Online-Durchsuchung“ anfangen nachzudenken.

„Die Tatsachen müssen zum einen den Schluss auf ein wenigstens seiner Art nach konkretisiertes und zeitlich absehbares Geschehen zulassen, zum anderen darauf, dass bestimmte Personen beteiligt sein werden, über deren Identität zumindest so viel bekannt ist, dass die Überwachungsmaßnahme gezielt gegen sie eingesetzt und weitgehend auf sie beschränkt werden kann. Dagegen wird dem Gewicht des Grundrechtseingriffs, der in dem heimlichen Zugriff auf ein informationstechnisches System liegt, nicht hinreichend Rechnung getragen, wenn der tatsächliche Eingriffsanlass noch weitergehend in das Vorfeld einer im Einzelnen noch nicht absehbaren konkreten Gefahr für die Schutzgüter der Norm verlegt wird.“

Und wenn dann ein Richter dem zustimmte, bedürfe es noch besonderer Vorkehrungen, um den geschützten Privatbericht nicht zu behelligen. „Gibt es im Einzelfall konkrete Anhaltspunkte dafür, dass eine bestimmte Datenerhebung den Kernbereich privater Lebensgestaltung berühren wird, so hat sie grundsätzlich zu unterbleiben.“

Durch das Urteil rückt das Sicherheitsinteresse der Staates ein wenig näher an die einzelnen Menschen heran. Der so genannte „Kernbereich“ des Privaten ist kleiner geworden, dafür um so sicherer. Ein bloßes Gesetz schützte wenig vor privaten und staatlichen Datenkranken; ein Grundrecht jedoch, das als solches vom Bundesverfassungsgericht definiert ist, kann man kaum außer Acht lassen.

Die Hausaufgabe, die das Gericht dem Bundesinnenminister aufgegeben hat, ist so gut wie unlösbar, zumal eine Online-Überwachung durch die Polizei und das Bundeskriminalamt noch schwieriger ist als durch den Verfassungsschutz, der seine Daten für sich behalten kann. Die Ermittler hätten jedoch vor Gericht das zusätzliche Problem, beweisen zu müssen, dass die gefundenen Beweise auch echt sind. Möglicherweise, so steht es geheimnisvoll im Urteil, sei der „Beweiswert der Erkenntnisse gering“: Eine

„technische Echtheitsbestätigung der erhobenen Daten“ setze grundsätzlich „eine exklusive Kontrolle des Zielsystems im fraglichen Zeitpunkt voraus“. Und das muss man erst einmal technisch umsetzen und anschließend einem Richter beweisen – schlechte Karten für jede Art und Version eines „Bundestrojaners“.

Dieser Artikel von mir erschien am 27.02.2008 auf Telepolis.

Geheimdienst-Nummer

Der Westen: „Die klassische Geheimdienst- Nummer ist denkbar“

Burkhard Schröder etwa, der in seinem ‚Online-Tagebuch‚ über Politik, Wissenschaft und Medien seinen Angaben nach investigativ berichtet, schreibt in einem Telepolis-Artikel: ‚Bei der Online-Untersuchung handelt es sich also um eine reine Wunschvorstellung und mitnichten um eine real existierende Methode.‘ So genannte Bundestrojaner seien noch nie angewendet worden.

Das heisst nicht, sie sei nicht möglich, sondern nur, dass sie noch nicht praktiziert worden ist.

‚Zu sagen, Online-Durchsuchungen sind nicht möglich, ist Blödsinn‘, klärt Dr. Christoph Wegener, Spezialist im Bereich IT-Sicherheit an der Ruhr-Universität Bochum, auf. ‚Durchsuchungen sind tendenziell möglich‘, nennt jedoch im gleichen Satz schon das Problem: ‚Man kann sich davor schützen.‘ Das kann der Verdächtige also auch tun.

Was denn nun? Sind sie möglich, wenn man sich schützen kann? Oder deswegen nicht?

Erlaubt oder verboten?

Reuters: „Richter ebnen Weg für Online-Durchsuchungen“. ORF.at: „Verfassungsgericht kippt Online-Durchsuchung“.

Heuchlerische Mischpoke

tagesschau.de: Nach dem Urteil des Bundesverfassungsgerichts – Online-Durchsuchungen sollen bald umgesetzt werden

Der FDP-Parteichef Guido Westerwelle bezeichnete die Karlsruher Entscheidung als einen „Meilenstein der Rechtsgeschichte für Freiheit und Bürgerrechte“. Das Gericht stoppe mit seinem Urteil „die Aushöhlung der Privatsphäre, wie sie unter Rot-Grün mit Otto Schily begann und wie sie jetzt unter Schwarz-Rot mit Wolfgang Schäuble fortgesetzt werden soll“. Auf die Tatsache, dass in NRW ein FDP-Politiker für das gekippte Gesetz zuständig sei, ging Westerwelle nicht ein.

Neues Grundrecht | Papier holt die große Keule raus

Das nordrhein-westfälische Verfassungsschutzgesetz ist nichtig. Online-Durchsuchungen bleiben verboten. Noch mehr: Papier beginnt seine Begründung mit dem Satz, das Bundesverfassungsgericht konstituiere ein neues Grundrecht auf Vertraulichkeit und Integrität informationstechnischer Systeme. Schlimmer hätte es für Schäuble nicht kommen können.

Das nordrhein-westfälische Verfassungsschutzgesetz ist nichtig. Online-Durchsuchungen bleiben verboten. Noch mehr: Papier beginnt seine Begründung mit dem Satz, das Bundesverfassungsgericht konstituiere ein neues Grundrecht auf Vertraulichkeit und Integrität informationstechnischer Systeme. Schlimmer hätte es für Schäuble nicht kommen können.

Update (10.30 Uhr) Papier erteilt indirekt auch der Vorratsdatenspeicherung eine Absage. Der große Rundumschlag – ein Sieg der Bürgerrechte auf ganzer Linie.

Update: Das Urteil ist online.