Die Online-Durchsuchung

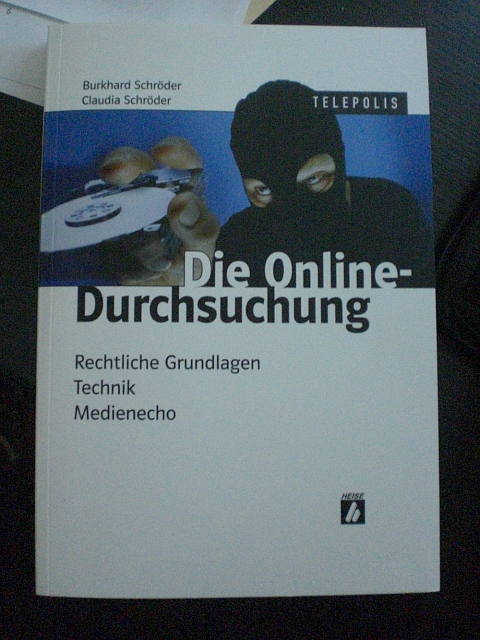

Eine Kurzrezension unseres Buches „Die Online-Durchsuchung“ hat Compliance-Magazin.de verfasst: „Ein Buch das die technische Machbarkeit der Online-Durchsuchung in Zweifel zieht: ‚Man kann angesichts der technischen Voraussetzungen kaum glauben, dass jemand ernsthaft über das Vorhaben einer ‚Online-Durchsuchung‘ als Ermittlungsmaßnahme diskutieren möchte‘, schreiben die Autoren Burkhard Schröder und Claudia Schröder in dem neuen Telepolis-Buch ‚Die Online-Durchsuchung‘. Sie kritisieren den Hype, den das Thema in den Medien verursacht hat und sehen in der Online-Durchsuchung vor allem ‚eine politische Absichtserklärung und Drohgebärde‘. Insofern soll das Buch vielleicht auch unbewusst dem Leser die Angst vor der Allmacht des Staates nehmen.“

GPF: Vierter Tor-Server wieder online

Die German Privacy Foundation hat jetzt den vierten Tor-Server wieder in Betrieb genommen. [Vgl. auch burksblog.de, 21.08.2008: „Provider OVH mag keine TOR-Exit-Nodes“]

Zoff im AK Vorrat

Ich war immer schon der Meinung, dass man auch auf die Guten einprügeln müssen, wenn es der Wahrheitsfindung dient. Es finde es beschämend, dass der Veranstalter, der informelle Arbeitskreis Vorratsdatenspeicherung, bewusst lügt über die Zahl der Teilnehmer der Demo am Samstag. Das ist doch Propaganda wie im realen Sozialismus! Wozu soll das gut sein?

Die Fakten: Wieviele Leute an einer großen Demonstation teilgenommen haben, ist immer schwer zu schätzen, weil man auch Passanten und Teilnehmer nicht immer auseinanderhalten kann. Die beste Methode ist, sich an einer engen Stelle an den Straßenrand zu stellen und einfach zu zählen, wieviele vorbeikommen. Ich war von Anfang an dabei und bin auch im letzten Jahre mitmarschiert. Meine erste Demonstration war Ende der 60-er genau hier, die habe ich selbst organsiert – und wir waren mehrere hundert Schüler. Danach bin ich ungefähr 124712563 Mal auf die Straße gegangen. Ein bisschen Erfahrung traue ich mir zu. Ich behaupte: Es waren am Samstag nicht mehr als 20.000 Leute, 5.000 mehr, als die Polizei behauptet. Ich kann mich irren, aber nicht wesentlich – auch wenn es 30.000 gewesen wären, sind das nur halb so viel wie vom Ak Vorrat angegeben werden.

Netzpolitik.org schreibt. „Ob es 100.000 Menschen waren, ist daher unklar. 50.000 Menschen werden aber von den meisten Teilnehmenden als sehr realistisch eingeschätzt. Der Demo-Zug war auf der Straße Unter den Linden etwa 1,5 Kilometer lang.“ Aha. Nehmen wir zehn Demonstranten in einer Reihe (das war der Durchschnitt), deren Kette ca. einen Meter „tief“ ist (das ist schon sehr dicht!), dann sind hundert Leute auf einer Länge von zehn Metern, 10.000 auf einem Kilometer. Quod erat demonstrandum.

Man hat sich offenbar in der informellen „Führungsebene“ des AK Vorrat darauf geeinigt, die falschen Zahlenangaben nicht mehr korrigieren zu wollen. Intern heißt es: „Es gibt sehr gute Gründe dafür, dieses Fass einfach momentan gar nicht mehr aufzumachen. Die reale Zahl, die später erinnert wird, wird sich eh mittelfristig im kollektiven Gedächtnis der Leute, in den Blogs und sonstwo ergeben. Kurzfristig sollten wir auf jeden Fall vermeiden, uns hier in Glaubwürdigkeitsdebatten zu verstricken oder uns gar noch gegenseitig zu wiedersprechen.“- „Die Teilnehmerzahl 100.000 bitte nach außen replizieren,“ postet ein Vertreter des AK Vorrat offenbar wider besseren Wissens. Ja, die Wahrheit muss draußen bleiben, wenn es der „Glaubwürdigkeit“ der eigenen „Partei“ dient. Das ist widerlich.

Die völlig überhöhten Schätzungen stammen unter anderem von Ricardo Cristof Remmert-Fontes, der als „Sprecher“ des Ak Vorrat durch die Medien gereicht wird, der aber vor allem deswegen Sprecher ist, weil er vor jedes Mikrofon springt, das im Umkreis von 100 Metern hochgehalten wird. In der Mailingliste musste er wegen seiner Eitelkeit und „egozentrischen Alleingängen“ schon mehrfach herbe Kritik einstecken. Jemand schrieb zu RCRF: „du kannst die Zahlen gar nicht belegen und willst einer Behauptung durch den Status ‚Demonstrationsleiter‘ Beweiskraft verschaffen, du sagst von dir selbst, dass du als Person nicht glaubwürdig bist, nur als Funktionär. Der erste Punkt zeugt von stark verinnerlichten Strukturen einer Autoritätsgläubigkeit in völlig unkritisch Weise…“

Bettina Winsemann aka Twister schreibt in einem offenen Brief an den AK Vorrat: „Ich halte es für untragbar, dass RCRF weiterhin eine ‚tragende Rolle‘ beim AK Vorrat spielt. Begründung: a) Keine Teamplayerfähigkeit (…) Hier ist auch beim erneuten Alleingang (Kommunikation der Zahl 70.000 usw.) zu sehen, dass Absprachen nicht eingehalten werden und diese Alleingänge schaden. Nachträglich eine kommunizierte Zahl nach unten zu korrigieren ist strategisch gesehen idiotisch. b) Keine Kritikfähigkeit (…) f) Falschaussagen bzw. Missverständnisse (…) g) Gewaltbereitschaft (…) Wenn also tatsächlich Peter in Berlin Prügel angedroht wurden (dies wurde soeben durch padeluun bestätigt) seitens RCRF, dann ist dies auch durch Überlastung nicht mehr zu entschuldigen. So etwas darf nicht passieren.“

In der internen Mailingliste heisst es weiter: „Am 12.10. haben sich in Berlin 15 Menschen aus verschiedenen Ortsgruppen des AK zusammengesetzt. Die meisten von uns waren aktiv an der Vorbereitung und Organisationen der Demonstration beteiligt. Wir haben Ricardo Remmert-Fontes kurzfristig gebeten zu unserem Treffen dazuzukommen. Dort haben wir ihm mitgeteilt, dass es verschiedene aus unserer Sicht wesentliche Kritikpunkte an seiner Arbeit gibt.(…) Daher haben wir vorgeschlagen, dass er die Vertretung des AK in das Öffentlichkeit ab sofort und mindestens bis zum Nachbereitungstreffen in Wiesbaden niederlegt und nicht mehr für und/oder im Namen des AK Vorratsdatenspeicherung spricht.“

Freiheit statt Angst – Demonstration gegen die Vorratsdatenspeicherung

Der Vorstand und einige Mitglieder der German Privacy Foundation haben sich heute an der Demonstation gegen die Vorratsdatenspeicherung beteiligt. Nach meiner Einschätzung waren ungefähr so viele Leute da wie beim letzten Mal – rund 15.000. Ich habe mir weder die Reden zu Beginn noch die zum Schluss angehört, weil ich erstens schon zu den Guten gehöre, mich also von nichts überzeugen lassen muss und weil ich b) die Inhalte ohnehin schon vorhersagen kann. Ich habe auch bei Demonstrationen nicht die Absicht, mich zu langweilen. Von den Prominenten habe ich nur den König von Kreuzberg gesehen, von den Halbprominenten Özcan Mutlu und Fredrik Roggan. Die Parteiführung der Linken war zu weit hinten. Es war die erste Demo in meinem Leben, auf der die Farben Geld und Grün dominierten – normalerweise sind das bei mir Schwarz und rot.

Auf einem Transparent wurde kühn behauptet, der Satz „Wer in einer Demokratie schläft, wacht in einer Diktatur auf“, stammte vom Dichterfürsten Goethe. Garantiert nicht, aber vermutlich war das der prominenteste Mensch, den die Transparent-TrägerInnen kannten. Und was hat es gebracht? Die üblichen Pressemeldungen [AFP][Heise] mit Zitaten der üblichen Verdächtigen. Sonst fällt mir dazu nichts ein. Volksmassen, die man hätte agitieren können, säumten nicht den Wegesrand. Ich fände eine Demo mitten durch Neukölln viel besser und effektiver.

Datenpanne bei der Polizei: Alle Schweine rufen jetzt an

taz.de: „Jedes Schwein ruft mich an – Mehrere tausend Polizeibeamte bekamen über ihre Gewerkschaft einen Handyvertrag. Dann tauchten ihre Nummern im Internet auf. Nun hat auch Berlins Polizei ihren Datenschutzskandal.“

heise.de: „Berlin: Gewerkschaft der Polizei räumt Datenpanne ein. (…) Da aber nun nicht jeder Polizist die Nummern sämtlicher Berliner GdP-Kollegen kennen kann, stellte der Landesbezirk kurzerhand eine Liste mit allen Telefonnummern, Namen und Dienststellen in den geschlossenen Mitgliederbereich der Gewerkschafts-Webseite. Allerdings kursierte diese interne Liste bereits kurze Zeit später frei im Internet – wer dafür verantwortlich ist, konnte bislang nicht nachvollzogen werden. Da in der Liste auch Beamte aufgeführt sind, die im Bereich der Organisierten Kriminalität oder bei Spezialeinsatzkommandos tätig sind, stehen nun Befürchtungen im Raum, Kriminelle könnten diese Informationen nutzen, um einzelne Personen zu bedrohen oder bestimmte Handys orten zu lassen.“

Da fehlen einem die Worte….By the way: Die Liste will ich haben – aber bitte anonym (verschlüsselt) über https://privacybox.de/burks.msg.

Die Bundesgeheimpolizei und andere Schweinereien

Humanistische Union: „Mit der derzeit im Bundestag diskutierten Reform des BKA-Gesetzes soll das Bundeskriminalamt zu einer voll ausgestatteten Bundesgeheimpolizei ausgebaut werden. Hier finden Sie Informationen zum laufenden Gesetzgebungsverfahren sowie Hintergründe zur Geschichte des BKA und der Entwicklung seiner Aufgaben und Befugnisse von 1951 bis heute.“ [mehr…]

Claudias Blog von heute: „Bald Weg frei für Bundeswehr-Einsatz im Inland?“

Vgl. auch Telepolis: „Koalition plant Grundgesetzänderung zum Einsatz der Bundeswehr im Inneren (…) Nun ist die SPD doch umgefallen und hat dem Drängen der CDU/CSU-Politiker, allen voran von Bundesinnenminister Schäuble, nachgegeben. Nach der Sitzung des Koalitionsausschusses erklärten die Fraktionschefs Volker Kauder und Peter Struck, man habe sich darauf geeinigt, das Grundgesetz zu verändern, um Bundeswehreinsätze im Innern in Ausnahmefällen zu ermöglichen.“

Telekom bricht Postgeheimnis

Die Frankfurter Rundschau berichtet: „Wie aus Konzernkreisen bekannt wurde, hat T-Mobile die Einzelverbindungsnachweise der Aufsichtsräte jahrelang aufbewahrt und nach Personen sortiert in Ordnern abgeheftet. Betroffen sind auch ein halbes Dutzend Arbeitnehmervertreter, denen die geheimen Ordner nun ausgehändigt wurden. (…) Aufbewahrt wurden die Aktenordner ohne Wissen der Betroffenen bis 2006 nach FR-Informationen im Büro des Aufsichtsrats. „Die Konzernspitze hat dort jederzeit Zugang“, heißt es aus Kreisen. [sic] ‚Das muss Absicht gewesen sein.‘ Ein Gang ins Büro reichte demnach, um alle Verbindungsdaten der Aufsichtsratsmitglieder einzusehen.“ [mehr…]

Die Online-Durchsuchung – Leseproben

Unser Verlag hat jetzt einige Leseproben unsere Buches „Die Online-Durchsuchung“ online gestellt.

Diebe verkaufen 17 Millionen T-Mobile-Kundendatensätze im Internet

Heise.de: „Alter Raub, neuer Skandal: 17 Millionen Telekom-Nummern entwendet.“

Spiegel Online: „Diebe verkaufen 17 Millionen T-Mobile-Kundendatensätze im Internet (…) Nach Informationen des SPIEGEL wurden mehr als 17 Millionen Datensätze von T-Mobile-Kunden gestohlen, auch von Politikern, Ministern und TV-Stars. Telekom-Chef Obermann hat die Regierung informiert – jetzt werden Analysen über die Gefährdung der Prominenten erstellt. (…) Die dem SPIEGEL vorliegenden Datensätze, die Handynummern, Adressen, Geburtsdaten und teilweise auch E-Mail-Adressen umfassen, wurden bereits im Internet in kriminellen Kreisen angeboten.“

Anonymisierungsserver im Ausland

Antrag des DJV Brandenburg zum Verbandstag des DJV in Rostock-Warnemünde: „Der Verbandstag möge beschließen: Die DJV-V&S richtet einen Anonymisierungsserver im Ausland ein und bietet den DJV-Mitgliedern diese Dienstleistung an.“ [mehr….]

Wie Vorgaben aus Karlsruhe die Phantasie beflügeln

Von Claudia ist ein Artikel in Telepolis erschienen: „Wie Vorgaben aus Karlsruhe die Phantasie beflügeln – Die Online-Durchsuchung kommt erneut vor das Bundesverfassungsgericht.“

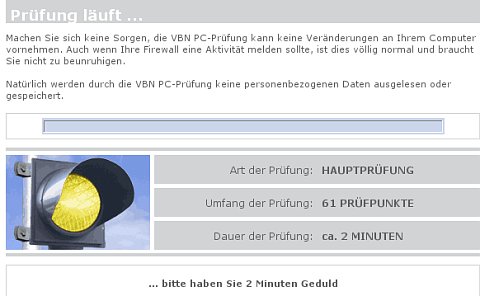

Deutsches Sicherheitsnetz

Manchmal wundere ich mich doch, wie dreist clevere Geschäftsideen sind, die als Partner Computer- und Internet-DAUs voraussetzen und mit deren Chuzpe man Eskimos auch Kühlschränke andrehen könnte. Und noch mehr ärgere ich mich über die gewohnt unkritische Berichterstattung der Medien, die sich dafür instrumentalisieren lassen. In diesem Fall wieder mal die ARD-Mediathek, Bayern 3. „Jeder zweite PC ist durch seinen Internet-Browser angreifbar! Das hat eine Untersuchung des Vereins Deutsches Sicherheitsnetz ergeben.“ tönt es da. Zwei unabhängige Quellen? Nein, gar keine.

Der Verein hat auch eine PR-Meldung rausgehauen:

wir möchten Sie für einen bisher nicht dokumentierten Bereich der PC-Sicherheit in privaten Haushalten interessieren (siehe auch ARD Mediathek:

http://ardmediathek.de/ard/servlet/content/878838).

In einer neuen Studie an über 65.000 privaten PCs konnte das Deutsche Sicherheitsnetz e. V. nachweisen, dass jeder zweite Computer durch Videos und Bilddateien angreifbar ist. Betroffen sind alle Browser und Betriebssysteme. Bei solchen Multimedia-Angriffen können Spionageprogramme auf den PC gelangen – ohne dass der Nutzer selbst aktiv etwas gemacht hat. Eine ausführliche Pressemeldung finden Sie im Anhang. (…)

Mit besten Grüßen und der Bitte um Veröffentlichung, Frank Bock, Deutsches Sicherheitsnetz e.V., Schauenburgerstraße 116, 24118 Kiel

Der Anhang war – man glaubt es kaum – ein Word-Dokument! Das ist ein Indiz dafür, dass es sich bei dem „Sicherheitsnetz“ a) garantiert um eine Pfeifentruppe handelt und b) man die Angelegenheit nur mit der Kneifzange anfassen darf.

Mit dem Verein verbandelt ist wie gewohnt eine Firma, die Coronic GmbH, die in norddeutschen Lokalzeitungen kritik – und recherchelos abgefeiert wird.

Domain: Deutsches Sicherheitsnetz e. V.

Address: Schauenburgerstr. 116

Address: C/o Coronic

Pcode: 24118

City:Kiel

Die Geschäftsidee ist vermutlich: Firmen eine Software anzudrehen, die das macht, was zum Beispiel gratis auch beim c’t-Browsercheck oder bei grc.com erhältlich ist. Dort werden die Sicherheitseinstellungen des jeweiligen Browsers ausgelesen und kommentiert – natürlich kostenlos. Die Volksbank Nordheide bietet das in abgespeckter Form jetzt auch an. Dem Verein gehören diverse Banken als juristische Personen an. So einfach ist das.

Linux- und Mac-Nutzer müssen draußen bleiben. Aber vielleicht sollte man den Damen und Herren verraten, dass es reichte, den Surfern nicht ein Tool anzubieten, mit dem man die Zeit sinnfrei verplempert, sondern sie auf die Ratschläge des Bundesamtes für Sicherheit in der Informationstechnik (BSI) hinzuweisen und darauf, dass jemand, der Word-Attachment verschickt wie Tony Blair und der Verein „Deutsches Sicherheitsnetz“, von Sicherheit so viel Ahnung hat wie Schäuble vom Internet – gar keine.

Die Online-Durchsuchung

Endlich ist es da – wir haben heute die ersten zwei Exemplare unseres neuen Buches bekommen. Es wird heute auch an die Buchhandlungen ausgeliefert.

Burkhard und Claudia Schröder: Die Online-Durchsuchung – Rechtliche Grundlagen, Technik, Medienecho, 190 Seiten, Broschur, ISBN 978-3-936931-53-2, 16 Euro (D) / 16,5 Euro (A) / 28 sFr

[Neue Kategorie in Burks‘ Blog: „Die Online-Durchsuchung“ – Alles zum Buch, Rezensionen usw.]

Rechnungshof kritisiert Schäubles Abhörpläne

Vorabmeldung des Spiegel: „Die Rechnungsprüfer monieren in ihrem Bericht vom 18. September, das BVA habe ‚im Auftrage des Bundesinnenministeriums‘ bei der Wirtschaftlichkeitsbetrachtung die Parameter ’so lange geändert, bis sich das gewünschte Ergebnis zugunsten des Bündelungsmodells errechnen ließ‘. Die Prüfer kommen für den Zeitraum bis 2015 auf Ausgaben von insgesamt 132,4 Millionen Euro gegenüber 126,2 Millionen bei der bisherigen, dezentralen Organisation der Abhörtechnik. Nach ihren Berechnungen ergäben sich deshalb finanziell ‚keine Vorteile‘, so die Rechnungsprüfer. Zudem sei die Wahl des BVA als Heimat des Kompetenzzentrums ’nicht nachvollziehbar‘, da das Amt ’nicht über praktische bzw. fachliche Erfahrungen‘ verfüge.“ (Vgl. auch Datenschutz-Blog und Heise.)

Der Trojaner-Hoax, die Wasweissichwievielte

In Telepolis lese ich in einem Interview mit Rechtsanwalt Dr. Fredrik Roggan: „Dass Online-Durchsuchungen in der Vergangenheit aber anderweitig ohne Rechtsgrundlage durchgeführt wurden, steht zweifelsfrei fest.“

In Telepolis lese ich in einem Interview mit Rechtsanwalt Dr. Fredrik Roggan: „Dass Online-Durchsuchungen in der Vergangenheit aber anderweitig ohne Rechtsgrundlage durchgeführt wurden, steht zweifelsfrei fest.“

Ach ja? Ich wäre doch sehr gespannt, welche Fakten dafür vorgebracht werden können. Dass es keine Rechtsgrundlage gab, in Bayern schon gar nicht, mag unstrittig sein. Aber es gab bisher auch keine real existierenden „Online-Durchsuchungen“.

Mit dem Thema ist es ähnlich wie mit dem Gottesbeweis. Nicht die Atheisten müssen beweisen, dass es keinen Gott gibt, sondern die Verehrer höherer Wesen, dass es einen gibt. Erfreulicherweise kann man an der Chronologie der Medienberichte zweifelsfrei nachweisen, dass alle voneinander abgeschrieben haben und die These, es habe „Online-Durchsuchungen“ im Sinne Schäubles und Zierckes gegeben, schlicht frei zusammengefaselt wurde. Ich darf eine kurze Passage unsere Buches Die Online-Durchsuchung als Appetizer zitieren? (Erscheint am 29. diesen Monats)

Online-Durchsuchung zum Aussuchen

– Sueddeutsche.de (07.12.2006): „‚Es gab bereits Einzelfälle in Strafverfahren, bei denen richterlich angeordnet solche Durchsuchungen stattgefunden haben’‘, sagt Dietmar Müller, Pressesprecher des BKA in Wiesbaden. Das Verfahren sei relativ neu und erfolge ausschließlich in Abstimmung mit der Staatsanwaltschaft und mit richterlichem Beschluss. Aus “ermittlungstechnischen Gründen‘‘ könne Müller nicht sagen, wie die digitale Spionage technisch funktioniert.“

– Antwort der Bundesregierung auf die Kleine Anfrage der Abgeordneten Jan Korte, Petra Pau, Kersten Naumann und der Fraktion Die Linke (22.12.2006, Drucksache 16/3787):

„Seit wann wenden deutsche Sicherheitsbehörden das Instrumentarium des ‚heimlichen Abziehens von Daten auf fremden Computern mittels spezieller Software“ (Online-Durchsuchung) an?“ – „Der Bundesregierung liegen keine Erkenntnisse über in Ermittlungsverfahren durchgeführte Online-Durchsuchungen vor.“

– Heise Newsticker (25.04.2007): Bundesregierung gibt zu: Online-Durchsuchungen laufen schon.

„Zur Anzahl der bisher durchgeführten verdeckten Netzermittlungen gab die Bundesregierung keine Auskunft. Dem Vernehmen nach gibt es aber noch Probleme bei der praktischen Durchführung der Online-Durchsuchungen. So soll von Regierungsseite beklagt worden sein, dass so viele Daten gesammelt worden seien, dass man ihrer nicht Herr habe werden können.“

– Tagesschau.de (27.04.2007): „Seit 2005 haben deutsche Geheimdienste nach Angaben des Bundesinnenministeriums knapp ein Dutzend Privatcomputer heimlich via Internet durchsucht.“

– Tagesschau.de (28.04.2007, Wolfgang Wieland im Interview): „Wir gehen auch davon aus, dass das noch nie richtig geklappt hat. Es gab technische Schwierigkeiten. Das Einschleusen hat nicht geklappt..“

– Spiegel Online (09.07.2007, Wolfgang Schäuble im Interview): SPIEGEL: „…wie etwa die heimlichen Online-Durchsuchungen zeigen. Die haben die Sicherheitsbehörden ohne gesetzliche Grundlage jahrelang angewandt. Schäuble: Moment. Es gab einen Anwendungsfall im Inland.“

– Focus Online (05.01.2008): „Reda Seyam klickte laut FOCUS die getarnte E-mail der Verfassungsschützer an und aktivierte so die erste und bislang einzige Online-Durchsuchung in Deutschland.“

– Bundesverfassungsgericht (27.02.2008): „Vereinzelt wurden derartige Maßnahmen durch Bundesbehörden bereits ohne besondere gesetzliche Ermächtigung durchgeführt. Über die Art der praktischen Durchführung der bisherigen ‚Online-Durchsuchungen‘ und deren Erfolge ist wenig bekannt. Die von dem Senat im Rahmen der mündlichen Verhandlung angehörten Präsidenten des Bundeskriminalamts und des Bundesamts für Verfassungsschutz haben mangels einer entsprechenden Aussagegenehmigung keine Ausführungen dazu gemacht.“

– Spiegel Online (01.03.2008): „Die beiden bekannten Fälle von Online-Durchsuchungen wurden gegen den Berliner Islamisten Reda S., der gute internationale Kontakte in die Dschiahd-Szene [sic] unterhält, und einen Iraner geführt, der der Proliferation verdächtigt wurde.“

Aber weil Juristen den Journalisten irrig über den Weg trauen, ist der Hoax aus der Mediensphäre in die juristische Fachliteratur eingesickert. By the way: Ich habe beim Verlag das Buch Roggans „Online-Durchsuchungen“ angefordert bzw. ein Rezensionsexemplar. Es ergab sich folgende hübsche Korrespondenz:

xxxxx@bwv-verlag.de schrieb:

> Haben Sie bitte Verständnis, dass wir Rezensionsexemplare nur abgeben

> können, wenn uns eine feste Besprechung mit genauer Angabe der

> Zeitschrift, in der die Besprechung aufgenommen wird, genannt wird.

Ich weiß nicht, ob Ihnen bekannt ist, dass es auch freie Journalisten gibt, die vorab nicht sagen bzw. bestimmen können, wo eine Rezension erscheint. Aber dann rezensiere ich das Buch „Online-Durchsuchungen“ eben nicht. Sie werden sicher zahllose festangestellte Redakteure kennen, deren Redaktionen das Buch anfordern und sachkundig besprechen

werden.

Mit freundlichen Grüßen

Burkhard Schröder

Gericht: TK-Anbieter muss Vorratsdatenspeicherung nicht umsetzen

Heise.de meldet: „Das Verwaltungsgericht Berlin hat in einer einstweiligen Verfügung entschieden, dass die Verpflichtung zur verdachtslosen Vorratsspeicherung von Telefon- und Internetdaten ohne Entschädigung angesichts der hohen Investitionskosten für die Überwachungsmaßnahme unverhältnismäßig ist. Die mit der Klage einer Tochter einer ausländischen Telekommunikationsfirma befasste Kammer vertrat somit die Ansicht, dass die Auflagen für die sechsmonatige Protokollierung der Nutzerspuren in ihrer jetzigen Form verfassungswidrig sind. Sie befreite die Klägerin daher bis auf Weiteres von der Umsetzungspflicht.“

In der Pressemitteilung des Gerichts, die heise.de leider aus unerfindlichen Gründen nicht verlinkt hat, heißt es: „Die 27. Kammer des VG Berlin hat in einer Entscheidung vom heutigen Tage das Klageverfahren eines Telekommunikationsanbieters ausgesetzt und dem Bundesverfassungsgericht zur Entscheidung vorgelegt. Die Kammer sieht einzelne Vorschriften des Telekommunikationsgesetzes für nicht mit dem Grundgesetz vereinbar an. (…) Die Kammer, die schon in einem vorläufigen Rechtsschutzverfahren im November vergangenen Jahres der Beklagten untersagt hatte, gegen die Klägerin Maßnahmen wegen mangelnder Umsetzung der beschriebenen Verpflichtung zu ergreifen (vgl. Pressemitteilung des Verwaltungsgerichts Berlin Nr. 40/2007), hielt diese entschädigungslose Heranziehung der Klägerin zur Übernahme der genuin hoheitlichen Aufgabe der Überwachung von Telekommunikation im Rahmen der Strafverfolgung für einen unverhältnismäßigen Eingriff in die Grundrechte der Klägerin auf freie Berufsausübung (Art. 12 Abs. 1 S. 1 GG) bzw. auf Eigentum am eingerichteten und ausgeübten Gewerbebetrieb (Art. 14 Abs. 1 S. 1 GG).“

Nachtrag: Ich habe mich mit dem Link geirrt. Er bezieht sich nicht auf den obigen Sachverhalt. Eine Presseerklärung zum Fall gibt es noch nicht online. Auch Heise.de hat ein Update gemacht.

Palins holy E-Mails

Auf cryptome.org findet man jetzt die Datei palin-email.zip – der Inhalt einiger Mails sowie Betreffzeilen und die E-Mail-Kontaktliste von Sarah Palin. Auf John Young ist eben Verlass. Die hier abgebildete E-Mail stammt von Amy McCorkell. Weitere Screenshots bei gawker.com.

Hausdurchsuchung beim Pressesprecher der Piratenpartei

Es gruselt mich. „Hausdurchsuchung bei Piratenpartei„, berichten netzpolik.org, ein dünner Artikel bei Heise und die Frankfurter Rundschau. Andreas Popp, der bayerische Vorsitzende der Piratenpartei zu netzpolitik.org: „Also der Durchsuchungsbefehl wurde ausgestellt vom Amtsgericht München in einem Ermittlungsverfahren gegen unbekannt, wegen Verletzung des Dienstgeheimnisses (internes Schreiben des Justizministeriums vom 13.12.07). Unser Pressesprecher (…) wurde deshalb als Zeuge (ja, als Zeuge!) durchsucht, natürlich ohne Vorwarnung um 5 Uhr früh ausm Bett geholt und es wurde ihm angedroht seine gesamten Datenträger zu beschlagnahmen wenn er nicht bei den Ermittlungen kooperiert.“

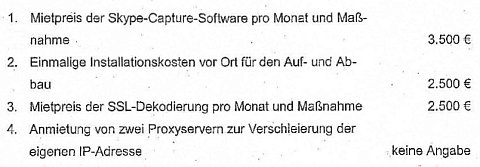

„In dem Dokument ging es um den Einsatz von Bundestrojanern in Bayern ohne gesetzliche Grundlage, u.a. um Skype-Kommunikation überwachen zu können. Man kann jetzt wohl davon ausgehen, dass das Dokument echt ist.“ (vgl. Screenshot). Die Verschwörungstheorie bei Heise, es wäre eventuell ein „Bundestrojaner“ zum Einsatz gekommen, teile ich nicht. Erstens handelt es sich IMHO hier um das Thema Telekommunikationsüberwachung, also das Abhören eines laufenden Kommunikationsvorgang. Es handelt sich theoretisch also das, was unter Quellen-TKÜV gehandelt wird. Skype kann man nicht abhören, das hat auch BKA-Chef Jörg Ziercke im Innenausschuss des Bundestags jüngst wiederholt. Also wollen die Ermittler zweitens, wie aus dem Dokument hervorgeht, „auf dem Rechner des Betroffenen“ eine spezielle Software installieren. Von „online“ ist nicht die Rede. Sie müssten also vorher heimlich in dessen Wohung einbrechen, was in Bayern nach dem bayerischen Polizeiaufgabengesetz (PAG) vom 22 Juli 2008 erlaubt ist. (Alle Juristen halten das für verfassungswidrig.) Interessant ist, dass die Firma, die diese Software herstellt und vermietet (!), genannt wird. Es ist die DigiTask GmbH in Haiger. „Die DigiTask GmbH ist bundesweit führender Anbieter von speziellen Sicherheits- und Kommunikationslösungen für Behörden.“

Skype Journal über DigiTask „DigiTask can read SSL encrypted communications between your browser and a secure web site, like Skype.com. The better to see your Skype and PayPal accounts. (…) Skype conversations are only as secure as the PCs of all parties to a conversation. (…) If legitimate government public servants can buy these tools, there must also be a dark market.“

Udo Vetter hat noch untertrieben: „‚Die bayerischen Behörden haben ohne jede gesetzliche Grundlage an einem Trojaner gearbeitet und versuchen jetzt, die Kritiker mundtot zu machen. Die Strafjustiz wird instrumentalisiert, um unbequeme Behördenmitarbeiter einzuschüchtern, die auf Missstände hinweisen.‘ (…) Skandalös sei das Vorgehen der Polizei auch deshalb, weil der Pressesprecher laut Durchsuchungsbeschluss lediglich als ‚unbeteiligter Dritter‘, also als Zeuge eingestuft werde.“

Das wird langsam zu einem bayerischen Horrorfilm. Die dortigen Wähler sind aber offenbar zu blöd, um sich für so etwas zu interessieren. Ich wünsche jedem CSU-Wähler, dass ihn jeden Morgen um fünf ein Polizist aus dem Bett zerrt, die Möbel durcheinanderstellt und alle privaten Unterlagen beschlagnahmt.

Nachtrag, 20.09.2008 auf netzpolitik.org: „Nach Serverbeschlagnahmung nun Uni-Sperrung?“

BKAG-E vor dem Innenausschuss

Zugegeben: Ich habe mich gestern während der Anhörung im Innenausschuss des Bundestages ziemlich aufgeregt. Das ist unprofessionell. Man merkt das unserem Telepolis-Artikel an.

Ich bin ausnahmsweise vollständig Fefes Meinung: „Der aktuelle Kriegsschauplatz ist nicht, ob wir den Bundestrojaner kriegen, sondern ob sie heimlich in die Wohnung einbrechen dürfen, um ihn zu installieren.“ Auch, dass der Kollege Krempl offenbar auf einer anderen Veranstaltung war ich Leitner und ich. Die Meldung in der Tagesschau überrascht mich mittlerweile gar nicht – beim Thema „Online-Durchsuchung“ haben sie ohnehin groben Unfug verbreitet. Kai Raven hat alles mitgeschrieben, deshalb muss ich meine Notizen hier nicht noch einmal bloggen.

Im Gegensatz zu Fefe war mein Favorit Roggan. Ich habe in der Pause mit ihm ein paar Worte gewechselt. Meinem Eindruck nach war er deshalb so zurückhaltend, weil er genau wusste, dass es kaum jemanden interessierte, was er zu sagen hatte, und dass die Angelegenheit eine bloße Farce war. Leider fragten die Vertreter der Parteien nur diejenigen Experten, die sie selbst eingeladen hatten. Ich habe mich auch darüber geärgert, dass Petra Pau und Ulla Jelpke Fragen an Jörg Ziercke vom BKA stellten. Ich hätte diesen erbärmlichen Schwätzer nicht so zu Wort kommen lassen. Ziercke muss man live erlebt haben: Ich frage mich, wie jemand, der so dumm und zum Teil primitiv argumentiert, eine solch große Behörde überhaupt leiten kann, ohne dass alles drüber und drunter geht. Roggan hat, wenn er gefragt wurde, scharf argumentiert und subtil verdeutlicht, wo er den Hebel ansetzen wird. Er wird, wie auch Gerhart Baum, das Gesetz juristisch angreifen. Und ich wette, dass das Bundesverfassungsgericht auch das BKA-Gesetz in die Tonne treten wird. Diejenigen Herrschaften, die das verabschieden wollen, sind schlicht belehrungsresistent.

Sehr gut gefallen hat mir „Paulus“ Hansjörg Geiger, der jede Menge Dreck am Stecken hat, aber sich offenbar auf die Seite der Guten schlagen will. Seine Empörung über das Ansinnen von heimlichen Durchsuchungen wirkte sehr echt.

Aber doch noch ein paar Stichpunkte, die ich im Artikel nicht erwähnt habe: Kutscha kritiserte, dass nicht geregelt sei, welche Daten wann an ausländische Geheimdienste übermittelt würden. Einige der neuen Befugnisse des BKA hätten keinen Terrorismus-Bezug – wie zum Beispiel das Recht, Platzverweise zu erteilen. Das sei doch eine „James-Bond-Persiflage“.

Möllers meinte, dem BKA würden jetzt alle Befugnisse und Kompetenzen gegeben, die bisher schon die Geheimdienste hätten. Die Gesetzgeber betreibe offenbar nur noch „Verfassungsgerichtsexegese“, anstatt selbst Gesetze zu gestalten. Es könne nicht sein, dass die gesetzlichen Normen immer nur „so gerade an der Verfassungsgemäßheit entlangschrappen.“

Poscher sah die vom Grundgesetz vorgeschriebene Trennung von Poliezi und Geheimdiensten relativiert.

Roggan: Bis jetzt gebe es keinen Nachweis, dass die Befugnisse der Online-Durchsuchung unverzichbar seien. Die Prävention habe Einzug in das Strafrecht gehalten. Der Personenkreis der „Gefährder“ werden unverhältnismäßig ausgeweitet. („Wir sind alle Gefährder“ war mein erster Arbeitstitel für den Telepolis-Artikel) Wenn man das durchsetzen wolle, was geplant sei, müssten sie das Grundgesetz ändern.

Kabarettreif war Wolfgang Wieland, der nicht nur so laut redete, dass man ihn gut verstand, sondern auch witzig argumentierte. Es gebe im Übrigen keine Definition des „Internationalen Terrorismus“, auch die Autonomen in Heiligendamm könnte man in Zukunft als terroristische Vereinigung ansehen. Es sei im Gesetzentwurf von „ideologischen Strömungen“ die Rede. Reiche es aus, dass ein Terrorist fernsehe und sich „deshalb“ als „international“ einschätze, dass er zu einer terroristischen Vereinigung werde? Poscher hielt diese fehlende Definition gleich für verfassungswidrig.

Fazit: Es kommt noch einiges auf uns zu. Von der CDU und der SPD ist rein gar nichts zu erwarten. Die würden alles abnicken, selbst ein Ermächtigungsgesetz. Sie würden es noch nicht einmal merken. Man kann nur hoffen, dass die niemals eine Zweidrittelmehrheit im Bundestag kriegen. Dann könnte selbst das Bundesverfassungsgericht gegen die zahlreichen Verfassungsfeinde im Bundestag nichts ausrichten.

Auf meinem Foto ist der Ausschuss-Vorsitzende Edathy zu sehen, der ein Interview gibt. Ich hatte aber keine Gelegenheit, ihn zu begrüßen.

Des Zierckes neue Gesetze

Ein Artikel von mir auf Telepolis: „Des Zierckes neue Gesetze – Die innenpolitischen Scharfmacher sagen offen, was sie wollen: Wohnungen heimlich durchsuchen und informationstechnische Systeme verwanzen und manipulieren. Nur das Grundgesetz steht dem noch im Weg.“