Da kaum ein Journalist kontinuierlich etwas Substanzielles über virtuelle Welten berichtet, bekomme ich mittlerweile zahlreiche (leider unverschlüsselte) E-Mails von Werbeagenturen und Unternehmen, die mich auf die jeweils Ihre aufmerksam machen. Mein Posting über ExitReality ließ eine Nachricht eintrudeln, die mir Smeet zum Testen empfahl. Gern geschehen, ich möchte Marktführer im Online-Journalismus über 3D-Chats sein. Risiko und Nebenwirkung: Ich bin kritisch und lasse mich vom Gesäusel von Werbefuzzies nicht einlullen, sondern versuche hinter die virtuellen Kulissen zu schauen und den praktischen Nutzen abzuwägen.

Smeet funktioniert ohne Download einer Software, sondern, wie ExitReality, direkt über den Browser. Der Avatar läuft dorthin, wo man mit der Maus klickt. Das ist einfach und niedlich, aber technisch nur ein wenig anspruchsvoller als Larry auf einem Atari. Was tun, sprach der Avatar? Gemeinsam Musik hören, virtuell shoppen und Chatten in 3D. Smeet bietet als Schmankerl zusätzlich Telefonieren an, eine Art 3D-Skype. Das kennen wir schon aus Second Life – Voice-Chat, leider nur für Windows. Das 3D-Chat-Forum wendet sich vor allem an Schüler und Jugendliche, ist „jugendfrei“, also nach deutscher Sitte klostertauglich. Man wird unerbittlich geduzt wie in Second Life, nur dass dort der Altersdurchschnitt zwei Jahrzehnte höher liegen dürfte.

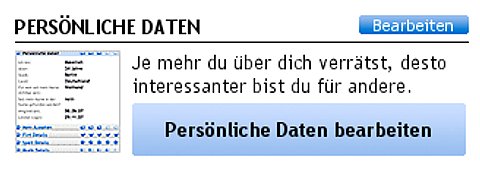

Alles, was wirklich zählt, steht in den Allgemeinen Geschäftsbedingungen und wird in dem einen Satz im obersten Screenshot perfekt zusammengefasst. Hony soit qui mal y pense. Je mehr du die Hosen runterlässt, um so interessanter bist du als werberelevante Zielgruppe oder: Früh übt sich, wer ins Schäuble-Zeitalter passen will. Ich bin also definitiv nicht die Zielgruppe von Smeet, zumal meine Browsereinstellungen mindestens die Hälfte der Features verboten haben.

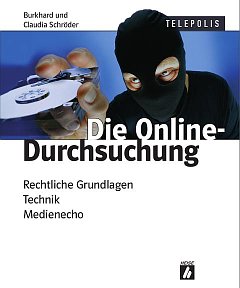

Mich regen die dämlichen Artikel in deutschen Medien über 3D-Welten leider noch zu sehr auf. Vermutlich müssen immer nur die Praktikanten ran, die das Handwerk des Journalismus für so relevant halten wie Klaus Störtebeker das Handelsrecht. Nehmen wir computerzeitung.de: „Virtuelle Büros dürfen direkten Kontakt nicht verdrängen“. Ja, lustiges Thema, daraus könnte man etwas machen. Sogar einen originellen Screenshot bekammt man zu sehen: Zwei grottenmäßig gestylte Avatare bei Sun, wo sich die Mitarbeiter virtuell austauschen. Aber was lehrt uns das? „Die Technik darf jedoch nicht überhand nehmen oder gar die menschliche Kommunikation komplett ersetzen.“ Wer hätte das gedacht. Wäre ja auch komisch, wenn in einem deutschsprachigen Bericht keine moraltheologische Warnung vor den pöhsen 3D-Welten und deren Gefahren auftauchte. Ich will keine unreflektierten Halleluja-Orgien wie während des Second-Life-Hypes im letzten Jahr, aber wenn schon berichten, dann bitte auch fragen, warum die Deutschen so etwa wie Sun oder SAP gar nicht tun und warum sie sich vor virtuellen Welten so fürchten. Ich ahne es: In der männlich geprägten Kultur deutscher Firmen, wo Herrschaftswissen und „Dienstanweisungen“ zentrale Machtfaktoren sind, ebneten Avatare die Hierarchien ein, wenn der Chef seine Sektetärin darum bitten müsste, seinen Avatar ordentlich anzuziehen, er denselben aber mit seiner Maus nicht über die nächstbeste virtuelle Treppe bewegt bekäme.

Auch die Netzeitung bekleckert sich nicht mit Ruhm (ja, Beiträge freier Mitarbeiter werden nicht mehr genommen – so sieht das auch aus.) „Avatar-Mörderin in Japan verhaftet“. Eine geile Schlagzeile. Es geht aber nicht um Second Life, sondern den einen primitiven Manga-Chat Maple Story. Jemand hat den Account eines anderen gelöscht. Vermutlich kleben Nutzernamen und Passwort am Monitor. Die Story ist ohnehin nicht selbst recherchiert, sondern von CNN abgeschrieben. CNN bebildert Maple Story mit einem Screenshot aus Second Life – als benutzte man bei einem Bericht über das LKW-Aufkommen am Kamener Kreuz ein Foto aus einem Bahnhof der Bundesbahn als Illustration. Man fasst es nicht – für wie geistig beschränkt halten die eigentlich die LeserInnen?

Die Moral von der Geschicht‘ kommt bei der Netzeitung wie der legendäre Monthy-Python-Satz: „Wir begrüßen sie in der Mitte des Films“: „Aber es gibt auch positive Meldungen aus der Welt der Online-Spiele.“ Wer hätte das wiederum gedacht – und das in einem deutschen Medium! (By the way: Second Life ist kein „Online-Spiel“ – aber das kapieren die ohnehin nie.) Die Meldung: „In den letzten 12 Monaten ist unser Umsatz um 67 Prozent gestiegen‘, sagte Kingdon der britischen Zeitung ‚Times'“. Ach ja. Schon wieder abgeschrieben, ohne die Quelle zu verlinken. (Ja, eine abhängige Quelle, nicht mindestens zwei unabhängige, wie es wäre, wenn man seriös recherchierte. Das Portrait Mark Kingdons in der Times ist übrigens hervorragend und interessant geschrieben und besteht nicht nur aus Textbausteinen wie der Artikel der Netzeitung.) Der seichte Stumpfsinn lässt sich noch steigern: „‚Second Life‘ war in den letzten Monaten immer mehr in Vergessenheit geraten. Bei dem Spiel sind 15 Millionen User registriert, diese sind aber längst nicht alle aktive Spieler.“ In Vergessenheit geraten? Bei wem? Ist das ein Kriterium? Was will uns der Schreibkünstler damit sagen?

„Beim DJV sind gut 30.000 Menschen Mitglied, diese sind aber längst nicht alle aktive Journalisten.“ Das wäre immerhin eine korrekte Tatsachenbehauptung. Am liebsten würde ich bei manchen Journalisten das tun, was man jetzt in sMeet virtuell kann (Kommafehler im Original): „Neben der Tanz- und Winkfunktion, kannst du jetzt auch mit Kissen auf Andere schmeißen! Probier‘s mal aus…“