Allüberall sinnfreier Aktivismus

Meldungen, die man hiesigerseits hämisch, belustigt, gelangweilt oder verägert kommentieren konnte, gab es in den letten Tagen genug. Zum Thema „Jugendgefährdung“ fällt mir ohnehin nichts mehr ein. Man ist es gewohnt, nur noch keinen Nonsens dazu zu lesen. Zum Glück decouvrieren sich die üblichen Verdächtigen ohnehin ständig selbst als bigotte Heuchler, denen es nicht um irgendwelchen „Schutz“ einer wie auch immer definierten „Jugend“ geht, sondern ausschließlich um moraltheologisch verbrämte und gespreizte Selbstbeweihräucherung.

Aktuell in Brandenburg: „Auf Anregung des Landeskriminalamtes (LKA) Brandenburg sind im vergangenen Jahr 36 Tonträger und DVD mit rechtsextremen oder gewaltverherrlichenden Inhalten für Jugendliche verboten worden.“ Und nun? War die Matthäuspasion von Johann Sebastian Bach dabei? Oder wurde Richard Wagner indiziert? Mitnichten. Das Motiv des Meldens, Durchführens und Verbietens, findet, wenn damn davon absieht, dass es der Deutschen an sich gern tut, in einem Satz des Heise-Artikels: „Damit sei das LKA in diesem Bereich erneut die aktivste deutsche Polizeibehörde gewesen, so Innenminister Jörg Schönbohm (CDU) laut der Mitteilung. (…) Dies unterstreiche, dass in Brandenburg der Extremismus auf allen Ebenen konsequent bekämpft werde.“ Damit haben wir alles beisammen: kamerad Schönbohm ist nur „gegen Extremismus“. Also Rot gleich Braun, Bautzen gleich Auschitz – Totalitarismus-Doktrin, ick hör dir trapsen. Aktiv ssein, Fllgge zeigen, Gesicht zeigen, ahrt durchgreifen – sinnfreier Aktivismus, und wehe, jemand fragte nach dem Zweck des Ganzen.

Und nun zu etwas ganz Anderem. Schäubles Traum und der der CDU, die Sicherheit vor Freiheit setzt, wird bekanntlich in Indien wahr. Bei Annalist lesen wir etwas über die hiesige Praxis: „BKA-Ratespielchen rund um GnuPG“. Wir haben nur den Blogbeitrag als einzige Quelle, es kann also nicht überprüft werden, ob die Angaben wahr sind. Das BKA wird sich wohl eines Kommentars enthalten. „Kann die Verschlüsselungssoftware PGP/GnuPG wirklich davor schützen, dass Unbefugte auf eigene Dateien Zugriff haben? “ Gute Frage. Offenbar wusste das BKA auch niciht weiter, und die „Experten“ waren zu teuer, hätten vermutlich auch nur mit den Achseln zucken können. Wenn ein geheimer Schlüssel in die Hände der Ermittlungsbehörden fällt, wie bei mir auch, dann wird es spannend. „Die beiden hatten im Grunde aber auch nichts besseres anzubieten, als die Passphrase zu raten, die nötig ist, um mit dem Schlüssel die verschlüsselten Dateien öffnen zu können.“ Meine besteht übrigens aus zehn gemischten Zahlen und Buchstaben. Viel Spaß damit. Aber sie rätseln vermutlich noch an meinem Passwort des Rechners herum (acht). Ein Kommentar in Annalists Blog sagt alles: „PGP arbeitet noch ein wenig anders: es nimmt nicht die passphrase und macht daraus den hash, sondern es wiederholt diese Prozedur mehrmals. Somit muss auch jede Implementierung des BKA diese Prozedur entsprechend oft wiederholen. Und in den Standardeinstellungen wiederholt PGP diese Prozedur 65536 Mal. Entsprechend oft müßte also auch eine Hardware-Implementierung diese Prozedur iterieren, was zwar nicht mehr chips bedeutet, da einer 65536 Mal hintereinander genutzt werden kann, aber entsprechend alles 65536 Mal so lange dauert. Wenn Andrejs Passphrase also 8 Zeichen hat und nicht aus einem Wort besteht, wodurch eine Wörterbuch-Attacke möglich wäre, dann ist es schon relativ hoffnungslos.“

Dann haben wir noch die Meldung: „Bürger-E-Post De-Mail soll ‚geprüfte statt geglaubte Sicherheit‘ bringen“. Dazu fällt mir nichts mehr ein. Ich „galube“ ohnehin nicht an asymmetrische Krytopgrafie, empfehle daher den wohlwollenden Leserinnen und geneigten Lesern nur, die Kommentare zu diesem Artikel zu durchstöbern, um sich mit mir zu amüsieren.

Terrorismusbekämpfung oder staatliches Überwachen?

Ein Podcast-Interview mit mir im mp3-Format (7,6 MB) gibt es hier unter dem Titel „Terrorismusbekämpfung oder staatliches Überwachen?“ auf „Fachjournalist-Podcast“.

Remote Forensic BOSS bereit zum Regenzauber

Laut Heise hat BKA-Chef Jörg Zierke hehauptet, „dass die für heimliche Online-Durchsuchungen erforderliche Spionagesoftware fertig gestellt sei. Sie müsse jedoch dann an den jeweiligen Fall angepasst werden, betonte der SPD-Mann gegenüber der Nachrichtenagentur AFP.“

Ja, natürlich! Bruhahaha. Das Bundesinnenministerium hat vom Bundesamt für Sicherheit in der Informationstechnik vermutlich eine CD mit BOSS (BSI OSS Security Suite) bekommen, weil sie das Gejammere leid waren, mit dem Hinweis, man könnte vielleicht, wenn man die IP-Adresse des Zielobjekts kennte und wenn das blöd sei und wenn man heimlich in die Wohnung des Verdächtigen eindringen könnte und der seine Rechner auch in Abwesenheit und ohne Passwortschutz immer laufen ließe und auch nicht abseitige Betriebsssyteme benutzte und und und.

Der Beitrag bei AFP ist ein „Gespräch“, also reine Propaganda für das BKA und hat mit der Realität selbstredend nur wenig zu tun. Aber der eigentliche Witz ist doch, dass Ziercke gar nicht lügt. Er lässt nur das Wesentliche weg. Und: Ziecke kann sich dessen gewiss sein, das ausnahmslos alle deutsche Medien ohne weitere Recherche und ohne ein Wort der Kritik genau das verbreiten, was er will: Wir könnten, wenn wir wollten. Auch bei Heise findet man nur das Wörtchen „angeblich“. Das ist zuwenig, meine Damen und Herren!

Der ewig nörgelnde und hyperkritische Journalist Burkhard Schröder erwartet überhaupt keine Online-Durchsuchungen, weder in dieser noch in jener Welt noch in Bielefeld. Druckt das jemand? Nein, ich bin kein Beamter und deshalb für deutsche Medien nicht ab Werk automatisch glaubwürdig.

GPF besser als harvard.edu

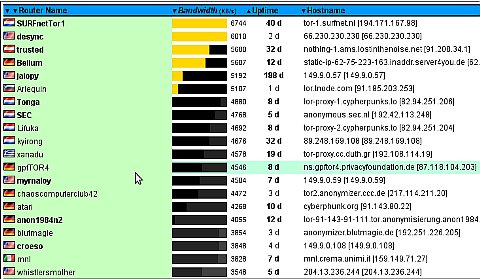

Natürlich ist das nur eine wenig aussagekräftige Momentaufnahme und ohnehin ein ziemlich blöder Schwanzvergleich. Ich möchte aber doch unsere Tor-Admins zum Jahreswechsel noch einmal loben für ihre ausgezeichnete und professionelle Arbeit. Unser vierter Torserver (ns.gpftor4.privacyfoundation.de [87.118.104.203]) liegt zur Zeit zwei Plätze vor corfu.eecs.harvard.edu [140.247.60.83] (Harvard University) und 12 Plätze vor nettrust1.ucs.indiana.edu [156.56.103.103] (Indiana University). Wir werden auch 2009 unseren Teil dazu beitragen, die Privatsphäre zu schützen.

Was sonst noch geschah

Ich habe mein Blog immer als Mischung von Journalismus, Unterhaltung und halb-privatem Tagebuch gesehen – als einen Gemischtwarenladen also. Das Tagebuch habe ich ein wenig vernachlässigt. Ja, ich habe Weihnachten allein verbracht, auch Silvester werde ich nur mit ganz wenigen Freunden in einer Kneipe hier um die Ecke erleben. Ich muss mich an mein neues Single-Dasein erst noch gewöhnen.

Ich war auch nicht auf dem CCC-Kongress „Nothing to Hide“ [Blogs], obwohl ich seit 1995 fast keinen ausgelassen habe. Je mehr der CCC zum Mainstream wird, um so weniger kritisch berichten die Medien natürlich über desse merkwürdige interne Gruppendynamik oder die Verschwörungtherorien, die prominente Mitglieder vertreten. Man muss jedoch hinzufügen, dass es keine Meinung des CCC gibt, sondern nur eine Vielfalt, und nur in der Berliner Sektion Sektierer die Lufthoheit errungen haben. Der Verein ist zum Glück, wie Wau Holland es zu sagen pflegte, „nicht verkircht“.

Ich empfehle einen Heise-Artikel: „25C3: CCC will Beschlagnahmen von Festplatten reduzieren“. „Komplette Rechner oder Speichermedien dürfen im Licht des neuen Grundrechts auf die Vertraulichkeit und Integrität informationstechnischer Systeme nicht mehr bei jeder beliebigen Straftat beschlagnahmt und durchsucht werden. Dies erklärte Ulf Buermeyer, Richter am Landgericht Berlin, am Samstag auf dem 25. Chaos Communication Congress (25C3) in der Hauptstadt.“ Buermeyer ist auch Mitglied der German Privacy Foundation. Ich bin mal gespannt, ob seine Kollegen am Tiergartener Gericht das auch so sehen.

Mitglieder und Vorstand der GPF haben sich am Sonntag nach dem Kongress in einer Kneipe am Alexanderplatz getroffen. Es waren doch mehr gekommen als wir ursprünglich dachten. Die Liste unserer Server samt den Ansprechpartnern ist jetzt online („Die German Privacy Foundation betreibt momentan folgende Anon-Dienste“) – danke an die Macher!

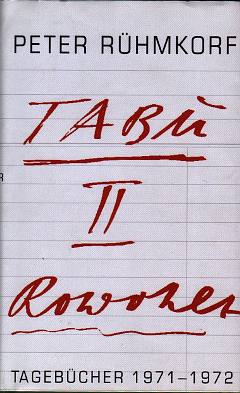

Ich habe in den letzten beiden Wochen ein paar Bücher angefangen zu lesen, diese aber nach wenigen Seiten enttäuscht zur Seite gelegt: Yael Hedaya: „Zusammenstöße“ (langweilig), Banana Yoshimoto. „Hard-boild Hard Luck“ (vielleicht nur schlecht übersetzt aus dem Japanischen, berührt mich nicht), Attila Bartis: „Die Ruhe“ (interessanter Plot, aber dennoch langweilig). Jetzt lese ich gerade mit großem Vergnügen ein Buch, von dem ich zu allerletzt erwartet hatte, dass es mir etwas sagen könnte – von Peter Rühmkorf „Tabu II. Tagebücher 1971–1972. Reinbek: Rowohlt. 2004“. Ich habe nachgesehen: Von Rühmkorf besaß ich bisher nur „Walther von der Vogelweide, Klopstock und ich.“ Ich habe das irgendwann gelesen, vermutlich schon in den Siebzigern, und finde es gerade nicht wieder (steht in zwischen den Büchern in und über Mitteldochdeutsch? Unter Belletristik, alfabetisch? Unter Literaturtheorie?). Kurz gesagt: Ein äußerst amüsantes Lesevergnügen – der literarisch anspruchsvollen älteren Generation kann man es mit gutem Gewissen weiterempfehlen: „Er war ein feinsinniger Ästhet, ein raffinierter Schöngeist, ein exquisiter Ironiker.“

Ich habe in den letzten beiden Wochen ein paar Bücher angefangen zu lesen, diese aber nach wenigen Seiten enttäuscht zur Seite gelegt: Yael Hedaya: „Zusammenstöße“ (langweilig), Banana Yoshimoto. „Hard-boild Hard Luck“ (vielleicht nur schlecht übersetzt aus dem Japanischen, berührt mich nicht), Attila Bartis: „Die Ruhe“ (interessanter Plot, aber dennoch langweilig). Jetzt lese ich gerade mit großem Vergnügen ein Buch, von dem ich zu allerletzt erwartet hatte, dass es mir etwas sagen könnte – von Peter Rühmkorf „Tabu II. Tagebücher 1971–1972. Reinbek: Rowohlt. 2004“. Ich habe nachgesehen: Von Rühmkorf besaß ich bisher nur „Walther von der Vogelweide, Klopstock und ich.“ Ich habe das irgendwann gelesen, vermutlich schon in den Siebzigern, und finde es gerade nicht wieder (steht in zwischen den Büchern in und über Mitteldochdeutsch? Unter Belletristik, alfabetisch? Unter Literaturtheorie?). Kurz gesagt: Ein äußerst amüsantes Lesevergnügen – der literarisch anspruchsvollen älteren Generation kann man es mit gutem Gewissen weiterempfehlen: „Er war ein feinsinniger Ästhet, ein raffinierter Schöngeist, ein exquisiter Ironiker.“

Nimm dies, Schirra!

Wie ich auf Heise lese, soll der Journalist Bruno Schirra in einem Interview mit dem Deutschlandfunk gesagt haben,. mit dem gerade verabschiedenten BKA-Gesetz werde „der investigative Journalismus zu Grabe getragen“. Man kann natürlich darüber streiten, ob es jemals einen investigativen Journalismus in Deutschland gegeben habe, der diesen Namen – im Vergleich etwa zur angelsächsischen Tradition – verdient hätte und ob überhaupt etwas zu Grabe getragen werde könnte, das über den Inhalt einer Streichholzschachtel hinausragte.

Schirra sagte laut Heise: „Seine Informanten müssten ‚wahnsinnig sein‘, wenn sie sich mit ihm auf den herkömmlichen Kommunikationswegen wie E-Mail oder Telefon noch mit ihm in Verbindung setzen würden. Sie müssten immer die Angst haben, dass sie von der neu geschaffenen ‚Superbehörde‘ Bundeskriminalamt „abgeschöpft“ werden.“ Nicht Schirras Informanten sind wahnsinnig, sonderm Schirra selbst, der sich mit der typischen Attitude alter Männer konkett weigert, mit Verschlüsselung von E-Mails und anderen hübschen Dingen zu beschäftigen und für den das offene Fax das konspirativste aller Kommunikationsmittel ist. Nein, Kollege schirra, man kann die Vorratsdatenspeicherung und auch die einschlägigen Passagen im BKA.Gesetz („Online-Durchschung“) mit einfachen Maßnahmen unterlaufen verhindern, sabotieren, durchkreuzen und unmöglich machen. Man darf nur nicht geistig vernagelt oder begriffsstutzig oder beides sein.

Wie wäre es mit der PrivacyBox, Schirra? Hier können Sie mich gern anonym beschimpfen und einen arroganten Schnösel nennen. Dann lernen Sie endlich, wie man modern und ohne Big Brother kommuniziert.

Die Codemaker haben gewonnen

Bei Heise liest man: zum Thema „Internet-Anwender sind Verschlüsselungsmuffel“: „Zwar sind alle Kryptosysteme mit genügend Rechenkraft knackbar…“ Ach ja?

Wikipedia: „Das One-Time-Pad (Abkürzung: OTP, deutsch: Einmalverschlüsselung oder Einmalschlüssel-Verfahren, wörtlich Einmal-Block, nicht zu verwechseln mit dem Einmal-Passwort-Verfahren) ist ein symmetrisches Verschlüsselungsverfahren zur geheimen Nachrichtenübermittlung. Kennzeichnend ist, dass ein Schlüssel verwendet wird, der so lang ist wie die Nachricht selbst. Es ist die einzige kryptographische Methode, welche informationstheoretisch sicher ist und nachweislich nicht gebrochen werden kann – vorausgesetzt, sie wird bestimmungsgemäß verwendet.“

Und wie zum Teufel soll jemand Public-Key-Verfahren knacken?

Otto Leiberich, ehemaliger Leiter des Bundesamtes für Sicherheit in der Informationstechnik, sagt: ‚Das Wettrennen der Codemaker mit den Codebreakern ist entschieden, die Codemaker haben gewonnen. („Vom diplomatischen Code zur Falltürfunktion – Hundert Jahre Kryptographie in Deutschland, in: Spektrum der Wissenschaft, 6/99, S. 26 ff.“)

Der Satz des Artikels ist so einfach falsch und irreführend. Und Heise sollte sich bei dem Thema bedeckt halten: Mir ist kein Redakteur bekannt, mit dem man verschlüsselt kommunizieren kann und auch kein einziger öffentlicher Schlüssel, der auf irgendeiner Website des Heise-Verlags angeboten würden.

Focus Online: Lügen durch Weglassen

Das BKA-Gesetz passierte in seiner kosmetisch veränderten Form den Vermittlungsausschuss des Bundestags. (Heise) Etwas Anderes war nicht zu erwarten. On die Zitterpartie im Bundesrat zugunsten der Befürworter ausgeht, weiß man nicht – aber im Zweifel fällt die SPD um. Da ich die Anhörung der Experten im Bundestag verfolgt habe, kann ich angesichts der dortigen Vorträge ziemlich viel darauf wetten, dass die Verfassungsklagen gegen das Gesetz zahlreich in Karlsruhe einschlagen werden.

Einen – aus journalistischer Sicht – geradezu unglaublichen Artikel findet man aktuell bei Focus online: „Cyber-Cops: Wie die Polizei im Internet fahndet“. Alle Stammtischparolen der Law-and-Order-Fraktion treten gehäuft auf: Kinderpornografie, Neonazis, „jugendgefährdende Gewaltvideos“. Man fragt sich, ob den Autoren bei Focus Online ein Beamter der Sicherheitsbehörden beigeordnet worden ist oder ein Politoffizier von Markworts Gnaden, der ständig über die Schulter schaut, ob das Geschreibene auch Schäuble-kompatibel ist. Natürlich werden auch die Jugendschutzwarte abgefeiert – ohne auch nur den Hauch eines Nachfragens, ob deren Interessen wirklich dem „Schutz“ der Jugend gelten.

Focus online macht sich zum völlig unkritschen Sprachrohr und zur indirekten PR-Agentur der Befürworter der Vorratsdatenspeichung und der Online-Durchsuchung. Vom Prinzip audiatur et altera pars – also auch die Gegenseite zu Wort kommen zu lassen – nicht die geringste Spur. Das Nachrichtenmagazin scheut sogar vor Lügen durch Weglassen nicht zurück.

Beispiel: „Technisch stehen den Fahndern zahlreiche Mittel zur Verfügung. Sie dürfen die E-Mails von Verdächtigen lesen, können sehen, welche Web-Seiten diese besucht haben oder hören Internettelefonate mit.“ Das ist nicht nur teilweise Blödsinn, weil man nicht nachvollziehen kann, wer welche Website ansurft, sondern schon deshalb falsch, weil jeder Verdächtige sich mit einfachen Mitteln davor schützen kann, indem er seine E-Mail-Kommunikation verschlüsselt oder anonym surft oder seinen Browser vernünftig konfiguriert. Welchen Sinn hat die Botschaft, wenn man die doch nicht unwesentliche Tatsache, dass die aufgezählten „Methoden“ nicht besonders effektiv oder schlicht gar nicht möglich sind, einfach verschweigt? Oder welchen journalistischen Wert haben boße Gerüchte wie „auch in der virtuellen Welt von ‚Second Life‘ sollen sich hinter einigen Avataren LKA-Beamte verbergen.“? Mehr als eine unabhängige Quelle? Gar keine – nur Hörensagen oder woanders Abschreiben. Auch bei Focus online sollen sich hinter einigen Autorennamen Praktikanten verbergen.

Beispiel: „Anhand der IP-Adressen kann die Polizei dann beim Provider erfahren, wer eine bestimmte Internetseite besucht oder wer eine Datei ins Netz gestellt hat.“ Grober Unfug. Basta. Wer hat denn die „Praktikantin“ Claudia Frickel gebrieft, dass die einen derartigen Quatsch schreibt, als hätte Schäuble persönlich das verfasst?

Beispiel: „Mit der Online-Durchsuchung kann die Polizei einen Schritt weitergehen: Sie darf mit Genehmigung eines Richters und bei Verdacht heimlich auf private Computer zugreifen.“ Das ist schlicht ein urbanes Märchen. Focus Online hat sich schon in der Vergangenheit als absolut unkritisches Sprachrohr derjenigen geriert, die suggerieren wollen, das ginge so einfach. Mittlerweile kann ich kaum noch an einen Zufall oder schlicht mangelnde Qualität glauben oder daran, dass man dort bei dem Thema ernsthaften Journalismus auch nur ansatzweise versucht.

Mit diesem Artiikel hat man das niedrigstmögliche Niveau noch unterschritten: Keine kritische Stimme, kein Nachfrage, keine Recherche, ob auch nur eine der kühnen Thesen technisch korrekt ist. „Journalismus“, der zum Sprachrohr der Hardliner-Fraktion in der Innenpolitik verkommen ist – einfach nur ekelhaft und politisch ohnehin widerwärtig.

Beugehaft, Zwangsgeld, Hausdurchsuchungen

Nur zur Erinnerung einen Satz aus einem Heise-Artikel zum BKA-Gesetz: „Der Deutsche Fachjournalisten-Verband (DFJV) appellierte an den Vermittlungsausschuss, die Pressefreiheit bei den Nachbesserungen stärker zu berücksichtigen. Nach dem aktuellen Stand des Gesetzes könnte das Bundeskriminalamt von Journalisten die Herausgabe von Recherchematerial und damit die Preisgabe von Quellen unter Androhung von Zwangsgeld und Beugehaft verlangen sowie Hausdurchsuchungen anordnen. Dabei gelte eine einfache Prüfung der Verhältnismäßigkeit. Durch diese Maßnahmen könnten Journalisten keinen Informantenschutz mehr garantieren.“ [Stellungnahme des DJV]

Wir wissen also, was auf uns zukommt. Ein Freund sagte mir neulich, bei den Themen Computer, Internet und Datensicherheit „schalten wir schon jetzt in den Diktaturmodus um.“ Ja, ich auch.

Der Datenschutz ist ein Käse

Frankfurter Rundschau: „Nach Informationen der Frankfurter Rundschau ist die Landesbank Berlin (LBB) von einem gigantischen Datenverlust betroffen.“ Spiegel Online: „Datenskandal bei der Landesbank Berlin: Bei dem Institut sind die Kreditkartendaten Zehntausender Kunden ausgespäht und jetzt einer Zeitung zugespielt worden – inklusive Pin-Nummern.“ Heise: „Die Frankfurter Rundschau berichtet, dass ihr detaillierte Daten von Tausenden Kreditkartenkunden zugespielt wurden – auf Microfiches in einem Postpaket. (…) Besonders brisant ist das Datenleck, weil die LBB für viele andere Banken das Kreditkartengeschäft abwickelt und daher nicht nur ihre direkten Kunden betroffen sind. Die FR nennt unter anderem vom ADAC und von Amazon ausgegebene Karten.“

Freut mich. Jetzt habe ich endlich eine schlüssige Erklärung dafür, dass ich in den letzten Wochen zahlreiche Abbuchungen stornieren musste von Firmen, von denen ich noch nie etwas gehört hatte.

Keine VDS für Tor-Nodes

Die German Privacy Foundation e.V. hat von einer international tätigen Wirtschaftskanzlei ein Gutachten zu den Fragen erstellen lassen, wie der Dienst Tor rechtlich einzuordnen ist; inwieweit der Betrieb eines Tor-Servers Speicherverpflichtungen im Sinne der Vorratsdatenspeicherung auslöst, und – falls das zuträfe – welche Daten zu speichern wären.

Als Ergebnis dieser rechtlichen Untersuchung sieht sich die German Privacy Foundation e.V. nicht verpflichtet, im Rahmen der Vorratsdatenspeicherung Daten zu erheben und zu speichern. Dementsprechend wird die German Privacy Foundation auch nach Ablauf der Übergangsfrist zum 01.01.2009 weiterhin im Rahmen des Betriebs unserer Tor-Server keine Daten auf Vorrat speichern.

Die German Privacy Foundation e.V.weist vorsorglich darauf hin, dass die Ausführungen der umfangreichen rechtlichen Stellungnahme nur für den Verein gelten; andere können sich darauf nicht berufen.

Nachtrag: Heise: „German Privacy Foundation speichert nicht auf Vorrat“

25C3: CCC lädt German Privacy Foundation aus

Der Chaos Computer Club hat die German Privacy Foundation zum Chaos Communication Congress 2008 ausgeladen. „Es gibt gegen euch bzw. gegen Leute von euch sehr grosse Vorbehalte. Tatsächlich ist Burks selbst bei uns bis auf weiteres Persona non grata.“ So heißt es in einer Mail des CCC. „Wir haben das besprochen und möchten eigentlich nicht, dass ihr einen Stand auf dem 25C3 aufbaut.“

Noch mehr „Online-Durchsuchungen“

Ich kann mir nicht helfen: Beim Lesen mancher Artikel, in denen das Reizwort „Online-Durchsuchungen“ auftaucht, muss ich an Horst Ehmke denken: „Der sozialdemokratische Kanzleramtsminister Horst Ehmke hatte damals den BND aufgefordert, eine Übersicht der Journalisten anzufertigen, die mit dem Dienst kooperieren. Ausgenommen bleiben sollten operativ eingesetzte Medienvertreter, also an Geheimdienstoperationen beteiligte Agenten.“ So eine Liste hätte ich heute auch gern, aber natürlich aktualisiert.

Nehmen wir einen Bericht aus Focus, der sich vom Heise auf den ersten Blick untgerscheidet, weil Fcous den fragwürdigen und vor allem irreführenden Begriff „Online-Durchsuchungen“nicht in Anführungszeichen schreibt. Bei Heise heißt es: „Über die konkrete technische Durchführung dieser „Online-Durchsuchung“ ist noch nichts Weiteres bekannt, allerdings sollen auch „private Laufwerke“ überprüft worden sein.“ Sollen. Es ist also ein Gerücht oder man weiß es vom Hörensagen. Deutscher Journalismus at it’s best. Und was ist mit den öffentlichen Laufwerken? Bei Focus Online: „Zudem durchsuchte der Bundesnachrichtendienst nach FOCUS-Informationen in einer heimlichen Online-Durchsuchung die Computer von 49 Mitarbeitern des Fachreferats zur Aufklärung der Organisierten Kriminalität.“

Frage: Wer hat Focus die „Internen Protokolle“ gesteckt – und mit welchem Motiv? Focus Online publizierte schon April 2007 die faktenfreie Falschmeldung: „Deutsche Geheimdienste spähen schon seit 2005 heimlich über das Internet Computer von Verdächtigen aus.“ Und Focus ist das einzige großere Medium Deutschlands, das den Bundesnachrichtendienst vehement und permanent in diesem Zusammenhang lobhudelt und ihm magische Fähigkeiten zuspricht: „Technische Unterstützung holte sich der Inlandsgeheimdienst bei den Kollegen des Bundesnachrichtendienstes (BND) – Spezialisten auf dem Gebiet der Hacker-Angriffe.“ Honi soit qui mal y pense. Wer wollte Focus instrumentalisieren – offensichtlich mit Erfolg?

Im aktuellen Fall ist die Sache ausgesprochen banal: Entweder hatten die EDV-Verantwortlichen beim BND einen Remote-Zugriff auf die Rechner alle Angestellten, wovon auszugehen ist (wäre komisch und unprofessionell, wenn nicht) oder sie hatten Usernamen und Passworte für die E-Mail-Accounts (bei beim afghanischen Handelsminister – oder beides. BND-Angestellte schreiben nur elektronischen Postkarten und kümmern sich nicht um die Sicherheit ihrer Rechner. Das ist klar wie Kloßbrühe. Wie wollen die nur im Ausland so spionieren? Beides wäre aber nicht das, was der Sprachgebrauch unter „Online-Durchschung“ meint – dass staatliche Hacker von außen auf private Rechner zugreifen könnten. Aber Focus tut alles daran, wiederholt den Eindruck zu erwecken, der BND sei dazu in der Lage. Das stimmt mich nachdenklich. Ich denke schon wieder an Horst Ehmke.

Christian Rath, der „Rechtsexperte“ der taz (Computerexperten haben die gar nicht), macht sich ebenfalls zum PR-Sprachrohr der Schlapphüte. Zur Erinnerung aus der Journalistenschule; Journalisten sind nicht dazu da, die Sprechblasen irgendwelcher Politiker und Apparatschiks zu publizieren. Dafür gibt es Pressesprecher und ganze Abteilungen in den jeweiligen Behörden. (Nicht viel besser ist Stefan Krempl bei Heise.) Auch zur Erinnerung: sogar Schäuble hat zugegeben, dass Heinz Fromm, der Chef des Verfassungsschutzes, von Technik und Computern keine Ahnung hat. Und wenn der laut taz fordert, auch die Dauer-Skandalbehörde Verfassungsschutz müsse immer öfter „Online-Durchsuchungen“ vornehmen dürfen, darf man das nicht einfach unkritisch verbreiten – zumal der Verfassungsschutz bisher bei offiziellen Anfragen immer geleugnet hat, dass er das jemals hingekriegt bzw. praktiziert hätte. Die „Online-Durchsuchung“ bleibt ein frommer Wunsch ahnungloser Politiker.

Übrigens, Kollege Rath: „Einzelne Online-Durchsuchungen hat der Bundesverfassungschutz früher schon durchgeführt, unter anderem gegen den Islamisten Reda S.“ Welche Quellen? Welche Fakten? Ja, es gibt eine Quelle – und nur eine: Focus. Mit der Quellenlage des besagten Artikels habe ich mich in unserem Buch ausführlich beschäftigt. „Einzelne“? Nein, Auch das ist gelogen. Wenn man schon woanders abschreibt, Kollege Rath, ohne zu prüfen, ob es mehrere unabhängige Quellen gegeben hat, dann bitte richtig. Focus schrieb in Ausgabe 2/2008: „Mit einem einzigen Klick hatte der von Terrorfahndern als Gefährder eingestufte Islamist Seyam die Schleuse geöffnet für die erste und bislang einzige Online-Razzia in Deutschland.“ In dem Fall waren die Ermittler schon beim Computerkauf indirekt dabei. Und gefunden hat man auch nichts.

Ubuntu Privacy Remix

privacy-cd.org/: „Ubuntu Privacy Remix ist eine modifizierte Live-CD die auf Ubuntu Linux aufsetzt. UPR ist nicht für eine dauerhafte Installation auf der Festplatte gedacht. Das Ziel von Ubuntu Privacy Remix ist, eine abgeschottete Arbeitsumgebung bereitzustellen, in der vertrauliche Daten sicher bearbeitet werden können. Das auf dem dafür verwendeten Computer installierte System bleibt dabei völlig unverändert. Die Gefahr des Diebstahls solcher Daten geht heute nicht mehr nur von gewöhnlichen Internet-Kriminellen und ihren Trojanischen Pferden, Rootkits und Keyloggern aus. Vielmehr ergreift in vielen Ländern der Welt auch der Staat Maßnahmen, die Computer der Bürger mit solchen Mitteln zu bespitzeln und zu überwachen. Ubuntu Privacy Remix ist ein Werkzeug, um seine Daten gegen unbefugte Zugriffe zu schützen.“ [mehr und download/]

Gartenzwerge und Trojaner zielgenau platzieren

Dr. Michael Bürsch (SPD) auf abgeordnetenwatch.de:

„Das Aufbringen des sogenannten Trojaners auf den Rechner, ist eine Frage der technischen Umsetzung der Maßnahme. Diese muss den Voraussetzungen der Befugnisnorm und der darauf beruhenden richterlichen Anordnung entsprechen. Es ist demnach selbstverständlich, dass technisch einwandfrei sichergestellt werden muss, dass die Software auf den richtigen Rechner, also dem Rechner, von dem eine dringende Terrorgefahr ausgeht, aufgebracht werden muss. Bestehen Zweifel, dass der richtige Rechner erfasst wird, muss die Online-Durchsuchung unterbleiben. Ich habe mir von Experten versichern lassen, dass es technisch möglich ist einen Rechner einwandfrei zu identifizieren und den Trojaner zielgenau dort zu platzieren. Nach dem Abschluss der Maßnahme wird der Trojaner spurenfrei gelöscht, so dass eine Identifizierung und ein möglicher Missbrauch der Software durch Dritte ausgeschlossen sind.“

Mir fehlen die Worte. Wie soll man diesen Unfug illustrieren? Wahrscheinlich geht das nur mit Gartenzwergen als Symbol für die ahnungslosen Schmalspurdenker, die von Computern so viel verstehen wie Schäuble höchstderoselbst. Man sieht, wie das urbane Märchen sich in den Köpfen verfestigt hat und durch rationale Argumente nicht mehr hinauszukiegen ist. Die „Experten“ möchte ich gern mal persönlich in die Mangel nehmen. Und wenn die das so gesagt haben, würde ich sie in Gegenwart ihrer Anwälte als Hochstapler bezeichnen.

How to Bypass Internet Censorship

Das 200-seitige Buch „How to Bypass Internet Censorship“ ist jetzt (als pdf) kostenlos zum Download verfügbar. „Because of concerns about the effect of internet blocking mechanisms, and the implications of censorship, many individuals and groups are working hard to ensure that the Internet, and the information on it, are freely available to everyone who wants it. This book documents simple circumvention techniques such as a cached file or web proxy, and also describes more complex methods using Tor, which stands for The Onion Router, involving a sophisticated network of proxy servers. „

Eine verdächtige Mail reicht aus

Wie man ein Interview zum Thema Sicherheitsgesetze nicht führen sollte und wie man sich zum Nebelkerzenhalter für die Gefährder der Demokratie machte, zeigt wieder einmal aufs Trefflichste Spiegel Online – die taz hätte es nicht „besser“ machen können.

„Der Verhandlungsführer der SPD-Länder Karl Peter Bruch“ (was ist das für ein Deutsch?) lässt sich über das BKA-Gesetz aus, ohne eine einzige kritische Frage gestellt zu bekommen. Dann hätte SpOn auch gleich eine Werbeagentur beauftragen können, um den Text zu formulieren.

„Bruch: Wir haben uns in einem entscheidenden Punkt durchgesetzt: Bei der Anordnung der Online-Durchsuchung und bei der Auswertung der Daten muss ein Richter mitwirken.“

Warum fragt da der Kollege Matthias Bartsch nicht nach? Das ist doch gelogen! Der entscheidende Punkt beim geplanten BKA-Gesetz ist nicht der so genannte „Richtervorbehalt“ – ganz im Gegenteil. Dass überhaupt nicht geplant war, die Kontrolle der real gar nicht umsetzbaren Maßnahmen durch die Jurisdiktion überwachen zu lassen, halte ich für einen durchsichtigen Teil des Plans. Jeder, der ein Semester Jura geschnuppert hat, weiß, dass das Bundesverfassungsgericht das Gesetz in seiner ursprünglichen Form schon bei diesem Punkt sowieso in die Tonne getreten hätte. Die Befürworter dees Gesetzes hatten eine Sollbruchstelle eingebaut und konnten jetzt so tun, als hätte es einen „Kompromiss“ gegeben.

Vergleichbar wäre diese „Argumentation“ mit einem Plan der CDU, einstweilige Enthauptungen als Ermittlungsmaßnahme vorzuschlagen, um dann den Kompromiss „Einstweilige Erschießungen“, zu dem sie SPD sie gezwungen hat, weil Enthauptungen gegen die Menschenwürde verstießen, als Sieg zu feiern.

„Bruch: Eine Mail reicht aus. Wenn das Mainzer LKA erfährt, dass jemand eine verdächtige Nachricht aus Pakistan bekommt, melden wir das ans BKA und verständigen uns, wer in diesem Fall den Hut aufhat.“ Selig sind die gesitig Armen. Was ist eine „verdächtige Mail“? Was ist, wenn die Mail verschlüsselt wurde oder per Web-Interface über die PrivacyBox verschickt wurde? Der Hintergedanke dieser Sätze ist: Wer verschlüsselt und wer mit einfachen technischen Mitteln die Vorratsdatenspeicherung in Deutschland umgeht, macht sich automatisch verdächtig.

Das, lieber Kollege Bartsch, war kein journalistisches Interview zu einem politisch brisanten Thema, sondern eine Presseerklärung eines ahnungslosen SPD-Politikers und ehemaligen Kriminalhauptmeisters Bruch, die sich als Interview tarnt und für die Spiegel Online sich hat instrumentalisieren lassen. Pfui.

Nun sucht mal schön et al!

Heute fällt mir irgendwie nichts ein zum Bloggen. Und geichzeitig sehr viel. Hier mein aktueller Desktop für diejenigen, die meinen, man könnte bei mir „online durchsuchen“ – eine Übersicht über häufig benutzte Programme. Das Motiv ist ein unveränderter Screenshot aus Second Life (Verzeihung!) – so mag ich mein virtuelles Leben. Real habe ich das auch schon genau gemacht, außer dem Leoparden. Und Jeeps können im Dschungel auch nicht so gut fahren. Bitte die Maya-Ruinen 2.0 im Hintergrund nicht übersehen!

Ich habe mein einfaches Sicherheitskonzept für Daten konsequent umgesetzt. Wer meinen Rechner beschlagnahmte, würde an keine Daten mehr herankommen – er oder sie würde noch nicht einmal in den Rechner hineinkommen.

Warum machen das nicht alle so? Tja. Gestern rief mich eine Kollegin vom Medienmagazin Zapp an. Sie hätte da gehört, mein Rechner sei beschlagnahmt worden. Hatte sie sich vorher informiert, gar meine Website gelesen? Mitnichten. Mir wäre das peinlich, aber vielleicht habe ich auch andere journalistische Maßstäbe. Ich merkte an, dass ich über journalistische Themen oder gar über die Hausdurchsuchung usw. nicht unverschlüsselt, also nicht via elektronischer Postkarte kommunizieren werde. Die Kollegin sagte, das könne sie nicht. Klar, Zapp ist der Mainstream der „investigativen“ Recherche in Deutschland. Träumt schön weiter. Kritisch und unbequem? Aber nicht für Schäuble und Konsorten.

Ich muss aufpassen, dass ich mir’s nicht mit allen verscherze. Sonst berichtet niemand mehr, wenn das LKA Düsseldorf den Antrag stellt, mich einstweilig erschießen zu lassen, weil sie mich anders nicht kleinkriegen könnten. Mit Zapp habe ich mich schon herumgestritten in meiner damaligen Eigenschaft als Chefredakteur des Medienmagazins Berliner Journalisten. (Wieso kann man da auf einzelne Blogeinträge nicht mehr verlinken? Wikipedia hilf: Permalink!)

Bei Berliner Journalisten gelesen: Die Welt bezeichnete Majdanek als polnisches Konzentrationslager. So sind sie, die Deutschen. Da helfen keine Pillen.

Leckere Piltz-Gerichte

Zwei Mal Gisela Piltz (FDP Düsseldorf):

1. Pressemitteilung am 03.12: “ Künftig darf das BKA in Patientenakten herumschnüffeln und Ärzte müssen Auskunft über höchst sensible Gesundheitsdaten ihrer Patienten geben. Journalisten können Informanten keine Vertraulichkeit mehr zusichern. Die Polizei hört mit, liest E-Mails und zapft Telefone in den Redaktionen an. Die Pressefreiheit wird in unerträglichem Maße ausgehöhlt. Einigkeit besteht in der so genannten Großen Koalition nur noch bei der Einschränkung der Grundrechte. Der unantastbare Kernbereich privater Lebensgestaltung steht nach dem BKA-Gesetz nur noch auf dem Papier, auf dem das Verfassungsgericht seine Urteile schreibt. Über den eigentlichen Dammbruch wurde nicht einmal verhandelt, dass nämlich das BKA künftig Daten auch dann erheben darf, wenn schon vorher bekannt ist, dass der Kernbereich verletzt wird. Dass nun zusätzlich zu zwei Beamten des BKA und dem Datenschutzbeauftragten des BKA noch eine weitere Person, wenn diese auch ein Richter ist, die Daten erst einmal auswertet, kann nicht einmal bei wohlwollender Auslegung als Fortschritt für die Grundrechte angesehen werden. Immer noch sehen drei Beamte der Ermittlungsbehörde die privatesten Daten, immer noch wird die Menschenwürde ausgerechnet von denen verletzt, die am wenigsten objektiv sind.“ [mehr…]

2. Laut Berliner Zeitung vom 03.12.: „Die innenpolitische Sprecherin der FDP-Bundestagsfraktion, Gisela Piltz, kritisierte die Erhebung. ‚Aus der Antwort der Bundesregierung geht nicht hervor, in wie vielen Fällen die Speicherungspflicht von entscheidender Bedeutung für den Ermittlungserfolg war‘, sagte Piltz. ‚Die Angaben reichen nicht aus, um die Vorratsdatenspeicherung zu begründen.‘ Deshalb werde nach ihrer Überzeugung das Bundesverfassungsgericht mit diesen Angaben die Vorratsdatenspeicherung aufheben.“ [mehr…]

Ein irrer Haufen Online-Durchsucher

So so. Die „Experten“ faseln wieder über die real gar nicht existierenden „Online-Durchsuchungen“. „Im Streit um das BKA-Gesetz scheint ein tragbarer Kompromiss gefunden.“ Da das hier ein Blog und kein journalistischer Mainstream-Artikel ist, kann ich offen reden: Es handelt sich um einen Haufen Irrer.

Schauen wir genauer hin. Die Financial Times lässt Friederike von Tiesenhausen etwas zum Thema berichten, eine Politik-Redakteurin. Wird gefragt, wie eine „Online-Überwachung“ technisch umgesetzt werden könnte? Nein. Der Kaiser ist aber nackt.

Im Tagesspiegel schreibt der Politik-Redakteur Albert Funk zum Thema. Wird gefragt, wie eine „Online-Überwachung“ technisch umgesetzt werden könnte? Nein. Der Kaiser ist aber nackt.

In der Süddeutschen kommt Susanne Höll zu Wort, die „neugierig und kritisch sein“ will. Ist sie das? Wird gefragt, wie eine „Online-Überwachung“ technisch umgesetzt werden könnte? Nein. Der Kaiser ist aber nackt

Allgemeiner Trend: Die Medien wiederholen nur, was alle möglichen Verdächtigen gesagt haben, ganz gleich, ob das grober Unfug, Agitprop oder sonstwas ist. So auch bei Heise Stefan Krempl. Ich kann das seichte Gefasel einfach nicht mehr hören und wiederhole mich: Ein Haufen Irrer, allesamt, nicht nur die Politiker, die über das Thema beschließen, sondern auch die Journaille, die darüber berichtet. Zeige mir jemand die Ausnahme, die die Regel bestätigt – und ich wäre für ein paar Minuten glücklich.