Diese Pressemeldung der bayerischen Staatskanzlei interessierte mich (Ich habe durch Spiegel Offline und Focus Offline davon erfahren, aber die verlinken das weltwelte Internet nicht, also verlinke ich sie auch nicht…) „Der Leiter des Büros des Ministerpräsidenten wurde wegen eines Dienstvergehens von seinen Aufgaben entbunden. Ein Disziplinarverfahren wird eingeleitet.“

„Leiter Büro Ministerpräsident“ lautet die Überschrift. Wollen die einem die Boolesche Algebra mit Google schon vorgeben oder ist der Genitiv in Bayern jetzt verboten?

Der abgelöste Herr heisst Zorzi, der Münchener Merkur schrieb vor zwei Jahren über ihn: „Die Zukunft von Landesgeschäftsführer Markus Zorzi (43), der als ranghöchster Mitarbeiter sogar im Parteipräsidium sitzt, ist offen. Zorzi hatte bisher die Aufsicht über die Strategie-Abteilung. Guttenberg sagt, Zorzi solle bleiben: „Ich würde auf ihn sehr, sehr ungern verzichten.“ Zorzi gehört zum CSU-Ortsverband Grafrath. Da steht Zorzi auch im Telefonbuch und da wohnt er auch.

By the way: Ich hatte mr in meinem Artikel Projekt Xanadu reloaded Gedanken gemacht, was geschähe, nähme man Online-Journalismus in Deutschland ernst. Diese „Gefahr“ droht bekanntlich nicht, da die Internet-Ausdrucker in der Medien die Zügel in der Hand und soviel Angst vor Links haben wie ein Schneemann vor der Sonne. Wenn aber eine bayerische Zeitung verrät, dass ein Mann eine öffentliche Funktion innehat, dann kann ja jedermann zum Telefonbuch greifen und ihn anrufen. Dann kann ich auch diese Nummer direkt verlinken, wie oben geschehen.

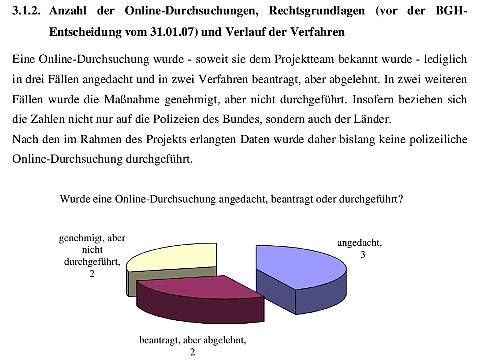

Die Münchener Abendzeitung platziert das bayerische Bespitzeln treffend direkt neben die Big-Brother-Brüste: „Markus Zorzi soll versucht haben, in den Dienstcomputer seines Nachfolgers einzudringen“. Aha. Eine private Online-Durchsuchung also? Zorzi wollte den Remote-Access-Zugriff? Wenn diese Offliner in den Medien auch nur einen Hauch von Ahnung hätten, wüsste man, was gemeint ist.

Die Abendzeitung: „..er habe in den Dienst-Computer in der CSU-Zentrale eindringen wollen, um auf das E-Mail-Postfach von Bernhard Schwab zuzugreifen.“ Wie denn? Was denn? Sind die nicht geschützt? Liegen die dienstlichen E-Mails dort unverschlüsselt herum?

Das mögliche Motiv: „Zorzi, der als braver Beamter und ausgezeichneter Stratege galt, der seine eigenen Interessen nie in den Vordergrund stellte, war sich mit dem Duo Neumeyer/Schwab noch nie grün. Er misstraute ihnen. Offensichtlich wollte er nun aus der Staatskanzlei kontrollieren, was Schwab in der CSU-Leitung so treibt und versuchte deshalb in den Computer der Partei-Spitze zu kommen.“ (Das Handelsblatt schreibt über Zorzi: „dessen Arbeit in der Partei umstritten war“. Ach ja? Es kommt also immer darauf an, welcher Spezi einen gerade mit welchen Interessen brieft, liebe Kollegen? Ich kann mich vage daran erinnern, dass es nicht die Aufgabe von Journalisten ist, Gerüchte und Intrigen zu verbreiten. Und ein faktenfreies „der ist umstritten“ ist unstrittig diffamierend. Ich bin auch umstritten und tue alles, damit es so bleibt.)

„In den Computer zu kommen“ – geht es auch ein wenig genauer? So einfach ist das nicht. Er wird ja wohl kaum die Batterien des Rechner versucht haben auszubauen, um das BIOS-Passwort zu verflüchtigen. Oder hat er nur versuchsweise ein Paar Passworte in die Tasten gehämmert, um den Webmail-Account Schwabs zu knacken – Susi, Mausi, Franz-Josef-Strauss, was einem CSU-Mann so als Passwort einfällt?

Die Süddeutsche ist etwas genauer, aber nicht genau genug: „Es war ein Sicherheitscheck in der CSU-Parteizentrale, der alles auslöste. Dabei wurde in der vergangenen Woche klar, dass im Februar jemand von außen in den Computer des neuen CSU-Landesgeschäftsführers Bernhard Schwab eingedrungen war. Schnell war auch klar: Dieser Jemand saß in der Staatskanzlei.“

Interessant. Man kann also im nachhinein feststellen, wer was an den Rechnern der CSU gemacht hat? Und „von außen“ meint ja wohl nicht, dass Zorzi zu einer real gar nicht möglichen „Online-Durchsuchung“ fähig gewesen wäre.

Was also ist eigentlich passiert? Das sollten ernst zu nehmende Journalisten herausfinden. Ich tippe übrigens auf Keylogger („Sicherheitscheck“), die auf den CSU-Computern installiert sind. Anders kann ich mir die rätselhaften Formulierungen nicht erklären.

Die Süddeutsche ist jedoch dafür bekannt, dass sie zum Thema Computer auch gern lächerliche Verschwörungstheorien verbreitet wie Annette Ramelsberger vor vier Jahren: „Den meisten Computernutzern ist es nicht klar: Aber wenn sie im Internet surfen, können Verfassungsschützer oder Polizei online bei ihnen zu Hause auf die Festplatte zugreifen und nachschauen, ob sie strafbare Inhalte dort lagern – zum Beispiel Kinderpornographie oder auch Anleitungen zum Bombenbau.“

Vielleicht hat Zorzi das gelesen und geglaubt und wollte das versuchen. Selbst schuld.