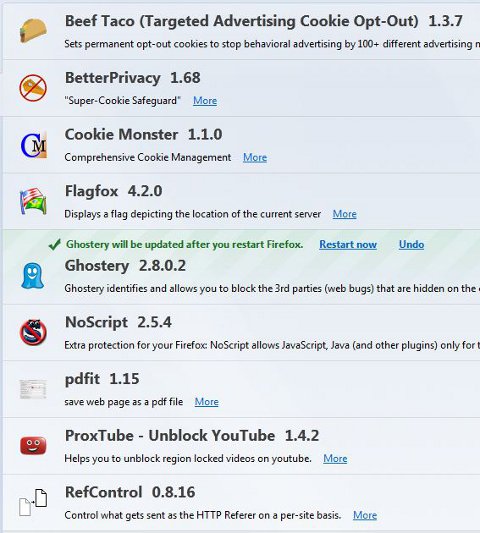

Datenschutzfreundliche Add-Ons für Firefox, revisited

Running and Encrypt Devices

Dieselbe Zeit, aber ein bisschen weiter. Es geht voran.

Nur für die besorgten Leserinnen und stirnrunzelnden Leser, die meinen, ich wäre, weil ich ein Smartphone mit GPS und Jogger-Devices benutzte, auf die Seite der Datenkraken gewechselt: Ich mach es denen immer noch so schwer wir möglich. Ja, ich habe auf encrypt geklickt!

German Privacy Foundation hat neuen Vorstand

Die German Privacy Foundation hatte gestern Mitgliederversammlung. Der Vorstand wurde neu gewählt:

Jan-Kaspar Münnich, Vorsitzender

Tone Franziska Koch, stellvertretende Vorsitzende

Jan Suhr, stellvertretender Vorsitzender

Gunter Mintzel, Schatzmeister

Burkhard Schröder, Schriftführer.

Der gemeinnützige Verein German Privacy Foundation e.V. (GPF) wurde 2007 als Reaktion auf zahlreiche Ermittlungsverfahren, Beschlagnahmungen und Hausdurchsuchungen bei Tor-Betreibern gegründet. Die GPF informiert über sichere Kommunikation im Internet und organisiert und unterstützt Weiterbildungs- und Aufklärungmaßnahmen für Erwachsene und Jugendliche. Die GPF steht mit Experten für Anfragen zu den Themen Kryptographie (insbesondere Verschlüsselung von E-Mails) und Anonymität im Internet (zum Beispiel Tor-Server, Java Anon Proxy, anonyme Remailer) zur Verfügung. Der Verein betreibt im Internet zahlreiche kostenlose Anonymisierungsdienste..

Die Mitglieder des Vorstands und die Mitglieder verpflichten sich, über Vereinsangelegenheiten ausschließlich verschlüsselt – das bedeutet: abhörsicher – zu kommunzieren. Wir reden nicht nur über Datenschutz, sondern praktizieren ihn konsequent. Wir arbeiten eng mit Journalisten- und Bürgerrechtsorganisationen zusammen und wollen erreichen, dass das Thema „Sicherheit im Internet“ besser und sachgerechter in den Medien dargestellt wird.

Dem Verein gehören unter anderem IT-Fachleute, Juristen und Journalisten. Er hat zur Zeit rund 80 Mitglieder. Der Newsletter der GPF wird ab sofort monatlich erscheinen.

Gib ihnen einen kleinen Finger

„Die Funkzellenabfrage ist ein Lehrbuchbeispiel für die bei Strafverfolgern inzwischen übliche Methode, neue Befugnisse, die durch die Weiterentwicklung von Technologie möglich geworden sind, in Paragraphen hineinzuinterpretieren, deren Zweck niemals eine Massenerfassung der sozialen Aktivitäten von Menschen war. (…) Der Richtervorbehalt ist ohnehin nurmehr ein Schatten seiner selbst.“ (FAZ, via lawblog)

German Angst

German Angst

Heute Abend um 23 Uhr könnt ihr mich bei ZDFneo sehen.

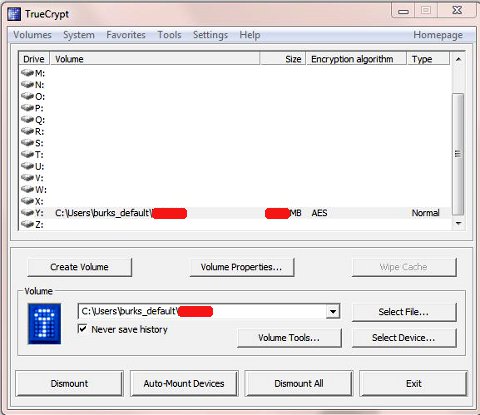

Thunderbird und Truecrypt

Wie ich gestern schon sagte, habe ich nach der Neuinstallation eines meiner Rechner endlich konsequent auch meine digitale Korrespondenz vor den Augen derjeningen verborgen, die Rechner beschlagnahmen, stehlen oder mit irgendwelchen Methoden durchsuchen wollten – gegen meinen Willen.

Für Laien und die, die das noch nicht gemacht haben, hier die Arbeitsschritte für einen Computer mit dem Betriebssystem Windows 7 (64 bit) und Thunderbird 14.0:

1. Truecrypt installieren. (ausführliche Anleitung mit Screenshots)

2. Truecrypt aufrufen und ein verschlüsseltes Laufwerk („container“) erzeugen (meines ist 1 Gigabyte groß – das sollte reichen).

3. Das E-Mail-Programm Thunderbird herunterladen, aber noch nicht installieren.

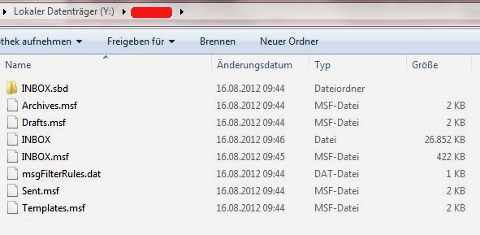

4. Das verschlüsselte Laufwerk öffnen („mounten“, vgl. Screenshot oben) und die ausführbare Datei mit Thunderbird dort hineinschieben. Erst dann Thunderbird installieren und bei jeder Frage, wo es installiert werden soll, den geöffneten Truecrypt-Container (im Windows-Dateimanager „lokaler Datenträger“ genannt) angeben. Bei mir wäre das das verschlüsselte „Laufwerk“ Y. (vgl. den Screenshot unten)

Jetzt kommt der wichtige Arbeitsschritt, wenn ein E-Mail-Konto eingerichtet wird:

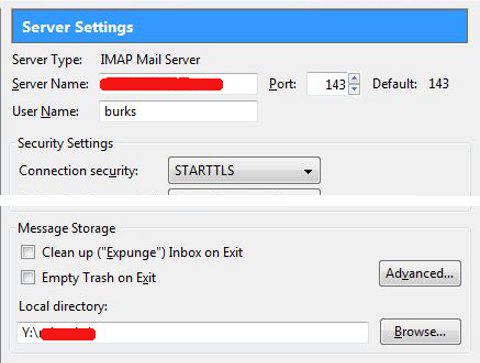

5. Bei den „Account Settings“ (Voreinstellungen des eigenen E-Mail-Accounts, sorry, ich habe alles in Englisch) und den dortigen Optionen („Server Settings“) muss der Dateipfad geändert werden („local directory“, vgl. Screenshot unten), so dass die eingehenden Mails innerhalb des verschlüsselten Truecrypt-Containers gespeichert werden.

Nicht vergessen: Um mit Thunderbird arbeiten zu können, muss jetzt natürlich immer erst das verschlüsselte Laufwerk geöffnet („gemounted“) werden.

Ab jetzt ist auf dem so abgesicherten Rechner gar kein E-Mail-Programm mehr zu sehen, auch die unverschlüsselten E-Mails sind verborgen. (Liebe Drehbuch-Autoren von Vorabend-Krimiserien und Tatorten: Da kann auch „die IT-Abteilung“ nichts machen, die bei euch immer zaubern soll, wenn es mit dem Passwort-Raten ausnahmsweise nicht klappt.)

Truecrypt ist nicht „knackbar“. Die Angriffsszenarien, die im Wikipedia-Artikel geschildert werden, beziehen sich alle auf die Situation, dass das Passwort zum Öffnen eines Truecrpyt-Containers dann abgegriffen werden könnte, wenn der Rechner eingeschaltet und das Laufwerk geöffnet ist oder man vergessen hat, es zu schließen („dismount“).

Und jetzt wieder einmal viel Spaß beim Offline- und „Online-Durchsuchen“.

Wie Bürgerdaten zu Geld gemacht werden

OptOutDay (Piraten): „Einnahmen der Meldeämter: Wie Bürgerdaten zu Geld gemacht werden – Meldebehörden dürfen Daten der Bürger verkaufen. Der Ausverkauf beim Datenschutz spült Geld in die Kassen. Den Preis für eine Melderegisterauskunft können Kommunen selbst festlegen. Der Preis schwankt dabei zwischen 1-2 Euro und 25 Euro je Datensatz. Doch über welche Summen reden wir hier eigentlich? Wir haben einmal einige Kommunen ausgewählt und die Einnahmen zusammengefasst.“ (via Fefe)

Und zwar, Fratzenbuch

Ist das sinnvoll oder beunruhigend? Fratzenbuch lässt eine Spezialsoftware die Chats seiner Nutzer überwachen. Das Ziel: Wirtschaftsverbrecher und andere Kapitalisten aufzuspüren, die sich auf Kosten der Armen bereichern wollen.

Es ist einer dieser Grenzbereiche, in denen es schwer fällt, zwischen falsch und richtig, gut oder schlecht zu entscheiden. Fratzenbuch, das wurde Ende vergangener Woche bekannt, überwacht gezielt die privaten Chats seiner Nutzer, um eine mögliche Ausplünderung gesellschaftlicher Ressourcen seitens des Kapitals schon im Vorfeld zu erkennen und gegebenenfalls die Behörden einzuschalten.

Fratzenbuch betont, dass das Chat-Mitlesen zunächst nicht von Menschen, sondern von Maschinen mit marxistischen Algorithmen erledigt wird.

Übrigens, Spiegel Online: Man beginnt keinen Satz mit „und„, und nach „und zwar“ steht auch kein Komma.

Anonymität ist erlaubt

Das das Landgericht München I hat bestätigt, dass anonyme WLAN-Hotspots erlaubt sind:

„Eine Verpflichtung, die Nutzer vor Zugang zum Internet zu identifizieren und deren Verkehrsdaten während der Nutzung zu speichern, ergibt sich für die Beklagte nicht aus § 111 TKG.“

Das Urteil kann man hier nachlesen.

Und wie ist das jetzt mit der real gar nicht existierenden „Online-Durchsuchung“? Ich gehe davon aus, dass die Lautsprecher der Überwachungs-Lobby bald fordern werden, das Telekommunikationsgesetz zu ändern.

E-Geld-Dienstleistungen: Nur Bares ist Wahres

Ein Datenschutz-Blog beschäftigt sich mit den Risiken des bargeldlosen Zahlungsverkehrs. Bargeld wird immer mehr zurückgedrängt – die Bürger können flächendeckend überwacht werden.

Diese Entwicklung erhält Dynamik durch eine Richtlinie der EU-Kommission, die ‚E-Geld-Dienstleistungen‘ den Weg ebnen soll. Sie sieht für Bürger der EU den flächendeckenden Einsatz von Zahlungskarten vor sowie den Einsatz von Mobiltelefonen als Speicher- und Zahlungsmedien für E-Geld. Gerade Banken dürften ein großes Interesse an dieser Entwicklung haben, da sie durch für die Geldbewegungen anfallenden Gebühren ein wesentlicher Profiteur sein dürften.

Lesenswert!

SPD und Grüne wollen den Überwachungsstaat

Koalitionsvertrag SPD/Grüne in NRW ab Zeile 7058:

Wir wollen dem Verfassungsschutz NRW die sog. Quellen-Telekommunikationsüberwachung (TKÜ) ermöglichen und die gesetzliche Grundlage dafür schaffen.

Quod erat demonstrandum.

Grossbritannien wird totalitärer Überwachungsstaat

The Guardian: „Internet and phone companies will be forced to track email, Twitter, Facebook and other online data under new legislation“.

Textviewer Privacy Policy

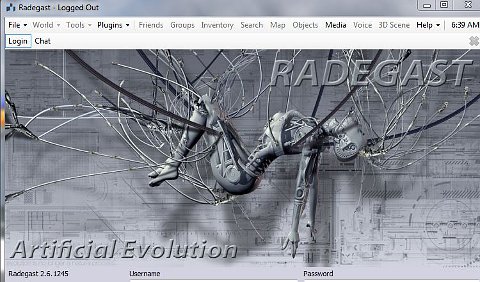

Der kleine Unterschied bei den Textviewern für 3D-Welten macht’s: Der Sceenshot oben ist von Radegast Metaverse Client.

Radegast Development Team is committed to protecting your privacy. We do not collect, store or use any information on users or usage of Radegast Metaverse Client.

Man vergleiche hierzu die Privay Policy von Metabolt:

Like most website operators, METAbolt.net collects non-personally-identifying information of the sort that web browsers and servers typically make available, such as the browser type, language preference, referring site, and the date and time of each visitor request. METAbolt.net’s purpose in collecting non-personally identifying information is to better understand how METAbolt.net’s visitors use its website. From time to time, METAbolt.net may release non-personally-identifying information in the aggregate, e.g., by publishing a report on trends in the usage of its website.

METAbolt.net also collects potentially personally-identifying information like Internet Protocol (IP) addresses. METAbolt.net does not use such information to identify its visitors, however, and does not disclose such information, other than under the same circumstances that it uses and discloses personally-identifying information, as described below. (Es geht noch unendlich lang weiter.

Drei Mail dürft ihr raten, welche Software ich installiert habe. (Ja, ICH lese das Kleingedruckte!)

Fünf mal Gratis-Unsicherheit im Netz à la Spiegel Online

An ole_reissmann@spiegel.de

Sorry, lieber Kollege, aber ich hab selten so einen Quatsch gelesen.

„Absolute Sicherheit gibt es nicht. Manche Hacker nutzen zur Übermittlung sensibelster Informationen vorsichtshalber gar keine Onlinedienste, sondern lieber die herkömmliche Post.“

Mit Verlaub, das ist einfach nur lächerlich. Wo sind denn die mindestens zwei unabhängigen Quellen? Der Artikel ist voll sachlicher Fehler und empfiehlt Dinge, die man keineswegs tun sollte. Ich frag mich, was das soll…

Kein Wunder, dass Truecrypt nicht erwähnt wird und man dem Autor keine verschlüsselten Mails schicken kann. Typisch Spiegel online.

Sorry, aber ich bin richtig sauer.

BurkS

Miszellen zum Überwachungsstaat Deutschland

Die Medien in Deutschland stecken immer noch voller Vodoo, sobald es um Computer und Internet geht. Das macht manchmal selbst vor IT-affinen Portalen wie Heise oder Golem nicht halt. Die Nutzer tun ihr Übriges, um den jeweiligen Quatsch zu perpetuieren. „Regret the Error“ ist ohnehin kaum vorgesehen.

Man lese die folgenden Sätze: „Deutsche Geheimdienste können PGP entschlüsseln“ (Golem). Ein Nutzer hat im Golem-Forum gleich kommentiert: „Vermutlich eine Ente“.

Genau so ist es. Es geht um eine Antwort der Bundesregierung auf eine Anfrage mehrere Abgeordneter der Linken, ob die Technik deutscher Übewachungsbehörden in der Lage sei, „verschlüsselte Kommunikation (etwa per SSH oder PGP) zumindest teilweise zu entschlüsseln und/oder auszuwerten?“

So fragt man natürlich nicht: Man kann nicht SSH oder PGP in einem Atemzug nennen. Das sind Äpfel und Gummibärchen. Dementsprechend dämlich und missverständlich ist die Antwort der Bundesregierung: „Ja, die eingesetzte Technik ist grundsätzlich hierzu in der Lage, je nach Art und Qualität der Verschlüsselung.“

Das kriegen natürlich Leute mit einem geplegten IT-Halb- und Viertelwissen gleich in den falschen Hals. Fefe schreibt dazu: „Weil mir hier gerade vermehrt gemailt wird, die Geheimdienste könnten PGP entschlüsseln: nein, können sie nicht. Was sie tun können ist Passwörter durchprobieren. Die sind direkt gefragt worden, ob sie PGP entschlüsseln können, und die Antwort war „im Prinzip haben wir die nötige Software dafür“. Die nötige Software kann man kaufen, die probiert Passwörter durch. Bessere Angriffe auf PGP sind nicht bekannt. Insofern haltet mal bitte alle die Füße still.“

Quod erat demonstrandum. Genau das Gegenteil der Überschrift von Golem ist richtig: Deutsche Geheimdienste können PGP nicht entschlüsseln. Golem hat mittlerweile einen klärenden Artikel nachgeschoben: „Symantec hat sich zu den Aussagen der Bundesregierung geäußert, nach denen Geheimdienste in der Lage seien, SSH oder PGP zu knacken oder zu umgehen. Mathematisch gesehen sei kein wirksamer Angriff bekannt.“

Hemker: „Wir hatten in der Vergangenheit ja schon oft Meldungen, laut denen PGP angeblich geknackt wurde. Das waren aber meistens Brute-Force-Attacken, bei denen schwache Passphrases für den Schlüsselzugriff geknackt wurden. Es war niemals ein mathematischer Angriff auf die Kryptografie selbst.“

Auch der Heise-Artikel zum Thema war zunächst missverständlich; dort aber bekommen die Autoren meistens gleich jeden falschen Punkt von den Lesern um die Ohren gehauen.

Man kann dem von Golem befragten Mathematiker Thomas Hemken nur zustimmen: „Unklar bleibe, was sie [die Bundesregierung] genau meinten.“ Die Bundesregierung wirft in diesem Fall genauso Nebelkerzen wie im Fall der sogenannten „Online-Durchsuchung“ oder hat einfach keine Ahnung. Vermutlich sogar beides.

Tor-Button und Tor Browser Bundle

„Now that the Tor Browser Bundle includes a patched version of Firefox, and because we don’t have enough developer resources to keep up with the accelerated Firefox release schedule, the toggle model of Torbutton is no longer recommended. Users should be using Tor Browser Bundle, not installing Torbutton themselves.“

(Quelle: https://blog.torproject.org/blog/toggle-or-not-toggle-end-torbutton)

Die Vorratsdatenspeicherung kommt

AK Vorratsdatenspeicherung: „Nach einem internen Gesetzentwurf, der uns zugespielt worden ist, will das Bundesjustizministerium künftig jede Internetverbindung in Deutschland erfassen lassen. Damit wäre im Regelfall sieben Tage lang nachvollziehbar, wer wann eine Internetseite gelesen, einen Kommentar veröffentlicht, eine Datei ins Internet geladen oder aus dem Internet heruntergeladen hat. Außerdem würden bislang anonyme E-Mail- und Benutzerkonten (z.B. bei Twitter oder Facebook) identifizierbar, was die Erstellung von Interessens- und Bewegungsprofilen (bei mobiler Internetnutzung) zulassen würde. Ausgenommen von der Internet-Vorratsdatenspeicherung sollen kleine Internet-Zugangsanbieter mit weniger als 100.000 Kunden sein.“

Stell Dir vor: Wir kriegen den totalen Überwachungsstaat und keiner merkt es.

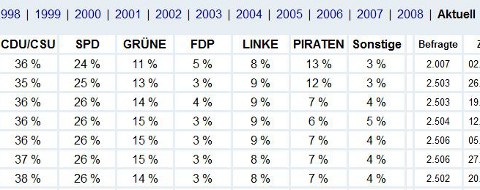

Wenn am nächsten Sonntag Bundestagswahl wäre …

Internet-Voodoo und Computer-Mythologie

Welt online: „Er hackte ihre Konten, griff auf private Fotos und Informationen zu und verbreitete sie im Internet.“

Da wüsste man doch zu gern, wie der „gehackt“ hat: Jemand, der seinen Beruf ernst nimmt als Journalist, würde das recherchieren und dem Publikum erklären.

Hat Christopher Chaney Beschwörungsformeln vor seinem Monitor gemurmelt? „Abrakadabra, jetzt onlinedurchsuche ich dich!“ Oder wie?

Auf solch schwachsinniger Berichterstattung basieren die Computer-Mythen in Fernseh-Krimis und in Filmen – und in den Köpfen der DAUs.

Der Hacker ist der Schamane des 21. Jahrhunderts und wird von der ahnungslosen Journaille mit magischen Fertigkeiten ausgestattet wie der Zauberer eines Dorfes in Papua-Neuguinea. (Ja, das hatte ich vor fünf Jahren schon einmal geschrieben).

Guckst du bei Sawf News: „The photos of Christina Aguilera being leaked to the press were illegally obtained by a hacker who tapped into Christina’s personal stylist’s account“.

Aha. Ein Phishing-Angiff auf die E-Mail-Accounts des sozialen Umfelds der Opfer – technisches social engineering sozusagen.

Das funktioniert, weil DAUs mit eingeschaltetem Javascript surfen und E-Mails in HTML-Format erlauben. (Das ist leider ab Werk in den meisten E-Mail-Programmen so eingestellt, das kann man aber ändern!)