Gestern diskutierte ich mit einem Freund, der über Computer et al mehr weiß als ich, kontrovers über den Einsatz von Antivirenprogrammen und ob man Windows-Nutzern (Linux-Nutzer brauchen das eh nicht) empfehlen sollte, so etwas anzuschaffen oder nicht. Ich sagte nein, er sagte, ich sei so arrogant wie Fefe und man müsse gewöhnlichen DAUs doch raten, Kasperskymcaffeeoderwiesielleheissen zu installieren.

Da ich während des Gesprächs nicht mehr ganz nüchtern war und auch die gegenwärtige Dame meines Herzens neben mir saß und mich temporär ablenkte, musste ich das Für und Wider heute noch einmal erwägen und in meinem steinern-sturen Herzen hin- und herwenden. Nein, ich bleibe bei meiner Meinung. Weg mit dem Schlangenöl Zeug!

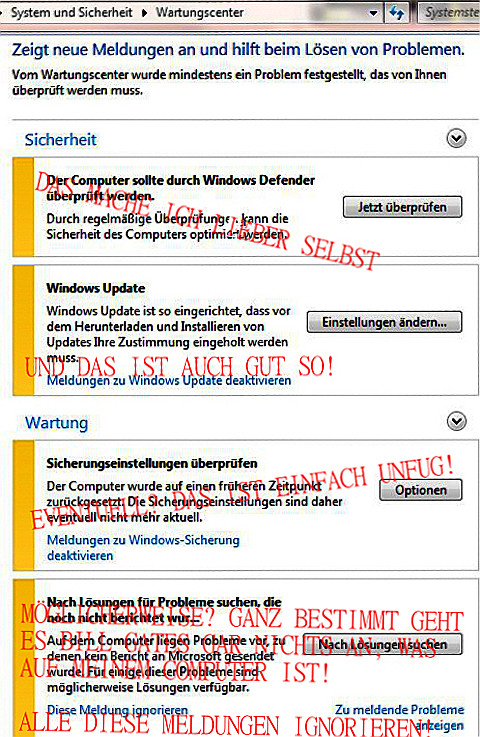

Erstes Argument: Ein Windows-Nutzer (Version Vista ff) wird penetrant dazu aufgefordert, den so genannten „Defender“ zu aktivieren – „eine Sicherheitssoftware der Firma Microsoft zur Erkennung von potenziell unerwünschter Software (vorwiegend Spyware)“.

Ach?! Wenn diese „Sicherheitssoftware“ etwas nützte, warum sollte man denn noch zusätzliche „Antivirenprogramme“ installieren? Was ist denn eigentlich das Geschäftsmodell der Hersteller wie Kaspersky oder McAfee, da Windows Defender doch behauptet, es schütze die Rechner gegen schädliche Software? Und was ist das Motiv der Leute, die deren „Sicherheitssoftware“ benutzen? „Doppelt hält besser“, „einem geschenkten Gaul schaut man nicht ins Maul“ oder „man kann nie wissen“?

Zweites Argument: Antivirenprogramme tun nicht das, was sie behaupten, und sie wirken nicht hinreichend. Um das zu belegen, muss man nur den einschlägigen Wikipedia-Eintrag lesen:

Virenscanner können prinzipiell nur bekannte Schadprogramme (Viren, Würmer, Trojaner etc.) bzw. Schadlogiken (engl. Evil Intelligence) erkennen und somit nicht vor allen Viren und Würmern schützen. Daher können Virenscanner generell nur als Ergänzung zu allgemeinen Vorsichtsmaßnahmen betrachtet werden, die Vorsicht und aufmerksames Handeln bei der Internetnutzung nicht entbehrlich macht. So fand die Stiftung Warentest bei einem „internationalen Gemeinschaftstest“ von 18 Antivirusprogrammen Anfang 2012 mit 1.800 eingesetzten „aktuellen“ Schädlingen Werte von 36 bis 96 % aufgespürten Signaturen.

Das Ergebnis der Stiftung Warentest ist übrigens transparent und für die Lobby der Schlangenöl-Hersteller Antivirensoftware-Hersteller vernichtend. Kein Wunder, dass denen das nicht gefällt.

Drittes Argument: Die Hersteller der Antivirenprogramme spähen selbst die Rechner der Nutzer aus und erhalten sensible Informationen nicht nur über alle installieren Programme. Man sollte zum Beispiel die „Lizenzbedingungen“ Kasperkys studieren (ich lese immer das Kleingedruckte). Da weiß man, was man bekommen hat. Zum Gruseln.

Viertes Argument: Die so genannte „Sicherheitssoftware“ oder die Antivirenprogramme sind oft selbst schädlich oder versagen kläglich, wenn es darauf ankommt. Beispiele: „Windows Defender ermöglicht Einbruch in Windows-Systeme“ (Heise, 05.04.2013). „Antiviren-Software AVG hielt Systemdatei für Trojaner“ (Heise, 14.03.2013). „Why Antivirus Companies Like Mine Failed to Catch Flame and Stuxnet“ (Wired, 06.01.2012). „Apple lehnt Antivirensoftware von Kaspersky für iOS ab“ (ZDNet, 23.05.2012). „Kaspersky antivirus update cripples Internet for thousands of Windows XP machines“ (TNW, 05.02.2013). Experten am Werk!

Fünftes Argument: Die Lobby der Antivirenprogramm-Hersteller versucht, ihre Produkte heimlich und auf Umwegen auf den Rechnern unerfahrener Nutzer zu installieren, zum Beispiel über Updates anderer Programme. IT-Portale warnen ausdrücklich davor. (Heise, 27.02.2013) Das ist definitiv kein seriöses Geschäftsgebaren.

Sechstes Argument: Unerfahrene Nutzer, die sich durch die Propaganda der Lobby für Schlangenöl Antivirenprogramme einschüchtern lassen oder auf die dämliche und unkritische Berichterstattung der Mainstream-Medien hereinfallen, werden mit den Ergebnissen der „Prüfung“ ohnehin wenig anfangen können.

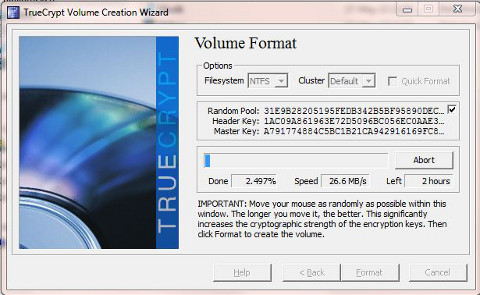

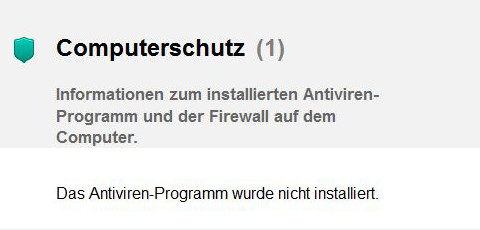

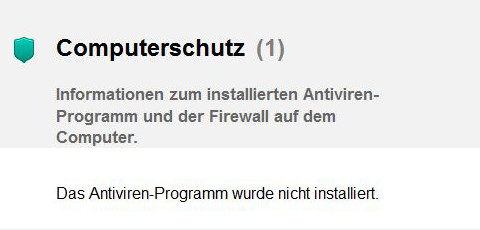

Ich habe mir heute als Feldversuch einen „Virenscanner“ von Kasperky installiert (vgl. Sceenshot oben).

„Schwachstellen“:

C:\Program Files (x86)\Java\jre6\bin\java.exe

C:\Program Files (x86)\VideoLAN\VLC\vlc-cache-gen.exe

C:\Program Files (x86)\VideoLAN\VLC\vlc.exe

C:\windows\SysWOW64\msxml4.dll

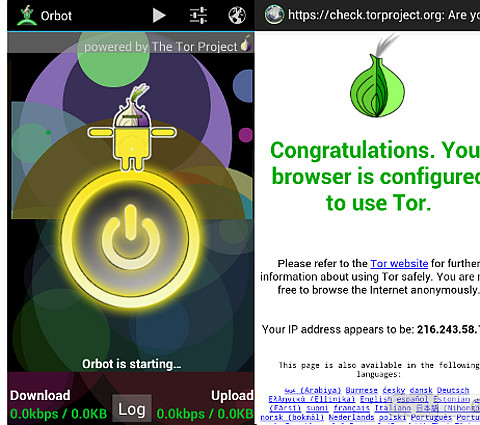

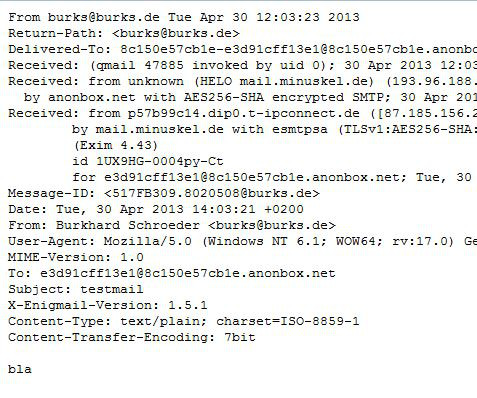

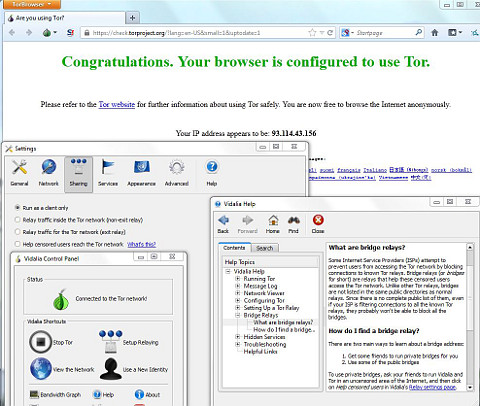

So allgemein vor Java zu warnen, ist schlicht Unfug. Ich brauche Java zum Beispiel für JonDonym, um mit einer Tarnkappe zu surfen. Mein Standard-Browser zeigt Java aber nicht an.

Der VLC-Player ist ein Sicherheitsrisiko, aber nur dann, wenn man ihn als Administrator des Systems benutzt und sich auch sonst total dämlich verhält, etwa aktive Inhalte beim Surfen erlaubt: „Die Entwickler vom VLC Media Player haben eine Schwachstelle behoben, welche es einem entfernten anonymen Angreifer ermöglicht, beliebigen Schadcode mit den Rechten des angemeldeten Benutzers auszuführen. Zur erfolgreichen Ausnutzung dieser Schwachstelle muss der Angreifer den Anwender dazu bringen, eine manipulierte E-Mail, Webseite oder Mediendatei zu öffnen.“

„Sonstige Probleme“:

„Autostart von Festplatten ist aktiviert“

„Autostart von Netzlaufwerken ist aktiviert“

„Autostart von CD/DVD ist aktiviert“

„Autostart von Wechseldatenträgern ist aktiviert“

„Microsoft Internet Explorer: Verlauf der besuchten URL-Adressen löschen“

„Microsoft Internet Explorer: Zwischenspeicherung von über geschützten Kanal empfangenen Daten ist aktiviert“

„Microsoft Internet Explorer: Senden von Fehlerberichten deaktivieren“

„Microsoft Internet Explorer: Cookies löschen“

„Microsoft Internet Explorer: Automatisches Leeren des Zwischenspeichers beim Beenden des Browsers aktivieren“

„Microsoft Internet Explorer: Startseite leeren“

Ob mein Rechner automatisch auch von externen Festplatten oder USB-Sticks startet, ist unerheblich, solange ich selbst bestimme, wer an meine Kisten darf. Außerdem sind auf meinen Rechnern eh nur das Betriebssystem und irrelevante Dateien, alles was wichtig ist, schlummert in Truecrypt-Containern. So what? Den Internet-Explorer habe ich noch nie benutzt, deshalb muss ich dessen „Verlauf“ auch nicht löschen oder sonstwie daran herumfummeln.

Ich brauche also kein Antivirenprogramm für meine Windows-Rechner.

Siebtes Argument: Wer sich vernünftig verhält, braucht keine Placebos zusätzliche Software, um irgendetwas abzusichern. Wer sich aber nicht für Sicherheit interessiert, wer eine Webcam im Schlafzimmer installiert, weil man ja nichts zu verbergen habe, wer seine relevanten E-Mails aus Faulheit oder Ignoranz nicht verschlüsselt, wer der Obrigkeit vertraut, weil die uns doch alle liebt, der sollte sich den Rechner täglich komplett verwanzen und verwurmen und vertrojanern lassen, damit nichts mehr geht. Eine andere Methode scheint ohnehin nicht zu funktionieren.

von Microsoft und Apple und von „Computerexperten“, die in den Mainstream-Medien zu Wort kommen, zu unsicherem Surfen ermutigt, erzogen, ja teilweise gezwungen.

von Microsoft und Apple und von „Computerexperten“, die in den Mainstream-Medien zu Wort kommen, zu unsicherem Surfen ermutigt, erzogen, ja teilweise gezwungen.