Ich kann gut nachvollziehen, warum viele Leute sich weigern oder schnell entnervt aufgeben, wenn man sie auffordert, ihr Verhalten am Rechner zu ändern. Es begegnen einem so viele Probleme der unerwarteten Art, vor denen die Macher der Software nie warnen. Wenn man aber alle möglichen Tücken der jeweiligen Software gleich in die Anleitung schreiben würde, wäre die unlesbar. Mit Computerprogrammen ist es wie mit komplizierten Haushaltsgeräten: Ich habe keine Lust ein Handbuch zu lesen, das 50 Seiten umfasst, wenn ich mir einen neuen Staubsauger oder einen Nassrasierer gekauft habe. Das Ding soll das tun, wofür ich es angeschafft habe und nicht rumzicken.

Ich habe gegenüber den meisten Menschen, denen ich etwas über Verschlüsseln und dergleichen erzähle, einen Erfahrungsvorsprung von mindestens 15 Jahren, was gleichzeitig bedeutet, dass ich schon alle Fehler gemacht habe, die sie gar nicht mehr machen können. Ich kann mich noch gut daran erinnern, dass ich in den frühen 90-er Jahren mit Windows for Workgroups 3.11 noch unter MSDOS den berühmten Norton Commander zum Absturz gebracht habe, obwohl das eigentlich gar nicht möglich ist. Ich denke einfach anders als Programmierer: Denen ist Usabilty völlig egal.

Das gilt insbesondere für die kostenlose Software, mit der man E-Mails verschlüsselt. Eigentlich ist das kinderleicht, aber nur eigentlich. Man muss sich nur mal die Website von Gpg4win anschauen:

Gpg4win 2.1.1 contains: GnuPG 2.0.20, Kleopatra 2.1.1 (2013-05-28), GPA 0.9.4, GpgOL 1.1.3, GpgEX 0.9.7, Claws Mail 3.9.1, Kompendium (de) 3.0.0, Compendium (en), 3.0.0-beta1.

Geht’s noch? Habt ihr noch alle Tassen im Schrank? Die Hälfte von dem Quatsch braucht kein Mensch. Von Usability (Benutzerfreundlichkeit) keine Spur. Stellt euch doch mal Leute vor, die den Unterschied zwischen Webmail und einem E-Mail-Programm gar nicht kennen, die verlegen zögern, wenn man sie fragt, welches Betriebssystem sie nutzen und die verständnislos mit dem Kopf schütteln, wenn sie nach einem „Texteditor, der nicht Word heisst“ gefragt werden. Das ist leider die übergroße Mehrheit und das ist das Niveau, vom dem man die Leute abholen muss. Ich bin froh, dass ich mit solchen DAUs Menschen oft zu tun habe, die mich auf den Boden der Realität zurückholen.

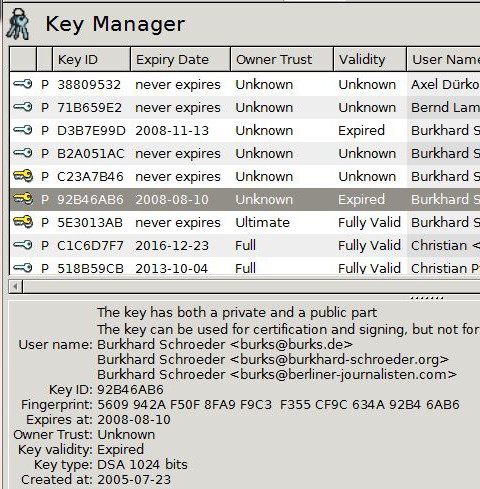

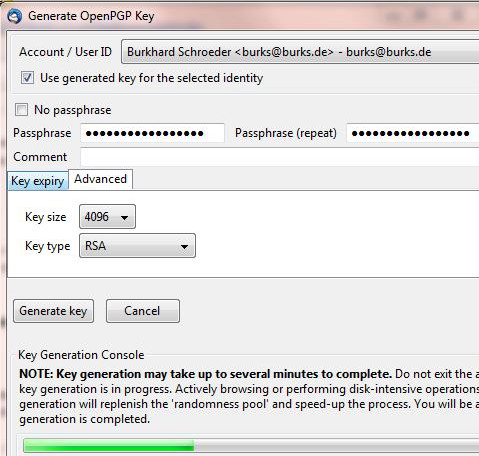

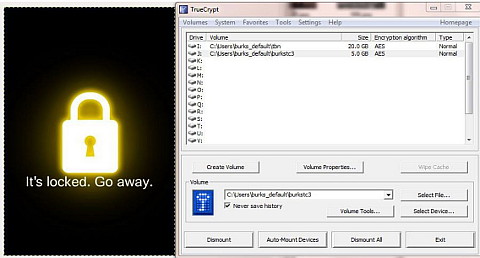

Heute aber nichts für die, sondern für fortgeschrittene Paranoiker. Wie schon erwähnt, läuft bei mir das E-Mail-Programm Thunderbird in einem Truecrypt-Container. Das bedeutet: Wenn jemand in meinen Rechner schaute, würde diese Person vermuten, ich besäße gar kein E-Mail-Programm oder könnte nicht beweisen, dass ich eins hätte. Ich muss diesen Container, bevor ich nach meinen Mails schaue, immer erst mit zwei Mausklicks und der Eingabe eines langen Passworts öffnen. (Wie unbequem! Das dauert ja zwei Sekunden länger als ich es gewohnt bin! Igitt! Das tu ich mir nicht an!) Ich habe also das E-Mail-Programm auf meinen Windows-Rechnern nicht dort installiert, wo es von dem höheren Wesen Kleinweich Bill Gates vorgesehen ist, sondern die „fortgeschritten“-Option („advanced“) gewählt, um das selbst entscheiden zu können – in diesem Fall eben in einen durch Truecrpyt vorher angelegten Container (der, wenn er geöffnet worden ist, vom Dateimanager von Windows mit einem ganz normalen Laufwerksbuchstaben angezeigt wird. Unter Linux ist das viel praktischer, aber das ist heute nicht dran).

Seit einigen Tagen weigerte sich Thunderbird auf meinem Laptop, einen meiner E-Mail-Accounts zu öffnen, ausgerechnet den von burks@burks.de. Auf allen anderen Rechnern, sogar auf meinem Smartphone, rauschten meine E-Mails nur so herein, aber dem Laptop bliebt alles wüst und leer. Nun bin ich kein Laie, sondern versuche immer selbst herauszufinden, was falsch läuft.

Diagnose: Mein Programm versuchte sich mit dem SMTP-Server meines Providers zu verbinden. So weit, so gut. Aber dann hörte es irgendwann nach ein paar Minuten auf, als sei es frustriert, und nix passierte. („Account Settings“ | „Server Settings“ | „Server name“: IMAP- und SMTP-Server noch richtig? Ja. „Connection Security“: SSL/TLS oder STARTTLS? Hab ich vergessen, muss ich nachschauen – Mist, schon wieder eine Minute mehr gebraucht – verdammt, wo steht das noch gleich?) Half aber alles nichts.

Irgendwann habe ich die harte Tour gewählt und einfach das gesamte Thunderbird-Verzeichnis von meinem Hauptrecher auf meinen Laptop gebeamt, also das offenbar Kaputte mit dem überschrieben, was funktionierte. Dummerweise änderte das gar nichts. Ich konnte meine Mails immer noch nicht aufrufen. („Warum hast du denn alles auf Englisch?“ – „Damit ich besser englische Handbücher lesen kann.“) Dann habe ich mir erst einmal Kaffee gemacht, um von der Palme, auf der ich schon saß, herunterzukommen.

Zum Glück hatte ich irgendwann eine Eingebung: Wenn man Thunderbird zwingt, sich woanders zu installieren als es vorgeschlagen wird, muss man nicht nur per Hand den Ort („Pfad“) eingeben, wo das geschehen soll, sondern auch noch in den Einstellungen bei „Message Storage“ (keine Ahnung, wie das auf Deutsch genau heißt) definieren, wo die Nachrichten gespeichert werden. Das hatte ich bei der Installation auch brav gemacht, aber vergessen, dass Truecrypt einem die Wahl lässt, unter welchem „Laufwerkbuchstaben“ man den Container jeweils öffnet. Und wenn der nicht mit dem übereinstimmt, der bei der Installation eingegeben worden war, dann reagiert Thunderbird wie eine beleidigte Leberwurst, macht gar nichts und spuckt noch nicht einmal eine Fehlermeldung aus – ein Benehmen, dass ich auch von Frauen kenne.