Darknet und Javascript, reloaded

Das Torprojekt hat zur Verhaftung des Darknet-Providers „Freedom Hosting“ ausführlich Stellung bezogen.

The person, or persons, who run Freedom Hosting are in no way affiliated or connected to The Tor Project, Inc., the organization coordinating the development of the Tor software and research. In the past, adversarial organizations have skipped trying to break Tor hidden services and instead attacked the software running at the server behind the dot onion address. Exploits for PHP, Apache, MySQL, and other software are far more common than exploits for Tor. The current news indicates that someone has exploited the software behind Freedom Hosting. From what is known so far, the breach was used to configure the server in a way that it injects some sort of javascript exploit in the web pages delivered to users. This exploit is used to load a malware payload to infect user’s computers. The malware payload could be trying to exploit potential bugs in Firefox 17 ESR, on which our Tor Browser is based. We’re investigating these bugs and will fix

them if we can.

Hier sind die Details.

Auch Heise berichtet „Tor-Nutzer über Firefox-Lücke verfolgt“. „Ältere, zum Tor-Browser-Bundle gehörende Firefox-Browser enthalten eine Javascript-Sicherheitslücke, über die sich Code einschleusen und ausführen lässt. “

Deswegen schreibt meine Lieblings-Torfrau Runa ganz richtig : „Firefox vulnerability was Windows-specific and targeted older versions of the Tor Browser Bundle“.

Wer über Tor surft und Javascript aktiviert hat, kann auch gleich das Schloss vor die Tür nageln. Diese „Sicherheitslücke“ betrifft nur Leute, die sich um Sicherheit wenig kümmern.

Leserbrief c’t Security II

Lieber Kollege Holger Bleich,

in der aktuellen c’t Security schreiben Sie (S. 11), man solle die „Möglichkeiten der Ermittler“ nicht unterschätzen. So weit, so gut und nachvollziehbar. „Seit 2010 ist bekannt, dass hierzulande auch die sogenannte ‚Quellen-TKÜV‘ zum Einsatz kommt, also das Belauschen von Verdächtigen direkt an ihrem Endgerät. Auf diese Weise haben Behörden bereits verschlüsselte Skype-Telefonate mitgehört und Mails nach der Entschlüsselung am PC abgfangen.“

Gestatten Sie, dass ich „der Kaiser ist nackt!“ rufe. Der Begriff „Quellen-TKÜV“ stammt aus dem Propaganda-Fundus des Innenministeriums und suggeriert, dass Behörden sich ohne Wissen eines Verdächtigen „von fern“ einen Remote-Access-Zugriff auf dessen Rechner verschaffen können. Das ist Unfug, wenn dieser Verdächtige sich einigermaßen vernünftig verhält und zum Beispiel Meldungen wie „cipav.exe is an unknown application. Install anyway?“ ignoriert.

Skype kann abgehört werden. Das Programm kann sogar andere Malware heimlich nachladen. Wer aber das Programm installiert, hat diese Features mit einer freien Willensentscheidung a priori akzeptiert und darf sich über die Folgen dann nicht wundern. Und wie sollen Behörden diese Spionage-Software ohne physikalischen Zugriff auf den (geöffneten!) Rechner installieren können? Dürfte ich auf Ihrem Laptop einfach so Programme installieren? Mir ist nicht bekannt, dass Skype zwangweise installiert werden könnte, ohne dass der Nutzer des jeweiligen Rechners das mitbekommt.

Thesen wie „Online-Durchsuchung: LKA installiert Spionage-Software bei Flughafenkontrollen“ würde ich gern zunächst auf Fakten überprüfen. Die Behörden können mir also Programme auf meinen Laptop installieren, ohne dass ich das merke? Da wüsste ich doch gern mehr über die Details (Ich nutze Windows und Linux und denke mitnichten daran, die BIOS- und Truecrypt-Passworte auf einem Zettel bei mir zu tragen).

Mails nach der Entschlüsselung am PC abgefangen? Ist Ihnen irgendeine technisch nachvollziehbare Möglichkeit bekannt, gezielt (!) verschlüsselte Mails „von fern“ zu lesen, wenn der Verdächtige KEINE Mal- und Spionagesoftware vorher selbst installiert hat? Ich halte das, mit Verlaub, für eine Verschwörungstheorie, die aber so „sexy“ ist, dass sie gern wiederholt wird. „Seit 2010 ist bekannt“ bedeutet nur, dass das irgendwo in der Zeitung stand. Damit wird es nicht richtig. Die Methode „Stille Post“ ist aber für journalistische Standards kein gültiges Referenzsystem.

Kopie an Jürgen Kuri, der – wie ich – zu der leider nur kleinen Gemeinde der Ungläubigen und Zweifler gehört.

Mit freundlichen Grüßen

Burkhard Schröder

(Autor des Buches „Die Online-Durchsuchung“, Telepolis)

Das Terrorgespenst

„Der konservative [den Namen des Politikers bitte selbst eintragen] malt das Terrorgespenst an die Wand, um die Ausweitung der Schnüffelbefugnisse zu rechtfertigen.“

Welches Land könnte wohl gemeint sein?

Leserbrief c’t Security s. 38ff

Guten Tag,

Sätze wie „einen Virenschutz braucht jeder Windows-Anwender“ (S. 38) regen mich maßlos auf. Wie kann die c’t so etwas drucken? Ich habe noch nie ein Anti-Virenprogramm besessen und plane auch nicht, so etwas auf meinen Rechnern zu erlauben, zumal die Anbieter derartigen „Schlangenöls“ die Frechheit besitzen, mir penetrant bei der Installation zusätzlich Software unterjubeln wollen, z.B. die Datenkrake Google Chrome. Ist das seriöses Geschäftsgebaren?

Software schafft keine Sicherheit, sondern nur vernünftiges Verhalten. Das Problem sitzt immer vor dem Monitor und hat zwei Ohren.

Die Gegner sicherheitsbewussten Verhaltens sind ignorante Webdesigner, die Surfer um jeden Preis zwingen wollen, aktive Inhalte (etwa Javascript) zuzulassen. Sicheres Surfen unterbinden die Geschäftsmodelle fast aller Medien – und „sozialer“ Netzwerke sowieso -, die vom Verkauf der Nutzerdaten leben und nicht nur Myriaden von Cookies implementieren wollen. Mit das größte Problem ist die Unsitte, elektronische Postkarten (E-Mails) unverschlüsselt und ausschließlich in HTML verschicken zu wollen, weil es so chic aussieht und weil es alle machen. Phishing lässt grüßen.

Mit virenfreien Grüßen

Burkhard Schröder

Mastering the Internet

Die Süddeutsche analysiert, welche große Firmen mit den US-amerikanischen Geheimdiensten zusammenarbeiten.

Es ist die Crème de la Crème jener Firmen, die große Teile der weltweiten Internet-Infrastruktur beherrschen. Sie besitzen Unterseekabel, ihnen gehören sogenannte Backbone-Netze – die das Rückgrat des Internets sind – und sie unterhalten riesige Rechenzentren. Mit ihrer (manchmal unfreiwilligen) Hilfe steht den Spähern vom Dienst das gesamte Internet offen. Ein Programm der GCHQ heißt „Mastering the Internet“ und das ist kein leerer Slogan: Das Internet beherrschen sie.

Übrigens: Deutschland ist „auf einer Landkarte der NSA als einziges europäisches Land gelb eingefärbt ist – als Indikator für besonders intensive Überwachung.“

Noch mal übrigens: Gibt es hier noch irgendjemanden, der E-Mails im Klartext schreibt? Nicht an mich bitte!

Tutorial (für Windows): „E-Mails verschlüsseln in 30 Minuten“.

Die Parteien und die Überwachungsgesetze

Daten-Speicherung.de: „Übersicht deutscher Sicherheits- und Überwachungsgesetze, ihres kritischen Inhalts und des Stimmverhaltens der Fraktionen im Deutschen Bundestag“.

Deutsche Daten nur für Deutsche

„Die gierigen Datensammler in den USA und Großbritannien haben kein Recht, deutsche Bürger auszuforschen. Die Bundesregierung muss die Menschen vor dem Zugriff fremder Geheimdienste schützen – sie muss jetzt handeln.“ (Jacob Augstein)

Ich frage mich gerade, ob ich den Ironie-Tag hier noch anbringen muss, damit die wohlwollenden Leserinnen und geneigten Leser merken, was ich von den obigen Sätzen halte? Vielleicht hätte ich besser titeln sollen: „Doitsche Daten nur für Doitsche“.

GPF Newsletter Nr. 13 (15.07.2013)

Der Newsletter German Privacy Fund (i.Gr.) Nr. 13, Ausgabe vom 15.07.2013, ist jetzt online. Der Newsletter erscheint alle zwei Wochen.

Frühkapitalismus reloaded

Die taz veranschaulicht die Rückkehr des 19. Jahrhunderts und des Frühkapitalismus in Großbritannien:

„Ist es richtig, dass es keine Mietpreiskontrolle gibt und die einzige Chance für Ärmere ist, eine Sozialwohnung zu bekommen?

Ja, das ist so, seit in den 1980er Jahren Margaret Thatcher sämtliche staatliche Mietpreisregeln aufgehoben hat. Die meisten Mietverträge mit privaten Vermietern laufen über sechs Monate. Wenn der Vermieter die Mieter danach draußen haben will, müssen sie sich etwas Neues suchen. (…) Es gibt sogar vereinzelte Fälle, wo sich Bewohner die Betten teilen: Der eine schläft nachts, der andere tagsüber (…) die Scheußlichkeiten des 19. Jahrhunderts kehren zurück.“

Keine Auswirkungen

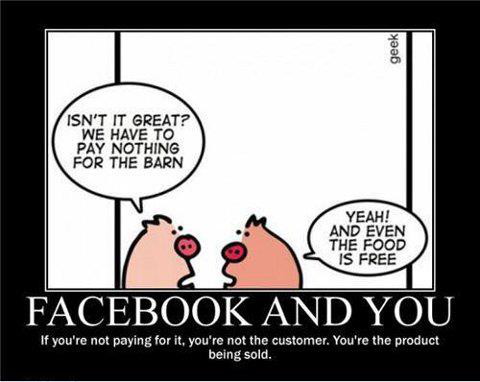

„Auf die Nutzerzahlen hat die Spähaffäre bisher keine Auswirkungen – im Gegenteil. Facebook hat so viele Mitglieder wie nie zuvor.“ (Heise)

Forensic Analysis of the Tor Browser Bundle [Update]

Das Video wird von YouTube eingebettet und erst beim Klick auf den Play-Button geladen. Es gelten die Datenschutzerklärungen von Google.

Die in London lebende Norwegerin Runa A. Sandvik, die auch gern in Dubai Ski fährt, erklärt (in US-amerikanischem Englisch), wie Tor funktioniert. [Vortrag 2012: „Snakes and onions – Python developers and Tor“]

Runa A. Sandvik: „Forensic Analysis of the Tor Browser Bundle on OS X, Linux, and Windows“ (Tor Tech Report 2013-06-001, June 28, 2013).

Der Report ist insoweit auch interessant, als er untersucht, welche – temporären – Spuren der Tor Browser Bundle auf den drei großen Betriebssystemen hinterlässt. Dabei sind auch Bugs aufgefallen.

The Tor Browser Bundle aims to ensure that no traces are left on the user’s system. However, a number of the traces listed in this report are related to default operating system settings, some of which the bundle might not be able to remove. We therefore propose the creation of a document which lists steps our users can take to mitigate these traces on the different operating systems.

So eine Frau wie Runa würde ich vom Fleck weg heiraten. Har har. Falls jemand sich hier heimlich fragt, welche Frauen Burks wohl gut findet.

Und jetzt zu etwas ganz anderem, einem Zitat aus einer Tor-Mailingliste von Robert J.Hansen: „The overwhelming majority of technology journalism is somewhere between wildly uninformed and complete bollocks. (…) Beware of all experts.“

Stop Watching Us

Demonstrare.de und #StopWatchingUs: 27.07. #StopWatchingUs – Demonstation in Berlin, 14.00 Uhr, Heinrichplatz.

By the way: Ist ein Demonstrationsaufruf gegen Überwachung per Facebook nicht ein geradezu klassischer Contradictio in adiecto?

Dazu auch Golem.de:

Zu den weltweiten Stop-Watching-Us-Protesten am kommenden Samstag hat der Chaos Computer Club die Forderung nach Abschaffung der Geheimdienste aufgestellt. „Wer im Namen Deutschlands internationale Abkommen“ gegen die Grundrechte zulasse, solle wegen Landesverrats verurteilt werden.

Alles geheim

„Ich will nicht in einer Gesellschaft leben, wo über die geheime Ausspähung meiner geheimen Daten darüber geheim im Parlament beraten wird.“ (@noXforU)

E-Mails verschlüsseln in 30 Minuten via USB-Stick

Das zweite Tutorial „E-Mails verschlüsseln in 30 Minuten“ (Windows) – alles auf einem USB-Stick – ist jetzt auch online und kann verlinkt werden.

E-Mails verschlüsseln in 30 Minuten

Das Tutorial „E-Mails verschlüsseln in 30 Minuten“ (Windows) ist jetzt alpha und online und kann verlinkt werden.

Vielen Dank allen, die Hinweise gegeben, kritisiert und auf Fehler aufmerksam gemacht haben.

Jetzt geht es ans nächste Tutorial.

OpenPGP vs. S/MIME: Das Rennen ist noch nicht gelaufen

S/MIME vs. OpenPGP: Eine Entscheidungshilfe:

Wenn E-Mail Security nur auf Windows-basierenden Systemen gewährleistet werden soll, sind beide Standards gleichermaßen geeignet. Wenn jedoch Unix, Linux oder Palm-PDAs in das Konzept eingebunden werden, ist der Einsatz von OpenPGP zu empfehlen, da dieses auf mehr Plattformen verfügbar ist. Auswertungen der Glück & Kanja Software AG zufolge ist OpenPGP zurzeit der häufiger eingesetzte Standard mit einem Anteil von etwa 60 bis 70 Prozent aller verschlüsselten E-Mails. (…) Während es vor einigen Jahren noch so aussah, als gewinne S/MIME langfristig die Oberhand, scheinen sich viele Firmen aufgrund der erwiesenen Praxistauglichkeit und dem erheblich einfacheren und flexibleren Aufbau für eine OpenPGP-PKI zu entscheiden.

Ein X für ein Keyscore vormachen

Ist es nicht merkwürdig, dass der Verfassungsschutz nach eigenen Angaben die Spionage-Software XKeyscore nutzt, aber angeblich nicht in der Lage war, etwas über die Nazi-Terrorgruppe NSU herauszufinden?

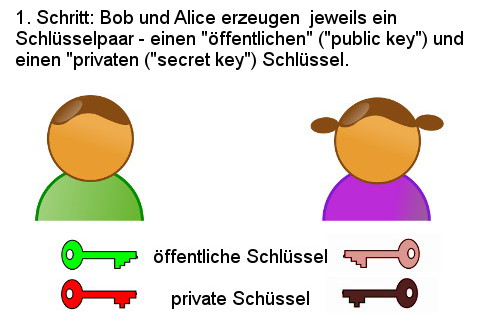

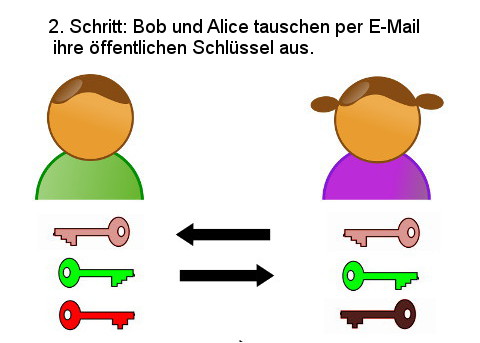

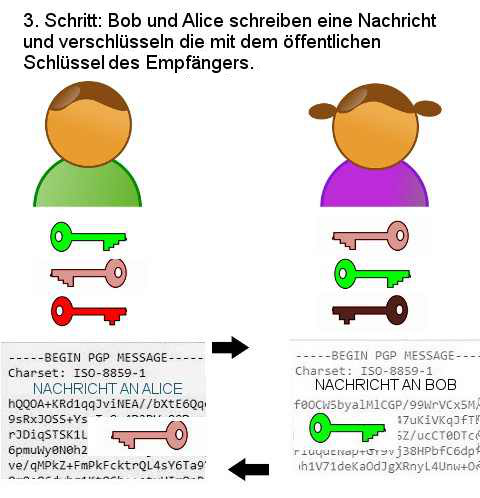

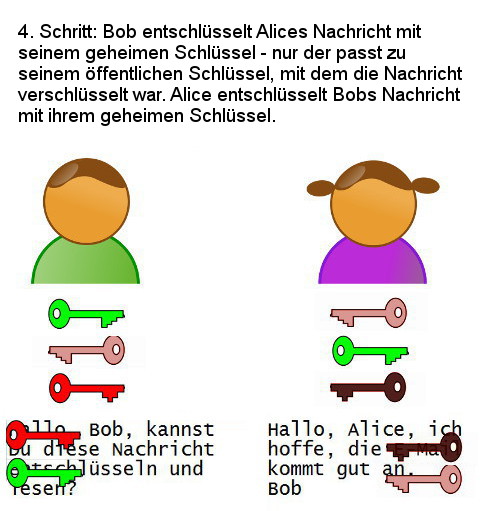

Alice und Bob

Ich habe vier kleine Grafiken gebaut, um das Prinzip der asymmetrischen Verschlüsselung einfach zu erklären. Die werde ich wohl in das Tutorial übertragen. Ich hatte keine vernünftigen Bilder in deutsche Sprache zum Thema gefunden. Gimp sei Dank kann man ja sehr schnell selbst etwas erstellen. Die Abbildungen stehen wie gewohnt unter der Creative Commons Attribution-NonCommercial 3.0 Germany License.

Proletarier aller Länder, verschlüsselt euch!

Tagesspiegel (via Fefe): „Andreas Baum, Pirat und Mitglied im Berliner Abgeordnetenhaus, wirft der Polizei vor, bei einer Personenkontrolle auf illegalem Wege sein Handy ausspioniert zu haben.“

Nur zum Mitschreiben: Irgendjemand wurde anlasslos kontrolliert. Andreas Baum war zufällig in der Nähe. Deswegen wollte ein Beamter sein Handy auch „durchsuchen“: „Der Beamte habe gesagt: ‚Ich werde schon nicht in Ihren Nachrichten rumgucken, oder haben Sie etwas zu verbergen?'“

Ja, ich habe etwas zu verbergen: Alles das, was den Staat nichts angeht, zum Beispiel meine Adressbücher und Verbindungsdaten, an wen ich welche SMS geschrieben habe usw.. Ein Smartphone ist von allen Geräten natürlich das per default unsicherste. Das bedeutet aber nicht, dass man es nicht benutzen oder resignieren sollte.

Hier gibt es eine (englische) Anleitung: „How to set lock screen and security options on Galaxy S3“, und hier eine Anleitung: „How to set up Face Unlock on your Android phone“. Und hier: „How to make your Samsung Galaxy S3 more secure“.

Sehr nützlich auch von der kanadischen Piratenpartei Encrypt Everything und die Androiden-Toolbox, sozusagen die Mutter aller deutschsprachigen Android-Tutorials.

Es muss natürlich jeder und jedem klar sein, dass die Hersteller von Smartphones alles tun werden, um Sicherheit für die Endanwender so unbequem wie möglich machen. Sicherheit widerspricht dem Geschäftsmodell. Das ist ja auch bei Facebook und Co. so. (Ein weiteres Argument, warum einige naive Vorschläge der Beckmannschen Diskussionrunde am Donnerstag, man brauchte jetzt von allem eine „deutsche“ Version – Suchmaschine und Facebook usw. -, totaler und ahnungsloser Quatsch waren).

Beispiel: Mein Smartphone ist komplett verschlüsselt, nicht nur mit PIN, sondern auch die „Festplatte“ des Geräts. Diese Option gibt es, aber man braucht rund eine halbe Stunde, um das zu tun, muss das Teil am Ladegerät angeschlossen haben, und bei einem Update des Betriebssystems muss man zunächst wieder entschlüsseln (knappe halbe Stunde), updaten und dann wieder verschlüsseln. Da die meisten Leute sogar zu faul sind, sich ein anständiges Passwort auszudenken und zu merken, kann man schon abschätzen, wieviele Smartphones weltweit verschlüsselt sind.

Ein Smartphone ist an sich eine Spionage-Modul, weil es den Standort des Besitzers und das Bewegungsprofil speichert und verrät – das muss man berücksichtigen. Aber ich sehe keinen Unterschied zwischen GPS-Navigationssystemen im Auto und im Smartphone. Deshalb kann man meines Erachtens auch zum Beispiel Find my mobile benutzen – die wissen eh, wo man ist und könnten sogar per „remote access“ das Display des Smartphones aus- und einschalten.

Mein Rat an die wohlwollenden Leserinnen und geneigten Smartphone-besitzenden Leser: Das Feature aktivieren: „sofortiges Sperren des Smartphones mit dem Ein- und Aus-Knopf“ (ich weiß nicht, wie das bei Smartphones auf deutsch exakt heißt).

Settings | Security | Lock instantly with power key. When you push the power key it locks.

Wenn jemand also das Handy beschlagnahmen will: Auf den „Power“-Knopf drücken und das Smartphone ist sofort gesperrt.

„Einsichtnahme in private Kommunikationsdaten ohne staatsanwaltschaftliche oder richterliche Anordnung“ sei ‚grundsätzlich nicht statthaft'“. Näheres regelt aber der Polizist vor Ort.

E-Mails verschlüsseln in 30 Minuten Beta

Eine Beta-Version (es fehlen noch einige Links) des ersten Tutorials E-MAILS VERSCHLÜSSELN IN 30 MINUTEN ist jetzt online.

Ich bitte die geneigten Leser und wohlwollenden Leserinnen, hier Vorschläge zu unterbreiten, was verbessert werden könnte, was unverständlich ist und wo es eventuell „hakt“.