Es gruselt mich. „Hausdurchsuchung bei Piratenpartei„, berichten netzpolik.org, ein dünner Artikel bei Heise und die Frankfurter Rundschau. Andreas Popp, der bayerische Vorsitzende der Piratenpartei zu netzpolitik.org: „Also der Durchsuchungsbefehl wurde ausgestellt vom Amtsgericht München in einem Ermittlungsverfahren gegen unbekannt, wegen Verletzung des Dienstgeheimnisses (internes Schreiben des Justizministeriums vom 13.12.07). Unser Pressesprecher (…) wurde deshalb als Zeuge (ja, als Zeuge!) durchsucht, natürlich ohne Vorwarnung um 5 Uhr früh ausm Bett geholt und es wurde ihm angedroht seine gesamten Datenträger zu beschlagnahmen wenn er nicht bei den Ermittlungen kooperiert.“

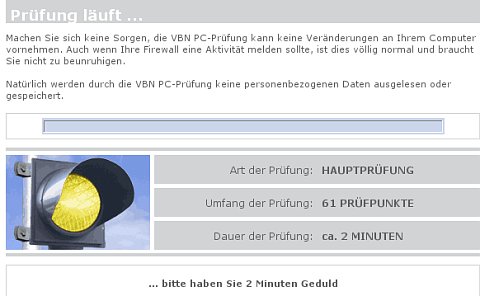

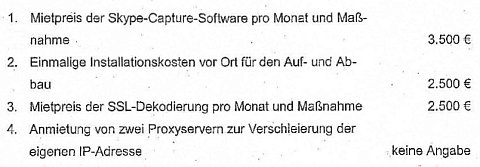

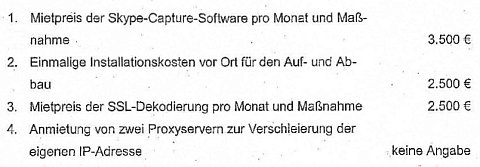

„In dem Dokument ging es um den Einsatz von Bundestrojanern in Bayern ohne gesetzliche Grundlage, u.a. um Skype-Kommunikation überwachen zu können. Man kann jetzt wohl davon ausgehen, dass das Dokument echt ist.“ (vgl. Screenshot). Die Verschwörungstheorie bei Heise, es wäre eventuell ein „Bundestrojaner“ zum Einsatz gekommen, teile ich nicht. Erstens handelt es sich IMHO hier um das Thema Telekommunikationsüberwachung, also das Abhören eines laufenden Kommunikationsvorgang. Es handelt sich theoretisch also das, was unter Quellen-TKÜV gehandelt wird. Skype kann man nicht abhören, das hat auch BKA-Chef Jörg Ziercke im Innenausschuss des Bundestags jüngst wiederholt. Also wollen die Ermittler zweitens, wie aus dem Dokument hervorgeht, „auf dem Rechner des Betroffenen“ eine spezielle Software installieren. Von „online“ ist nicht die Rede. Sie müssten also vorher heimlich in dessen Wohung einbrechen, was in Bayern nach dem bayerischen Polizeiaufgabengesetz (PAG) vom 22 Juli 2008 erlaubt ist. (Alle Juristen halten das für verfassungswidrig.) Interessant ist, dass die Firma, die diese Software herstellt und vermietet (!), genannt wird. Es ist die DigiTask GmbH in Haiger. „Die DigiTask GmbH ist bundesweit führender Anbieter von speziellen Sicherheits- und Kommunikationslösungen für Behörden.“

Skype Journal über DigiTask „DigiTask can read SSL encrypted communications between your browser and a secure web site, like Skype.com. The better to see your Skype and PayPal accounts. (…) Skype conversations are only as secure as the PCs of all parties to a conversation. (…) If legitimate government public servants can buy these tools, there must also be a dark market.“

Udo Vetter hat noch untertrieben: „‚Die bayerischen Behörden haben ohne jede gesetzliche Grundlage an einem Trojaner gearbeitet und versuchen jetzt, die Kritiker mundtot zu machen. Die Strafjustiz wird instrumentalisiert, um unbequeme Behördenmitarbeiter einzuschüchtern, die auf Missstände hinweisen.‘ (…) Skandalös sei das Vorgehen der Polizei auch deshalb, weil der Pressesprecher laut Durchsuchungsbeschluss lediglich als ‚unbeteiligter Dritter‘, also als Zeuge eingestuft werde.“

Das wird langsam zu einem bayerischen Horrorfilm. Die dortigen Wähler sind aber offenbar zu blöd, um sich für so etwas zu interessieren. Ich wünsche jedem CSU-Wähler, dass ihn jeden Morgen um fünf ein Polizist aus dem Bett zerrt, die Möbel durcheinanderstellt und alle privaten Unterlagen beschlagnahmt.

Nachtrag, 20.09.2008 auf netzpolitik.org: „Nach Serverbeschlagnahmung nun Uni-Sperrung?“