Trojaner im Auftrag der Computer BILD

Ein Teilnehmer meines Seminars zeigte mir einen aktuellen Artikel der „Computer BILD“: „Tronaer im Auftrag des FBI“ – „Jetzt kommt raus: Nicht nur die CIA, sondern auch das FBI nutzt schon seit Langem zweifelhafte Schnüffelmethoden.“

Pädagogisch ist der Text ein hervorragendes Beispiel für die typisch deutsche Mischung aus unbewiesenen Gerüchten, mangelnder Recherche und Verschwörungstheorien, wie sie beim beliebten Hoax „Online-Durchsuchungen“ die Regel sind.

„Ein vor kurzem im Internet aufgetauchtes Dokument“ – wirklich wahr? Nein. Es handelt sich um eine Angelegenheit, die zuerst vor acht Jahren diskutiert wurde und die die Computer BILD als „brandaktuell“ abheftet – die so genannte „magic lantern„. Ganz einfach: Das FBI jubelte einem Verdächtigen einen Computer unter, auf dem man vorher Schnüffelprogramme installiert hate, diesen also fernsteuern konnte. Bei Wikipedia kann man auch mehr nachlesen:

„CIPAV (Computer and Internet Protocol Address Verifier) ist eine Windows-basierte Spionagesoftware, welche vom FBI verwendet wird, um PCs von Verdächtigen zu durchsuchen. Im Gegensatz zum sog. Bundestrojaner wird es vom FBI nur mit einem richterlichen Durchsuchungsbefehl eingesetzt. Nach der Installation sendet die Software Daten über Festplatteninhalte, benutzte und installierte Programme, Informationen über den Browser und Betriebssystem, sowohl Seriennummer, als auch sämtlichen Benutzerinformationen aus der Windows-Registry. Die übermittelten Aktivitäten im Internet setzen sich aus den besuchten URL und sämtlichen angesteuerten IP-Adressen zusammen.“

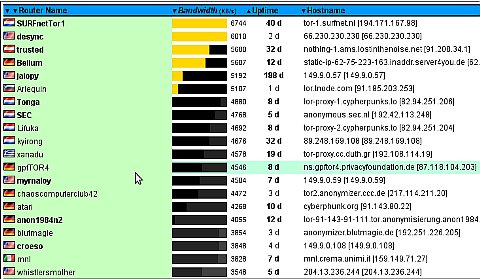

Aber genau hingucken! Die Computer BILD orakelt: „Unklar bleibt, die es der FBI-Trojaner schafft, sich an Sicherheitsprogrammen vorbeizuschleusen.“ Da bleibt noch viel mehr unklar, wenn man das „online“ versuchte: Wie schafft es der „Trojaner“, den Verdächtigen zu finden – und seine IP-Adresse? Und was, wenn der einen Router hat? Und was, wenn wenn er in einem Cafe sitzt und per WLAN surft? Was, wenn er keine E-Mail-Attachments öffnet? Was, wenn er Linux benutzt und mit executable-Attachments nichts anfangen kann? Was, wenn der Verdächtige kein ahnungsloser Schuljunge der, der mit heruntergelassenen Hosen im Internet unterwegs ist und sich jeden Dreck ungeprüft unterjubeln lässt?

Was soll dieser Quatsch? Computer BILD antwortet: „Da stelle sich die Frage, ob die Ermittlungsbehörde den Bundestrojaner schon seit geraumer Zeit in verdächtigen PCs rumschnüffeln lässt.“ Ja, aber nur bei den DAUs und Verschwörungstheoretikern bei Computer BILD. By the way: Welchen Bundestrojaner? Vielleicht sollte man als Journalist nicht nur dumme Fragen stellen und Gerüchte verbreiten („Angeblich (!) soll sich das FBI-Spionage-Programm auch hinterrücks…“), sondern Antworten geben. Das wäre seriös.