Unzensierte DNS-Server [Update]

Im Zugangserschwerungsgesetz (Original als pdf) steht, wie die Zensur aussehen wird: „Für die Sperrung dürfen vollqualifizierte Domainnamen, Internetprotokoll-Adressen und Zieladressen von Telemedienangeboten verwendet werden. Die Sperrung erfolgt mindestens auf der Ebene der vollqualifizierten Domainnamen, deren Auflösung in die zugehörigen Internetprotokoll- Adressen unterbleibt.“

Die Germany Privacy Foundation hat eine vollqualifizierte ausführliche Anleitung für alle Betriebssysteme online gestellt, wie man diese Zensur „mindestens auf der Ebene der vollqualifizierten Domainnamen“ leicht umgehen kann. Im Forum steht noch mehr dazu.

Das gewünschte Ergebnis beim Testen des URLs welcome.gpf müsste lauten:

Gratulation

Sie nutzen einen der folgenden unzensierten DNS-Server:

GPF: 87.118.100.175

62.141.58.13

85.25.251.254

DNSBOX: 85.25.149.144

87.106.37.196

Bitte wählen Sie eine dieser Aufgaben:

Meine (erwachsenen) (Journalisten-(SchülerInnen) schreiben gerade einen praxisnahe Klausur. Folgende Aufgaben habe ich gestellt:

Online-Journalismus – Recherche

Bitte wählen Sie EINE dieser Aufgaben:

1. Nowosti: „Ukraine: Gift-Anschlag auf Juschtschenko kann vorgetäuscht sein“

a. Stellen Sie alle relevanten Links zum Artikel zusammen, die in einem Online-Medium wie etwa Telepolis sinnvoll wären! b. Überprüfen Sie die Fakten!

2. Die Telekom startet am 17.10 mit der Zensur ohne Grundlage des Zugangserschwerungsgesetzes (Quelle?). Schreiben Sie einen Hintergrundartikel zum Thema für ein Online-Magazin, der auch erklärt, mit welchen Methoden das Gesetz umgangen werden kann.

3. Heise-Security: „E-Mail-Verschlüsselung austesten – Diagnose von POP3, IMAP und SMTP via SSL“

Schreiben Sie diesen Artikel so um, dass ihn ein DAU versteht (nur die grundlegenden Fakten).

4. Wählen Sie drei Artikel von wissenschaft.de (aus den letzten zehn Tagen) und stellen Sie die Links zusammen, dass die Artikel in einem Online-Magazin erscheinen könnten.

Hinweis: Kopieren Sie den Text der Artikel und verfahren Sie mit den Links wie unten vorgeschlagen.

– Länge des Artikels, wie es Ihnen beliebt.

– Ihren Artikel bitte als Textdatei an burks@burks.de (Word wird nicht angenommen) schicken.

– Links im Text bitte wie folgt: Das ist ein Beispiel (www.dasisteinurl.info), wie es sein sollte.

©Burkhard Schröder

Burks bei Twitter [2. Update]

Glaubt ihr es jetzt?

burks_gpf = Burks bei Twitter [Update]

burks_gpf – follow me, folks!

Update: Glaubt Ihr mir nicht oder was?

Chatzilla

Ich habe mit meinem Windows-Laptop mal Chatzilla ausprobiert.

URL irc://irc.freenode.net/burks,isnick

Connected via wolfe.freenode.net

Conversation with burks

New Now Know How

[INFO] Query view for “burks” opened.

=== burks

New Entry Blogroll

Fefes Blog aka Felix Leitner ist jetzt in meiner Blogroll. Felix ist zwar ein Verschwörungstheoretiker im Fall Tron, aber sein Blog ist genau so, wie es sein sollte.

Facebook und ungesicherte Rechner

Via YuccaTreePost: „Ein mutmaßlicher Einbrecher wurde in Martinsburg im US-Bundesstaat West Virginia verhaftet, nachdem er eine Frau um Schmuck im Wert von 3.500 US-Dollar erleichtert haben soll. Auf seine Spur brachte er die Ermittler selbst, weil er während des Einbruchs offenbar nichts Besseres zu tun hatte, als sich auf dem Rechner der Frau in seinen Facebook-Account einzuloggen.“ (Quelle: The Journal)

Kommentar eines Nutzers bei YuccatreePost (das hätte ich sonst geschrieben): „Hat er den Rechner mit Knoppix gebootet oder wieso konnte er den benutzen? Ach nee, dann wäre die Furzbook-Anmeldung nicht mehr nachvollziehbar gewesen. Kein Benutzeraccount mit Passwort? Micky$chrott-Deppen!“

Ein Haufen Irrer (soundsovieltes Update) oder: Wolfenstein mit Layenfilter

Über das haufenweise Auftreten von politisch und anderweitig Irrer hatte ich mich hier schon ausgelassem. Man muss nur wahllos die Tagesmeldungen durchgehen, um das Gefühl vermittelt zu bekommen, die meisten Leute, die das Maul zu den Themen Computer und Internet aufmachen, hätten nicht mehr alle Latten am Zaun und lebten weltanschaulich auf einem anderen Planeten.

„Kinderschutz-Software von McAfee“ heißt es bei Heise. „Eltern können mit Family Protection die Online-Aktivitäten ihrer Kinder anhand von Protokollen der besuchten Webseiten und Chat-Mitschnitten überwachen. Der Webfilter kennt 35 Kategorien wie Pornografie oder Gewalt. Bestimmte Programme, etwa Spiele oder Filesharing-Clients, lassen sich ebenfalls sperren. Verbieten die Eltern Dienste wie E-Mail oder Chat, werden auch Websites gesperrt, die diese anbieten. Darüber hinaus lässt sich der E-Mail-Versand auf bekannte Adressen beschränken. Die Eltern werden per Mail gewarnt, wenn ihre Kinder persönliche Daten in Sozialen Netzen bekannt geben, und können sich ein Protokoll der dorthin übertragenen Daten erstellen lassen.“

Training für den Überwachungsstaat – dass die lieben Kleinen sich schon mal daran gewöhnen. Und die Eltern auch. Online-Durchsuchung? Ja, bitte, das mache ich bei meinen Kindern auch täglich. Nur dass die Kommentare des Publikums bei Heise anders sind: „Welche Kinder sind so doof um das nicht zu umgehen?“ Oder: „Also wenn ich mal ein Kind habe und es ist mit 10 Jahren nicht in der Lage eine Pups Software von McAfee zu umgehen, dann habe ich in der Erziehung was falsch gemacht!“ Unterschreibe ich sofort.

Gleich nebenan fiel mir ein besonders Irrer auf (Die Meldung ist schon älter): „Armin Laschet (CDU), Jugendminister in Nordrhein-Westfalen, sieht das Web als einen Hort von „unzähligen, manchmal unüberschaubaren Informationen“. (…) Nun müssten die Anbieter dazu verpflichtet werden, ihre Angebote einzuschätzen oder von einer unabhängigen Stelle einschätzen zu lassen.“ Am besten vom Jugendschutz – und Internet-Blockwart ihres Vertrauens.

Vorgestern diese Meldung: „Activision Blizzard ruft Wolfenstein zurück“: „Grund für die Rückrufaktion ist womöglich ein kleines Hakenkreuz, das auf einem Plakat im Krankenhaus-Level des Spiels zu sehen ist und im Unterschied zu anderen Hakenkreuzen, SS-Runen und Hitler-Motiven, die in der internationalen Version sichtbar sind, irrtümlich nicht für den deutschen Markt entfernt wurde.“

Jetzt mal langsam zum Mitlesen: „Wolfenstein ist ein Ego-Shooter, in dem der Spieler die Rolle eines US-Soldaten im Zweiten Weltkrieg übernimmt und in der fiktiven deutschen Stadt Isenstadt gegen okkulte Nazi-Zombies kämpfen muss.“ Ja, wenn man gegen die Nazis kämpft, dürfen dabei keine Hakenkreuze zu sehen sein?! Ich sag’s ja: Ein Haufen Irrer.

Ich würde natürlich nur die unzensierte Version spielen wollen. „Oha, ich hab meins in Uk bestellt! Hoffe doch ich bekomms diesmal auch durch. Bisher hab ich jedes Uncut Game, auch aus dem Europäischen Ausland, bekommen“, schreibt jemand bei schnittberichte com.

Ich warte darauf, dass ein Politiker auf die Idee kommt, auch Google Earth verbieten oder mit einem virtuellen Warnschild oder mit einem Layenfilter versehen zu lassen (vgl. Screenshot). Auf den „cool places“ kann man Hakenkreuze sehen, und davon werden Kinder bekanntlich zu Nazis.

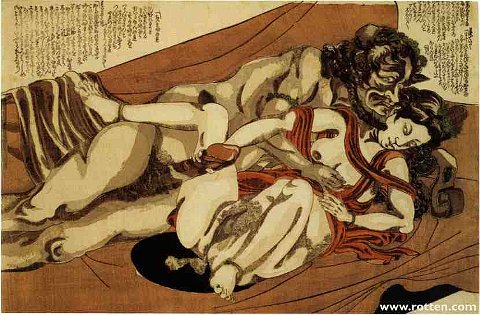

Dutch Porn in Japan

Jugendschutz- und andere Blockwarte, aufgemerkt! Hier sind ein erigierter Penis und eine Vagina zu sehen – und das könnte die Jugend schwerst sittlich gefährden und in ihrer Entwicklung beeinträchtigen! Also burks.de schleunigst melden, durchführen und verbieten! Und dann stammt dieses Bild auch noch von rotten.com, einer Website, die von nordrhein-westfälischen Providern schon längst zensiert wird!

Jetzt im Ernst: Das Bild ist Kunst: „1825, Japan. Yanagi no arashi (Will Storm). A Western couple in coitus.“ Ich halte es bei rotten.com für falsch beschriftet, es gehört zur Kategorie dieses Bildes: „1801, Japan. Fumi no kiyogaki (Models of Calligraphy). Dutch captain with Nagasaki prostitute. Aphrodisiac incense smolders at right.“

Ich habe zum wasweißichwievielten Male Janwillem van de Weterings Krimi „Ticket nach Tokio“ (Een dode uit het oosten / The Japanese Corpse, 1976) gelesen. Darin wird erwähnt, dass die Holländer vor 400 Jahren auf der Insel Dejima vor Nagasaki saßen, die ihnen der Tenno zur Verfügung gestellt hatte. Der japanische Kaiser hieß seine Gelehrten die merkwürdigen Gajin studieren. Er stellt den holländischen Kaufleuten die besten Prostituierten zur Verfügung. Die Bilder sind eine Reminiszenz an die ungewaschenen bärtigen Europäer, die einzigen „Weißen“, die die Japaner damals kannten. „For two hundred years, Dutch merchants were generally not allowed to cross from Dejima to Nagasaki, and Japanese were likewise banned from entering Dejima, except for prostitutes from Nagasaki teahouses.“ Und nur bei rotten.com habe ich Bilder zum Thema gefunden. Wäre ein hübsches Thema für meine Recherche-Seminare…

Sperre von freien DNS-Servern: So umgeht man die Blockade

ZDNet.de schreibt im Artikel „Sperre von freien DNS-Servern: So umgeht man die Blockade“:

„Die Internetprovider unternehmen indes bereits Anstrengungen, die Verwendung von freien DNS-Servern zu unterbinden. Die German Privacy Foundation hat herausgefunden, dass Vodafone bereits seit Juli 2009 allen Traffic auf den TCP- und UDP-Ports Port 53 zu seinen eigenen in Kürze zensierten DNS-Servern umleitet. Das gilt zunächst nur für das UMTS-Netz. Es ist davon auszugehen, dass andere Provider diesem ‚Test‘ folgen werden.“

Ups. Es war mir noch gar nicht aufgefallen, dass wir das herausgefunden haben. Ich habe mal gleich meinen Laptop, der leider mit Windows läuft, dementsprechend eingestellt.

Strafanzeige gegen Jellonek

Zitat von „irgendwo auf arbeit“ zum Artikel: „Strafanzeige gegen YouTube wegen rassistischer Musik“: „Strafanzeige gegen Jellonek wegen gefährlicher Ahnungslosigkeit….“Er gehe von einer Pflicht für Plattformbetreiber aus, das Einstellen zumindest indizierter Titel von vornherein zu verhindern“. Die erkennt eine Software an der Farbe, die rechtsextremen sind die braunen mp3.“

„Zumindest indizierter“, wenn nicht gar aller, die den Jugendschutz- und anderen Blockwarten nicht passen. Zitat im Artikel: „Der Leiter der Landeszentrale, Burkhard Jellonnek, bezeichnete es als ‚Unding‘, dass derart rassistischen Texte ’nunmehr im Internet Verbreitung finden‘.“ Das Böse ist nunmehr auch im Internet. Wer hätte das gedacht. Da muss man doch melden, durchführen und verbieten.

Ganz richtig erkannt von Zarzal: „Nun hatte Jellonnek seine 5 Minuten und nun darf er wieder abtreten und die Klappe halten, danke. Wieder einer, der das Internet nicht versteht. Es ist Wahlkampf.“

Tools für Plausibilitätscheck

Beim Lesen der Heise-Meldung „Bluewater-Reinfall: dpa verordnet sich schärfere Regeln“ musste ich schallend lachen. „Um den Journalisten die Überprüfung von Domains zu erleichtern, soll ein Tool entwickelt werden, ‚mit dem jeder Mitarbeiter einen ersten Plausibilitätscheck vornehmen kann‘. Büchner fordert auch die Einhaltung allgemeingültiger Recherchegrundsätze wie eine Mehrfachüberprüfung von Informationen bei zweifelhafter Quellenlage.“

Auf das Tool bin ich gespannt. Vielleicht versteckt es sich ja hier? Und man muss bei dpa neue Regeln aufstellen, dass jetzt Informationen „mehrfach“ überpüft werden? Schön, dass wir darüber geredet haben.

Von IP-Adressen und Browsern

Hatte ich ganz übersehen: ein taz-Interview mit Bundesjustizministerin Brigitte Zypries. Sie liefert ein schlagende Argument, warum man die Piratenpartei wählen könnte:

„Die technische Entwicklung geht mit Rasanz voran, wer weiß, ob wir nicht in fünf Jahren eine neue Generation des Internets haben. Vielleicht hat dann jeder Mensch eine individuelle IP-Adresse, die so unverwechselbar ist wie seine Telefonnummer? Was hieße das denn für die Anonymität des Netzes? Aber von solchen Entwicklungen wissen viele Piraten offenbar gar nichts – jedenfalls diskutieren sie nicht darüber. “

Die technische Entwicklung geht mit Rasanz voran, wer weiß, ob wir nicht in fünf Jahren eine neue Generation von Geologen haben, die uns beweisen können, dass die Erde doch eine Scheibe ist? By the way: Was war noch mal ein Browser? Es hat sich nichts geändert in den Köpfen der Entscheidungsträger. Quod erat demonstrandum.

Zensur bei Facebook

Warum ich nicht bei Facebook undsoweiter mitmache? Eine mögliche Antwort steht hier (via Infamy). Warum ich nicht mehr bei Flickr mitmache? Hier lesen. Bei den meisten Leuten ist jedoch der Drang sich mitzuteilen oder darzustellen stärker als die politische Moral.

Verurteilt ohne Urteil aka Massenhysterie

„Der Deutsche Bundestag hat gestern auf Antrag der Staatsanwaltschaft Karlsruhe die Immunität des unter Kinderpornografie-Verdachts stehenden Abgeordneten Jörg Tauss aufgehoben“, meldet u.a. Heise.

Der beste Artikel überhaupt zum Thema steht in der Stuttgarter Zeitung: „Verurteilt ohne Urteil“. Dort heißt es über Tauss‘ Ehefrau: „Der Tatvorwurf bahnte sich erst später seinen Weg ins Gehirn und traf sie mit voller Wucht, als die Kripo ihr empfahl, die Rollläden runterzulassen, die sie nicht hatten, durch den Hintereingang hinaus und möglichst lange in Urlaub zu gehen. Pädophile stehen in der Rangliste der Verbrecher ganz unten. Wenige Kilometer südlich, auf dem Marktplatz in Bretten, wo ihr Mann sein (zeitgleich durchsuchtes) Wahlkreisbüro hat, befragte ein Fernsehteam bereits Passanten, ob Jörg Tauss schon als Grabscher aufgefallen sei.“

Das sagt schon genug. Krankheitsbild: öffentliche Hysterie, natürlich metaphorisch gemeint: „Auch der Hexenwahn des Mittelalters und andere massenhaft auftretende Ängste (etwa die Kommunistenangst im McCarthyismus) werden häufig als Massenhysterie bezeichnet.“ Die Angst vor dem Kommunismus und den Drogen wurde mittlerweile ersetzt durch die Angst vor der angeblich in signifikanter Anzahl vorhandenen KiPo im Internet. Auch das ist ein Wahn, der durch die meisten Medien kritiklos mitgeschürt wird und durch rationale Argumente nicht zu erschüttern ist. By the way: Chapeau, Stuttgarter Zeitung.

„Tauss‘ Anwalt Jan Mönikes (Ludwigsburg) vermag hinter dem Hin und Her zwei Gründe zu erkennen: eine „sehr dünne“ Beweislage und die Absicht, das Thema wabernd im Wahlkampf zu halten.“ Exakt.

Internet-Manifest (Schwarmverhalten, update)

1. Das Internet ist anders.

Es schafft andere Öffentlichkeiten, andere Austauschverhältnisse und andere Kulturtechniken. Die Medien müssen ihre Arbeitsweise der technologischen Realität anpassen, statt sie zu ignorieren oder zu bekämpfen. Sie haben die Pflicht, auf Basis der zur Verfügung stehenden Technik den bestmöglichen Journalismus zu entwickeln – das schließt neue journalistische Produkte und Methoden mit ein.

2. Das Internet ist ein Medienimperium in der Jackentasche.

Das Web ordnet das bestehende Mediensystem neu: Es überwindet dessen bisherige Begrenzungen und Oligopole. Veröffentlichung und Verbreitung medialer Inhalte sind nicht mehr mit hohen Investitionen verbunden. Das Selbstverständnis des Journalismus wird seiner Schlüssellochfunktion beraubt – zum Glück. Es bleibt nur die journalistische Qualität, die Journalismus von bloßer Veröffentlichung unterscheidet.

3. Das Internet ist die Gesellschaft ist das Internet.

Für die Mehrheit der Menschen in der westlichen Welt gehören Angebote wie Social Networks, Wikipedia oder Youtube zum Alltag. Sie sind so selbstverständlich wie Telefon oder Fernsehen. Wenn Medienhäuser weiter existieren wollen, müssen sie die Lebenswelt der Nutzer verstehen und sich ihrer Kommunikationsformen annehmen. Dazu gehören die sozialen Grundfunktionen der Kommunikation: Zuhören und Reagieren, auch bekannt als Dialog.

4. Die Freiheit des Internet ist unantastbar.

Die offene Architektur des Internet bildet das informationstechnische Grundgesetz einer digital kommunizierenden Gesellschaft und damit des Journalismus. Sie darf nicht zum Schutz der wirtschaftlichen oder politischen Einzelinteressen verändert werden, die sich oft hinter vermeintlichen Allgemeininteressen verbergen. Internet-Zugangssperren gleich welcher Form gefährden den freien Austausch von Informationen und beschädigen das grundlegende Recht auf selbstbestimmte Informiertheit.

5. Das Internet ist der Sieg der Information.

Bisher ordneten, erzwungen durch die unzulängliche Technologie, Institutionen wie Medienhäuser, Forschungsstellen oder öffentliche Einrichtungen die Informationen der Welt. Nun richtet sich jeder Bürger seine individuellen Nachrichtenfilter ein, während Suchmaschinen Informationsmengen in nie gekanntem Umfang erschließen. Der einzelne Mensch kann sich so gut informieren wie nie zuvor.

6. Das Internet verändert verbessert den Journalismus.

Durch das Internet kann der Journalismus seine gesellschaftsbildenden Aufgaben auf neue Weise wahrnehmen. Dazu gehört die Darstellung der Information als sich ständig verändernder fortlaufender Prozess; der Verlust der Unveränderlichkeit des Gedruckten ist ein Gewinn. Wer in dieser neuen Informationswelt bestehen will, braucht neuen Idealismus, neue journalistische Ideen und Freude am Ausschöpfen der neuen Möglichkeiten.

7. Das Netz verlangt Vernetzung.

Links sind Verbindungen. Wir kennen uns durch Links. Wer sie nicht nutzt, schließt sich aus dem gesellschaftlichen Diskurs aus. Das gilt auch für die Online-Auftritte klassischer Medienhäuser.

8. Links lohnen, Zitate zieren.

Suchmaschinen und Aggregatoren fördern den Qualitätsjournalismus: Sie erhöhen langfristig die Auffindbarkeit von herausragenden Inhalten und sind so integraler Teil der neuen, vernetzten Öffentlichkeit. Referenzen durch Verlinkungen und Zitate – auch und gerade ohne Absprache oder gar Entlohnung des Urhebers – ermöglichen überhaupt erst die Kultur des vernetzten Gesellschaftsdiskurses und sind unbedingt schützenswert.

9. Das Internet ist der neue Ort für den politischen Diskurs.

Demokratie lebt von Beteiligung und Informationsfreiheit. Die Überführung der politischen Diskussion von den traditionellen Medien ins Internet und die Erweiterung dieser Diskussion um die aktive Beteiligung der Öffentlichkeit ist eine neue Aufgabe des Journalismus.

10. Die neue Pressefreiheit heißt Meinungsfreiheit.

Artikel 5 des Grundgesetzes konstituiert kein Schutzrecht für Berufsstände oder technisch tradierte Geschäftsmodelle. Das Internet hebt die technologischen Grenzen zwischen Amateur und Profi auf. Deshalb muss das Privileg der Pressefreiheit für jeden gelten, der zur Erfüllung der journalistischen Aufgaben beitragen kann. Qualitativ zu unterscheiden ist nicht zwischen bezahltem und unbezahltem, sondern zwischen gutem und schlechtem Journalismus.

11. Mehr ist mehr – es gibt kein Zuviel an Information.

Es waren einst Institutionen wie die Kirche, die der Macht den Vorrang vor individueller Informiertheit gaben und bei der Erfindung des Buchdrucks vor einer Flut unüberprüfter Information warnten. Auf der anderen Seite standen Pamphletisten, Enzyklopädisten und Journalisten, die bewiesen, dass mehr Informationen zu mehr Freiheit führen – sowohl für den Einzelnen wie auch für die Gesellschaft. Daran hat sich bis heute nichts geändert.

12. Tradition ist kein Geschäftsmodell.

Mit journalistischen Inhalten lässt sich im Internet Geld verdienen. Dafür gibt es bereits heute viele Beispiele. Das wettbewerbsintensive Internet erfordert aber die Anpassung der Geschäftsmodelle an die Strukturen des Netzes. Niemand sollte versuchen, sich dieser notwendigen Anpassung durch eine Politik des Bestandsschutzes zu entziehen. Journalismus braucht einen offenen Wettstreit um die besten Lösungen der Refinanzierung im Netz und den Mut, in ihre vielfältige Umsetzung zu investieren

13. Im Internet wird das Urheberrecht zur Bürgerpflicht.

Das Urheberrecht ist ein zentraler Eckpfeiler der Informationsordnung im Internet. Das Recht der Urheber, über Art und Umfang der Verbreitung ihrer Inhalte zu entscheiden, gilt auch im Netz. Dabei darf das Urheberrecht aber nicht als Hebel missbraucht werden, überholte Distributionsmechanismen abzusichern und sich neuen Vertriebs- und Lizenzmodellen zu verschließen. Eigentum verpflichtet.

14. Das Internet kennt viele Währungen.

Werbefinanzierte journalistische Online-Angebote tauschen Inhalte gegen Aufmerksamkeit für Werbebotschaften. Die Zeit eines Lesers, Zuschauers oder Zuhörers hat einen Wert. Dieser Zusammenhang gehört seit jeher zu den grundlegenden Finanzierungsprinzipien für Journalismus. Andere journalistisch vertretbare Formen der Refinanzierung wollen entdeckt und erprobt werden.

15. Was im Netz ist, bleibt im Netz.

Das Internet hebt den Journalismus auf eine qualitativ neue Ebene. Online müssen Texte, Töne und Bilder nicht mehr flüchtig sein. Sie bleiben abrufbar und werden so zu einem Archiv der Zeitgeschichte. Journalismus muss die Entwicklungen der Information, ihrer Interpretation und den Irrtum mitberücksichtigen, also Fehler zugeben und transparent korrigieren.

16. Qualität bleibt die wichtigste Qualität.

Das Internet entlarvt gleichförmige Massenware. Ein Publikum gewinnt auf Dauer nur, wer herausragend, glaubwürdig und besonders ist. Die Ansprüche der Nutzer sind gestiegen. Der Journalismus muss sie erfüllen und seinen oft formulierten Grundsätzen treu bleiben.

17. Alle für alle.

Das Web stellt eine den Massenmedien des 20. Jahrhunderts überlegene Infrastruktur für den gesellschaftlichen Austausch dar: Die “Generation Wikipedia” weiß im Zweifel die Glaubwürdigkeit einer Quelle abzuschätzen, Nachrichten bis zu ihrem Ursprung zu verfolgen und zu recherchieren, zu überprüfen und zu gewichten – für sich oder in der Gruppe. Journalisten mit Standesdünkel und ohne den Willen, diese Fähigkeiten zu respektieren, werden von diesen Nutzern nicht ernst genommen. Zu Recht. Das Internet macht es möglich, direkt mit den Menschen zu kommunizieren, die man einst Leser, Zuhörer oder Zuschauer nannte – und ihr Wissen zu nutzen. Nicht der besserwissende, sondern der kommunizierende und hinterfragende Journalist ist gefragt.

Internet, 07.09.2009

www.internet-manifest.de, unterzeichnet von den üblichen Verdächtigen

Es gäbe einiges anzumerken, zum Beispiel dass es „das Web“ nicht gibt, sondern dass WWW eine Art und Weise meint an Daten zu gelangen („ein über das Internet abrufbares Hypertext-System“). Das „Web“ ist mitnichten ein Synonym für Internet. Das Manifest soll ja auch für das Usenet und IRC gelten. (Erbsenzählmodus off)

Trojaner-Sensor

Einen lustigen Hoax bzw. eine Falschmeldung verbreitet Spiegel Online: Aus einem „internen Bericht des Landesverfassungsschutzes“ Baden.Württemberg gehe hervor, dass dort ein „Trojaner-Sensor“ installiert werden soll. „Die Software soll Attacken fremdgesteuerter Spitzelprogramme auf den Behördenrechnern entdecken und abwehren.“

An dem kleinen Text des größten Offline-Nachrichtenmagains Deutschland ist außer dem Datum, wenn man es genau nimmt, alles falsch bzw. grober Unfug. Die Schlapphüte nutzen also Windows (Trojaner for Apple-Computer oder Linux? Das möchte ich sehen…). Und weil die Anwender keine Ahnung haben, muss noch gesondert Software eingekauft werden, damit man das Geld so richtig zum Schornstein hinauspusten kann.

Aber das ist ncht alles. „Die deutschen Verwaltungen kämpfen bereits seit Jahren gegen elektronische Spionageangriffe, häufig aus Fernost.“ Jetzt verhalten wir uns so, wie sich ein Journalist verhalten würde. Ist diese Meldung wahr: Gibt es mehrere unabhängige Quellen? ich darf auf zwei Artikell hinweisen., spiggel.de vom 26.08.2007: „Die China-Hacker kommen nicht“ sowie spiggel.de vom 04.09.2007: „Chinesen greifen das Pentagon an!“. Spiegel Online hatte am 26.08.2007 gemeldet: „Der SPIEGEL berichtet in seiner neuen Ausgabe, dass zahlreiche Computer der Bundesregierung mit Spionageprogrammen aus China infiziert sind. Eine Überprüfung, die der Verfassungsschutz und das Bundesamt für Sicherheit in der Informationstechnik vorgenommen haben, kam zu diesem Ergebnis.“ Ich soltte es einfach hier noch einmal posten, weil es so schön ist:

„Jeder, der sich auch nur annähernd mit Computern auskennt, sollte jetzt eigentlich in brüllendes Gelächter ausbrechen. So einen Bären will man uns aufbinden? „Er tarnte sich als Word-Datei oder als Powerpoint-Vortrag“? Wofür soll denn das Bundesamt für Sicherheit in der Informationstechnik (BSI) gut sein? Man öffnet auf Windows-Rechnern E-Mails aus Südkorea oder China, mit unbekannten (?) Absendern und – man höre und staune – mit Word-Attachments? Sind die denn total bekloppt? Und so etwas lässt die EVD-Abteilung unnnötig geschehen? Und was soll eine „Umleitung“ sein – können die jetzt sogar IP-Adressen zuordnen? Wer hätte das gedacht!

Das schreibt das BSI über G 5.43 Makro-Viren: „Mit dem Austausch von Dateien (z. B. per Datenträger oder E-Mail) besteht die Gefahr, dass neben der eigentlichen Datei (Textdatei, Tabelle etc.) weitere, mit dem Dokument verbundene Makros bzw. eingebettete Editorkommandos übersandt werden. Diese Makros laufen erst mit dem jeweiligen Anwendungsprogramm (Winword, Excel etc.) bei der Bearbeitung des Dokuments ab, indem der Benutzer das Makro aktiviert bzw. das Makro automatisch gestartet wird. Wird ein Dokument über einen WWW-Browser empfangen, der das Dokument automatisch öffnet, kann hierdurch ein (Auto-) Makro aktiviert werden.“

Klicken, klicken, klicken, und nicht an die Sicherheit denken? Oder gar Powerpoint? Ceterum censeo: Ich glaube keine Wort. Der Spiegel verletzt zudem alle Grundsätze des journalistischen Handwerks, indem er keine, in Worten: keine zwei oder drei unabhängigen Quellen befragt hat, sondern sich ausschließlich auf die Propaganda der Dauerskandalbehörde Verfassungsschutz verlässt. Der baden-württembergische VS-Chef Johannes Schmalzl darf sich dafür in einem Interview weitschweifig verbreiten.  Bei Heise steht die Mellung auch. Quelle: „der Verfassungsschutz in einem vertraulichen Bericht .“ Weitere Risiko-Faktoren sieht der Verfassungsschutz in der Zunahme der Internet-Telefonie und der Beschäftigung von Praktikanten.“ Bruhaha.

Bei Heise steht die Mellung auch. Quelle: „der Verfassungsschutz in einem vertraulichen Bericht .“ Weitere Risiko-Faktoren sieht der Verfassungsschutz in der Zunahme der Internet-Telefonie und der Beschäftigung von Praktikanten.“ Bruhaha.

Diese Räuberpistole wurde schon im Februar diesen Jahres in die Welt gesetzt – auch von Heise: „Verfassungsschutz: Spionage aus dem Reich der Mitte bedroht deutschen Mittelstand“. „Dies berichtet die Financial Times Deutschland (FTD) in ihrer heutigen Ausgabe. „In letzter Zeit haben wir verstärkt chinesische Hackerangriffe festgestellt“, zitiert das Blatt den Vizepräsidenten des Bundesamts für Verfassungsschutz, Hans Elmar Remberg. „Hacker in China sind sehr gut ausgebildet. Sie verfügen über gute mathematische und kryptografische Kenntnisse.“

Sehr hübsch ist radio-utopie.de zum Thema: Mir scheint, dass der Spiegel schlicht auf eine PR-Offensive der Result-Group hereingefallen ist:

„Der Vizepräsident des Bundesamts für Verfassungsschutz, Hans Elmar Remberg, bestätigt, dass es einen Anstieg von Wirtschaftsspionage vor allem aus China und Russland gibt. Bereits vor 20 Jahren stellte China mit dem Programm 863 (Ji Hua) die Weichen um die internationale Wettbewerbsfähigkeit in Forschung und Entwicklung von Hochtechnologie zu fördern. Teil des Programms ist die Verpflichtung chinesischer Studenten, die ins Ausland gelassen werden, sich nach ihrer Rückkehr bei der Partei zu revanchieren. Die aktuelle Studie der Result Group zum Thema Informationsabfluss belegt, dass dieses Programm noch heute aktuell ist und in der jüngeren Vergangenheit mehrfach chinesische Studenten, Diplomanden und Praktikanten im Verdacht standen, deutsches Know-how auszuspionieren. Nach Erkenntnissen des Verfassungsschutzes hat sich China zudem auf den Einsatz von Hackern spezialisiert.“

Man braucht nur auf der Website der Result Group GmbH nachzusehen [Die Links funktionieren nicht mehr, die Sätze wurden gelöscht – warum wohl?): „Unser Erfolg basiert auf einem Netzwerk hoch qualifizierter Spezialisten: Ehemalige Kriminalisten und Sicherheitsbeamte mit weitreichendem Erfahrungspotenzial aus den Spezialeinheiten des Bundes (GSG 9, KSK) und der Länder Spezialeinsatzkommandos (SEK), Mobile Einsatzkommandos (MEK), von BKA, LKA, sowie Verfassungsschutz und BND .“ Auch bei den Kooperationspartnern ist man nicht mehr überrascht – u.a. der Verband für Sicherheit in der Wirtschaft Baden Würtemberg.

Die Result Group schreibt in einer Pressemitteilung vom 04.07 über Afghanistan (!): „Wirksamer Schutz gegen Entführungen im In- und Ausland bietet nur ein professionelles Risiko- und Krisenmanagement. (…) Wirksamer Schutz gegen Entführungen im In- und Ausland bietet nur ein professionelles Risiko- und Krisenmanagement. (…) Besonders kleine- und mittelgroße Firmen sind auf diese Art der Risiken nicht vorbereitet. Das Know-how zum Schutz von Personal und Einrichtungen im gefährdeten Ausland ist meist nicht vorhanden. Diese Lücken schließen dann Beratungsunternehmen wie die Result Group, die seit Jahren erfolgreich nationale und internationale Unternehmen berät. „Man beachte auch einen online [nicxht mehr] verfügbaren Vortrag der Result Group (28.02.2007): „Vortrag beim Verband der bayerischen Wirtschaft – Informationsschutz auf Auslandsreisen (Schwerpunkt China)“.

Informationsschutz auf Auslandsreisen (Schwerpunkt China)“.

In einer Studie der Result Group („Wirtschaftskriminalität durch Informationsabflüsse“) finden sich die vorformulierten Zitate, die die Verfassungsschützer von sich geben, fast wortwörtlich wieder: „Ein ebenfalls unterschätztes Risiko stellen Diplomanden, Praktikanten und Leiharbeiter dar. Der Chef eines mittel ständischen Maschinenbau- Unternehmens berichtet: ‚Mir war gar nicht bewußt, dass aus der Beschäftigung des Praktikanten eine Gefahr für mein Unternehmen entstehen könnte.“Jetzt wissen wir auch, warum der Verfassungsschutz Praktikanten als Sicherheitsrisikio einstuft.

Noch Fragen? Die Schleichwerbung eines Unternehmens als Titelstory des Spiegel – das hat was.“

Ja, das hat soviel, dass man den gleichen Quatsch zwei Jahre später wieder in die Welt setzt. Merkt eh keiner.

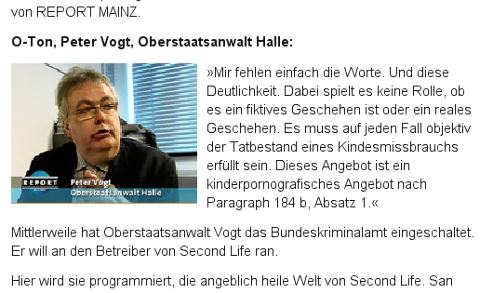

Good news: Kinderporno-Bekämpfer tritt zurück

Heise berichtet: „Oberstaatsanwalt Peter Vogt aus Halle gilt als Vorreiter im strafrechtlichen Kampf gegen Kinderpornographie im Internet. Am gestrigen Mittwoch nun hat der prominente Ermittler das Handtuch geworfen. Er bat den Generalstaatsanwalt um seine Entbindung von der Funktion als Leiter der Zentralstelle im Kampf gegen Kinderpornografie in Sachsen-Anhalt zum 1. Januar 2010. (…) Der streitbare Staatsanwalt gilt als international anerkannter Experte auf dem Gebiet Kinderpornographie. Er leitete beispielsweise die Operation ‚Marcy‘, bei der im September 2003 angeblich rund 26.500 tatverdächtige Internet-Nutzer in 166 Ländern aufgespürt worden waren.“

Er gilt also als „Experte“. Wer ist Peter Vogt? Ich habe in meinem Artikel „Operation Heiße Luft“ für Telepolis geschrieben: „Auch die reißerischen Überschriften haben sich allesamt als falsch erwiesen. Vom „größtem Skandal“ kann man ohnehin schon deshalb nicht sprechen, weil bei der Operation Marcy im Jahr 2003 sogar von 23.000 Verdächtigen die Rede war. Auch hier spielen einige Medien bei der Berichterstattung eine fragwürdige Rolle, da – laut der Zeitschrift Gigi – einige der sichergestellten und im Fernsehen gezeigten „Tatmittel“ in Bibliotheken öffentlich zugängliche und legale Bücher waren.“ Heise schreibt: „Der überzeugte Verfechter von Internet-Sperren machte darüber hinaus mit zweifelhaften Ermittlungsmethoden auf sich aufmerksam“. Er machte also mit rechtswidrigen und zweifelhaften Ermittlungsmethoden auf sich aufmerksam und wird deshalb in den Medien als Experte bezeichnet.

„So habe er Strafverfahren einstellen müssen, weil die Beweismittel wegen Personalmangels bei der Polizei nicht fristgerecht ausgewertet werden konnten.“ Ja, weil die Beweismittel vermutlich gar keine waren, sondern man erst einmal sämtlich Rechner, derer man habhaft werden konnte, beschlagnahmt hat. (ja, ich bin befangen). Wäre doch blöd, wenn die Polizei zeitnah nach den Beschlagnahmungen die Rechner wieder zurückgeben müsste, weil sich der Verdacht als haltlos erwiesen hat – wie bei den meisten Fällen der so genannten „Operation Himmel“.

Das Seeblog: „Vogt wies nämlich darauf hin, dass sich Internetnutzer bei Kinderpornografie sehr schnell strafbar machten. Vogt: ‚Schon wenn zielgerichtet mit bestimmten Begriffen nach Kinderpornografie gesucht werde, macht man sich strafbar.’” Das ist juristisch ohnehin totaler Blödsinn und wenn es ein Oberstaatsanwalt sagt, der es wissen müsste, Volksverdummung und bewusste Irreführung (vgl. auch den Screenshot: Dass es KiPo in Second Life – nach US-amerikanischem Recht – gegeben habe, ist glatt gelogen.).

MOGIS: „Im selben Artikel kommt noch der Hallenser Oberstaatsanwalt Peter Vogt zu Wort: „“Das Datenvolumen, um das es bei den Kinderpornos im Internet geht, ist enorm: Allein in Sachsen-Anhalt warten 41 Terabyte mit 364.000.000 Bildern auf eine Auswertung.“ Eigentlich ist es überhaupt eine Frechheit, dass diese Leute mit Ihrer Armut Presse machen können. Dass die überhaupt soviele unausgewertete Rechner mit Daten da stehen haben. Die stehen dort teilweise über 2 Jahre! Und naja was sind 41 Terabyte heute? So circa 80 Rechner, oder? Sie wissen gar nicht, was da d’rauf ist. Sie vermuten nur!“

Man muss sich nur das kritiklose Gefasel der Mainstream-Medien zu Gemüte führen: Hamburger Abendblatt: „Kinderpornografie-Ermittler gibt entnervt auf“. Frankfurter Rundschau: „Kämpfer gegen Kinderpornos gibt auf“. Die angeblich seriösen Medien üben sich in suggestiver Moraltheologie, während die Blogosphäre oft kritisch und journalistisch die Fakten untersucht. Der Staatsanwalt, der jetzt zurückgetrten ist, ist weder ein Experte noch sind seine dubiosen Ansichten und Methoden geeignet, um irgendetwas gegen Kinderpornografie zu bewirken. Gut, dass er endlich weg ist.

WLAN in Summer

Ich sitze hier in Berlin-Mitte in einen Café, weil ich die Hausnummer eines Gebäudes suchte, die ich vergessen hatte. Schön, dass es in manchen Cafés gratis WLAN gibt. Neben mir sitzt eine wunderschöne Frau und surft auch, sie guckt aber nicht rüber.

Übrigens denke ich gerade an Schäuble. Wie will der meinen Rechner gerade finden und „online-durchsuchen“? Und was wäre, wenn ich nicht ein friedlicher Bürger, sondern ein gar pöhser Islamist wäre? Also dann: Freies WLAN in allen Cafés melden, durchführen und verbieten!

RefControl, ja bitte!