Polizei lässt Antifa-Seite im Internet abschalten

Die Badische Zeitung berichtet: „Die Internetseite der Autonomen Antifa Freiburg ist am Dienstag vom Netz genommen worden. Der Berliner Provider, welcher den Speicherplatz und Server zur Verfügung stellt, tat dies zwar freiwillig – folgte jedoch einer dringenden Empfehlung der Polizei.“

Das nennt man „vorauseilender Gehorsam“. Die Badische Zeitung ist (chapeau!) erstaunlich sachlich: „Die Polizei riet zur Abschaltung, weil möglicherweise ein Straftatbestand vorliege. ‚Wir haben dann Rücksprache mit unserem Anwalt gehalten und dann auf freiwilliger Basis entschieden, die Seite abzuschalten‘, bestätigte ein Sprecher der Firma auf BZ-Anfrage. Zwei Passagen in verschiedenen Antifa-Communiqués waren beanstandet worden. Als die Teststellen entschärft worden waren, ging die Seite wieder ans Netz. ‚Wir haben am Mittwochmorgen das Signal von der Polizei bekommt, das nach den Änderungen nun alles in Ordnung ist‘, meinte der Vertreter der Heinlein Linux GmbH. (…) Es ist umstritten, wie Internetseiten mit zweifelhaftem Inhalt rechtlich zu bewerten sind. Auch deswegen gab es nur einen Hinweis und eine freiwillige vorübergehende Abschaltung. Eine Anordnung, Seiten vom Netz zu nehmen, ist im Einzugsbereich der Staatsanwaltschaft Freiburg bislang überhaupt noch nie ausgesprochen worden.“

Möglicherweise. Aber von einer juristisch irrelevanten Anordnung kann auch nicht die Rede sein. Die Polizei könnte so etwas gar nicht anordnen. Bei Indymedia lesen wir zur selben Firma und ebenfalls zur Autonomen Antifa Freiburg: „Da es sich um einen Server in Deutschland handelt, haben die Ermittler das Recht, den Provider aufzufordern, Name und Adresse der Person herauszugeben, auf die die Webseite angemeldet ist. Allerdings kann man sich problemlos unter falschem Namen registrieren – so auch im Fall der Antifa. ‚Die Anmeldungen auf ihre Richtigkeit zu überprüfen, ist aufgrund der Masse nicht möglich‘, sagt Peer Heinlein, Geschäftsführer der Firma. Der Provider kann dem Gesetz nach für den strafbaren Inhalt auf der Webseite haftbar gemacht werden. Allerdings nur, wenn er darüber informiert wurde“.

Man muss sich mal die Referenzen der Firma ansehen, dann versteht man gleich, warum die so servil reagieren: „Generalstaatsanwaltschaft (Berlin) 2004: Schulung an der Linux-Akademie „. Die Autonome Antifa Freiburg, obzwar Kunde, steht dort natürlich nicht.

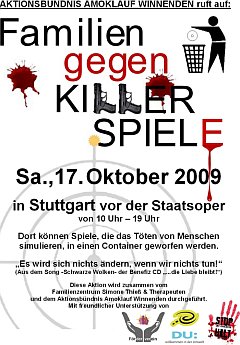

Das gesunde Volksempfinden ist gefordert: Killerspiele verbrennen! [Update]

Das Amokbündnis Aktionslauf Wi….sorry: Das Aktionsbündnis Amoklauf Winnenden ruft dazu auf, sich mit oder ohne Fackeln in Stuttgart zu versammeln, um so genannte „Killerspiele“ zu verbrennen, sorry: in einen Container zu werfen. Die Aktion heißt: „Familien gegen Killerspiele“.

Das Amokbündnis Aktionslauf Wi….sorry: Das Aktionsbündnis Amoklauf Winnenden ruft dazu auf, sich mit oder ohne Fackeln in Stuttgart zu versammeln, um so genannte „Killerspiele“ zu verbrennen, sorry: in einen Container zu werfen. Die Aktion heißt: „Familien gegen Killerspiele“.

Bei einer Übung für das große Ereignis, das ausnahmeweise ohne Lichterketten stattfinden wird, warf der örtliche Internet- und Jugendschutzwart probeweise CDs des berüchtigten Killerspiels „Counterstrike“ (auch bekannt als „Unsere Friedenstruppe am Hindukusch“) in’s Feuer.

Entgegen anderslautenden Gerüchten sind die Innenminister der Länder nicht persönlich anwesend. Sie stehen aber, das hört man aus gut unterrichteten Kreisen des Familienministeriums, der Aktion wohlwollend gegenüber.

Update Hier ist das Video

Zensurgesetz – wie es technisch umgesetzt wird

Folien der DFN-Betriebstagung zum Zugangserschwerungsgesetz – Die technische Umsetzung (PDF 221 KB) [direkter Link].

Usenet

Was ist der Unterschied zwischen dem Internet und dem World Wide Web? Wer die Antwort nicht weiß oder gar beide Begriffe als Synonyme nimmt, hat keine Ahnung vom Internet. Es geschehen noch Zeichen und Wunder: Bei Spiegel Online steht ein Artikel über das Usenet – mit Links!! Geht doch.

Google Censorship | Chilling Effects Clearinghouse

Gerade eine interessante Site gefunden, um die Zensur bei Google transparenter zu machen: Chilling Effects Clearinghouse – „A joint project of the Electronic Frontier Foundation and Harvard, Stanford, Berkeley, University of San Francisco, University of Maine, George Washington School of Law, and Santa Clara University School of Law clinics.“ Man gibt einen Suchbegriff ein und erhält jeweils die Ausgabe der deutschen und der englischen Google-Version. Probiert es mit „stormfront„.

Tja, auf so etwas kommen deutsche Universitäten natürlich nicht. Forschungsgelder beantragen, um die Internet-Zensur in Deutschland zu erforschen. Doch halt – es gibt Ausnahmen! Heise (und selbstredend kein anderes Medium) berichtet: „Überwachung im Visier von Wissenschaftlern“.

Jemand im (öffentlichen Teil des) Forum(s) der German Privacy Foundation möchte wissen, wo man die Listen indizierter Websites (zum Beispiel in Nordrhein-Westfalen) abrufen könne? Eine Recherche-Aufgabe für die geneigten Leserinnen und wohlwollenden Leser…

Kinderporno-Blocker im Test

De-Mal

Ich wollte was zum Thema De-Mail schreiben. Das hat schon jemand erschöpfend getan (danke, Hal!) Hadmut Danisch („Ansichten eines Informatikers“): „Warum die sichere Bürger-Mail De-Mail nicht sicher sein kann“.

In einem älteren Beitrag sagt er: „Irgendwie kommt da so der Beigeschmack auf, daß das erstens eine Masche ist, um da ein Geschäft künstlich zu erzeugen, zweitens da irgendwelche Gutmenschen unterwegs sind, die sich in behördenmäßigen Vorgehensweisen befriedigen, aber nicht so wirklich Ahnung von und Überblick über Security haben.“

Und: „Nehmen wir mal an, das Ding käme so richtig in Schwung. Dann wird es drei oder vier Anbieter geben, durch deren Hände dann so ziemlich der gesamte vertrauliche Behörden- und Bestellverkehr der Deutschen geht. Vom Steuerbescheid bis zur Bestellung im Sado-Maso-Sex-Shop. Bei einigen zentralen Datenkraken. Wie geht man damit um?“

Und: „Und dann gibt es noch einen ganz unterschwellig-subtilen Aspekt, den ich sehr häufig beobachte, und der bei mir immer alle Alarmsirenen angehen läßt. Nämlich wenn ich bei einem Text den Eindruck gewinne, daß Sicherheit nicht durch technische Maßnahmen herbeigeführt, sondern durch Formulierungen herbeigeredet werden soll.“

Guter Mann, dieser Danisch.

Absolut unzulässige treffsichere Amokläufer

Golem berichtet:

„Die vom Land Baden-Württemberg eingesetzte Kommission „Expertenkreis Amok“ empfiehlt als Präventionsmaßnahme gegen Amokläufe wie in Winnenden unter anderem ein Verbot sogenannter Killerspiele. Auch weitere Internetsperren stehen im Forderungskatalog des Fachkreises. (…) Der Bericht stellt fest, bei Amokläufern sei generell eine „intensive Beschäftigung mit Videofilmen und Computerspielen mit gewaltrelevanten Inhalten auffällig“. Außerdem verfügten Amoktäter „zum Teil über enorme Treffsicherheit durch Einübung mit scharfen Waffen oder bestimmten Computerspielen“. (…) Internetsperren, wie sie nach aktueller Planung ausschließlich für Kinderpornografie vorgesehen sind, sollen nach dem Willen der Kommission auch für andere ‚absolut unzulässige‘ Inhalte infrage kommen – als Beispiel werden in dem Bericht „Exekutionsvideos“ genannt: „Es wäre zu prüfen, ob Provider verpflichtet werden, sämtliche absolut unzulässigen ausländischen Angebote zu sperren

Es wäre zu prüfen, ob diese so genannten Experten jemals im Internet vorbeigeschaut haben, ob sie nicht vielmehr Verfassungsfeinde sind, die die Prinzipien der Demorasktie

Niemand kann sagen, er sei nicht gewarnt worden, was auf uns zukommt. Im Klartext heißt das: Es gibt Leute, die ernsthaft dazu auffordern, das Internet so zu zensieren, dass nichts mehr zu sehen ist, was der jeweiligen Regierung nicht passt. Die Deutschen sind schlimmer als die Chinesen – sie kündigen die Zensur vorher an und sagen auch genau, was zensiert werden soll. „Unzulässig“ ist noch nicht einmal eine juristische Kategorie. Nach dem klostertrauglichen deutschen Jugendschutz müssten dann sämtliche pornografischen Angebote im Internet in Deutschland gesperrt werden. Das schaffte Arbeitsplätze für mindestens 50 000 Internet-Blockwarte.

Wer ist Mitglied dieser Kommission? Erste Hinweise fand ich bei Der Westen (WAZ-Gruppe): „In der Kommission waren unter anderem Psychologen, Pädagogen, Politiker, Eltern der Opfer und Anhörungsexperten wie Martin Bürner vom Landesjagdverband oder Sabine Frank vom Freiwillige Selbstkontrolle Multimedia-Diensteanbieter eV.„.

Geschäftsführer von Verbänden und Vereinen, Politiker und die Eltern der Opfer – das sind also die „Experten“? Gar die „Anhörungsexperten“? Ich aber sage Euch: Diese Experten sind völlig ahnungslos und repräsentieren das dumpfe so genannte „gesunde“ Volksempfinden.

By the way: Ich muss bild.de für einen sachlichen und im Sinne des Online-Journalismus ganz netten Artikel loben: „Was ist ein Killerspiel?“ Die Frage wird verständlich beantwortet. Und siehe: Zu unserer großen Freude gibt es dort Links – man glaubt es kaum und möchte den Artikel jedem Spiegel-Offline-Redakteur pädagogisch wertvoll um die Ohren hauen – Links ins Usenet: „Der Begriff tauchte wohl zum ersten Mal 1993 in einem Blog zum Thema Paintball auf.“ Zwar ist das kein Blog – so etwas gab es 1993 noch gar nicht -, sondern ein Posting in einer Newsgroup, aber man kann nicht alles haben. Man merkt, der bild.de-Autor hat offenbar andere für sich recherchieren lassen. Man freut sich in deutschen Medien ja schon über jeden klitzekleinen Link ins weltweite Internet.

BKA darf Sperr-Verträge nicht umsetzen

Die bremer Firma Ready2host meldet auf ihrem Blog: „Am 10.07.2009 wurde vom Justiziar des BKAs zwar in einer eidesstaatliche Versicherung erklärt, dass bisher keine Sperrlisten herausgegeben wurden, doch stellt das Gericht hier fest: Es sei fraglich, wie weit ein Prozessreferat überhaupt “für das Handeln von Fachabteilungen verbindliche Erklärungen […] abgeben kann”. Das Gericht stellt weiterhin fest, dass eine gesetzliche Grundlage für die Sperrverträge fehlt und verlangt vom BKA, die geschlossenen Verträge nicht durchzusetzen:“ [mehr…]

Hintergrund ist ein zivilrechtolich gescheitertes Eilverfahren gegen Arcor wegen des BKA-Vertrags. Spiegel Online setzt übrigens sogar Links, erwähnt aber den Namen des Betreibers nicht. „Ein Blog-Betreiber“ ist keine journalistische Quellenangabe. Vermutlich denken die: Wenn wir schon Links setzen müssen, damm verschweigen wir wenigstens den Namen des Blogs.

Zum Thema meldet Heise: „Brüssel signalisiert grünes Licht für Sperrgesetz“.

Fisting-Attacke auf E-Mails beim ZDF

Ein Notruf-Button für den Browser

Heise berichtet über den unglaublichen Quatsch, den die Offliner des Bundes Deutscher Kriminalbeamter (BDK) fordern: „Ein Notruf-Button für den Browser“. Ich freu mich schon jetzt darauf, die Kommentare zu lesen – das ist viel interessanter als der unkritische Artikel. By the way: Was war noch mal ein Browser? Har har.

Checkliste: Wie schreibe ich eine (unverschlüsselte) E-Mail richtig?

Die wenigsten Journalisten sind in der Lage, eine E-Mail so zu schreiben, dass sie beim Empfänger fehlerfrei ankommt. Es fängt bei zerhauenen Sonderzeichen an, falsche Formatierungen sind die Regel, nicht die Ausnahme, von merkwürdigen Zeilenumbrüchen ganz zu schweigen, und hört bei der Unsitte auf, die mich zu Wutausbrüchen veranlasst, jeden Mist als Attachment zu schicken, möglich in einem Microsoft-Format, oder gar mich mit Werbung unten in der Mail zu belästigen. Eine leere E-Mail mit einem Word-Attachment – das ist etwas für die Generation Kugelschreiber und Internet-Ausdrucker. Wenn jemand so einen Brief schriebe: Niemand würde das lesen, sondern das Gestammel ungelesen in die nächste Tonne treten. Ich weiß nicht, was sich die dabei denken. Vermutlich gar nichts. In meinem Seminaren verteile ich jetzt diese Checkliste. Und wenn sich jemand nicht daran hält und mir eine Klausur per E-Mail schickt, in der ich Werbung vor Yahoo oder irgendeinen anderen Quatsch lesen muss, der wird ein Donnerwetter zu hören bekommen, dass es raucht und knallt. Ich bin diese belehrungsresistente DAU-Schlamperei leid.

Checkliste: Wie schreibe ich eine (unverschlüsselte) E-Mail richtig?

Eine (geschäftliche) E-Mail muss enthalten:

– einen aussagekräftigen Betreff

– Informationen über den Absender (der Name!) und/oder Signatur

– eine Anrede!

Den Text E-Mail-Newsletter Standard (TEN Standard) so weit wie möglich einhalten!

Vor dem Versenden prüfen:

– richtige Formatierung? Funktionieren alle Sonderzeichen mit jedem Ausgabegerät? (Testen! Copy & paste aus Word-Dokumenten funktioniert nie einwandfrei!)

– cc-Verteiler öffentlich sichtbar? (Nie!)

– keine Werbung unter der E-Mail!

– Links nicht im Fließtext (vgl. TEN Standard)

Attachments:

– Informationen über ein eventuelles Attachment (im body der E-Mail!)

– welches Attachement-Format und warum?

Optional:

Hinweis/Link auf öffentlichen Schlüssel

Hinweis auf Allgemeine Geschäftsbedingungen

für Newsletter: Impressum

Hinweis auf E-Mail-Policy!

Bitte senden Sie mir E-Mails nur im ASCII-Textformat, nicht in anderen Formaten an die Adresse (…)

Mein Mailprogramm ist so konfiguriert, dass Formatierungen von elektronischer Post im HTML-Format nicht dargestellt werden. Ebenso werden Graphiken nicht dargestellt, einerlei, ob sie per Attachment mitgesandt sind oder von einem Server abgerufen werden sollen. Texte erreichen mich.

Bitte senden Sie mir keine Attachments (Dateianhänge an E-Mails). Attachments, über deren Inhalt ich nicht explizit oder kontextuell informiert bin, werden von mir unbesehen und sofort gelöscht. Sollten Sie mir ein Attachment schicken müssen, benennen Sie bitte im Text der Mail seinen Inhalt und stellen Sie sicher, daß es keine Viren o.ä. enthält, wenn Sie nicht wünschen, daß ich Mails von Ihnen als potentielles Sicherheitsrisiko auffasse.

Bitte senden Sie mir keine elektronische Grußkarten (so genannte E-Cards). Ich rufe solche E-Cards nicht vom Server ab.

E-Mails sogenannter „Freemail“-Dienste nehme ich nur zur Kenntnis, wenn mir deren Absender bereits vorher bekannt ist.

Unverlangte Werbemails wünsche ich nicht zu erhalten. Geeignete Maßnahmen gegen Spamming behalte ich mir ausdrücklich vor.

Verschlüsselte und anonyme (!) E-Mail an mich über die PrivacyBox:

https://privacybox.de/burks.msg (bitte Absender angeben, wenn ich antworten soll).

If you are a journalist and don’t receive an email reply: Sorry. But I prefer encrypted email. Don’t send me postcards with journalistic issues or questions. Please use GnuPG (www.gnupg.org) oder Pretty Good Privacy (www.pgp.com).

If you want to send me files: Preferably don’t. I strongly prefer URLs over file attachments. If you must, preferred file formats include plain text (ASCII or UTF-8), PDF, PostScript, as well as files packed with tar, gzip, zip, and everything else for which tools are freely available as open source code. My preferred text processors are gedit and OpenOffice for Linux. Microsoft Office files are also acceptable, but far less convenient.

Beispiel Signatur:

GnuPG-Key: www.burks.de/burks_0EF407565E3013AB.asc | Fingerprint: 67F1 C108 3BB1 8B12 D24F 9B4F 0EF4 0756 5E30 13AB

Please note that according to the German law on data retention, information on every electronic information exchange with me is retained for a period of six months.|Anonymous e-mail: https://privacybox.de/burks.msg

Eine Zensur findet statt

„Eine kleine Rundreise durch die Welt der Zensur – Wo, Was und Wie?“ auf datenspuren.de. „Die verwendeten Methoden sind vielfältig. Sie reichen von der Filterung unerwünschter Begriffe über die Blockierung bestimmter Webseiten bis hin zur gezielten Manipulation gesicherter Verbindungen („Man in the middle“) oder gar einer Komplettabschaltung des Internets.“

„Einen sehr schönen Überblick über (Netz-)Zensur weltweit hat Jens Kubieziel im Anon-Wiki zusammengestellt„. [via netzpolitik.org]

FDP will Internet-Sperre rückgängig machen?

Wenn es Bild online schreibt, muss es nicht stimmen. Aber: „FDP will Internet-Sperre rückgängig machen“.

Nein. „Der Rechtsexperte der Liberalen, Max Stadler, fordert kurz vor Beginn der Verhandlungen, die so genannte Internet-Sperre wieder rückgängig zu machen.“ Er fordert es nur. Verhandlungsmasse. Die CDU wird Zensursula nicht im Stich lassen. Die Pseudo-Sperren werden kommen. Auch mit der FDP. Wetten dass?

Operation Murambatsvina

Von Mr. Jabu Zulu

Johannesburg South Africa

E-Mail:jabu-zulu@webmail.co.za

Dear Sir/Madam,

Guten Tag, mein Name ist Mr. Jabu Zulu , Chef Auditor der First Naional Bank of South Africa (FNB). Ich war ein sehr enger Freund von Mr. Thomas Frie, Staatsbürger ihres Landes. Mr.Frie arbeitete mit einer Mienennentwicklungsfirma in Zimbabwe zusammen. Am 21 Mai 2005 verunglückte Mr. Frie mit seiner Familie bei einem Autounfall. Sie befanden sich auf den Weg von Zimbabwe nach Süd Afrika um den Befehl von Präsident Robert Mugabe die Häuser der Mitglieder der Oppositions Partei zu zerstören (Operation Murambatsvina) zu entkommen. Alle Insassen des Autos starben bei dem Unfall. Seit dem habe ich zahlreiche Erkundigungen bei Ihrer Botschaft hier in Süd Afrika angestellt um Verwandte von Mr. Frie ausfindig zu machen. Leider war ich bisher erfolglos.

Nach zahlreichen ergebnisslosen Versuchen Mr. Frie’s Verwandten ausfindig zu machen, habe ich mich entschieden Ihren Namen /E-mail Addresse übers dasoertliche site ausfindig zu machen, da sie die gleiche Nationalität haben. Ich habe Sie kontaktiert um Ihnen dabei zu assistieren Anspruch auf einen Betrag von 10 Millionen US Dollar, hinterlassen von meinem Freund Mr. Frie, zu erheben, bevor es von der First National Bank of South Africa konfeziert wird . (…)

Ich möchte diese Mails nicht missen. :-)

Die Piratenpartei

Henning Bartels: Die Piratenpartei. Entstehung, Forderungen und Perspektiven der Bewegung. ISBN 978-3-86199-001-7, ca. 300 Seiten, Preis: 19,90 € als Buch – kostenlos als PDF

Ich bin nicht die Zielgruppe dieses Buches: „Wenn Sie dieses Buch in seiner traditionellen Form in der Hand halten, dann sind Sie mit hoher Wahrscheinlichkeit Mitglied der Zielgruppe, für die dieses Buch geschrieben wurde. Sie sind ein Digital Immigrant, jemand, der nicht in die digitale Welt hineingeboren wurde. Diejenigen, die Computer und Internet quasi schon mit der Muttermilch aufgesogen haben, die Digital Natives, verspotten Sie als Mitglied der Generation Kugelschreiber, als Offliner oder Internetausdrucker.“ Ich halte es nicht in der Hand, sondern sehe es als pdf auf dem Monitor meines Laptops vor mir.

Ich bin nicht die Zielgruppe dieses Buches: „Wenn Sie dieses Buch in seiner traditionellen Form in der Hand halten, dann sind Sie mit hoher Wahrscheinlichkeit Mitglied der Zielgruppe, für die dieses Buch geschrieben wurde. Sie sind ein Digital Immigrant, jemand, der nicht in die digitale Welt hineingeboren wurde. Diejenigen, die Computer und Internet quasi schon mit der Muttermilch aufgesogen haben, die Digital Natives, verspotten Sie als Mitglied der Generation Kugelschreiber, als Offliner oder Internetausdrucker.“ Ich halte es nicht in der Hand, sondern sehe es als pdf auf dem Monitor meines Laptops vor mir.

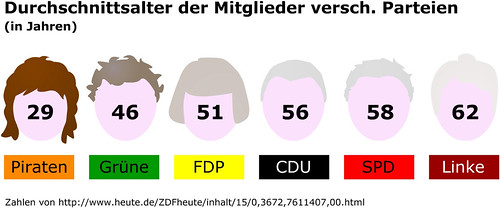

Laut ARD (das Buch gibt alle Quellen/Links an, ist also mehr „online“ als etwa Spiegel „online“!) gehöre ich jedoch zur Zielgruppe der Wähler: „Sie wird eher von Männern gewählt, eher von Hochgebildeten und eher in Großstädten. Unter den männlichen Erstwählern bekommt sie 13 Prozent der Stimmen, unter den 18- bis 24-Jährigen 9 Prozent.“

Erster Eindruck: Der Autor sympathisiert sehr mit dem Objekt. Formulierungen wie „Das Problem der Altparteien ist schlicht..“ sind mir zu suggestiv, zudem ist „Altpartei“ ein Wort, dass früher die Nazis für die demokratischen Parteien benutzt haben. Ich sympathisiere auch mit den Piraten, haben sie sogar gewählt, trotzdem würde ich sie gnadenlos in die Pfanne hauen, wenn es geboten wäre.

Ich habe das Buch trotzdem mit Vergnügen gelesen. Es tauchen eine Reihe von Leuten auf, die ich kenne, die wie ich eine vermutlich nur vierstellige „Mitgliedsnummer“ deutscher Internet-Nutzer haben. „Als erste Quelle in diesem Buch soll daher der Blogeintrag von Kristian Köhntopp vorgestellt werden, weil er zwei Dinge fassbar macht: Erstens steht der Autor exemplarisch für die Hauptzielgruppe der Piraten, jung, männlich, internetaffin, und zweitens erklärt der Text sehr anschaulich die Problematik des Kopierens in einer digitalisierten Welt: Ich bin in etwa seit dem Jahresende 1987 online, mit Modem an Mailboxen. Morgen feiere ich mein 21-jähriges Unix-Jubiläum […] Google datiert mein ältestes auffindbares Posting im Netz auf 1989 – ich bin also seit mindestens 20 Jahren online. […] Ich lebe online. (…) (By the way: Ich habe dieses Posting gesucht und nicht gefunden…Eine Aufgabe für wie wohlwollenden Leserinnen und geneigten Leser!) Das Wesen aller Kommunikation und der darauf aufbauenden Kultur ist es auch. […] Dieses Blog ist auch voll von Links und von Zitaten. Ohne diese Links und Zitate wäre dieses Blog sinnlos. Und dieses Sharing von Inhalten, das Weitergeben von URLs und Texten ist wichtig, denn es macht das Wesen von Nachrichten und Diskussionen aus.“

Dem stimme ich natürlich „vollinhaltlich“ (wie es in grauenhaftem Juristendeutsch heißt) zu. Das Buch ist in weiten Teilen eher eine gut zusammengestellte Quellensammlung aus dem Internet. Die Fakten und Zitate würde der gewöhnliche DAU ohnehin nie finden. (Das Inhaltsverzeichnis könnt ihr selbst lesen.) Interessant ist der Abschnitt über die unterschiedliche Kultur der Nordeuropäer im Vergleich zu den Deutschen; letztere leben imme noch hinter dem Mond, was das Internet angeht. Das musste mal gesagt und beschrieben (Kapitel: „Warum die Filesharing-Debatte nicht zum Gründungsmythos der deutschen PIRATEN taugte“) werden. „Die Schweden sind sehr aufgeschlossen gegenüber den neuen Medien; das Internet spielt in ihrem Alltag eine viel größere Rolle als in Deutschland“.

Im Gegensatz zu den Piraten in Schweden ist in Deutschland die Ursache für den kleinen Erfolg der Piratenpartei die Politik: „Das zentrale Thema dieses Wahlkampfsommers, das der Piratenpartei die exorbitanten Mitgliederzuwächse und eine bis dato unbekannte mediale Aufmerksamkeit bescherte, trägt den etwas sperrigen Namen Zugangserschwerungsgesetz, eigentlich: Gesetz zur Bekämpfung der Kinderpornografie in Kommunikationsnetzen. (..) Zudem hat die Piratenpartei sich im Laufe der Diskussion so etwas wie die politische Meinungsführerschaft unter den Gegnern der Sperren erobert.“ Der Autor zeichnet die gesamte Diskussion um die so genannten „Netzsperren“ nach und zitiert ausführlich, wie zum Beispiel das law blog: „Die Legende von der Kinderpornoindustrie“. Das bekommt man nicht so einfach irgendwo – allein deshalb ist das Buch wertvoll.

„Was auch immer das Bundesfamilienministerium und Ministerin von der Leyen bewirken wollten – sei es der ehrliche Wille, einen unerträglichen Missstand zu beheben, populistische Wahltaktik oder gar der Versuch, heimlich still und leise eine Infrastruktur zur besseren staatlichen Kontrolle des Internets zumindest vorzubereiten – der Versuch muss, obgleich das Gesetz beschlossen ist und möglicherweise schon im Oktober 2009 in Kraft treten wird – als gescheitert gewertet werden.“ (S. 88)

Der Autor referiert auch ausführlich die politischen Ziele der Piratenpartei, wie etwa: „Die derzeitigen Bestrebungen einiger politischer Kräfte eine Inhaltsfilterung im Internet zu etablieren, lehnen wir kategorisch ab. Staatliche Kontrolle des Informationsflusses, also Zensur, ist ein Instrument von totalitären Regimen und hat in einer Demokratie nichts verloren. Der Kampf gegen rechtswidrige Angebote im Internet muss jederzeit mit rechtsstaatlichen Mitteln geführt werden. Allein die Etablierung einer Zensurinfrastruktur ist bereits inakzeptabel. Die Beurteilung der Rechtswidrigkeit muss gemäß der in Deutschland geltenden Gewaltenteilung und Zuständigkeit getroffen werden.“

Besonders interessiert habe ich im letzten Teil des Buches das Kapitel gelesen, in dem es um das Verhältnis Partei „Die Linke“ und der Piraten geht. Zum Teil wird der Ton des Autors subjektiv: „Sapperlott, wer hat denn da von den PIRATEN abgeschrieben?“

Zitat: „…wird in vielen Äußerungen der PIRATEN deutlich, dass die Linken eher als Überbleibsel aus einer Zeit angesehen werden, als es noch zwei Deutschlands gab, dafür aber kein Internet. In diesem Zusammenhang werden die Forderungen der Linken einfach nicht ernst genommen, ihnen wird keine Netzkompetenz zugetraut und auch in der Frage der Bürgerrechte gehen die PIRATEN davon aus, dass deren Forderungen nicht ehrlich sondern nur wahltaktischer Natur seien.“ (S. 198)

Ein wichtiger Aspekt: Wenn es der Linken nicht gelingt, diese Meinung in der Praxis zu widerlegen, wird sie die potenziellen WählerInnen der Piratenpartei nicht mehr erreichen können. „Piratenquote: gefühlte 5%, reale 33%, im thematischen Kernbereich viele Überschneidungen, nur wollen die PIRATEN davon überhaupt nichts wissen.“

Lesenswert sind auch die Abschnitte des Buches über das Verhältnis Grüne-Piraten und das der „Bürgerrechtspartei“ FDP: „Inhaltlich sind die Gemeinsamkeiten zwischen PIRATEN und FDP nicht so groß wie zwischen PIRATEN und der Linken.“

Im letzten Abschnitt geht es um die Zukunft der Piratenpartei (Die Links stammen aus dem Buch!) . „Karl-Rudolf Korte bestätigte, dass Ein-Themen-Parteien durchaus erfolgreich sein könnten, da sie Wähler mit einem Aufreger-Thema leichter mobilisieren könnten ‚als die Großtanker der großen Volksparteien‘. Viele Parteienforscher wie z. B. Prof. Wichard Woyke hingegen sehen die Überlebensfähigkeit solcher Bewegungen kritisch: ‚Die Piraten haben ein eindimensionales Programm. Wenn es sich weiter nur auf Informationsgesellschaft stützt, lässt sich damit keine Gesamtpolitik machen.‘ Im Gegensatz zu den schwedischen Piraten hegen die deutschen aber bereits Ambitionen, sich einem Vollprogramm zu nähern.“

Das spannenste Thema wird im Kapitel „5.2.1 Backbord oder Steuerbord“ (ab S. 239) behandelt. Das Selbstverständnis vieler Mitglieder der Piratenpartei, weder rechts noch links zu sein, ist natürlich Unsinn. Auch hier kann Schweden als Beispiel dienen: „Interessant wird es in dieser Frage erstmals im Mai 2007, als bekannt wurde, dass der schwedische Rechtspopulist Carl Lundström, der auch im Pirate Bay-Prozess als Unterstützer der Plattform verurteilt wurde, erheblich zum Erfolg von The Pirate Bay beigetragen hatte.“ Der Autor beschäftigt sich ausführlich mit der Situation in Deutschland und mit den Wahlempfehlungen dubioser kackbrauner Kameraden für die Piraten. Allein schon deshalb sollte dieses Buch (ja, das pdf auch!) zur Pflichtlektüre jedes Sympathisanten der Piratenpartei werden.

„‚Drei Jahre nach ihrer Gründung beweisen die jungen Bürgerrechtler, dass man die sinkende Wahlbeteiligung nicht nur mit Politikverdrossenheit erklären kann. Sondern eher mit einer weit verbreiteten Ablehnung der etablierten politischen Kräfte. Die unetablierten Piraten gewinnen

jedenfalls im Vorfeld der Wahlen täglich Dutzende neue Mitglieder hinzu.‘ In diesem Moment funktionierte die Piratenpartei nicht mehr als Partei, sondern als Sammlungsbewegung.“ Mit den Risiken und Nebenwirkungen, mit denen auch die Grünen in ihrer Entstehungsphase zu kämpfen hatten: Zahlreiche obskure Idioten wollten auf den Zug aufspringen. Die basisdemokratische Struktur der Piraten wird es ihnen sehr schwer machen, diese Leute wieder loszuwerden.

Letzter Satz des Buches: „Es bleibt spannend.“ Wer hätte das gedacht.

Ich höre gerade passend zum Thema Bob Marley: „Running away“ – „Chase those crazy baldheads out of the town.“ Chase those crazy censors out of the internet. Yeah. Und dazu gibt es noch Lyrics von den guten Glatzköpfen:

Stay rude against facist regimes

Stay rebel against politicians dreams

Stay rude and fight back injustice

Stay rebel against racial prejudice

STAY RUDE STAY REBEL STAY S.H.A.R.P.

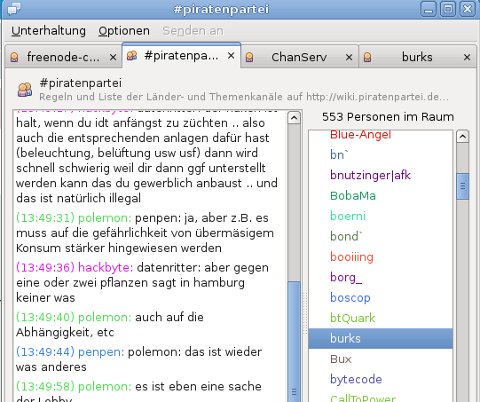

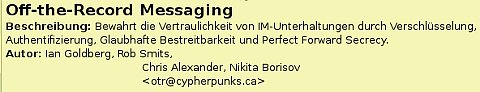

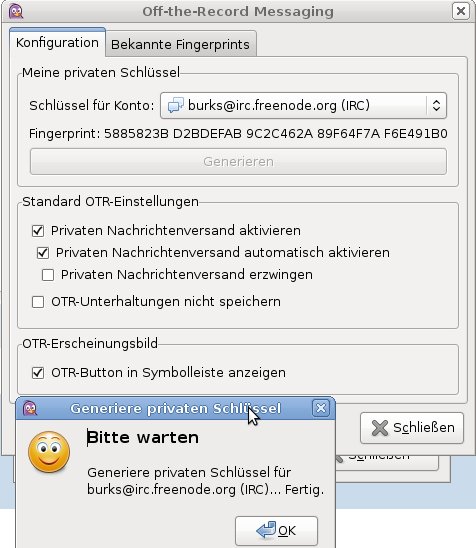

OTR (Off-the-Record Messaging)

Auf einer Website der Piratenpartei hat jemand Off-the-Record Messaging beschrieben. Das habe ich mir mal genauer angesehen.

Off-the-Record (OTR) Messaging allows you to have private conversations over instant messaging by providing:

Encryption: No one else can read your instant messages.

Authentication: You are assured the correspondent is who you think it is.

Deniability: The messages you send do not have digital signatures that are checkable by a third party. Anyone can forge messages after a conversation to make them look like they came from you. However, during a conversation, your correspondent is assured the messages he sees are authentic and unmodified.

Perfect forward secrecy: If you lose control of your private keys, no previous conversation is compromised.

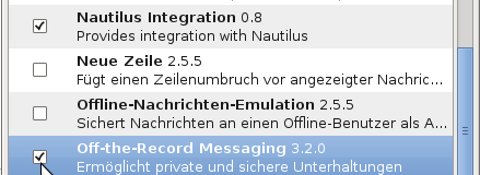

Das habe ich sofort ausprobiert. Im Forum der German Privacy Foundation schrieb jemand: „OTR ist für Instant-Messaging das, was OpenPGP für E-Mails ist. Unter Ubuntu (was für Dich interessant sein dürfte) installiert man das Pidgin-OTR-PlugIn, ist bereits alles vorhanden. (Man kann auch OpenPGP für Instant-Messaging nutzen, aber OTR ist wahrscheinlich weiter verbreitet.)“

Und: „Auch das OTR-PlugIn ist schon unter Ubuntu mit dabei. Wenn Pidgin gestartet ist, findest Du es bei Werkzeuge/Plugins. Auf den OTR-PlugIn-Eintrag den Haken setzen und dann „Plugin konfigurieren“ wählen. Jetzt nur noch für das entsprechenden Netzwerk den Schlüssel „Generieren“. Mit seinen Chattpartner, welcher natürlich ebenfalls OTR nutzt, sollte man sich jedoch noch die Schlüssel gegenseitig beglaubigen.“ (Der Link zum FreheIT-Bblog „Verschlüsseltes Instant Messaging- Teil 2: Pidgin“, Anleitung für Windows) Funktioniert wunderbar.

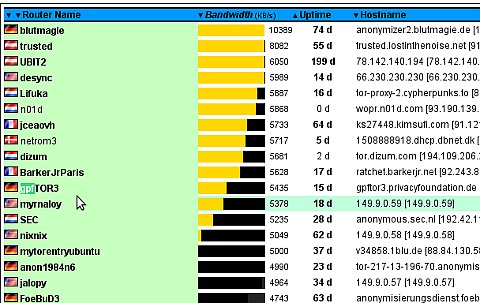

Chinesische Zensoren austricksen

Gulli.com meldet: „TOR-Netz gesperrt. Die chinesische Internet-Zensur ist offenbar weiter auf dem Vormarsch: Offenbar blockt man nun auch verstärkt das Anonymisierungs-Netzwerk TOR.“ Auch Jon Do ist von China aus nicht mehr so einfach zu erreichen.

Ich greife uns selbst mal vor: „Wir sind heute Nacht unsere Server durchgegangen, haben nachgezählt, welche IP-Adressen der GPF-Server bisher nicht im Torstatus erschienen sind, und haben auf diesen IPs Tor-Bridges eingrichtet. Wir haben 3 neue Tor-Bridges eingerichtet und insgesamt betreibt die GPF jetzt 4 Tor-Bridges. (Falls die GPF diese Zahlen für ihre Meinungsäußerung verwenden möchte.)“ Done.

Operation „Heisse Luft“ reloaded

Die Medien überschlagen sich im Gleichlaut: „Polizei zerschlägt Kinderporno-Ring“ (Süddeutsche). „Polizei gelingt Schlag gegen Kinderporno-Ring“ (RP ONLINE). „Internationaler Kinderporno-Ring zerschlagen“ (AFP). „Schlag gegen internationalen Kinderpornografie-Ring“ (Deutsche Welle). „Polizei zerschlägt Kinderporno-Ring“ (Welt online). „Polizei zerschlägt Kinderporno-Ring“8 Bild). Nur die Tagesschau schert aus und und titelt einigermaßen korrekt, um was es geht: „Kinderporno-Razzia bei 121 Verdächtigen“.

Razzia. Zum Beispiel hat die Polizei den Torserver „nami“ beschlagnahmt. „I just was informed by my Dad that the police is searching our Family House. They took the machine running Tor exit node called „nami“. Expect it to be down for quite some time“, schreibt der Betreiber in einer Mailingliste. Ich habe mit ihm telefoniert. Auch das Laptop seines Vaters haben sie mitgenommen, weil der Telefonanschluss auf ihn gemeldet war. Das zur „Qualität“ der Ermittlungen.

Ich gehe davon aus, dass diese „groß angelegte“ Razzia, von der die Medien so schwärmen wie BKA-Chef Ziercke, ein Schlag ins Wasser war.. Er „wertete die Festnahmen als ‚großen Erfolg im Kampf gegen die Kinderpornografie-Szene‘. Bei den Durchsuchungen stellten die Ermittler außerdem etwa 220 Computer und rund 17.000 digitale Speichermedien sicher.“

Eben. Es geht Ziercke nicht darum, wieviele Verdächtige schließlich verurteilt werden (vermutlich nur sehr wenige wie bei der Operation Heiße Luft), sondern nur darum, möglichst viele Rechner zu beschlagnahmen und damit zu protzen, damit es gut in den Medien rüberkommt, die gewohnt kritik- und recherchefrei alles nachplappern.

Censorship by Obscurity [Update]

Heise meldet. „Umsetzungsvorgaben für Web-Sperren sollen geheim bleiben“. „Die Bundesnetzagentur hat in ihrem Amtsblatt über einen Entwurf für die technische Richtlinie zur Umsetzung des Gesetzes zur Bekämpfung der Kinderpornographie in Kommunikationsnetzen informiert, der von betroffenen Unternehmen beim Bundeskriminalamt (BKA) zur Kommentierung eingesehen werden kann.] Laut Amtsblatt 16/2009 wird die Richtlinie als nur für den Dienstgebrauch verwendbare Geheimakte eingestuft“.

Alte Journalistenweisheit: einer quatscht immer. Ich will diese Listen haben! Bitte anonym über meine PrivacyBox!

In einer Mailingliste las ich: „Die Provider müssen nach bisherigen Stand namentlich Verantwortliche nennen, die persönlich in Wiesbaden vorstellig werden und dort das Schriftstück über die technische Richtlinie zur Umsetzung in Empfang zu nehmen. Für die Richtlinie besteht derzeit keine Rechtsgrundlage, das Gesetz ist noch nicht in Kraft. Das BKA agiert schon wieder außerhalb des rechtlichen Rahmens. Es besteht zusätzlich die Möglichkeit, dass die Geheimhaltung mit EU-Recht kollidiert. Solche inkompetenten Stümper wären in der freien Wirtschaft längst rausgeflogen…“

Wundert mich nicht. Wer ist noch mal Chef des BKA? Ach ja, Herr Jörg Ziercke. Das ist doch der mit den „vielfältigen Geschichten“ und der Online-Durchsuchung: „Sie können sich die abstrakten Möglichkeiten vorstellen, mit dem man über einen Trojaner, über eine Mail oder über eine Internetseite jemanden aufsucht. Wenn man ihnen erzählt hat, was für eine tolle Website das ist oder eine Seite mit ihren Familienangehörigen, die bei einem Unfall verletzt worden sind, sodass sie dann tatsächlich die Seite anklicken. Die Geschichten sind so vielfältig, dass es kaum jemanden gibt, der nicht auf irgendeine Form dieser Geschichte hereinfällt.“ Obscurity war schon immer Zierckes Spezialgebiet und Hobby.

Update; Heise: „Richtlinie zu Netzsperren keine Verschlusssache mehr“