Internet-Sicherheitsthermometer, Internet-Sicherheitsgurte und Internet-Führerschein

Manchmal kann ich mir nicht anders durch den Tag helfen als die Weisheit eines Zen-Meisters zu beherzigen: „Die Welt ist ein Chaos, und der wahre Weise verhält sich dementsprechend.“

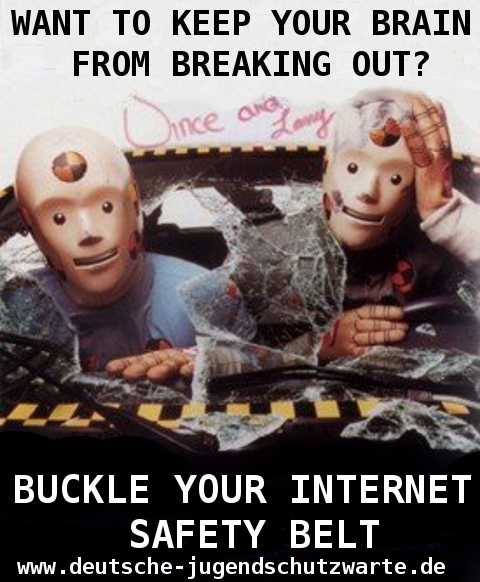

Lesen wir zum Beispiel die Pressemitteilung – aka Agitprop – einer Behörde, deren Titel nicht deutscher sein könnte: „Landesanstalt für Kommunikation Baden-Württemberg“. Anstalt – da weiß man, was man hat. „Medienkompetenz ist digitaler Sicherheitsgurt im Netz“, heißt es da; und dass man mit einer Firma kooperiere, die sich jugendschutz.net nennt. Da es sich um eine deutsche Pressemitteilung handelt, muss man zunächst exorzieren, somit die German Internet AngstTM demonstrieren, also vor den „Gefahren des Internet“ warnen. Nach diesem kurzen obligatorischem Gebet kann der Kopf dann wieder aufgesetzt werden.

Vor dem Hintergrund der Diskussion um die RTL-II Fantasy-Sendungen „Tatort Internet“ habe der der Präsident der Landesanstalt für Kommunikation (LFK) Thomas Langheinrich behauptet: „Im Netz braucht man digitale Sicherheitsgurte“ und „nannte als zentrale Maßnahme die verstärkte Vermittlung von Medienkompetenz“. Langheinrich, mir graut vor dir! Warum müssen die immer derart verschrobenen Metaphern wählen aus der Zeit, in der Helmut Kohl noch von der „Datenautobahn“ sprach? Medienkompetenz ist zunächst einmal, Jugendliche in die Lage zu versetzen, jedwede Art von „Internet-Filtern“, wie sie die Jugendschutzwarte fordern, und jede Art von Zensur umgehen zu können. Alles andere ist zweitrangig, das kriegen wir später.

Jetzt wieder heiße Luft zufächeln: „Unterstützung erhält der LFK-Präsident von Friedemann Schindler, Leiter von jugendschutz.net, einer zentralen Einrichtung, die das Internet kontrolliert und für die Einhaltung des Jugendschutzes sorgt.“ Eine „zentrale“ Einrichtung? Das klingt ungeheuer wichtig und viel toller als etwa „dezentral“, zeigt aber nur, dass die Verfasser dieses schwülstigen Blähdeutsch am liebsten „Zentralrat für das Internet“ geschrieben hätte. Das internet kontrolliere ich auch, und zwar mehrmals täglich. „‚Auch ein Notfall-Button kann helfen‘, so Schindler.“ Sicher, um die Jugendschutzwarte und andere Wichtigtuer aus dem digitalen Weg zu katapultieren.

Was wollen uns die Künstler aus der Anstalt sagen? „Informationen über den richtigen Umgang mit den Chats und dem Internet bieten von der LFK geförderte Seiten. (…) mit einem attraktiven Verkehrsleitsystem durchs WorldWideWeb.“ Das ist ja mal ein schöpferisches Denglisch: WorldWideWeb. Vermutlich weiß niemand von diesen Lobbyisten, was IRC ist und dass man das weder kontrollieren noch zensieren kann. Deshalb reden alle nur vom WWW-basierten Chat. Wer denen glaubt, muss eben dumm sterben. Die Textbausteine, die sich hinter dem vermeintlichen Anliegen „Aufklärung“ verbergen, dienen also ausschließlich der Eigenwerbung.

Wir hatten hatten also die Internet-Sicherheitsgurte und das „Worldwideweb“-Verkehrsleitsystem. Kommen wir zum Internet-Sicherheitsthermometer. Das empfiehlt ein „Experte“ laut heise für „Online-Anwendungen“. „Als Beispiel für eine künftige nutzerfreundliche Sicherheitsapplikation brachte Bub auch eine Art ‚Thermometer‘ für Webseiten oder Online-Anwendungen ins Spiel, über das Verbraucher mit einem Blick die Vertrauenswürdigkeit digitaler Plattformen einschätzen könnten.“ Au ja. Ich bringe jetzt auch etwas „ins Spiel“, zum Beispiel ein Thermometer für Dummschwätzer, das gekoppelt ist mit einem akustischen Alarm. Wer etwa jugendschutz.net oder eict.de aufrüft, muss vorher die Lautsprecher einschalten und wir dann mit zwei Minuten lang mit 120 Phon beschallt, damit man auch weiß, was jetzt kommt und dass der Dummschwatz-Ausschlag die Quecksilbersäule auseinandergesprengt hat.

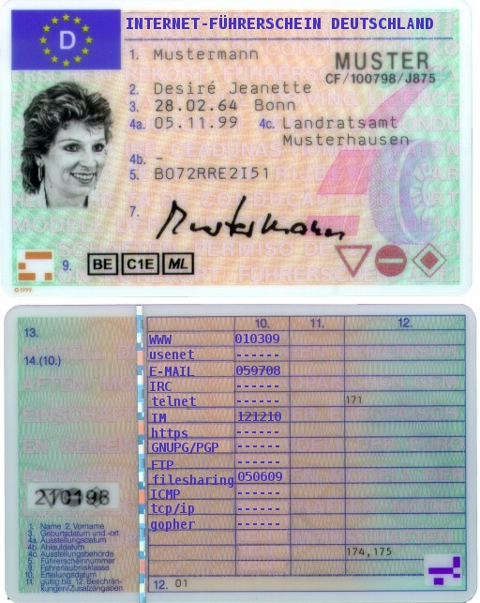

„Die Herausgeber der Studie empfehlen zudem die Einführung ‚eines bundesweit einheitlichen Internet-Führerscheins‘ mit regelmäßigen Erneuerungsfristen sowie die Veröffentlichung eines Leitfadens mit einfachen und anschaulichen Regeln für die Online-Nutzung.“ Das musst ja kommen. „Fahren Sie Ihre IP-Adresse mal rechts ran. Ihr Internet-Führerschein bitte! Filesharing ist schon seit drei Monaten abgelaufen, das gibt Punkte!“

Zum Glück wurde burks.de ein Musterexamplar des neuen Internet-Führerscheins vorab exklusiv zugespielt. Ihr könnt also nicht sagen, dass ich euch nicht gewarnt hätte!

By the way, burks.de enthält ausschließlich „verdächtige Inhalte“ im Sinne des Pentagon. „Was die frühere Bush-Regierung landes- oder auch weltweit sich gewünscht hat, will nun das Pentagon wenigstens für das US-Militär realisieren, nämlich die gesamte Kommunikation überwachen und durchsuchen, ob sich dort Zeichen für ein verdächtiges Verhalten finden lassen.“ Es gebe jedoch „noch keine etablierten Techniken, um Anomalien in Datenmengen“ zu entdecken.

Das macht überhaupt nichts! Ich verkünde es hiermit: burks.de ist eine Datenanomalie, also überwacht mich! Ich wäre beleidigt, wenn ihr mich einfach ignoriertet! Lest gefälligst mein Impressum: „This site may contain explicit descriptions of or advocate one or more of the following: adultery, murder, morbid violence, bad grammar, deviant sexual conduct in violent contexts, or the consumption of alcohol and illegal drugs.“

Firesheep oder „Hacken“ für jedermann

Zuerst habe ich mich bei der Lektüre des aktuellen Print-Spiegels geärgert, dass jemand unwidersprochen dummes Zeug über das Internet verbreiten durfte. Der „Strafrechtler und Schufa-Ombudsmann Winfried Hassemer: „Wer zwei Stunden im Internet surft, hinterlässt mehr Spuren als bei der Schufa.“ Nein. Stimmt nicht. Gar nicht wahr. Nur DAUs hinterlassen Spuren und erlauben Cookies und Javascript und HTTP referrer. Aber so ist nun mal leider das Niveau der Diskussion. Es ist zum Heulen.

Unter der reißerischen Überschrift „Hacken für jedermann“ lesen wir auf S. 131 etwas über Firesheep, „a Firefox extension that demonstrates HTTP session hijacking attacks“. Kein Wort darüber in Spiegel Offline, was diese Software macht, sondern nur dumpfe Panikmache: „Automatisch schnüffelt sie nach ungesicherten Verbindungen in der Umgebung, zum Beispiel um auszuspähen, der sich im Café über ein ungeschütztes WLAN bei Facebook angemeldet.“ Vermutlich kann man mit diesem „Hacker-Tool“ auch Verkehrsampeln ausstellen….

Warum sollte man jemanden warnen oder mahnen, der bei Facebook ohnehin die Hosen runterlässt und seine Daten in alle Welt verstreut (was war noch mal das Geschäftsmodell von Facebook?)…. Bruce Schneier hat dazu das Nötige gesagt: „Basically, Facebook authenticates clients with cookies. If someone is using a public WiFi connection, the cookies are sniffable. Firesheep uses wincap to capture and display the authentication information for accounts it sees, allowing you to hijack the connection.(…) Protect yourself by forcing the authentication to happen over TLS. Or stop logging in to Facebook from public networks.“

Terror-Schule Internet und Bombenbauanleitungen reloaded

Vor acht Jahren publizierte ich auf meinem Blog eine Einführung in die Sprengchemie. Ich hatte den Artikel jedoch nicht selbst verfasst, er war ein Zitat aus dem Usenet – aus der Newsgroup de.sci.misc vom 27 März 1995 (!). Der Appendix „Rezepturen diverser Explosivstoffe“ stammte ebenfalls nicht von mir, sondern war aus öffentlich zugänglichen seriösen Quellen wie etwa Wikipedia, Prof. Blumes Bildungsserver für Chemie, dem ICBP (Informationszentrum Chemie Biologie Pharmazie ETH Zürich) und der Website der University of Mississippi zusammengestellt worden.

Wegen der allgegenwärtigen medialen Hysterie, wenn nur das Reizwort „Bombenbauanleitung im Internet“ fällt: Es ging und geht hier nicht darum zu demonstrieren, wie man „Bomben“ baut, sondern um Sprengstoffe.

Die Berichte zahlreicher deutscher Medien zum Thema Bombenbauanleitungen“ sind schlicht Lügenmärchen, deren dubiose Quellen aber schnell enttarnt werden können. Peter Mühlbauer schrieb zum Beispiel am 28.02.2007 in Telepolis: „In zahlreichen Pressemeldungen und Rundfunkberichten zu angeblichen Internet-Gefahren tauchen mittlerweile Bezüge zu der Hamburger Firma [PanAmp] auf. Weingarten spricht in den Panorama-Beiträgen von ‚4000 neuen Bombenbau-Anleitungen‘ jeden Monat im Internet und einer Gesamtzahl von rund 200.000 derartigen Instruktionen im deutschsprachigen, von 600.000 im internationalen Netz. Die Antwort auf die Frage, wie Bombenanleitungen in einer Größenordnung der Einwohnerzahl von Dortmund von einer Szene überwiegend jugendlicher ‚Knall-Köpfe‘ produziert werden können, bleibt Pan-Amp-Chef Weingarten schuldig.“

Kein Wunder – es ist ja auch gelogen. Das hinderte Wolfgang Kohrt in der Berliner Zeitung nicht daran, diesen groben Unfug unkritisch am 13.02.2007 nachzubeten. Wie viele unabhängige Quellen hatte Kohrt befragt? Antwort: Keine – es geht ja um Moraltheologie und nicht um die Realität.

Es würde mich nicht wundern, wenn sich irgendwann ein „Komittee für undeutsche Umtriebe um Internet“ bilden würde – analog zum House Un-American Activities Committee der 30-er Jahre in den USA. Vorformen dazu gibt es ja schon. Wikipedia schreibt zur damaligen öffentlichen Hysterie in den USA: „Von dem Standpunkt vieler konservativer amerikanischer Bürger aus war damals die Unterdrückung von Radikalismus und radikalen Organisationen in den USA ein Kampf gegen ein gefährliches subversives Element, eine von einer fremden Macht kontrollierte fünfte Kolonne. Diese Gefahr für das Land rechtfertigte in deren Augen auch extreme, sogar illegale Methoden. Die Menschen- und Grundrechte der Personen, die während des Konfliktes belangt wurden, weil sie der Spionage verdächtigt wurden, wurden dabei häufig grob verletzt.“

Man muss nur wenige Worte auswechseln, um das zu aktualisieren: Von dem Standpunkt vieler konservativer deutscher Bürger ist die Unterdrückung von Terrorismus und terroristischer Organisationen vor allem in Internet ein Kampf gegen eine von Al Kaida kontrollierte fünfte Kolonne. Diese Gefahr für das Land rechtfertigt in deren Augen auch extreme, sogar illegale Methoden. Die Menschen- und Grundrechte der Personen, die belangt werden, weil sie verdächtigt wurden, „Bombenbauanleitungen“ ins Internet gestellt zu haben, wurden dabei grob verletzt.

Die Medien spielen dabei natürlich mit. Das Hamburger Abendblatt (14.06.2010): „Splitterbombe vermutlich (!) mit Internet-Anleitung gebaut – Sicherheitsexperten warnen vor gefährlichen Websites“. (Quelle: Weingarten, wer sonst). Das Magazin der Süddeutschen Zeitung (17/2010): „Es ist also erschreckend leicht, im Netz ein Bombenrezept zu finden.“ (Quelle: Weingarten, wer sonst). Der stern (18.02.2009): „Eine ganz neue Form von Terroranschlägen mit verheerenden Folgen lässt sich einfach per Internet-Anleitung planen.“ (Quelle: Weingarten, wer sonst).

Der deutsche Journalismus spielt – mit sehr wenigen Ausnahmen – beim Thema „Bombenbauanleitungen im Internet“ eine jämmerliche Rolle; er gibt ein geradezu erbärmliches Bild ab. Ich erkläre dieses Phänomen mit der im Ausland „berühmten“ German Internet Angst. Die Link- und Recherche-Phobie bei allen Themen, die im weiteren Sinn mit dem Internet zusammenhängen, ist eine Art Exorzismus, eine magische Handlung, die das Böse, Unbekannte, nicht Verstandene vertreiben oder besänftigen soll.

By the way: www.burks.de/kawumm.html ist jetzt wieder online.

Gewerkschaft Verdi fordert Netzüberwachung gegen Urheberrechtsverletzungen

iRights.info: „Die Gewerkschaft Verdi fordert, Internetnutzer per „Warnhinweis“ davon abzuhalten, Urheberrechte zu verletzen, und ein Ordnungsgeld zu verhängen, sollten sie es dennoch tun. Dazu müsste die Internetnutzung aller Bürger überwacht werden.“

Ziel des Verfahrens sei, so das Positionspapier, „Auswüchse im derzeitigen Abmahnwesen einzudämmen“. Es ist allerdings schwer vorstellbar, dass dieses Ziel mit den vorgeschlagenen Mitteln erreicht werden kann, da es den Rechteinhabern weiterhin unbenommen wäre, gegen Urheberrechtsverletzungen vorzugehen. Um das zu verhindern, müssten weit reichende Gesetzesänderungen vorgenommen werden. Im Zweifel müssten Betroffene also ein Ordnungsgeld und die Kosten einer Abmahnung zahlen.

Zum Glück bin ich aus dem Verein schon ausgetreten. Ich muss mich also nicht mehr beschweren. (vgl. auch netzpolitik.org: „ver.di will (irgendwie) Stoppschilder gegen Urheberrechtsverletzungen“)

Absturz auf den Besuch

Ich bin Herr Paul Nwema. Finanzberater und rechtliche Anwalt zu spдt Herr Morris Thompson, der sein Leben in den Flugzeugabsturz von Alaska Airlines Flug 261 am 31. Januar 2000 einschlieЯlich seiner Frau und einzige Tochter verloren. eser Website http://seattlepi.nwsou Sie kцnnen mehr ьber den Absturz auf den Besuch dirce.com/local/thom02.shtml lesen

Seitdem habe ich mehrere Anfragen an seine Botschaft gemacht zu lokalisieren alle meine Kunden erweitert Verwandten, hat dies als erfolglos erwiesen. Nach diesen mehreren erfolglosen Versuchen, entschloss ich mich, um seine Verwandten ьber das Internet verfolgen, um alle Mitglieder der Familie, aber ohne Erfolg suchen, Daher kontaktierte ich Sie um Hilfe. Ich kontaktiere Sie, um bei der Rьckfьhrung des Geldes und Eigentum zurьckgelassen von meinem Client unterstьtzen, bevor sie beschlagnahmt oder unbrauchbar erklдrt bekommen von der Bank, wo dieser groЯen Einzahlung von $ USD22.5 Mio. Dollar eingereicht wurde.

Folglich hat die Bank mir eine Mitteilung an die nдchsten Angehцrigen zu erbringen oder die Rechnung innerhalb der nдchsten vierzehn Tage offiziell beschlagnahmt. Seit ich bei der Suche die Verwandten fьr ьber 9 Jahre jetzt ich suche Ihre Zustimmung an Sie als nдchsten Angehцrigen des Verstorbenen vorhanden erfolglos. Damit die Erlцse aus diesem Konto geschдtzt 22,5 Millionen Dollar kцnnen Sie zahlen und dann kцnnen Sie und ich das Geld teilen. Ich bin nur mit Ihnen Kontakt aufnehmen als Auslдnder, da diese Mittel nicht zu einer lokalen Bank genehmigt hier zu sein.

Allerdings mцchte ich hier hinzufьgen, dass auf der Annahme, mich in dieses Geschдft zu unterstьtzen, werden Sie mit 35% der Gesamtsumme fьr Ihre ehrliche Unterstьtzung belohnt werden und Kooperation, 5% fьr alle Kosten, kommen entweder von mir oder kann von Ihnen wдhrend der Ьbertragung der Mittel, 20% fьr die Bank-Manager, ьber den Deal weiЯ und wer wird uns in die Ьbertragung dieser Mittel zu unterstьtzen, wдhrend 40% fьr mich bleiben. Ich beabsichtige, die Ьberweisung innerhalb von ein paar Tagen ab dem Datum des Eingangs der von Ihnen folgende Angaben Wirkung.

Flagfox

Als Linux-Nutzer ist man gewohnt, dass man sich unter Windows Recherche-Werkzeuge mühsam zusammensuchen muss, von whois bis tracerouting and so on. Die Firefox-Erweiterung Flagfox erleichtert einem das Leben: „Flagfox is an extension that displays a flag icon indicating the current webserver’s physical location.“ Das Add-on bietet Geotool (vgl. screenshot), whois, Alexa, ping, bit.ly und andere hübsche Dinge per Mausklick. Empfehlenswert!

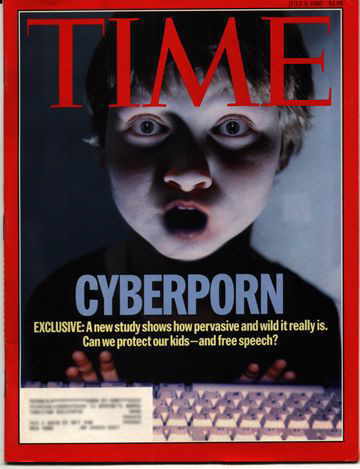

Online Erotica and Cyberporn: on a screen near you

Jeder Mensch, der bei der Zeichenkette „Kinderpornorgrafie im Internet“ nicht gleich den Kopf zum Gebet abnimmt, weiß, dass dieser populistische Kampfbegriff den Zensur-Lobbyisten nur dazu dient, das Internet technisch zu überwachen und/oder reaktionäre gesellschaftlichspolitische Ideen durchzupeitschen. Das was von Anfang an so. Ich schrieb im September 2003 auf meinen Blog:

Jeder Mensch, der bei der Zeichenkette „Kinderpornorgrafie im Internet“ nicht gleich den Kopf zum Gebet abnimmt, weiß, dass dieser populistische Kampfbegriff den Zensur-Lobbyisten nur dazu dient, das Internet technisch zu überwachen und/oder reaktionäre gesellschaftlichspolitische Ideen durchzupeitschen. Das was von Anfang an so. Ich schrieb im September 2003 auf meinen Blog:

Gesellschaftliche Regeln Tabus besitzen eine quasi-religiöse Konsistenz: sie grenzen ein, was gesagt und gedacht werden kann, sie stiften die Identität einer Gruppe und ritualisieren den öffentlichen Diskurs darüber. In den siebziger Jahren diskutierte die Öffentlichkeit in der alten Bundesrepublik das Thema „Drogen“, hysterisch, ohne Rücksicht auf die Fakten und mit einer puritanischen Attitude als Konsens, die heute nur noch lächerlich wirkte. Niemand würde heute die Medien auf sich aufmerksam machen, warnte man davor, im „Internet“ gebe es Informationen darüber, welche Cannabis-Sorten in Holland gerade besonders günstig zu erwerben wären. Experten durften damals ungestraft in medizinische Fachbücher schreiben, Opiate wie Heroin bewirkten Hirnschäden oder Haschisch machte süchtig. Beide Thesen sind gleichmassen grober Unfug. (…)

Dieser Hype zum Thema Kinderpornografie im Internet setzte voraus, dass die Selbstkontrolle der Medien völlig versagte, weil niemand die Fakten nachprüfen wollte. Die quotenträchtige, weil angstbesetzte Schlagzeilen wie „immer mehr (Kinder)Pornografie im Netz“ versprachen offenbar mehr Wohlwollen der Rezipienten als die unbequeme Recherche, die diese Behauptung schnell ad absurdum geführt hätte. Die Berichte in den Zeitungen und Fernsehsendern der letzten fünf Jahre zu diesem Thema, die versuchen, sich der Realität anzunähern und nicht nur Presseerklärungen bestimmter Lobby-Gruppen unkommentiert übernahmen, kann man an einer Hand abzählen.

Franz Wegener schrieb 1996 in einem Artikel „Cyberpornographie: Chronologie einer Hexenjagd“ – für die mittlerweile nicht mehr existierende Zeitschrift „Intro“ des Kulturfördervereins Ruhrgebiet e.V. – : „Kaum zu glauben: Der momentane Medien-Hype über Pornogaphie im Internet, der nun auch die 200 von Compuserve gesperrten Usenet-Gruppen zum Opfer gefallen sind, basiert in erster Linie auf einem schlampig geschriebenen Artikel von Time-Autor Philip Elmer-Dewitt über die Studie „Marketing Pornography on the Information Superhighway“ von Martin Rimm…, der die Untersuchungsergebnisse einer Studie, die sich auch mit Pornographie im Internet befaßt, stark verzerrt wiedergegeben hat. Der Artikel…hatte schlicht und ergreifend keine faktische Grundlage.“

Das hinderte aber die Mehrzahl der Journalisten in Deutschland nicht daran, den Artikel als ernst zu nehmende Quelle einfach zu übernehmen. Die Nachwirkungen sind noch heute zu spüren: Wer es wagt, sich dem irrationalen Mainstream des Diskurses entgegenzustemmen, wird scheel angesehen, als sympathisiere er mit Kinderschändern. (…)

Grundlage für den berühmt-berüchtigten Artikel der Time war Martin Rimms Studie „Marketing Pornography on the Information Superhighway“ von der Carnegie Mellon Universität in Pittsburgh. In dieser Publikation geht es um Pornography on Computer Network? – also nicht primär um das Intenet, sondern um vernetzte Computer allgemein. Die Studie beschäftigt sich vornehmlich mit rund siebzig privaten Mailboxen (Bulletin Board System, abgekürzt BBS), die in technischer Hinsicht mit dem Internet nicht verbunden und auch kein Teil dessen sind. Am Rande widmete sich Rimm drei Dutzenden Diskussionsforen im Usenet – die wiederum haben mit dem World Wide Web nichts zu tun. Im WWW analysierte der Autor circa zehntausend Seiten, er fand (im Jahr 1995) nur auf neun Webseiten harte Pornografie – Kinderpornografie überhaupt nicht.

Die Studie Rimms wurde aber als „the first systematic study of pornography on the Information Superhighway“, kategorisiert, als zöge man eine Expertise der Bundesbahn über den Gleisbau zur Konzeption neuer Autobahnen heran. Im Unterschied zu Grafiken im Internet kann der Nutzer eine Mailbox nicht sehen, welche Inhalte auf ihnen zu finden sind, er muss sich nach bestimmten Schlüsselbegriffen orientieren, bevor er eine Datei auf seinen Rechner kopiert. Die Studie Rimms beschränkte sich im wesentlichen auf Mailboxen, die ihre Inhalte selbst als „commercial“ oder gar „adult“ anpriesen – kein Wunder, dass dort Pornografie zu finden war. Das war ihr eigentlicher Zweck.

Man kann die Geschichte dieses Hypes nicht rational diskutieren. Das scheitert in der Regel daran, dass Zensur-Lautsprecher wie Bosbach, Volksverdummer wie der BKA-Präsdident Ziercke oder die Jugendschutzwarte gar nicht wissen, was eine Mailbox ist. Sie werden daher auch nicht begreifen, dass „Cyberporn“ schon immer viel Lärm um nichts Wichtiges war.

Auf Zeit Online lesen wir heute das aktuelle Update des Hypes. „Cyberporn“ wurde im lauf der Jahre ersetzt durch die Sprechblase „Kinderpornografie“. Die Parole „Löschen statt sperren“ ist nur deshalb erfunden worden, um den Befürwortern der Sperrlisten und sinnfreien Stoppschildern den Wind aus den Segeln zu nehmen. Leider haben auch die Guten diese Parole aufgegriffen, weil man froh sein muss, dass der gesellschaftliche Konsens der Komitess für die unmoralischen Umtriebe im Internet nicht die einstweilige Erschießung von Leuten wie mir durchgesetzt haben. In Wahrheit ist „Löschen statt sperren“ genau so ein Quatsch wie Sperrlisten – es gibt nicht zu sperren, was des Sperrens würdig wäre.

Schauen wir uns doch die Liste der Websites an, auf die das BKA ein virtuelles Auge geworfen hat. Kein einziges deutschen Medium hat erwähnt, dass die US-amerikanische gesetzliche Grundlage, was „Kinderpornografie“ sei, eine andere ist als die deutsche und dass deutsche Behörden weder das Recht noch die geringste Chance haben zu fordern, dass die dortigen Provider „einschlägiges“ Material löschen. Und natürlich kann jeder in zehn Sekunden herausfinden (das ist keine Website mit Kipo, Herr Internet-Blockwart!), welche Firma welchen Server hostet – und das nicht nur in den USA, sondern weltweilt. Wer diese beiden wesentlichen Fakten unterschlägt, ist ebenfalls ein Volksverdummer.

„Von Erfolg oder Misserfolg der Löschbestrebungen hängt ab, wie es mit dem sogenannten Zugangserschwerungsgesetz weitergeht“, schreibt Zeit online affirmativ. Wer das Orwellsche Neusprech der Zensur-Lobby übernimmt und statt Zensurgesetz „Zugangserschwernisgesetz“ sagt, outed sich selbst als jemand, der nicht weiß, was Journalismus sein könnte.

Der Artikel auf zeit Online nennt auch keinen Autor. Das liegt vermtulich daran, dass man bei moraltheologischen Themen wie Drogen, Rechtsextremismus und Kinderpornograpfie im internet auch die Volontäre ranlassen kann. Recherche (Wo, verdammt noch mal, gibt es öffentliche zugängliche Kinderpornografie im World Wide Web? Nicht zu vergessen: World Wide Web bekanntlich kein Synonym für Internet.) ist nicht erwünscht und man weiß ja eh, was bei dem Artikel herauskommt.

Liebe wohlwollende Leserin und lieber geneigter Leser! Sie werden verstehen, dass mich das Thema nur noch ankotzt und ich keine Lust habe, darüber auch nur ein Wort zu verlieren. Man ist nur noch von einem Haufen Irrer umgeben.

Recherchieren Sie dieses und jenes, reloaded

Ich habe neulich wieder eine Klausur schreiben lassen. (Journalisten, Recherche im Internet) Hier die Aufgaben:

1.

Welche Voraussetzungen müssen bei einem Rechner erfüllt sein, damit der E-Mail-Wurm VBMania /MEYLME.B wirken kann? Vgl. www.heise.de/newsticker/meldung/Neuer-E-Mail-Wurm-unterwegs-1076522.html

2.

„Bundesfinanzministerium warnt vor Betrugs-E-Mails“ www.bundesfinanzministerium.de/nn_53532/DE/Presse/Pressemitteilungen/Finanzpolitik/2010/05/20100405__PM24.html

Warum würde jemand, der sicherheitsbewusst mit den Diensten des Internet

umgeht, auf eine derartige E-Mail nicht hereinfallen?

3.

Wem gehören die Neukölln-Arcaden? Was bekommen Sie über den Betreiber heraus? Bereiten Sie eine Recherche anhand von Internet-Quellen vor.

Vgl. www.neukoelln-arcaden.de/index.php?id=2455

4.

Recherchieren Sie die Hintergründe der Taz-Meldung vom 01.04.2010

„Hackerangriff auf Postfächer“ und überprüfen Sie den Wahrheitsgehalt de Nachricht. www.taz.de/1/politik/schwerpunkt-ueberwachung/artikel/1/hackerangriff-auf-postfaecher/ Was könnte Ihrer Meinung nach geschehen sein? („Gehackt“? Bitte nur die technischen Hintergründe)

5.

Wer ist Michael Sander und was könnte seine Geschäftsidee sein? www.obtainer-media.com

Die Links sind frei

Eines der wichtigen Urteile des Jahrtausends wird seinen Weg nicht in die Mainstream-Medien finden. Die Süddeutsche zum Beipiel berichtet mit dürren Worten: „Der Heise Verlag hat sich nach eigenen Angaben in einem langen Rechtsstreit mit der Musikindustrie um die Verlinkung von Internet-Texten vor dem Bundesgerichtshof durchgesetzt. (..) ‚Das ist ein klares Signal für die Pressefreiheit‘, kommentierte Christian Persson, Chefredakteur von ‚heise online‘, am Freitag die Entscheidung (Az. I ZR 191/08). ‚Hyperlinks sind essenzieller Bestandteil von Texten im WWW und ihr eigentlicher Mehrwert gegenüber Artikeln in Zeitschriften.'“

Natürlich ist die Süddeutsche zu blöd und zu faul, Links zu setzen – da die deutshcen Holzmedien mit dem hypermedialen Medium Internet ohnehin auf Kriegsfuß stehen, wundert das nicht. (Bericht bei Heise: „Heise vs. Musikindustrie: Bundesgerichtshof verwirft Link-Verbot“.)

Bei Heise lesen wir dann auch: „Nach Meinung der Verlagsleitung ist das Verlinken von Informationsquellen keineswegs nur ein zusätzlicher Service, sondern unerlässlicher Bestandteil von Online-Journalismus.“. Quod erat demonstrandum: Nur für Heise, aber nicht für Spiegel „Online“, Focus „Online“ und alle diejenigen, die glauben, „Online-Journalismus“ sei, wenn man die Zeitung auf Papier jetzt auch auf dem Monitor sehen kann.

Besonders pikant an dem Urteil ist, dass alle Vorinstanzen eine gehörige Klatsche bekommen haben, zum Beispiel das OLG München. Das Verbot eines Links hat schon seinen Weg in die Praxis gefunden wie die Zahnpasta, die aus der Tube gedrückt worden ist und partout nicht wieder hineinwill. Zahlreiche Rechtanwälte kauen diesen Quatsch wieder, sogar bei Seminaren, weil auch hier der Wunsch Vater des Gedankens ist, das müsse so sein.

Ich erinnere an meine Verfahren aus dem Jahr 2000: Tatvorwurf (Delikt mit kriminologischer Bezeichnung): Verwenden von Kennzeichen verfassungswidriger Organisationen. Tatort (Anschrift): Links mit strafrechtlich relevantem Inhalt unter ‚burks.de, das schon damals sang- und klanglos eingestellt wurde.

Noch einmal: „Der Verlag betonte die herausragende Bedeutung der Linksetzung als originärem Bestandteil der Online-Berichterstattung. Diese ziele als interaktives Medium gerade darauf ab, dem Leser unmittelbaren Zugriff auf Quellen und weitergehenden Informationen zu ermöglichen. Die Annahme, dass dem Leser der Download der Software erleichtert werden sollte, sei abwegig. Auch ohne Linksetzung wäre es jedem Leser möglich gewesen, die betreffende Seite aufzurufen.“

Übrigens wird jetzt auch der juristische Regenzauber „SPIEGEL ONLINE ist nicht verantwortlich für die Inhalte externer Internetseiten“ obsolet. Trotzdem werden sie diesen Satz dort nicht entfernen – es ist eben eine magische Handlung. Auch das Das Märchen vom ‚Link-Urteil‘ hat nicht dazu geführt, dass der ominöse dümmliche und sinnfreie Texbaustein Mit dem Urteil vom 12. September 1998 – 312 0 58/98 – „Haftung für Links“ hat das Landgericht Hamburg entschieden, dass man durch die Anbringung eines Links die Inhalte der gelinkten Seiten ggf. mit zu verantworten hat. Dieses kann – so das Landgericht – nur dadurch verhindert werden, indem man sich ausdrücklich von diesen Inhalten distanziert. Hiermit distanziere ich mich ausdrücklich von allen Inhalten der von mir verlinkten Seiten verschwindet. Nein, auch hier geht es um einen Exorzismus, nicht um etwas Rationales.

Danke, Heise! Ohne euch wäre die Welt schlechter.

A Message from Mother Nature about DE-Mail

Ich bin mir nicht sicher, ob diese Nachricht von Mutter Natur an uns sich auf die Tatsache bezieht, dass wir bald eine zweite Erde brauchen, also auf den Living Planet Report des WWF oder auf die Tatsache, dass das Bundeskabinett den De-Mail-Gesetzentwurf hat, also das nach dem Turmbau zu Babel mit das dümmste Projekt der Menschheit?

Zitat: „Auf technischer Seite steht in der Kritik, dass De-Mails im System zwar verschlüsselt versendet und gespeichert werden, die E-Mails zwecks Spamprüfung aber kurzzeitig entschlüsselt werden.“

Die Obrigkeit schaut mal kurz in meine private elektonische Post, ob da auch nichts Böses („Spam“) drin ist. Eine Behörde wird das tun, weil in Deutschland alle Behörden schon deshalb als seriös gelten, weil sie Behörde heißen, selbst wenn es der Inlands-Geheimdienst Verfassungs“schutz“ ist. Man fasst es nicht. Wie doof muss man sein, um so etwas gut zu finden?

Insofern kann ich mich der Botschaft von Mutter Natur nur anschließen.

Vorratsdatenspeicherung heisst jetzt Mindestspeicherfrist

Schöner Artikel von Kai Biermann in Zeit online über die gegenwärtige PR-Kampagne der Zensur- und Überwachungslobby: „Die Angstkampagne des BKA“.

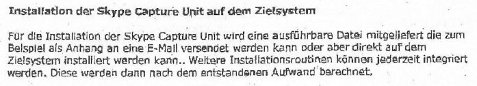

Skype: Heimlich auf den Rechner spielen

Auf Law blog wird eine Vorausmeldung von Spiegel offline erwähnt: „Zoll hört auch Skype-Telefonate mit“ – „Für die Bundesregierung handelt es sich um einen Fall zulässiger Quellen-Überwachung. Es würden nur laufenden Telekommunikationsvorgänge überwacht. Das kann man allerdings auch anders sehen. Jedenfalls dürften nach der Infiltration des genutzten Computers keine sonderlich großen Hürden bestehen, um das gesamte System auszuspähen.“..

Da schlägt natürlich sofort die Stunde der Verschwörungstheoretiker, die gepflegtes Halbwissen, fehlende Recherche, urbane Märchen und das geheimnisvolle, aber unsubstantiierte Geraune, „sie“ seien schon „drin, wir wüssten das nur nicht, zusammenmischen, bis man endlich „Online-Durchsuchung“ drüber schreiben kann.

Ganz besonders dämlich formuliert Spiegel Offline: „Nach SPIEGEL-Informationen spielen die Ermittler auf die Computer von Verdächtigen heimlich ein Programm zum Mitlauschen auf. (…) Diese Überwachung beziehe sich ‚ausschließlich auf Daten aus laufenden Kommunikationsvorgängen‘ und stehe damit im Einklang mit dem Urteil des Bundesverfassungsgerichts zur sogenannten Online-Durchsuchung.“

Dieser Quatsch ist gleich mehrfach zu beanstanden. Zum einen ist es kein Journalismus, wenn man zu bestimmten Themen ausschließlich „innenpolitische Sprecher“ und andere Lobbyisten zu Wort kommen lässt. Es geht nicht darum, wie politische Parteien die Welt sehen wollen, sondern darum, wie sie ist. Ein Journalist sollte den Ehrgeiz haben, die Leserinnen und Leser aufzuklären. Wenn das nicht geschieht, handelt es sich um Propaganda oder um das Verbreiten von Gerüchten.

Bei Compliance-Magazin.de lesen wir zum Beispiel: „Auf die Frage der Liberalen, wodurch sich die Quellen-TKÜ von der Online-Durchsuchung unterscheide, verweist die Regierung darauf, dass bei diesen beiden Maßnahmen ‚lediglich die Technik der Vorgehensweise ähnlich‘ sei. Durch programmtechnische Vorrichtungen bei der Quellen-TKÜ sei von vornherein sichergestellt, dass eine ‚über den Überwachungszweck hinausgehende Online-Durchsuchung nicht möglich ist‘.

Auch davon ist jedes Wort gelogen. Wenn man das suggestive Bürokraten-Neusprech unkritisch übernimmt, wird die Realität eben nur vernebelt. Deswegen sind diese Wortungetüme wie „Quellen-Telekommunikationsüberwachung“ übernommen worden – niemand sollen wissen oder gar begreifen können, um was es sich eigentlich handelt. Das Abhören von Telefonaten ist in der TKÜV geregelt; das ist eine ganz andere gesetzliche Grundlage als, die für den heimlichen behördlichen Zugriff auf fremde Rechner benötigt würde. Wer beides vermischt, hat entweder nichts begriffen oder will bewusst verwirren.

Udo Vetter scheint vergessen zu haben, dass er zum Thema Skype schon am 17.8.2010 gebloggt hat. Er verwies damals auf den Wikipedia-Eintrag zu Skype, wo man lesen kann, worum es eigentlich geht. Natürlich kann man Skype anhören, aber nicht mit Methoden, die der real gar nicht existierenden „Online-Durchsuchung“ irgendwie ähneln. Man kann also mitnichten, wie Spiegel offline suggiert, einfach so „heimlich“ ein Programm auf fremde Computer „spielen.“ Nein, das kann man nur, wenn man den physikalischen Zugriff hat und Software installieren darf (der Besitzer des Rechner muss also ein Dau sein.)

auf der Website der Piratenpartei Bayern kann man im Detail nachlesen, wie die sich Fall von Skype vorstellen.

Eine ausführbare Datei, die per E-Mail-Anhang verschickt werden kann? Da lachen ja die Hühner!. Und die installiert das Zielobjekt nichtsahnend? Und der Verdächtige hat auch weder einen Mac noch Linux? Ich zitiere mich selbst vom 27.08.2009:

In der Heise-Meldung von gestern heisst es: „Ein Schweizer Software-Entwickler hat auf seinen Seiten den Quelltext zu einem Programm veröffentlicht, das verschlüsselte Kommunikation über Skype heimlich belauschen kann. Das Programm ist dazu vorgesehen, als Trojanisches Pferd auf einem PC eingeschmuggelt zu werden. Dort klinkt es sich nach Angaben des Autors in den laufenden Skype-Prozess ein, schneidet die Audio-Daten der Gespräche heimlich mit und lädt sie dann als MP3-Dateien auf einen externen Server.“

Ds habe ich mir genauer angesehen. Das Trojanische Pferd ist mitnichten ein „Bundestrojaner“, den es bekanntlich nicht gibt, sondern das Programm Minipanzer: „Minipanzer is a trojan horse that disguises as any kind of file type and when executed on a victims system it collects all sensitive data like account information etc. and sends it to an email address owned by the attacker. It is a one-shot-trojan. It doesn’t install on a target system but only executes its payload and removes itself afterwards.“

Im dazugehörigen Blog heisst es: „The code is simple and straightforward. You have know malware development is no rocket science and if you expect big magic you are at the wrong place.“ Am besten hat mir der Kommentar „Giovannis“ gefallen: „Despite what some people say, Skype has never been secure. It is relatively easy to hack skype accounts, skype does not even check if the same user logs in simultaneusly on different machines and what is worst, the second user can get a copy of all the chats. Skype is good for housewifes that want to chat a bit with their kids, but for confidential conversations the use of strong voice encryption is required. In our company we tested many of them, we now keep with PhoneCrypt from securstar as it proved to be very good, stable, and with an excellent voice quality.“

Ich verweise auf mein hiesiges Posting „“Bayerntrojaner” zum Abhören von Internet-Telefonie?“ sowie auf meinen Artikel in der Netzeitung: „Wenn der Laptop zweimal klingelt“.

Auf law blog gab es einen interessanten Kommentar: „@mark: es geht um einen einfachen Audio-Capture-Client mit Streamingfunktion der sich fernwarten lässt. Der Programmieraufwand dafür beträgt ca. 20-30 h. Dazu kommt dann die Sonderfunktionalität für Skype die man noch mal mit der gleichen Zeit veranschlagen kann. Dazu noch Tests sowie der Server. Alles in allem ein Projekt, dass sich mit nur einem Mann-Monat stemmen lässt. Selbst bei einem Stundenpreis von vollkommen utopischen 500€ für den Entwickler reden wir hier von Entwicklungskosten im sehr niedrigen 5stelligen Bereich. Bei den Preisen muss die Software nur ein einziges Mal zum Einsatz kommen, damit sie sich für die entwickelnde Firma rechnet. Ich bleibe dabei: hier wird über den Tisch gezogen.“

Nach mal langsam zum Mitschreiben: Man kann nichts heimlich auf fremde Rechner spielen, wenn der Besitzer das nicht will. Kapiert?

Unter Zensur-Lobbyisten

Law blog: „BKA informiert nur “ausgewählte Journalisten – Das Bundeskriminalamt präsentiert der Presse heute Fälle, deren Aufklärung nur mit der Vorratsdatenspeicherung möglich gewesen sein soll. Oder angeblich wegen fehlender Vorratsdatenspeicherung gescheitert ist. Genaues weiß man deshalb nicht, weil das Bundeskriminalamt zwischen guter und schlechter Presse unterscheidet – und nur genehme Medien einlädt.“ (vgl. auch netzpolitik.org: „Geschlossene Gesellschaft“)

Man muss es klar sagen: Das BKA ist genauso eine Lobby-Organisation wie die Jugendschutzwarte, auch bekannt als jugendschutz.net, der Verfassungsschutz oder die Content-Mafia.

Stuxnet Myrtus or MyRTUs?

Auf Cryptome sind ein paar interessante Randbemerkungen über „the media’s propaganda machine is alive and well“:

According to Markoff, „Several of the teams of computer security researchers who have been dissecting the software found a text string that suggests that the attackers named their project Myrtus… an allusion to the Hebrew word for Esther. The Book of Esther tells the story of a Persian plot against the Jews, who attacked their enemies pre-emptively.“

Really? Personally I’d be surprised if a crack team of Israeli software engineers were so sloppy that they relied on outdated rootkit technology (e.g. hooking the Nt*() calls used by Kernel32.LoadLibrary() and using UPX to pack code). Most of the Israeli developers I’ve met are pretty sharp. Just ask Erez Metula.

Wer sind hier eigentlich die Taliban?

Die üblichen Verdächtigen beschweren sich immer, wenn die Realität plötzlich in einem Computerspiel oder in einer 3D-Welt auftaucht. Das ist doch total lächerlich. Natürlich ist im weitesten Sinn wieder der Protestantismus schuld. Ich sage nur: Bildersturm. Wer an primitive Magie glaubt, sagen der gebildete Völkerkundler und die gebildete Ethnologin, spricht Bildern, also symbolischen Repräsentanzen der Realität, eine Wirkung zu, die diese gar nicht besitzen, sondern denen eben diese „Wirkmächtigkeit“ a priori in kollektivem Konsens zugesprochen wurde.

Zu schwierig? Unsere modernen Bilderstürmer sind ohnehin zu dämlich für rationale Argumentationen. Guckst du hier: „In einem Fax an den Leitenden Oberstaatsanwalt, Dr. Andreas Behm, schreibt Knabe: ‚Ich bitte Sie hiermit zu prüfen, ob durch das Computerspiel der Tatbestand des § 131 StGB erfüllt ist.‘ In dem Paragrafen geht es um Schriften und Werke, die grausame oder unmenschliche Gewalttätigkeiten verharmlosen oder in Menschenwürde verletzender Weise darstellen. ‚Wenn sich dieser Verdacht bestätigt, dann muss das Spiel verboten und der Entwickler bestraft werden‘, so Knabe.“

Nein, nicht verbieten, Knabe, sondern verbrennen muss man Computerspiele. By the way: Die spinnen, die Gedenkstättenleiter. Er sollte sich doch mit dem Papst zusammentun, der einschlägig faselte: „Der deutsche Papst äußerte sich gestern anlässlich des Welttages der sozialen Kommunikation ablehnend gegenüber Spielen, in denen Gewalt zu sehen ist. Die Titel mit gewalttätigen oder pornographischen Inhalten seien pervers und abscheulich, so das Oberhaupt der Katholischen Kirche in seiner Rede. Jede Entwicklung zu Programmen und Produkten, die zu Unterhaltungszwecken Gewalt, unsoziales Verhalten und die menschliche Sexualität verherrlichen, sei falsch, besonders wenn damit Kinder und Jugendliche angesprochen werden sollen. Dabei bezog Papst Benedikt XVI. auch Trickfilmserien und Computerspiele mit ein.“

War schon klar. Second Life und insbesondere Gor gehören sowieso auch verboten. Man erinnere sich: Die Taliban in Afghanistan zerstörten die Buddha-Statuen in Bamiyan. Auch ein Bildersturm. Computerspiele würden die „puritanical (!) Taliban Islamic militia“ auch verbrennen, damit sind sich die Taliban mit dem Aktionsbündnis Amoklauf Winnenden einig. Man verbrennt ohnehin viel zu wenig. Man sollte auch die in Deutschland zensierten Bücher dem reinigenden Feuer überantworten, am besten umrahmt von einem nächtlichen Fackelzug oder einer Lichterkette, was bekanntlich das Gleiche ist.

Ganz aktuell bei Heise: „Electronic Arts entfernt die Taliban aus dem Kriegsspiel ‚Medal of Honor'“. Bei Gamestar gibt es eine ausführliche Diskussion dazu. Dort schreibt jemand: „Das Schlimmste an der Sache ist diese bekloppte Doppelmoral. Das Militär hat keine Bedenken ihre Soldaten ins Ausland zu schicken (wo sie meiner Meinung nach eh nix zu suchen haben!) und deren Leben aufs Spiel zu setzen, gucken sich ohne Bedenken das 1000. Mal Soldat James Ryan an (oder einend er anderen 10.000 Filme zum Thema 2. WK, Irakkrieg, Vietnamkrieg), ja unterstützen solche Produktionen sogar noch, aber wenn’s dann ein Spiel gibt, in dem man dann den erklärten „Feind“ spielen kann… Oh weia, geht lieber in Deckung! In zwei Tagen kommt der Vergleich mit Kinderpornos.“

Das stimmt. Das Stichwort Kinderpornografie vermisse ich. Da haben die Jugendschutzwarte aber geschlafen!

Die Nato und der Cyber-War oder Sender Gleiwitz 2.0

Die Süddeutsche berichtet, die NATO arbeite an einem neuen Konzept, sich gegen Attacken in der virtuellen Computerwelt zu verteidigen.

„Artikel 5 des Nato-Vertrags legt fest, dass ein bewaffneter Angriff auf ein Mitgliedsland als Attacke auf das gesamte Bündnis betrachtet wird und gemeinsam abgewehrt wird. Diesen sogenannten Bündnisfall hat die Nato bislang erst einmal ausgerufen, und zwar nach den Terrorangriffen auf die USA vom 11. September 2001.“

Mein höheres Wesen, die Welt steht wieder am Rand des Atomkriegs! Wenn auf dem Monitor irgendeines NATO-DAUs das auftaucht, was oben abgebildet ist, wird der sofort zu seinem Vorgesetzen rennen und behaupten, „die Hacker“ oder „die Chinesen“ oder [x] (bitte selbst ausfüllen) würden angreifen und man müsse gleich zurückschlagen, wohin auch immer.

Hier ein Leserkommentar aus dem Heise-Forum: „Im Verteididungsfall laden Reservisten bitte die Software ‚Bundes_DDOS.exe‘ vom Server des Bundesverteidigungsministeriums herunter und warten im IRC Chatkanal #bundeswehr auf Bekanntgabe der Zielkoordinaten des Feindes (IP Addresse)“.

Economic Reasons for Security Failures

Ein sehr interessanter Artikel der New York Times (via Light Blue Touchpaper: „Social network security – an oxymoron?“): „Monopolies Breed Security Breaks“. Thema: Economic Reasons for Security Failures.

„Social networking sites such as Facebook try to capture most of their users‘ online interactions in order to lock in their users and capture any ad revenue. In the process they are not only reinventing mechanisms such as email, chat, groups, Web pages and payments; they are also making the same old mistakes all over again.“

Fazit: „So as people move from the open environment of the Internet to the walled garden of Facebook, we can expect security to get worse“. Das erinnert uns an die „dumb fucks„.

Der Autor Ross Anderson zitiert einen seiner Studenten, und man muss fürchten, dass das ernst gemeint ist: „All the party invitations in Cambridge come through Facebook. If you don’t use Facebook you don’t get to any parties, so you’ll never meet any girls, you won’t have any kids and your genes will die out.“

Ich liebe dich mit Glauben und Vertrauen

Hallo. Mein Name ist Becky bin für einen Mann wie Sie, die Benutzer die Bedeutung der Liebe als Vertrauen und Glauben in jedem anderen eher als derjenige, der die Liebe als nur ein Weg, der Spaß, sondern eine gereifte Mann mit einer schönen Vision dessen, was die Welt zu verstehen scheint, wobei etwa nach der Lektüre Ihr Profil heute in free-emaillist.com Ich nehme an Ihnen interessiert sein, so antworten Sie bitte mit mir in meine E-Mail-Adresse so dass ich Ihnen mein Bild schicken. hoffe, wir können von hier aus. bin warten auf Ihre unmittelbare Reaktion Ich liebe dich mit Glauben und Vertrauen. beckylovelyn@yahoo.com

X-Mailer: YahooMailClassic/11.4.9 YahooMailWebService/0.8.105.279950. Ich habe den Header hier und lese dazu E-Mail-Header lesen und verstehen. Die wahre Adresse ist übrigens beckylovelyn@att.net. Interessant wird es auch , wenn man nach dieser E-Mail-Adresse sucht. Es gibt immer noch Leute, die das nicht gleich als Spam erkennen… Es ist nicht zu fassen. Aber irgendwer muss ja darauf hereinfallen, sonst würden diese elektronischen Postkarten nicht verschickt…

Dumb Fucks

Spiegel offline („Der Cyber-Cäsar“) ist ja wieder zu blöd und zu faul, uns mit wichtigen Links zu belästigen. Diese Pfeifen-Truppe dort gehörte mal richtig durchgewalkt – sie werden es nie lernen.

„Über den Herrscher kursieren düstere Legenden. Das Techblog ‚Silicon Alley Insider‚ veröffentlichte Auszüge eines Gesprächs, das der Facebook-Chef vor einigen Jahren per Messenger mit einem Freund geführt hat. Zuckerberg brüstete sich darin, mehr als 4000 E-Mail-Adressen und Fotos von Harvard-Studenten gesammelt zu haben. Der Freund wollte wissen, wie Zuckerberg das geschafft hat. „Ich weiß nicht“, antwortete der Facebook-Chef. ‚Die Leute vertrauen mir. Was für Trottel'“.

Die Trottel sind auch die, die uns das Original vorenthalten wollen, weil sie als gute Deutsche Angst vor dem Internet und dem Link haben. Das Portrait Zuckerbergs im „New Yorker“ ist ebenfalls interessant und wichtig und gehörte erwähnt.

Hier also der Beleg:

ZUCK: i have over 4000 emails, pictures, addresses, sns

FRIEND: what!? how’d you manage that one?

ZUCK: people just submitted it

ZUCK: i don’t know why

ZUCK: they “trust me”

ZUCK: dumb fucks

Quod erat demonstrandum.

Massenwahn “Kinderpornografie im Internet”, reloaded

„BKA will Besitz und Verbreitung von Kinderporno-Links kriminalisieren“, berichtet Heise. Dem BKA geht es offenbar gar nicht mehr um rationale Argumente oder um Verfolgung der Täter, sondern ausschließlich um Zensur-Lobbyismus. Das zeigt die „Analysis of a representative example of European blacklists„, die der Arbeitskreis Zensur (AK Zensur) vorgelegt hat:

Results:

•Three domains were found to contain illegal child abuse images.

•Two of these have been on the Danish blacklist since 2008 and were also blocked in Norway, Finland and Sweden. After sending an abuse message to the hosting provider in the USA, the websites were removed in less than 30 minutes. This suggests that the police did nothing to shut these sites down for about two years.

•One domain has been on these blacklists since about spring 2010, in the TLD .in (India), hosted in the Netherlands. The domain was suspended by the Indian domain name registry three hours after a request was sent.

•More than half of the blocked domains (92) were already deleted.

•Many domains (66) were not registered anymore.

•Some domains (6) did not contain any child abuse images or obvious illegal content.

Summary:

The vast majority of the blocked domains are no longer active. Only a few still are.

•164 domains were blocked in Denmark, but offered no illegal material or were not connected at all at the time of our investigation.

•3 of the blocked domains were found to contain child abuse images, even though two of them had been blocked for as long as two years. After 30 minutes and 3 hours of action respectively, they were taken down by their webhoster or registry. This could have been achieved much earlier. All we had to do was to send a few emails.

„‚Das Ergebnis ist eine Blamage für die Strafverfolgungsbehörden‚, meint Alvar Freude vom AK Zensur, da von allen untersuchten Links lediglich drei Seiten tatsächlich Inhalte enthielten, ‚die als Kinderpornografie eingestuft werden können‘. (…) Trotzdem habe es offensichtlich ‚keine Versuche von Seiten der Strafverfolgungsbehörden‘ gegeben, diese illegalen Inhalte aus dem Netz zu entfernen.“

Wen wundert das…. Mich wundert auch nicht, dass ausser Heise kein deutsches Medium darüber berichtet. Der Opportunismus der Mainstreamholzmedien ist vergleichbar mit der Zeit der US-amerikanischen McCarthy-Ära: Der Staat braucht die öffentliche Meinung und die Medien nicht zu zensieren. Wenn die vom Massenwahn und der allgemeinen Hysterie schon infiziert sind, funktioniert die Gleichschaltung auch so.

Irgendwie erinnert mich das Krankheitsbild des Massenwahns „Kinderpornografie im Internet“ an einen Roman von Camus, den ich in meiner Schulzeit lesen musste (leider auf französisch – vieles habe ich damals gar nicht verstanden): „Die Pest„. Thema: „die ständige Revolte gegen die Sinnlosigkeit der Welt“. Man kann gegen die Hysterie und Kritiklosigkeit deutscher Medien nicht argumentieren. Man kann auch gegen andere psychische Krankheiten, etwa Schizophrenie“, nicht argumentieren. Wer Stimmen hört, wird sich von einem Beweis, dass es diese gar nicht gäbe, nicht von seiner Meinung abbringen lassen.

Anthropologen, Ethnologen und Soziologen späterer Epochen werden über die Hysterien und Exorzismen des beginnenden Internet-Zeitalters sowie deren urbane Märchen („Kinderpornografie im Intenet“, „Online-Durchsuchung“) sicher interessante wissenschaftliche Arbeiten verfassen und schmunzelnd den Kopf schütteln, wie wir heute über die Kinderkreuzzüge, – ähnlich wie Elias Canetti in „Masse und Macht“ den „psychischen“ Zustand großer Menschengruppen genial beschrieben hat.