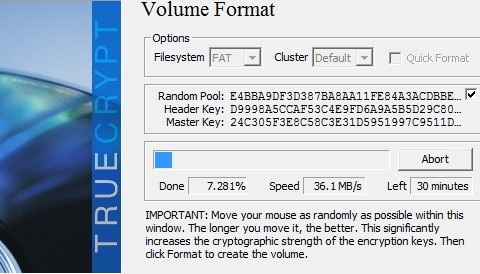

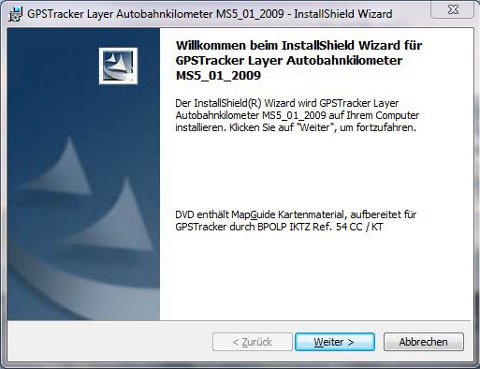

Festplatten verschlüsseln mit TrueCrypt

Die wohlwollenden Leserinnen und geneigten Leser haben eine verständliche Anleitung für Truecrypt empfohlen, die ich hier gern weiterleite (für Windows). (Guckst du bei burks.de auch hier)

Sponsored Links: Vade retro, Maria!

Darkhammer klappt das Laptop zu

Spiegel online: „Nach SPIEGEL-ONLINE-Informationen erfolgte der Zugriff am Sonntagabend gegen viertel vor neun in Rheine. Der arbeitslose 23-Jährige, der demnach im Internet als ‚Darkhammer‘ auftrat und ein führendes Mitglied der Hackergruppe NN-Crew sein soll, ist wegen räuberischer Erpressung vorbestraft und derzeit auf Bewährung in Freiheit. Er fiel auch bereits wegen Computerkriminalität auf. Die Spezialeinsatzkräfte konnten jedoch nicht verhindern, dass der mutmaßliche Hacker sein Laptop zuklappte und damit seine Daten zum Teil verschlüsselte.“

Da sind sie ja wieder nett gebrieft worden und wiederkäuen das Polizeisprech. Haben die Spezialeinsatzkräfte die Wohnungstür nicht schnell genug eingetreten?

Man kann also seine Daten verschlüsseln, wenn man das Laptop zuklappt. Gut zu wissen. Muss ich mal gleich ausprobieren.

Guckst du auch hier: „Hackergruppe entert Zollrechner“.

Geislinger Gemeinderat lernt den Streisand-Effekt kennen

Abgeordnetenwatch.de: „Mit einer einstweiligen Verfügung gegen Transparenz und öffentlichen Bürgerdialog“.

Ein Gemeinderatsmitglied aus einer schwäbischen Kleinstadt steht für eine öffentliche und transparente Kommunikation mit dem Bürger nicht zur Verfügung. „Nun also quoll ein zweiseitiges Schreiben an ‚Abgeordnetenwatch.de‘ aus unserem Faxgerät“ (…) Sein Mandant, so der Advokat, wünsche keine Veröffentlichung des Namens auf abgeordnetenwatch.de. Deswegen sei die Profilseite des Ratsherrn, der seit einigen Wochen von Bürgern öffentlich befragt werden kann, ‚unverzüglich, also sofort‘, zu löschen.

Nein, es ist nicht Holger Schrag, der regt sich auch über die einstweilige Verfügung auf. Kein Wunder, der ist ja auch „selbstständiger Fachinformatiker„.

Guckst du auch hier: „Wie sich Kommunalpolitiker gegen Bürgerfragen auf abgeordnetenwatch.de wehren“ und unter „Streisand-Effekt„.

Deutsch bleibt deutsch, da helfen keine Pillen. Was will man auch von einer Gemeinde erwarten, die lauter Word-Dokumente ins Internet stellt…

Mescalero, reloaded

Die Nachgeborenen werden nicht wissen, wer in die 70-er Jahren Mescalero war. Um er kurz zu machen: Der freute sich heimlich über etwas, worüber „man“ sich nicht freuen durfte, weil das pöhse gewesen wäre. „Unzulässige Schadenfreude“ oder so.

Unsd jetzt zu etwas vermeintlich ganz anderem. Was lesen wir in der Washington Post? „Anonymous hackers claim to have stolen encrypted military passwords from major US contractor“.

Ich mag das eigentlich nicht, weil derartige Schlagzeilen den Mythos beflügeln, „Hacker“ besäßen irgendwelche magischen Fähigkeiten und es könnte sogar eine „Online-Durchsuchung“ stattfinden, wenn man nur Beamte in diesen Fertigkeiten schulen könnte. Mitnichten.

Es ist alles ganz einfach. Ein Satz erklärt es – „Anonymous“ antwortet der betroffenen Militär-Firma:

„You have a security policy?” they said. „We never noticed.“

Quod erat demonstrandum. Bruhahaha.

Cross-site scripting attempt: sueddeutsche.de spioniert Nutzer aus

Die Süddeutsche erlaubt also einen Hackerangriff auf harmlose Nutzer ihrer Website… Es wundert mich nicht. Das Thema hatten wir schon einmal hier.

Hackergruppe entert Zollrechner

Ein Artikel von mir in der taz: „Weil die Bundespolizei ihre Computer zu nachlässig wartet, gelang der No-Name-Crew ein Zugriff auf vertrauliche Zolldaten. Die Hacker protestieren damit gegen Überwachung.“

Für das fachkundige Stammpublikum von burks.de zusätzliche Infos:

* Du sprichst jetzt in #talk

* Das Thema für #talk ist: ..:: || NNC und die Welt || ::.. -= TS: ts.nn-crew.cc =- :>< --- // Haste Ehec , biste eh weg!

* Das Thema für #talk wurde gesetzt durch SpecterNNC um Mon Jul 4 18:50:54 2011

* [NNC]-Master^Bot gibt Voice-Status an burks

-[NNC]-Master^Bot- Willkommen auf dem n0-N4m3 Cr3w IRC Server. Du sprichst nun im Channel #Talk. Viel spa? ;)

* beiter hat die Verbindung getrennt (Input/output error)

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an Darkhammer

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk verlassen (Darkhammer hat nen Abgang gemacht)

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk betreten

* sexdog setzt Modus +q #talk Darkhammer

* sexdog gibt Op-Status an Darkhammer

* [NNC]-Master^Bot gibt Voice-Status an Darkhammer

* crade hat die Verbindung getrennt (Quit: )

* radialis hat die Verbindung getrennt (Quit: smoke a cigarette)

* radialis (~mnnlich@NNC-A7ED9A97.dip.t-dialin.net) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an radialis

* radialis hat die Verbindung getrennt (Quit: smoke a cigarette)

* radialis (pallmall@NNC-A7ED9A97.dip.t-dialin.net) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an radialis

* Darkhammer hat die Verbindung getrennt (Input/output error)

* DCC CHAT mit Darkhammer abgebrochen.

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an Darkhammer

* T2k (eXecute@E2C6ABC9.5C205362.3DDB6997.IP) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an T2k

* Dolormin (dolormin@NNC-9D51E2BB.dip.t-dialin.net) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an Dolormin

* Han` (Han@NNC-CC7DD834.adsl.alicedsl.de) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an Han`

* Johann (johann@NNC-843D3EA8.customer.m-online.net) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an Johann

* Darkhammer hat die Verbindung getrennt (Ping timeout)

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an Darkhammer

* jeff hat die Verbindung getrennt (Client exited)

* jeff (jeff@NNC-6E4115C6.perfect-privacy.com) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an jeff

* d1s1 hat die Verbindung getrennt (Connection reset by peer)

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk verlassen (Darkhammer hat nen Abgang gemacht)

* Darvin81 hat die Verbindung getrennt (Quit: Verlassend)

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk betreten

* sexdog setzt Modus +q #talk Darkhammer

* sexdog gibt Op-Status an Darkhammer

* [NNC]-Master^Bot gibt Voice-Status an Darkhammer

* Darkhammer setzt einen Bann auf *!*eXecute@*.5C205362.3DDB6997.IP

* [NNC]-Master^Bot hat T2k aus #talk gekickt (Banned by Darkhammer)

WTF??

HackerLeaks

PC Magazin: „Auf der Website gibt es bereits seit dem 24.6. diverse Einreichungen. Will ein Hacker Material an Hackerleaks übergeben, kann er für kleine, rein textliche Übermittlungen bis 2 MB einen Account bei PrivacyBox , einem Dienst des German Privacy Foundation e.V. nutzen.“

Feigenblatt der Internet-Ausdrucker [update]

Ein Kommentar von mir in der taz: „Was ist eine Internet-Enquete-Kommission und zu welchem Ende studieren wir, was da geredet wird?“

Eine Bemerkung dazu – ich darf mein Publikum vergraulen, die taz nicht. In meinem Manuskript hieß es:

Zudem interessiert sich das Volk nicht für Netzneutralität, sondern für gesellschaftliche relevante Dinge, wie Richterin Barbara Salesch oder – noch schlimmer – für Frauenfußball.

Publiziert wurde:

Zudem interessieren sich große Teile des Volkes nicht für Netzneutralität, sondern für gesellschaftlich relevante Dinge wie Fernsehen und Sport.

Update: Hadmut Danisch: „Über die Lächerlichkeit der Internet-Enquete-Kommission des Bundestages“

China Wants To Buy A Big Piece Of Facebook

Die Nachicht des Tages: „China wants to buy a huge chunk of Facebook, a source at a fund that buys stock from former Facebook employees tells us. (…) Separately, a second source tells us there is a rumor going around Facebook that Citibank is at this very moment trying to acquire as much as $1.2 billion worth of Facebook stock on behalf of two sovereign wealth funds – China’s and another from the Middle East.“

Das kann ich nur auf’s Schärfste begrüßen – das passt doch zusammen wie Arsch auf Eimer (Credits)

Supreme Commander im Starpoint Gemini

Heute habe ich mich entschlossen, den jährlichen Scheck der VG Wort sinnlos zu verprassen und war deshalb im Eletronikfachhandel meines Vertrauens… Starpoint Gemini erinnert mich an Privateer, das ich in den 90-ern unendlich viele Male gespielt habe (auf einem 486er!). Supreme Commander ist zwar älter, aber war für zehn Euronen zu haben.

Anonymous – Operation Green Rights [Die Bayer AG]

Angeblich hat Anonymous die Server der Bayer AG angegriffen („angegriffen“, nicht „gehackt“, Heise! Fangt ihr auch schon mit dem Scheiß an?) Ob die obige Pressemeldung von Anonymous („Bayer, wir sind Anonymous, und wir kooperieren nicht mit euren dreckigen Machenschaften!“) stammt, weiß auch niemand. So langsam steigern die sich in einen RAF-ähnlichen Größenwahn, auch sprachlich.

Guckst du hier – Mao Tse-tung (aka Mao Zedong) – Theorie des Guerillakrieges: „Die Guerillas müssen in der Volksmasse schwimmen wie die Fische im Wasser“. Ihr wühlt nur im Schlamm, Anonymous – und wo ist euer Volk?

Supreme Commander – Der Hacker der Woche

Wired: „‘Supreme Commander’ of Fake Army Marches Into Jail Cell“

Yupeng Deng of Los Angeles pleaded guilty Wednesday to charges that he invented a fake army unit to dupe unsuspecting Chinese immigrants out of cash. Deng, who appointed himself the “supreme commander” of the phony outfit, is now headed to jail for theft by false pretenses, manufacturing deceptive government documents and counterfeit of an official government seal. Deng called his fake outfit the “U.S. Army/Military Special Forces Reserve unit” (MFSR) and held it out to Chinese immigrants as a glide path to U.S. citizenship. He charged each recruit between $300-400 to enlist and $120 a year for “renewal,” duping his victims into thinking they’d be eligible to become American citizens. Unfortunately for enlistees, that wasn’t the case.

Social Engineering vom Feinsten….

Medientrojaner

Der dümmste anzunehmende Historiker nennt das Pferd, mit dem sich laut Homer die Griechen in die Stadt Troja schmuggelten, „Trojaner“ bzw. er nennt die Griechen Trojaner, obwohl die Trojaner draussen waren und die Griechen drinnen. Man kann ja auch die Deutschen Franzosen nennen oder die Russen Amerikaner, ist irgendwie sowieso egal.

So falsch, schräg und unpassend die Metapher „Trojaner“ für eine Software ist, die – so stellt sich das Klein Fritzchen vor – irgendwie auf einen fremden Rechner geschmuggelt wird, etwa mit Hilfe von Zauberformeln, die ein Beamter in Wiesbaden beim BKA vor sich hin murmelt, während er eine ausführbare Datei an einen verdächtigen Menschen schickt, in der Hoffnung, der benutze das Betriebssystem Windows und würde alles per Mausklick und per Admin-Account installieren, was nicht bei drei auf dem nächsten Baum ist – es hindert die Holzmedien dennoch nicht, diesen Quatsch wieder und wieder zu verbreiten.

Aktueller Fall, Zitat Spiegel online: Das Münchener Justizministerium habe eingeräumt, „dass die [welche? B.S.] umstrittene [!] Spionage-Software zwischen 2009 und 2010 insgesamt fünfmal [sic] in Augsburg, Nürnberg, München und Landshut zur Anwendung kam.“

Man merkt schon bei diesem Deutsch des Grauens, dass hier irgendjemand irgendwelche Behörden-Agitprop abgekupfert hat – so redet kein Mensch: „zur Anwendung kam“? Das Gehirn des Schreibers kam offenbar nicht zur Anwendung. Wer wendete was an – und vor allem wie?

Und nur ganz nebenbei: „banden- und gewerbsmäßiger Betrug“ und „Handel mit Betäubungs-und Arzneimittel“ sind keine Straftatsbestände, bei denen das Bundesverfassungsgericht den Einsatz von Spionage-Software auf Computern erlaubt hätte. Den Bayern scheint das legal, illegal, scheissegal zu sein. Wundert mich nicht.

Jetzt aber die Pointe:

„Die Fahnder fanden trickreiche Wege, zum Aufspielen der Trojaner: einmal half der Zoll am Münchener Flughafen, einmal wurde der Spion per Remote-Installation aufgespielt, dreimal nutzen die Ermittler das Durcheinander einer Hausdurchsuchung.“

Das muss man sich auf der Zunge zergehen lassen. Zum ersten, liebe Spiegel-Redakteure, gibt es hier sowieso nicht mindestens zwei unabhängige Quellen, sondern nur das, was die Behörde von sich zu geben beliebt. Ihr hättet das überprüfen oder anmerken müssen: „Die Behörde behauptet das.“

Zum zweiten und mal ganz langsam von vorn: Hier handelt es sich um Software zum Mithören von Skype. Das ist etwas ganz anderes als die real nicht existierende Online-Durchsuchung. Und mehr als Internet-Telefonie zu belauschen kann die Software nicht. Wann kapiert ihr das endlich?

Lauschen wir Gulli.com: „Die Installation des so genannten Bayerntrojaners soll wahlweise durch einen Einsatz der Polizei vor Ort oder remote per E-Mail geschehen. (…) Die Schadsoftware kann Daten an und über einen Rechner außerhalb des deutschen Hoheitsgebietes versenden. Dabei kann Zugriff auf interne Merkmale des Skypeclients und auf SSL-verschlüsselte Websites genommen werden.“

O ja. Per Mail? Wie soll das gehen? Wenn der Verdächtige so bescheuert ist wie die Leute, die diesen Unfug wiederholen, ohne auch nur ein Milligramm Gehirnschmalz zu aktivieren, dann wird er auch zu dämlich sein, um ein Programm zu installieren (und das müsste er).

Bei der so genannten Online-Durchsuchung geht es mitnichten um das Belauschen von Internet-Telefonie, und Skype ist sowieso nicht sicher! Wie ich schon am 04.01.2008 in der Netzeitung schrieb:

Skype hat aber nicht nur ein Problem. In vielen Unternehmen ist es verboten, weil das Sicherheitsrisiko zu groß erscheint. Die Software verhält sich zu Firewalls und Routern wie ein Nashorn, wenn es in Wut gerät: Sie bohrt Löcher hinein, damit auch der dümmste anzunehmende Nutzer bequem plaudern kann und nicht erst in den digitalen Eingeweiden fummeln muss.

Wer sich um die Konfiguration der Privatsphäre nicht kümmert, könnte sich versehentlich von fremden Menschen abhören lassen. Eine Firma, die Skype einsetzte, verlöre auch die Kontrolle über den Datenverkehr. Deshalb raten Wirtschaftsverbände davon ab.

Der größte Nachteil von Skype ist prinzipieller Natur: Das Programm ist proprietär – also nicht kompatibel mit freier Software -, und der Gesprächspartner darf keine andere VoIP-Software nutzen. Die Innereien von Skype – der Quellcode – sind ohnehin ein Betriebsgeheimnis. «Security by obscurity» nennt man das System im Hacker-Milieu. Im Internet kursieren detaillierte Analysen wie «Silver Needle in the Skype», die die Schwachstellen der Software aufzeigen.

Für politisch denkende Zeitgenossen ist Skype ähnlich igitt wie Googles E-Mail-Dienst: Nutzer von Skype aus China bekommen einen Textfilter vorgesetzt, der bestimmte Worte nicht durchlässt. «Falun Gong» und «Dalai Lama» sind als verboten gesetzt. Diese Zensur kann nur funktionieren, weil die Betreiberfirma die Möglichkeit ab Werk eingebaut hat, die Gespräche mitzuprotokollieren und zu belauschen.

Das alles wird den normalen Nutzer nicht abschrecken. Der installiert manchmal sogar eine Webcam im Schlafzimmer, weil er nichts zu verbergen hat und nutzt das bekannte Betriebssystem eines rothaarigen Multimilliardärs, bei dem alle relevanten Sicherheitsfeatures ab Werk ausgestellt sind.

Welche „trickreichen Wege“ nutzten also die Beamten ganz legal, illegal, scheissegal? „Per Remote-Installation aufgespielt“ – könntet ihr hier mal ins Detail gehen? Welche IP-Adresse attackieren sie denn, oder wurde dem Verdächtigen eine per Einschreiben mit Rückschein vorher aufgezwungen?

„Nutzen die Ermittler das Durcheinander einer Hausdurchsuchung“ – ach ja? So geht das also in Bayern zu, das überrascht mich nicht. Da kann ich ja froh sein, dass die Beamten, die meine Wohnung durchsuchten, nicht alle Buchregale umgeworfen, das Geschirr auf den Boden und die Monitore mal eben so umgestoßen haben? Wie kann man so etwas als Journalist einfach kritiklos „vermelden“, wie es in grauenhaften Journalisten-Neusprech heutzutage heißt? Wenn das in China passierte – „die Ermittler nutzen das Durcheinander einer Hausdurchsuchung“ -, dann würdet ihr alle heuchlerisch jammern und klagen.

Verlogenes unkritisches obrigkeitshöriges Pack! Das kotzt mich wirklich an. Und ihr habt keinen Schimmer von dem, wovon ihr schreibt.

Nur ganz nebenbei: Wie hätte denn bei mir jemand während der Hausdurchsuchung etwas auf meine Rechner „spielen“ können? Die waren ausgeschaltet, und ich hätte notfalls einfach die Stecker rausgezogen, wenn dem nicht so gewesen wäre.

Unstrittig ist, dass, wenn man den physischen Zugriff auf einen Rechner hat und wenn der eingeschaltet ist und/oder von Fremdmedien bootet, recht viel möglich ist. Aber das geht bei Leuten nicht, die einen Rechner von einem Videorecorder unterscheiden können. Aber vielleicht irre ich mich ja, und meine Mitmenschen sind noch dämlicher als ich eh schon annehme.

Meine Rechner sind besenrein!

Wer meine Computer beschlagnahmt oder klaut, wird gar keine Dateien auf denselben finden, weder Texte noch Bilder. (Der Linux-Rechner ist eh komplett verschlüsselt.) Das gilt für alle drei Rechner (oder waren es vier?). Natürlich denkt der Mensch, der etwas zu verbergen hat (deutsche Journalisten, bitte wegzappen! Das ist nichts für euch!), an Truecrypt. Ja, bei mir ist alles digital verrammelt und verriegelt.

Mir fiel eben unangenehm auf, dass die ältere Festplatte, auf der die Daten meines auch schon sehr alten Laptops (Windows XP, igitt!) gesichert sind, gar nicht abgedichtet war. Also habe ich sie komplett formatiert und mit Truecrypt verschlüsselt.

Jetzt warte ich auf eine „Online-Durchsuchung.“ Mein Lieblingszitat: „Den meisten Computernutzern ist es nicht klar: Aber wenn sie im Internet surfen, können Verfassungsschützer oder Polizei online bei ihnen zu Hause auf die Festplatte zugreifen und nachschauen, ob sie strafbare Inhalte dort lagern – zum Beispiel Kinderpornographie oder auch Anleitungen zum Bombenbau.“

Nur zu! Die Kollegin Annette Ramelsberger hat weder widerrufen noch bezweifelt sie den Unfug, den sie dort 2006 verzapft hat.

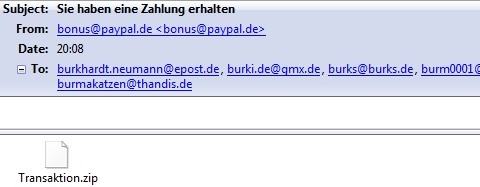

Bundestrojaner.zip

Hilfe, jemand wollte einen Bundestrojaner bei mir installieren! Nur gut, dass ich immer wachsam bin und die zunehmende Radikalisierung und Extremismusierung der E-Mail-Attachments bekämpfe!

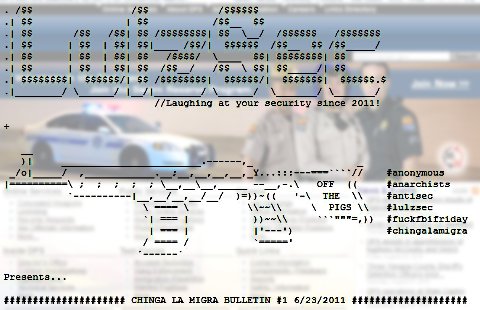

Arizona Department of Public Unsafety

LulzSec: „We are releasing hundreds of private intelligence bulletins, training manuals, personal email correspondence, names, phone numbers, addresses and passwords belonging to Arizona law enforcement. We are targeting AZDPS specifically because we are against SB1070 and the racial profiling anti-immigrant police state that is Arizona.“

Api mit Öffnungszeiten und geheimen Fehlertoleranzen

Das Bundeszentralamt für Steuern bietet eine XML-RPC-Schnittstelle zur Prüfung von ausländischen Umsatzsteuer-Identifikationsnummern an – mit Öffnungszeiten! (via Fefe):

Wichtiger Hinweis: Über diese Schnittstelle können Sie sich täglich, in der Zeit zwischen 05:00 Uhr und 23:00 Uhr, die Gültigkeit einer ausländischen Umsatzsteuer-Identifikationsnummer (USt-IdNr.) bestätigen lassen.

Das ist auch hübsch: 12. Benötigt man bei der qualifizierten Bestätigung eine 100 prozentige Übereinstimmung der Firmendaten? Nein, es gibt bei den Firmendaten eine Fehlertoleranz. Genauere Angaben zu diesen Toleranzen erteilt das Bundeszentralamt für Steuern nicht.

Wie die mediale Massenhysterie Kipo im Internet zustande kam (update)

Gestern war danisch.de für mich nicht erreichbar; heute erlasse ich einen Lesebefehl für den Artikel „Wie die deutsche Internet-Kinderpornosperre zustande kam – und zugrunde ging“.

Im Rahmen dieser Diskussion schälten sich dann vor allem zwei Grundirrtümer auf Seiten von der Leyens, ihres Ministeriums und der beteiligten Leute vom BKA heraus:

Sie hatten überhaupt nicht verstanden und wußten nicht, wie das Internet funktioniert. Nämlich daß es die Daten in kleine Pakete zerschneidet und anhand von IP-Adressen vom Absender zum Empfänger transportiert.

Sie wußten auch nicht, was das Internet eigentlich ist, sondern hatten nur die Sicht eines typischen Web-Browser-Benutzers. Und sie unterlagen dem häufig anzutreffenden Irrtum, daß das World-Wide-Web das Internet sei.

Das gilt für Journalisten in der Regel genau so.

Man muss jedoch dazusagen, dass ein rationaler Diskurs zu dem Thema auch in den Mainstream-Medien nicht möglich ist, zumal das Thema auch von den Lautsprechern der Zensur-Lobby instrumentalisiert wird. Danisch wird also nur diejenigen überzeugen können, die ohnehin seiner Meinung sind. So ist das leider mit der Medien-Rezeption.

Update: Diese Sätze muss man sich auf der Zunge zergehen lassen – ich befürchte, an der geballten technischen Inkompetenz hat sich nicht viel geändert:

Mein Hinweis, daß das Internet keineswegs auf URLs basiert und völlig ohne URLs funktioniert, und es da ganz viele Dinge gibt, die nichts mit URLs zu tun haben, wurde auf Seiten des Ministeriums nicht verstanden. Als ich dazu erläuterte, daß man URLs erst in den Neunziger Jahren erfunden hat und es da das Internet schon rund 20 Jahre gab, es also schon 20 Jahre prächtig ohne URLs funktioniert hat, also offensichtlich nicht darauf beruhen könne, war man irritiert. Zustimmung erhielt ich nur von den anderen Providern. Das Ministerium hingegen interpretierte meinen Einwand als politischen und unqualifizierten Störversuch.