Don Alphonso schreibt mit großer Geste an die so genannte „AfD“ und die „Sehr geehrte Damen und Herren und strukturelle Analphabetismus-Honks aus den Internetkommentaren“. Lesenswert, weil es dazu passt, auch der Kommentar desselben: „Die sieben Empörer des Todes“: „Sie suchen nach Aufregern, haben den Humor von Erich Honecker und die Debattenkultur des Politbüros: Berufsempörte ruinieren den Netzdiskurs“. Mir gefällt besonders dieser sehr unaufgeregte Satz, den ich mir zu Herzen nehmen werde: „Mein Mobiltelefon ist von 2006 und mobiles Internet ist mir zu teuer, und so bekam ich gar nicht mit, wie mich am Rande ein Shitstorm traf.“

Da wir gerade beim Thema sind. Ich könnte etwas über die Kampagne „Kauft nicht bei Sexisten“ schreiben. Tu ich aber nicht. Ich schaue auch auf die IP wie Don Alphonso, und dann kommt Merkwürdiges heraus, wenn ich auch auf den Rest sehe. Das führt dann dazu, dass ich in einer E-Mail folgendes formuliere:

Ich bin im übrigen der Meinung, dass ninatabai.com ein Fake-Account ist und eine „Nina Tabai“ nicht existiert, sondern ein Mann ist. Die Frau auf dem Video sagt auch etwa anderes als der Ton.

Die wohlwollenden Leserinnen und geneigten Leser werden sich vermutlich fragen, warum ich mich auch mit Leuten anlege, die hier vernünftige Kommentare geschrieben habe, die sogar zu dem passen, wass ich politisch meine, und somit meinen Traffic erhöhe. Tut mir leid, ich bin eben so. Ich führe gern Indizienprozesse. Warum denke ich, dass es keine „Nina Tabai“ gibt?

Welchen Grund gäbe es für jemanden, die eine Website/ein Blog über „Medien“ macht („Ich schreibe hier über Politik- und Medienbeobachtung, also über das aktuelle politischen Zeitgeschehen“), zu verbergen, wer er/sie ist? Wer würde werben („Ich habe bisher noch keine Werbung geschaltet. Wenn Du daran Interesse hast“), wenn doch der Betreiber des Blogs noch nicht einmal den realen Namen per Impressum preisgibt? Das passt nicht zusammen.

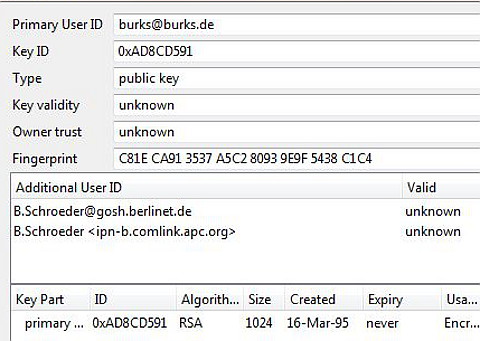

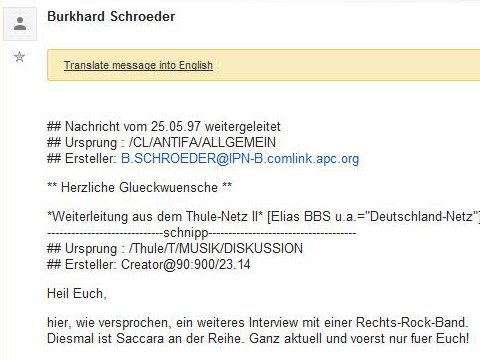

Received: from mail.zoho.com by mx.zohomail.com

with SMTP id 1408011601847332.51591558116763; Thu, 14 Aug 2014 03:20:01 -0700 (PDT)

Date: Thu, 14 Aug 2014 12:20:01 +0200

From: Nina Tabai

Domain Name: NINATABAI.COM

Registrar WHOIS Server: whois.enom.com

Creation Date: 2014-06-12 10:28:00Z

Domain Status: clientTransferProhibited

Registrant Organization: WHOISGUARD, INC.

Registrant City: PANAMA

ISP: Neue Medien Muennich GmbH, Friedersdorf

Mein Gefühl sagt mir, dass sich eine Frau, die sich so kritisch gibt wie die Texte, nicht so darstellen würde wie auf dem Foto und dem Video. Die Haltung der Dame ist körpersprachlicher „Overkill“ und passt nicht zum Inhalt. Man muss nicht gleich die Pheromone bemühen. Anders ausgedrückt: Die Dame präsentiert sich so, wie ein Mann denkt, dass eine attraktive Frau sich präsentieren sollte. (Alles, was ich dazu schreibe, gilt auch für sunflower22a) Das ist wie bei angeblichen „Lesben“-Pornos, die so gedreht sind, dass sie mitnichten Lesben anturnen, sondern Hetero-Männer.

Ich bin immer misstrauisch, wenn jemand aus dem Nichts auftaucht und schon gut schreiben kann und sehr viel weiß – aber in einem Stil, den ich eher Männern zuordnen würde. Nee, Leute, wer in Secondlife so viele weibliche Avatare getroffen hat, die in Wahrheit Männer waren, der glaubt erst mal gar nichts, es sei denn, es gäbe mindestens drei unabhängige Zeugen für das Gegenteil. Wie Don Alphonso schreibt: „Alles ist unerfreulich, aber wie jede milde Darmgrippe überlebbar.“ Oder: Es geht doch nichts über ein gepflegtes Feindbild. Wieder ein Leser [sic] weniger.