Ich weiss, wo du gestern (und auch sonst) gewesen bist

Mir fiel auf, dass einige Leute, die ein Konto bei Google haben, gar nicht wissen, welche Features sich dort verbergen, Google Calendar (Google Kalender) zum Beispiel. Ich empfehle, sich die Einstellungen anzusehen und nach Wunsch zu konfigurieren und sich der Risiken und Nebenwirkungen bewusst zu sein. (Ja, ich nutze Google Calendar.)

Das Internet noch heute abschalten

„Wenn die deutsche und europäische Politik es könnte, würde sie das Internet noch heute abschalten, durch einen sauber kontrollierten Datendienst ersetzen, bei dem jedes Byte vor dem Versand ein Formular in drei Durchschlägen ausfüllen muss, und die Uhr 25 Jahre zurückdrehen. Und das macht mir mehr Angst als die Gigabyte von Daten, die Google, Facebook, Amazon und Twitter über mich aufgehäuft haben.“ (Herbert Braun auf Heise)

Unter Webdesignern oder: Wenden Sie sich an ihren Softwarelieferanten

Ich wollte schon immer wissen, wer eigentlich mein Softwarelieferant ist… Ob Frau Ubuntu oder Herr Microsoft mir helfen würden?

Wer das geschrieben hat, sollte öffentlich ausgepeitscht werden.

Alle sind verdächtig

Heise: „Die britische Innenministerin Theresa May nimmt einen erneuten Anlauf, um verdächtige Internetznutzer identifzierbar zu machen. Ein Gesetzentwurf sieht vor, dass Internet-Provider dafür sorgen sollen, dass Kunden eindeutig per IP-Adresse identifiziert werden können,…“

It will therefore require internet providers to retain Internet Protocol – or IP – address data to identify individual users of internet services.

Ach ja. By the way: „The Tor software protects you by bouncing your communications around a distributed network of relays run by volunteers all around the world: it prevents somebody watching your Internet connection from learning what sites you visit, it prevents the sites you visit from learning your physical location, and it lets you access sites which are blocked.“

Backdoor.Regin

Der Kaiser ist nackt! Nicht schon wieder. Eine Sicherheitsfirma entdeckt ein Sicherheitsproblem. Symantec warnt vor einem Trojaner Trojanischen Pferd, also einer Spionage-Software, die aus unbekannten Gründen einen Rechner infiziert – und man kann gar nichts dagegen tun, die nur Windows-Rechner betrifft: „a Trojan horse that opens a back door and steals information from the compromised computer.“

Warum machen Spiegel online und Heise jetzt daraus eine riesige Schlagzeile und alle hoppeln hinterher?

Regin is a highly-complex threat which has been used for large-scale data collection or intelligence gathering campaigns. The development and operation of this threat would have required a significant investment of time and resources. Threats of this nature are rare and are only comparable to the Stuxnet/Duqu family of malware. The discovery of Regin serves to highlight how significant investments continue to be made into the development of tools for use in intelligence gathering.

Wie kam Stuxnet auf einen Rechner? „Es wird vermutet, dass die Erstinfektion in der Zielumgebung mittels eines USB-Wechsellaufwerks erfolgt sein könnte.“

Ach?! Nicht per Voodoo, Zauberei oder als Attachment stuxnet.exe per unverschlüsselter E-Mail oder per „untergeschobener“ Website?

Sniper oder: Kill for tolerance!

So etwas kann auch nur US-Amerikanern einfallen. Ich habe mir einen netten Ego-Shooter für Android-Tablets besorgt: Sniper 3D Assassin (empfehlenswert und kostenlos).

Die Geschäftsidee des Spiels: Wenn man eine Weile herumgeballert hat, was mit einem Tablet gar nicht so einfach ist, hat man „keine Energie“ mehr und muss ein paar Minuten warten, bis man weiterspielen kann – oder soll für richtiges Geld „Energie“ kaufen (oder bessere Waffen usw.) Man kann es aber auch lassen und schlicht geduldig sein. Nur Süchtige oder Doofe müssen Geld ausgeben.

Ich kann mir vorstellen, dass die Programmierer bei den einzelnen Szenarien sich gefühlt haben müssen wie die Titanic-Redaktion: „Xenophobia: Skinheads are on the rise and now are trying to kill all foreigners. One of them is chasing a group of tourists on the street. Protect them!“

Mach ich doch gern, obwohl mir die Theorie, was „Xenophobia“ sei und wie diese sich subkulturell kostümieren mag, nicht gefällt. Den „Skinhead“ habe ich gleich mit dem ersten Schuss umgenietet. „Missions accomplished. One for tolerance!“ Muahahahaha.

Sehr schön ist auch: „After frustrated bank hacking attempts, TOm KOd3R is trying to brute-force a cash-withdrawal! Kill him before he calls and triggers the explosives!“

Ein Leckerbissen für Soziologen und Ethnologen: Versatzstücke der „Hacker“-Subkultur und deren – auch verbaler – Ikonografie, wie sie Klein Fritzchen und Richterin Barbara Salesch rezipieren würden, werden aufgenommen und sinnlos miteinander kombiniert, aber dennoch vom Publikum wiedererkannt. Omg that stuff is rly kewl, lol. Yolo!

Schlangenöl, reloaded, oder: Der Kaiser ist nackt!

Amnesty, die EFF, Privacy International usw. veröffentlichen einen Virenscanner.

B’s weblog dazu: „Auch für dieses Werkzeug gilt, dass es unmöglich ist, einen Virenscanner zu bauen, der gefährliche Angriffssoftware entdeckt. Es ist leider immer nur möglich, bereits bekannt gewordene Angriffssoftware zu entdecken, und nicht die neueste, noch unbekannte. Leider hat das den Aktivisten wohl keiner gesagt, sonst würden sie hier keinen falschen Eindruck von Sicherheit erzeugen.“

Aber wer traut sich schon: „Der Kaiser ist nackt!“ zu rufen, wenn alle, alle die Kleider des Kaisers meinen sehen zu können?

Schlangenöl, revisited

Foto: Mexikanischer Verkäufer von Antivirenprogrammen, Foto: Burks (1982)

„Antiviren“-Software-Herstellern sei das eigene finanzielle Wohl wichtiger als die Kunden, versuchten, potentiell unerwünschte Malware zusätzlich mit zu installieren, verbreiteten viel zu viel Werbung „und gehen dem Benutzer schnell auf den Keks“. Sagt Microsoft laut Heise.

Hau weg, das Schlangenöl! Ich fühle mich pudelwohl ohne Antiviren“-Programme oder irgendwelche „Defender“.

Très chic, aber Google ist schon allüberall

Wenn man selbst einen heutigen Rechner konfiguriert, bekommt man eine Idee davon, wie ist es, wenn jemand sich gar nicht oder nur wenig auskennt und dann auf den Schutz der Privatsphäre achten soll. Ich fummele schon seit Stunden an einem schicken neuen Teil herum, das mit Android läuft, vor allem auch deshalb, weil ich Tutorials dazu verfassen will, die jeder verstehen kann. Wie stellt sich jemand an, der noch nie einen Computer besessen hat und dann an ein Android-Tablet gerät? Alles so schön bunt hier, und Google ist schon überall drin. Man kann nur sehr schwer gegen etwas argumentieren, das bequem ist.

Bevor man sich mit E-Mail-Verschlüsselung usw. beschäftigt, sollte man mit EDS Lite beginnen („TrueCrypt(R) compatible container files“). Ich habe das schon auf meinem Smartphone. Mit dem Tablet bin ich noch gar nicht so weit, weil ich zunächst mal die pöhsen Apps deinstallieren, die ab Werk mitgeliefert wurden, und diese durch bessere ersetzen musste.

Als zweite App ist KeePassDroid gesetzt. Nun müssten die verschlüsselten Dateien in einen Container… aber wer macht das außer mir und ein paar anderen Paranoikern?

Das ist übrigens ein Lenovo Yoga 2 Pro Tablet mit integriertem Beamer. Très chic, très hip, très sexy!

Tweet of the day 79

Andreas Lindh: „30% of people who tried Tor went on to become terrorists.“

Hurra, ich bin eine Sekte!

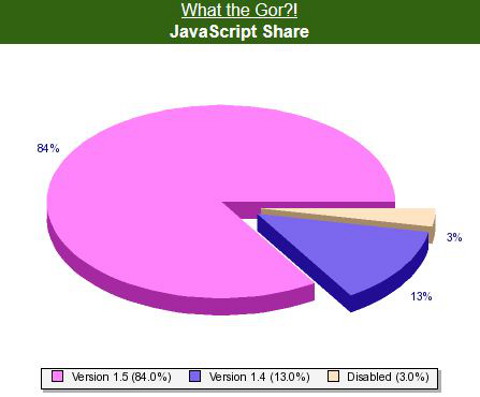

Ich frage mich, ob die Statistik, was Javascript angeht, bei deutschen Websites ähnlich aussieht? Natürlich ist diese nicht repräsentativ, aber „What die Gor“ ist eine Satire-Website, die sich über das Rollenspiel in Gor-Secondlife lustig macht – und von genau diesen Rollenspielern gemacht wird, also von Leuten, die ohnehin Internet-„affiner“ sind als der Rest. („What die Gor“ ist natürlich Insider-Humor, den niemand versteht, der nicht selbst dort aktiv ist, aber ich kann mich immer kringeln vor Lachen.)

Btw: Funktioniert das hier eigentlich noch beim Internet-Explorer?

Truecrypt ist sicher

Truecrypt ist sicher, wenn man es richtig anwendet. Heise zitiert heute einen Polizisten, der das Passware Kit Forensic eingesetzt haben will:

Heute gelang mir der Zugriff auf eine Truecrypt-Partition in einem sehr wichtigen Fall. Alle relevanten Informationen für den Fall waren darauf gespeichert. Andere Produkte hatten zuvor versagt.

Ich sehe hier keine zwei unabhängige Quellen, die heranzuziehen für eine solch windige These Journalisten in der Pflicht sind, sondern nur eine nicht nachprüfbare Propaganda-Behauptung des Software-Herstellers. Selbst wenn das wahr sein sollte, handelt es sich um ein nachvollziehbares Szenario, wie im Heise-Forum ganz richtig angemerkt wird:

„If the target computer with the encrypted volume is powered off, encryption keys are not stored in its memory, but they could be possibly recovered from the hiberfil.sys file, which is automatically created when a system hibernates.

NOTE: If the target computer is turned off and the encrypted volume was dismounted during the last hibernation, neither the memory image nor the hiberfil.sys file will contain the encryption keys. Therefore, instant decryption of the volume is impossible. In this case, Passware Kit assigns brute-force attacks to recover the original password for the volume.

Das heißt: Ein Angriff ist unter Umständen möglich, wenn ein Truecrypt-Container nicht per dismount geschlossen, sondern der Rechner nur heruntergefahren wurde, also dann, wenn der Nutzer sind fahrlässig verhalten hat.

Sorry, aber das muss in einen solchen Artikel, sonst ist das reine Panikmache.

Trojanisches Pferd liegt noch nicht vor

Jochen Kuri (Heise): „…bei der sogenannten Quellen-Telekommunikationsüberwachung (Quellen-TKÜ) werden unter anderem VoIP-Gespräche vor der Verschlüsselung beim Sender beziehungsweise nach der Entschlüsselung beim Empfänger durch einen eingeschleusten Trojaner abgehört. Die Regelung sei derzeit unverhältnismäßig, weil eine derartige Software noch gar nicht vorliege und der Gesetzgeber sie daher nicht genau kennen könne, sagte Gerichtspräsident Winfried Schubert.“

Die Software gibt es noch gar nicht? Ach so. Die bauen daran noch – offenbar seit 2006. Aber man kann ja trotzdem behaupten, dass täglich onlinedurchsucht wird. Hört sich einfach besser an.

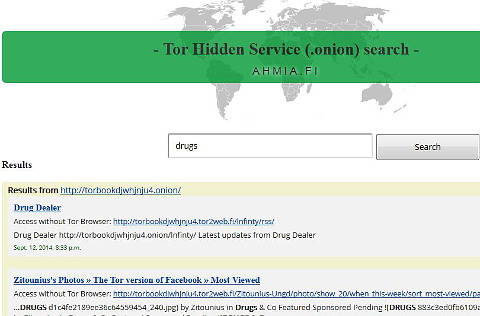

Es gibt absolute Anonymität im Internet

Spiegel online, gewohnt „investigativ“: „Ziel der Aktion [gegen den Handel mit illegalen Drogen im Darknet] sei es aber gewesen, das allgemeine Vertrauen in die Anonymität des Internets, auch des sogenannten Darknet, nachhaltig zu erschüttern. ‚Es gibt keine absolute Anonymität im Internet‘, sagte sie. Wie die Ermittler die Betreiber identifizieren konnten, blieb unklar.“

Das Ziel haben sie nicht erreicht. Mein Vertrauen ist nicht erschüttert – weil ich den dämlich-dümmlichen Berichten in den Medien, die sich – wie Spiegel online – für die Propaganda der Überwachungs-Lobby missbrauchen lassen, nicht glaube, sondern selbst recherchiere. Das hat mich eine Viertelstunde gekostet, zu viel Recherche-Zeit für deutsche Mainstream-Qualitätsmedien.

Es gibt absolute Anonymität im Internet – wenn man keine Fehler macht.

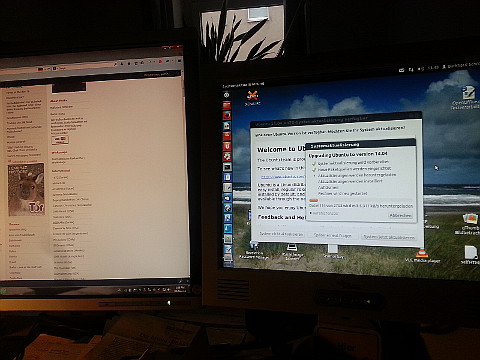

Treuer Tahr

Es ist doch immer wieder schön, viele Rechner zu haben. Dann kann man damit herumspielen, wenn grad nichts los ist. Was kommt als nächstes: Xenophobic Xanthipper?

Tracking the Silk Road

Heise gestern: „Kurz nach Zerschlagung der Silk Road 2.0 ist offenbar schon der Nachfolger namens Silk Road 3.0 online. Es bleibt abzuwarten, ob sie das Schicksal ihrer Vorgänger teilt.“

Wired hat Details und Hintergründe ausführlich beschrieben.

Also ich sehe da schon noch was…SCNR. Aber man muss sich schon sehr sicher sein, dass das, was man sieht, kein Fake oder ein Lockspitzel-Angebot ist. Ich würde nichts kaufen.

Secure Messaging Scorecard

Die Electronic Frontier Foundation (EFF) hat eine Checkliste für die Sicherheit von Messengern publiziert.

In the face of widespread Internet surveillance, we need a secure and practical means of talking to each other from our phones and computers. Many companies offer „secure messaging“ products – but are these systems actually secure? We decided to find out, in the first phase of a new EFF Campaign for Secure & Usable Crypto.

In einem Internet-Entwicklungsland

Fahn, fahn, fahn, mit der deutschen Bahn. Kein Internet, man könnte ja ein gutes Buch lesen. Aus Trotz lese ich via Kindle ein schlechtes, dafür aber in Englisch.

Im Café in Weimar. Es gibt keine Soljanka, dafür aber „Chicken Nuggets“, aus was die auch immer bestehen – nein, ich esse so etwas nicht. Hier gibt es kein Internet. Irgendwo vielleicht ein Hotspot? Ein … äh … was, bitte?

Im Hotel: Per Firefox: Your „connection was reset because of security options“. Klar, ich erlaube weder Cookies noch Javascript. Und die sind vermutlich nötig, um die Störerhaftung durchzusetzen – man braucht für das real gar nicht existierende Zwangs-Internet Nutzername und Passwort. Browser SWareIron: Verbindung kann nicht hergestellt werden (Bitte laden Sie sich Ihren Akustikkoppler woanders herunter.)

Ein Kongress von knapp 300 Journalisten: Siehe Foto. „Da streamen offenbar einige von Euch, bitte tut das nicht, sonst kommen alle anderen nicht online.“ 35 Verbindungsabbrüche in 36 Minuten. Immerhin habe ich ja immer mein eigenes Internet dabei, aber der Stick erlaubt nur Surfen auf dem Niveau von 1995.

Elektronische Wahlen per Fernbedienung, aber niemand weiß, wie und ob die Teile personalisiert werden können. Und deutsche Journalisten diskutieren miteinander via Facebook. OMG. Edward Snowden? DA war doch noch was?

Immerhin gibt es was zu Essen, aber gläubige Juden und Muslime würden hier verhungern. (Draußen röhrt ein Laubbläser stundenlang.)

Secret Manuals oder: Emulating an access point

The Intercept: „Secret Manuals Show the Spyware Sold to Despots and Cops Worldwide – Hacking Team manuals, dated September 2013, provide step-by-step instructions for technicians, administrators, and analysts on how to infect a device and set up spying.“

„The spyware installer might lay in wait in a hotel, or a Starbucks, and gain access to your computer by ‚emulating an access point‘ – in other words, pretending to be a free wifi hotspot to which the victim connected previously.“

Ich weiß ja nicht, aber wer ist denn so blöde, darauf hereinzufallen? Ich habe mir mal einige dieser Handbücher durchgesehen, vor allem das rcs-9-technician-final.pdf ist interessant. Auf keinen Fall kann die Spionage-software zum Erfolg kommen, wenn der Nutzer sich vernünftig verhält. Und bei Linux auch nicht. Wen wollen sie also ausspionieren? Klein Fritzchen?

Als er einmal auf die cipav.exe klickte

Heise über das FBI, das einen Artikel fälschte, um Malware auf dem Rechner eines Verdächtigen zu installieren:

Dafür fälschten sie einen angeblich von der Nachrichtenagentur AP stammenden Artikel über Bombendrohungen und verschickten einen Link darauf an einen MySpace-Account. Als der Verdächtige darauf klickte, sei ihm die Software „Computer and Internet Protocol Address Verifier“ (CIPAV) auf dem Rechner installiert worden“.

Merke: Der Verdächtige hatte Windows (sonst hätte es nicht funktioniert). Der Verdächtige las unverschlüsselte E.Mails. Der Verdächtige las unverschlüsselte E-Mails von fremden Personen. Der Verdächtige klickte auf Links in E-Mails (er verhielt sich grob fahrlässig, weil er HTML-E-Mails empfing und sie auch so anzeigen ließ). Der Verdächtige war grob unvorsichtig und hatte Javascript nicht verboten (nur so ginge das). Der Verdächtige surfte vermutlich übr einen Admin-Account und wurde nicht beim Installieren eine Software gefragt. Der Verdächtige verhielt sich denkbar bescheuert.

Übrigens stammt die Geschichte aus der Wired aus dem Jahr 2007: „The software was sent to the owner of an anonymous MySpace profile linked to bomb threats against Timberline High School near Seattle. The code led the FBI to 15-year-old Josh Glazebrook, a student at the school, who on Monday pleaded guilty to making bomb threats, identity theft and felony harassment.“