Unencrypted vanilla SMS

Wie kommunizieren Terroristen? Per unverschlüsselter SMS natürlich. (Via Intercept)

Le Monde reported that investigators were able to access the data on the phone, including a detailed map of the concert hall and an SMS messaging saying “we’re off; we’re starting.” Police were also able to trace the phone’s movements.

The Internet is the place

„Internet is the Place, where men are kids, women are men, and kids are undercover FBI agents.“ (Quelle)

Die Details entscheiden oder: Abhören leicht gemacht

Kaiserwetter, die letzten Tage meine Urlaubs. Da muss ich eine kleine Radtour machen, um ein Café zu finden, in dem ich in Ruhe einen Milchkaffee trinken kann (und in dem es auch einen gibt, nicht nur „Latte“ irgendwas). Schön. Aber trotz der Sonnenstrahlen, die sogar wärmen, pfeift ein Wind mir störend meine Frisur kaputt nzw. die Haare ins Gesicht. Das Fahrrad hat trotz angeblich „unplattbarer“ Reifen einen Platten, aber natürlich erst an dem Ort, der von meiner Wohnung am weitesten entfernt liegt. Manchmal sind eben die Details wichtig. das kenne ich aus Südamerika: Das schönste Panaroma wird manchmal uninteressant, wenn man keinen Platz zum Kacken findet, aber muss.

Und ich muss wieder im gedruckten „Spiegel“ von Praktikanten geschriebene Verschwörungstheorien lesen, die kein Journalist, der sein berufliches Ethos – falls vorhanden – ernst nähme, so schlampig formulieren würde.

Das Bundesinnenministerium will eine neue Sicherheitsbehörde aufbauen.

Nun gut, die „wollen“ immer viel. Wer den „Spiegel“ gebrieft hat über das Wollen, wollte auch etwas. Haben wir nicht schon einige Behörden mit einem „Cyber“ drin? Ein Cyberabwehrzentrum zum Beispiel? Eine Allianz für Cybersicherheit? „Bundesinnenminister Wolfgang Schäuble und die Gewerkschaft der Polizei (GdP) drängen auf eine verstärkte Inspektion der Kommunikationsströme im Internet, um online vorangetriebene Terrorplanungen und Hetzpropaganda zu verhindern. ‚Wir müssen die Kontrolle des Internets verstärken.'“. Ach so, das sagte er schon 2006. Manche Dinge kann man eben nicht oft genug sagen.

Mit deren Hilfe soll Internetkommunikation besser überwacht und Verschlüsselung geknackt werden.

Das, lieber „Spiegel“, ist kein Journalismus, das ist Propaganda. „Besser“ ist suggestiv und stammt garantiert nicht von eurem Praktikanten, sondern ist die Wortwahl des Briefings durch eben diesen Informanten aus dem Ministerium, das etwas will. Und starke Verschlüsselung kann man eben nicht knacken. Was soll also diese heiße Luft? Wenn ihr wieder mal Verschlüsselung der Inhalte und Transportverschlüsselung durcheinanderwürfelt, klärt das nicht auf, sondern verdummt das Volk, weil das Volk sich angesichts dieser lancierten Meldung fürchtet und ängstigt nach dem Motto: Die sind schon drin, man kann eh nichts tun. Und das war so gewollt von denen, wie wieder einmal etwas wollen und euch das sagten.

Aufgabe der Behörde sei es unter anderem, neue Methoden zu entwickeln, um in verschlüsselte Kommunikation, etwas bei Messenger Diesten [im Original fehlt hier ein Komma] eindringen zu können, heißt es in Regierungskreisen.

Oha! Wenn die Kreise in der Regierung meinen, das funktionierte, dann muss es ja wahr sein. By the way: Was halten diese Kreise denn von Signal, von Snowden empfohlen und abhörsicher? Gefällt denen das nicht? Wie wäre es, wenn der „Spiegel“ neue Methoden entwickleln würde, um bei Intenet- und Computerthemen nicht mehr auf dem Niveau von Richterin Barbara Salesch zu berichten?

Auch bei der Onlinedurchsuchung, bei der der Rechner einer Zeilperson infiltiert wird, sowie beim Abhören von Gesprächen könnte die Behörde neue technische Werkzeuge entwickeln.

Sie könnte? Warum? Weil eine Behörde immer besser ist beim Bullshit-Bingo als Gamma International aka FinFisher Intrusion? Und wie kriegt man Finspy auf einen Rechner? Das wollte ich immer schon mal wissen. Aber niemand antwortet mir, auch nicht Wikipedia oder der CCC. Ist vermutlich alles geheim.

Die Pläne sind allerdings regierungsintern umstritten.

Der oberflächliche Quatsch, den ihr da verbreitet, ist journalismusintern auch umstritten.

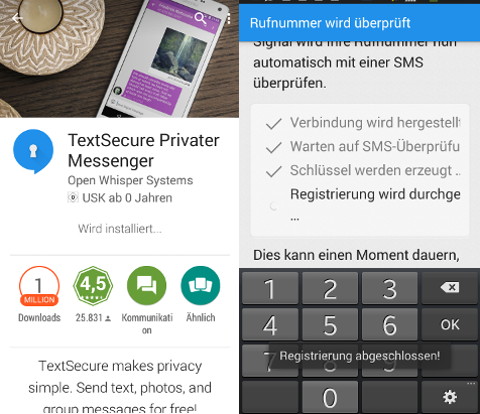

TextSecure und RedPhone sind jetzt Signal

Ich habe Signal auf meinem Smartphone installiert. Signal erlaubt Benutzern das Senden von Textnachrichten, Dokumenten, Fotos, Videos, Kontaktinformation und Gruppennachrichten über das Internet an andere TextSecure- oder Signal-Benutzer, sowie das verschlüsselte Telefonieren mit anderen Signal- und RedPhone-Nutzern. Gibt es für Android und IPhone.

Vgl. Heise: „Edward Snowdens Messenger: TextSecure und RedPhone sind jetzt Signal“.

End-to-end encryption enabled (EEEE)

Telegraph: „Internet firms to be banned from offering unbreakable encryption under new laws“. Ein weiteres Argument für end-to-end encryption.

Sicherheit am Gerät oder: Truecrypt et al, reloaded

Independent: „Police have used powers under the Terrorism Act to seize the laptop of a young Newsnight journalist in a case that has shocked BBC colleagues and alarmed freedom of speech campaigners…“

Ich hoffe, Eure Geräte sind sicher. Es kann jeden treffen. Und ich kriege immer noch unverschlüsselte E-Mails mit journalistischen Anfragen.

Meine Daten? Wo? Was? WTF?

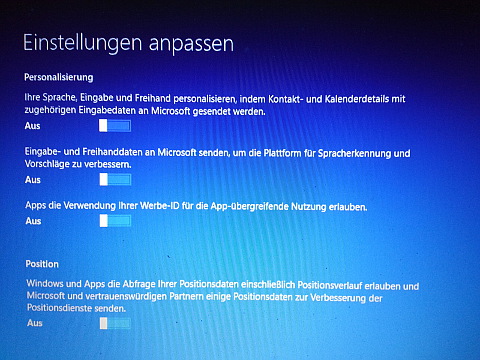

Ich habe auf einem meiner Rechner jetzt versuchsweise Windows 10 installiert. Eigentlich dürfte niemand, der über Netzpolitik und Datensicherheit redet oder schreibt, so etwa benutzen. Aber ob man mit den jungen Damen auf dem Foto darüber reden könnte?

Ragnarok – Hill Climb Racing

„Hill Climb Racing“ für Android hatte ich hier und hier schon lobend erwähnt.

Ich habe mich umgesehen, wann wohl das letzte Level bzw. die letzte Szenerie erreicht sei. Die auf dem Wiki erwähnten sind bei mir schon alle freigeschaltet, auch alle Fahrzeuge. Jetzt aber erschien plötzlich Ragnarok mit ausgesprochen coolem Sound.

„Description – Mysterious place with tons of challenging suprises. Recommended Vehicle(s) – Police Car, Super Diesel 4×4, Dune Buggy, Big Finger, Moonlander“.

Ich bin weiter gekommen als auf diversen Videos. Allerdings sieht die Strecke bei 12.000 Metern und danach offenbar sehr spannend aus… Sollte ich statt des „Dicken Fingers“ doch lieber den Mondrover nehmen?

Gibt es vielleicht noch eine verborgene Szenerie, nach gefühlt 1 Trillion Punkten?

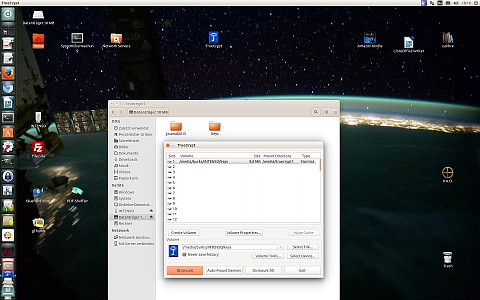

Truecrypt mit Linux, reloaded

Mir geht es so wie den meisten Leute: Erst wenn ich etwas wirklich brauche, beschäftige ich mich damit, zumal wenn ich das Thema schon genügend zu kennen glaube.

Morgen fahre ich in den Ruhrpott – inne Heimat, wie man dort zu sagen pflegt. Da ich eine Woche Pause von Secondlife machen will, brauche ich nur mein Netbook mitnehmen, auf dem Ubuntu läuft. (In Unna ist erst recht Neuland-Entwicklungsland, was die Geschwindigkeit angeht.)

Aber habe ich dort auch wirklich alle Schlüssel, um verschlüsselte E-Mails lesen zu können? Ich erwarte wichtige Post für eine aufwändige Recherche.

Also schnell einen Container auf einem USB-Stick erzeugen. Ähhhh… aber auf dem Netbook hatte ich kein Truecrypt. Ich muss doch dort den Container wieder öffnen können! (Keys import etc.) Wie ging das noch mal gleich?

Das entsprechende Wiki erklärt, wie man einen Leopard-Panzer, den man als Bausatz gekauft hat, selbst zusammenbaut. Ich hasse es. Wieder in Ruhrpöttisch: Die kommen imma von Hölzken auf Stöcksken. Besser gleich das hier lesen und anwenden.

Voilá! (Ja, ihr könnt da gern draufgucken, es gibt nichts zu sehen, was ihr nicht sehen dürftet!)

Ich denke nicht daran!

Barrierefreiheit im Internet: „Die Navigation ist ein besonders zentrales Element jeder Webseite, da sie benötigt wird, um überhaupt erst auf die Inhalte zugreifen zu können. Um so wichtiger ist es deshalb, dass sie in jedem Fall funktioniert – auch ohne CSS und JavaScript.“ Vgl. auch Aktiv gegen Diskriminierung.

Die dunkle Seite oder: Im Schattenreich

Ein Artikel von mir im Tagesspiegel beschreibt das Darknet. Leider sind einige Sätze gekürzt worden. Der Artikel begann im Original-Manuskript so:

Das dunkle oder das tiefe Netz? Die meisten Internet-Nutzer wissen nicht, was das ist. Darknet und „Deep web“ sind Terra incognita. Muss man da unbedingt hin? Sind dort nicht nur Kriminelle, mit denen man nichts zu tun haben möchte? Und wo kann man anfangen?

Wer in die Schattenreiche des Internet eintauchen will, hat ein ähnliches Problem wie jemand, der als Hetero-Mann inkognito einen Darkroom einer Schwulen-Sauna aufsuchen möchte: Was zieht man an? Am besten nichts, das ist dort am unauffälligsten. Ganz ähnlich funktionierte eine virtuelle Tarnkappe, die man im Darknet und „Deep web“ braucht, um nicht gesehen werden zu können. Die anderen möchte man schon sehen können, aber man muss nicht wissen, wie sie heißen und wer sie sind.

Löschtaste

Der Bundesnachrichtendienst hat sein E-Mail-Programm umgestellt, was auch immer das heißen mag, Rein zufällig sind dabei auch interne E-Mails gelöscht worden, „mit denen die BND-Leute vorher in der Abhöranlage in Bad Aibling von problematischen Suchbegriffen der USA unterrichtet wurden.“

So was Dummes aber auch.

Powerpointilisierung

Endlich spricht es mal jemand aus, hier der Guardian: „How PowerPoint is killing critical thought“.

Ich habe noch nie Powerpoint benutzt und werde das auch in Zukunft nicht tun.

Easy ways to tell if that viral story is a hoax

Ich habe meine Website „Journalistische Recherche | Werkzeuge“ um die Abteilung „Fotos und Videos“ erweitert. Angeregt dazu hat mich der Artikel Pete Browns: „Six easy ways to tell if that viral story is a hoax“.

Die forensische Analyse von Bildern aus dem Netz ist manchmal sehr aufschlussreich. Ich habe das mit meinen eigenen Fotos ausprobiert. WolframAlpha kannte ich auch noch nicht.

Hardware updaten

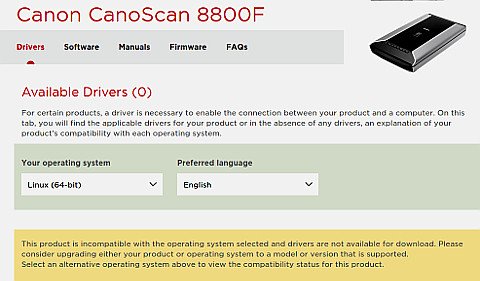

„This product is incompatible with the operating system selected and drivers are not available for download. Please consider upgrading either your product or operating system to a model or version that is supported.“

Dann muss ich wohl überlegen, wie ich das Produkt upgrade….

Hack the Tor browser

Mal eine nette Nachricht (via Tor-Mailingliste) von Meduza: „The Russian government hired people to hack the Tor browser, but they failed and now they’re quitting“.

Man kann nie genug Rechner haben

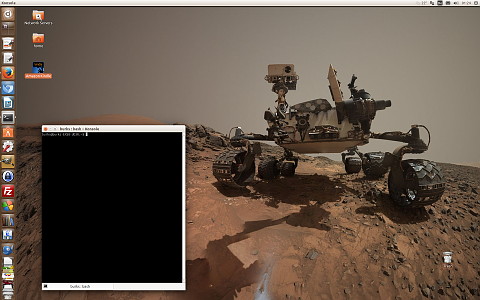

Neue Festplatte (Danke, Gunter!, Windows 7). Laptop mit Windows 7. Netbook mit Ubuntu. Tablet mit Android. Noch mal Ubuntu (Gamer-PC). Wieso habe ich eigentlich so viele Rechner, das Smartphone nicht mitgezählt? Übrigens läuft wieder alles.

Troll, troller, am trollsten

Installation möglicherweise abgeschlossen

(Danke, Tonke!)

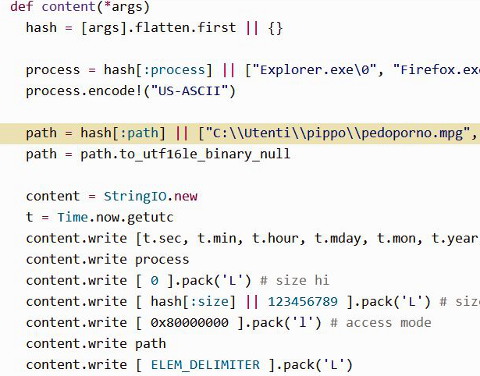

Lawful Interception Childporn Software

Fefe hat einen Link zum Quellcode der (staatlichen) Mal- und Spyware („Lawful Interception Software“, vgl. Heise). „Dass das Hochladen von Kinderpornos eine Standardfunktion von Staatstrojanern ist, hattet ihr hoffentlich alle gesehen, ja?“

Ich kann den Code nicht interpretieren. Ist es wirklich so, dass Regierungen eine Software zum Ausspionieren kaufen, die als Feature hat, den „Opfern“ Kinderpornografie unterzujubeln, damit man sie diskreditieren kann?

Ich traue denen das zu. Yanis Varoufakis und sein Nachfolger sollten mal auf ihre Computer aufpassen.