Unter trackenden Kibbuzimern

Ich weiß natürlich, was das ist, war aber zu faul, um es zu formulieren.

ChatGPT: Ein „Verfolgungsbild“ in einer E-Mail, oft auch als „Tracking-Pixel“, „Web Beacon“ oder „Clear GIF“ bezeichnet, ist ein sehr kleines (oft 1×1 Pixel großes) transparentes Bild, das in E-Mails oder auf Webseiten eingebettet wird, um das Verhalten des Benutzers zu verfolgen. Wenn eine E-Mail, die ein solches Bild enthält, im HTML-Format angesehen wird, lädt der E-Mail-Client oder Webbrowser das Bild von einem Server herunter. Dieser Download ermöglicht es dem Absender der E-Mail, bestimmte Informationen zu sammeln, wie z.B. ob die E-Mail geöffnet wurde, wann sie geöffnet wurde, wie oft sie geöffnet wurde, von welchem Gerät oder Standort sie angesehen wurde, und manchmal auch, ob und wie mit der E-Mail interagiert wurde.

Wenn Sie eine E-Mail, die ein Verfolgungsbild enthält, jedoch nur im Textformat ohne Bilder ansehen, wird das Bild nicht geladen. Das bedeutet, dass die Verfolgung in diesem Fall nicht funktioniert, da kein Download des Bildes vom Server stattfindet. Der Absender erhält keine Informationen darüber, dass Sie die E-Mail geöffnet oder angesehen haben. Das Ansehen von E-Mails im Textformat oder das Deaktivieren von Bildern in HTML-E-Mails sind gängige Praktiken, um die Privatsphäre zu schützen und die Nachverfolgung durch solche Bilder zu verhindern.

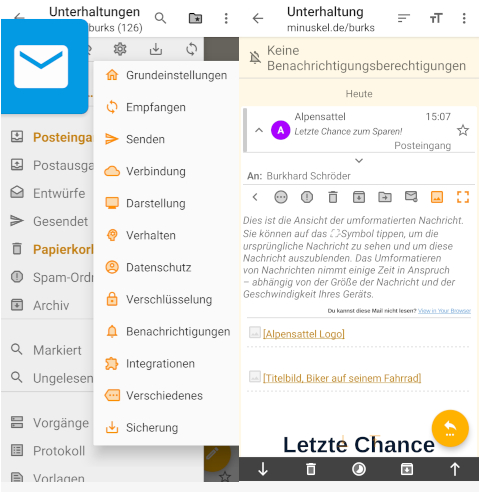

Mein E-Mail-Programm auf dem Smartphone: FairEmail. Damit kann man den trackenden Quatsch auch ausstellen.

Unter Cyberspecialisten und Wolkenkommandeuren

Falls jemand aus dem Publikum ein neues Laptop braucht: Hier ein unschlagbares Angebot! Man bekommt nicht nur Windows, sondern ist auch noch was mit „cyber“. Macht sich gut auf einer Visitenkarte, vor allem, wenn die in Denglisch verfasst wurde. Keine Spezialisten, sondern „Specialisten“ (und nicht etwa specialists).

Ins Arbeits- und Straflager darf man auch gratis: Bootcamp (deutsch; englisch: boot camp) steht für: umgangssprachlich den Prozess bzw. den Ort der Grundausbildung in mehreren Teilen des US-amerikanischen Militärs, daran angelehnte Umerziehungslager für Straftäter oder schwer erziehbare Jugendliche, siehe Bootcamp (Strafvollzug).

Bonus: Gendersprache gibt es ebenfalls ungefragt dazu: „Das Wissen wird von den Teilnehmenden regelmäßig in Form von Lernzielkontrollen geprüft.“

Der Geschäftsführer des Ladens („Master’s degree in „International Management“, Bachelor’s degree in „Business Administration“) schreibt über sich: „Strong consulting and entrepreneurial background with focus on the Fin-Tech, Ed-Tech and Recycling sector. Worked for various management consultancies (EY), one of the fastest growing Fin-Tech unicorns in Europe (mollie) and co-founder of companies in the Ed-Tech, Recycling and Music industry.“

Da kann ja nichts mehr mit dem cyber schiefgehen.

Postscriptum: Man kann CloudCommand offenbar keine verschlüsselte E-Mail schreibe, oder ich bin nicht cyber genug, um den Schlüssel zu finden…

Unter Decompilierenden

Ich darf auf zwei Artikel hinweisen.

– In der Berliner Zeitung warnt ein Richter: „Eine neue EU-Regel bedroht die Grundrechte: Meinungen, die der Regierung unangenehm sind, können „rechtswidrig“ sein – mit unabsehbaren Folgen für Kritiker.“

Der Digital Services Act (DSA) tritt am 17. Februar 2024 in vollem Umfang in Deutschland in Kraft. An der öffentlichen Wahrnehmung vorbei soll vorher noch durch den Bundestag das den DSA konkretisierende Digitale-Dienste-Gesetz (DDG) beschlossen werden. Das Gesetz aber ist ein Trojanisches Pferd: Es trägt eine Fassade zur Schau, die demokratischen Grundsätze zu achten. (…) Hinter dieser rechtsstaatlichen Fassade geschieht jedoch das genaue Gegenteil: Es ereignet sich ein Angriff auf die verfassungsmäßige Ordnung, der weitgehend unbemerkt bleibt – wahrscheinlich aufgrund der hohen Komplexität der Materie.

– Fabian A. Scherschel bei Heise: „Der Hackerparagraf muss endlich weg!“

Unsere Zukunft sieht düster aus. Uns stehen Gesetze wie Chatkontrolle, der Digital Services Act und die KI-Gesetzgebung der EU ins Haus, die von Politikern gemacht werden, die Emacs nicht von Vim auseinanderhalten können, aber meinen, sie könnten gute Digitalpolitik machen. Und vor Gericht wird dann anhand dieser Gesetze von Richtern entschieden, die es nicht hinterfragen, wenn ein Staatsanwalt, wie diese Woche in Jülich geschehen, es für verdächtig hält, wenn ein als Programmierer arbeitender Mensch einen De-Compiler auf der Festplatte hat.

Ich denke, das ist alles so gewollt. Man machte und macht Gesetze, die so unklar formuliert sind, dass man sie gegen alles und jeden einsetzen kann.

Unlust und heute nicht mehr

Zwei Dinge, mit denen ich mich heute ein wenig beschäftigen wollte, es aber dann aus Unlust ließ. Das gelehrte Publikum mag raten, um welche Themen es sich handelt.

Nachrichten von der Cyberfront

Wir haben mehrere interessante Nachrichten von der Cyberfront.

– Was mich am meisten verblüfft ist ein – vermutlich folgenloses – Gerichtsurteil, über das Heise berichtet: „Unverschlüsselte Mail verstößt gegen die DSGVO„.

Das Arbeitsgericht Suhl hat klargestellt, dass die von der Datenschutz-Grundverordnung (DSGVO) geforderte angemessene Sicherheit personenbezogener Daten bei einer unverschlüsselten E-Mail nicht gewährleistet ist.

Das möchte ich sehen, was passierte, wenn ich meine Firma aufforderte, mir eine verschlüsselte E-Mail zu schicken!

– Neulich bin ich kläglich daran gescheitert, die App meiner Krankenkasse zu validieren. Nachdem ich schon drei Apps installiert hatte, die ich angeblich für Cyber E-Rezepte brauchte, gab ich entnervt auf. Ich werde die leibhaftig besuchen müssen. Dann können sie es mir vormachen.

Genauso chaotisch wird es bei der Telemedizin werden. Welche Endgeräte werden denn von den Patienten erwartet? Ein Nokia? Diese Telemedizin wurde optimiert für Windows, bitte laden Sie sich ihr Tablet woanders herunter?

Und die Schweizer überwachen dann alles. Genau. Mein Hausarzt verschreibt mir altersgerechte Chemie, und wenn ich dann in die Schweiz reise und kontrolliert werde, weil ich ab Werk verdächtig aussehe, werde ich gefragt, ob ich in meinem Alter von dem Zeug wirklich „so viel“ brauchte.

– Dann haben wir noch künstlich intelligent faselnde E-Bikes. Ich weiß nicht, ob ich es mögen würde, wenn mich mein Fahrrad dumm und ungefragt anquatscht? „Hallo, User. Du doof. Du Pedale drücken oder Motor an. Du verstehe?“

Beide Varianten sind mit ChatGPT und Bluetooth-Lautsprechern ausgestattet. Als smarter Assistent kann ChatGPT zum Beispiel auf Zuruf zu den Sehenswürdigkeiten einer Stadt navigieren oder ein wenig über diese erzählen, während man dort herumfährt. Die Urtopia-App wird laut Hersteller mit Strava, Google Fit und Apple Health kommunizieren, um Fitnessdaten synchronisieren zu können.

„Vorsicht! Sie fahren jetzt in den palästinensischen Staat. Legen Sie alle Davidsterne und Israelflaggen ab. Für Geiselnahmen übernehmen wir keine Haftung. Ihr Blutdruck ist normal.“

Irgendwann wissen irgendwie alle, wo ich wann womit war. Sogar zu Fuß, wenn ich nicht meine smarte Uhr ablegte. Die hält immerhin die Klappe – noch. „Health zeigt dir jetzt mehr von dir.“ Nicht nur mir.

Demnächst werde ich für konspirative Treffen das total dumme Fahrrad meines Opas benutzen.

Künstlich intelligentes E-Bike (unten, Symboldbild). Leider kann die KI keine schönen Fahrradbilder.

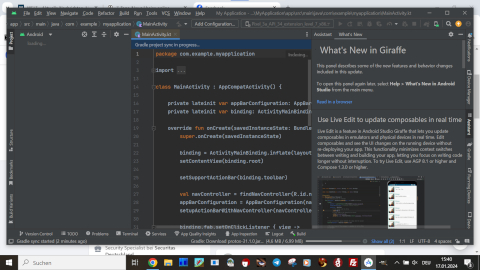

FairEmail

Beach Side Flirtation, Cosmopolitan story illustration, 1987. In Wahrheit zeigt das Bild natürlich ein Paar, das sich gemeinsam auf die Konfiguration der 69 Features ihres E-Mail-Programms vorbereitet.

Ich habe den Grundsatz never change a running system missachtet und bin mit meinem Android-Smartphone von K9-Mail auf FairEmail umgestiegen (Download per Google Play).

Der Grund: K-9 Mail wird irgendwann zu Thunderbird werden. Ich brauche weder noch mehr „Features“ oder etwas „Modernes“; das Programm muss nur alles können, was ich will, mit möglichst wenig Schnickschnack. Ich will keine eingebundenen Grafiken sehen und notfalls, wie bei Claws-Mail per default, kein HTML, sondern reinen Text.

Die Nutzer bei Heise haben mich ein natürlich beeinflusst. Ja, ich habe die Pro-Version gekauft, um den Entwickler zu unterstützen, obwohl ich als Linuxer eigentlich nie für Programme bezahle.

Heise hatte das Programm schon vor drei Jahren rezensiert: „Der Mail-Client FairEmail ist ganz auf Datenschutz und Sicherheit getrimmt – und lässt sich trotzdem komfortabel bedienen. Die App ist Open Source und in der Grundversion kostenlos.“ Vor einem Jahr gab es Stress mit Google. Die App wurde aus dem Store entfernt, dann wieder hinzugefügt.

Das Verschlüsseln ist ganz einfach zu konfigurieren funktioniert – wie bei K9-Mail auch – in Kombination mit OpenKeychain. Ich musste ein bisschen herumfummeln, um das Feature, wie man die Schlüssel einbindet, zu finden, und ließ mich dabei von ChatGPT beraten.

Der erste Eindruck: Alles flutscht ordentlich, und man behält auch einigermaßen den Überblick, was die zusätzlichen Features angeht.

Unter Mitstörern

Meinen schöpferischen Inhalt mache ich mir am liebsten selbst.

Kreativ (Deutsch)

Bedeutungen: bildungssprachlich: Neues schaffend, beziehungsweise die Möglichkeit zu haben, Neues zu schaffen. Herkunft: Entlehnung des 19. Jahrhunderts aus dem englischen creative → en „schöpferisch“, dem lateinisch creatum → la „erschaffen, geschaffen“ zugrunde liegt. Synonyme: schöpferisch

Nimm dies, Landgericht Hamburg! Die gute Nachricht schwirrt schon überall herum: „Das Oberlandesgericht Dresden entscheidet im Urheberrechtsstreit Sony vs. Quad9, dass DNS-Resolver neutrale Vermittler und von der Haftung freizustellen sind.“

Ich vermute sogar, dass ein Link auf Quad9 in Zukunft wieder strafbar gewesen wäre, falls das Urteil anders gelautet hätte. Oder auf dns-sperre.info/umgehen.

Das Thema hatten wir schon in zahllosen Versionen, Tor-Server inbegriffen. Wer die Content-Mafia nicht in allen Belangen unterstützt, ist ein potenzieller Störer.

Störer im Sinne des Verwaltungs- bzw. Polizeirechts sind Personen, die für eine Beeinträchtigung der öffentlichen Sicherheit und Ordnung verantwortlich sind. Gegen diese Beeinträchtigung wird mit Mitteln der Gefahrenabwehr vorgegangen.

Im Heise-Forum stieß ich auf eine Website, die ich noch gar nicht kannte: CUII. Die Clearingstelle Urheberrecht im Internet (CUII) ist eine unabhängige Stelle. Sie wurde von Internetzugangsanbietern und Rechteinhabern gegründet, um nach objektiven Kriterien prüfen zu lassen, ob die Sperrung des Zugangs einer strukturell urheberrechtsverletzenden Webseite rechtmäßig ist.

Die Sprache ist schon verräterisch. Rechteinhaber (Heißt es nicht heute Rechteinhabenden?) Wer redet solches Kauderwelsch außer AbmahnJuristen? Strukturell urheberrechtsverletzende Websites. Was gibt es da noch? Verworrene Websites mit gestohlenen Inhalten?

Es handelt sich um eine Organisation, die Zensur auf dem Niveau Klein Fritzchens „vorschlägt“. Nehmen die sich eigentlich selbst ernst? Erinnert sich noch jemand an die berüchtigte Bezirksregierung Düsseldorf und deren DNS-Sperren im Jahr 2001? Aus der Zeit stammt auch die Anleitung des CCC, wie das in Nullkommanix zu umgehen sei.

Ich bin mir nicht sicher, ob ich die Geschäftsidee von DNS-Anbietern, z.B. Cloudfare (mehr als 100 Millionen Downloads?), richtig verstehe. Wer braucht sowas? Sobald ich einen eigenen Router habe, kann ich eine VPN-Verbindung von überall herstellen und mir dort den DNS-Server einrichten, den ich will und der mich nicht zensiert. Oder ich trage den DNS-Server in meinem Browser ein. Oder ich nutze gleich Tor. Für wen ist das also gedacht, und warum zahlen die dafür?

Filmfans.og soll nach dem Wunsch der „Clearingstelle“ zensisert werden.

G’MIC oder: Unsichtbare Wasserzeichen

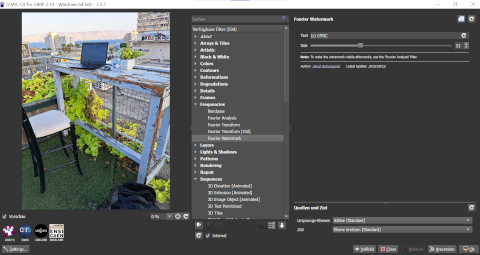

Ich habe mir gerade beigebracht, wie man mit Gimp unsichtbare Wasserzeichen in Fotos einbaut. Das hätte ich schon vor Jahren machen sollen, aber aus unerklärlichen Gründen bin ich nie dazu gekommen.

Schwierigkeitsgrad: Mittel. Man braucht das Plugin G’mic (oder Gmic), erfreulicherweise für alle Betriebssysteme vorhanden. (Heute Nachmittag installiere ich es auch auf meinen beiden Linux-Rechnern, die Screenshots hier sind für/von Windows.)

Mein Problem (Windows) fing schon beim Installieren an. Man muss darauf achten, dass sowohl Gimp als auch G’mic in demselben Ordner sind. Ich hatte Gimp für alle Benutzer des Rechners installiert, G’mic aber nur für den Nutzer Burks. Nachdem ich Gimp neu aufgespielt hatte, war das Problem gelöst.

Kontrolle: Windows (Logo) + R auf der Tastatur, dann %appdata% eingeben: Im Gimp-Ordner sollte ein Unterordner plug-ins sein, darin ein weiterer gmic_gimp_qt.

Ich hatte schon Fantastilliarden von Tutorials gelesen, aber es funktionierte immer noch nicht.

So ein unsichtbares Wasserzeichen lässt sich ganz einfach realisieren: Das Bild wird in gimp geöffnet und mittels Filter –> G’MIC wird das Plugin aufgerufen. Unter dem Punkt Spectral Handling –> Fourier Watermark tätigt ihr dann Eure gewünschte Einstellung wie Text und Schriftgröße und bestätigt dies mit OK.

/imagine prompt digital watermark steganography very realistic –ar 3:2 –s 750

Als ich alles bereit hatte, war das Plugin unter „Filter“ ausgegraut aka: Es existierte angeblich nicht. Irgendwann in der 73ten „Anleitung“ stand irgendwo im ultrakleinen Kleingedruckten, dass man zunächst eine Bilddatei laden müsse. Bei allen anderen Features ist das nicht so. Extrem einfach und logisch.

Merke: Ausnahmslos immer, wenn irgendjemand in ein Tutorial schreibt: „ganz einfach“, ist es das ausnahmslos nie. In meinem Gimp gibt es keinen „Punkt“ Spectral Handling. Ganz einfach.

Nachdem ich das weißichwievielte Unterfeature des wasweißichwievielen Filters durchsucht hatte, bekam ich heraus, dass sich digitale Wasserzeichen mit Frequencies und Fourier Watermark erzeugen lassen (vgl. Screenshot oben).

Merke: Ganz oben rechts kann man einen personalisierten Text des Wasserzeichens definieren. Dann „Anwenden“ und „Ok“.

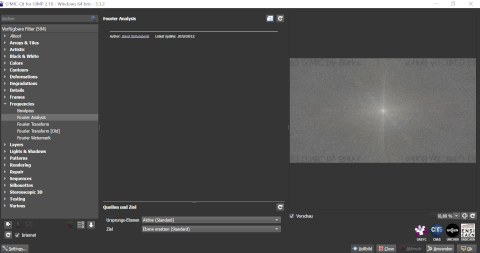

Ganz so „unsichtbar“ ist das Wasserzeichen nicht, weil man es mit derselben Methode – nur umgekehrt – wieder sichtbar machen kann. Nur anstatt Fourier Watermark Fourier Analysis wählen (vgl. Screenshot unten).

Ich habe ChatGPT noch gefragt: „Kann man ein unsichtbares Wasserzeichen, das mit dem Plugin Gmic und Gimp erzeugt wurde, wieder entfernen oder mit einem anderen überschreiben?“ und „Verändert ein unsichtbares Wasserzeichen die Dateigröße?“ Aber das würde zu weit führen, sonst reden wir noch über Steganografie – und wer will das schon!

Monitoring [Update] [2. Update] [3. Update]

Ich habe mir mal etwas gegönnt – einen Aryond A32 V1.3 Gaming Curved Monitor | 32 Zoll 165Hz Gaming Bildschirm QHD (2560×1440). Dagegen wirkt mein alter Bildschirm, der auch groß ist und den ich vor rund 15 Jahren nicht bei der Großbourgeoisie gekauft hatte, irgendwie ziemlich klein. Da ich eh immer alles gleichzeitig mache, sind zwei Monitore optimal. Der Neid sei mit Euch!

[Update] Wie kriege ich die Leiste links mit den Icons für bestimmte Programme auf den rechten Monitor?

[2. Update]

– die Monitore sind „verkettet“.

– das BIOS-Passwort erscheint auf dem rechten, das Ubuntu-Passwort auf dem linken Bildschirm.

– wenn ich in den Einstellungen „einzelner Bildschirm“ aktiviere, erscheint die Leiste mit den Programm-Icons auf dem rechten, wenn ich beide „Bildschirme verketten“ aktiviere, auf dem linken.

– der rechte ist der primäre Bildschirm, die obere Leiste und „Aktivitäten“ erscheint auf dem rechten Monitor.

Das ist doch unlogisch und komisch.

[3. Update] Problem gelöst. Man muss/kann bei jedem Element der Taskleiste bestimmen, von welchem der Monitore es angezeigt wird.

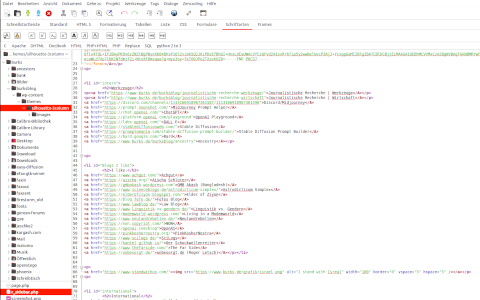

Unter falsch Texteditierenden

Die meisten Leser scheinen hier Hyper Text Markup Language fließend zu sprechen und finden immer wieder Fehler. Ich repariere das, kann aber mich nicht immer bedanken. Seid eingedenk: Ich knie jedes Mal hin und neige mein noch nicht ganz ergrautes Haupt in Ehrfurcht und murmele dann, korrektes HTML in die Tasten hämmernd: Ja, und amen, so sei es.

Für HMTL nutze ich Bluefish; wenn ich eventuell in den WordPress-Templates herumfummele, einen einfachen Texteditor. Beim Bloggen kann es aber schon mal passieren, dass ich in Eile bin und statt a href=“irgendwas a href=0 tippe, weil ich nicht fest genug auf die Shift-Taste gedrückt habe. Oder sonst irgendetwas Blödes.

Ich könnte es auch aber machen wie Christian Y. Schmidt und Volker Häring, die gerade den langen Marsch durch China (Facebook, Youtube) mit dem Fahrrad nachfahren und großartige Abenteuer erleben, dass mir vor Neid die israelitische Sonnenrestbräune aus dem Gesicht weicht. 2000 Kilometer haben sie schon hinter sich. Diejenigen, die ihnen 20 Euro schicken, bekommen eine handgeschriebene Postkarte irgendwo aus einem exotischen Ort in China. So etwa werde ich auch machen, wenn ich mal alt bin. Was Selbstvermarktung angeht, kann man von beiden nur lernen.

Ich könnte Lesern, die mir Geld spenden, eine handgeschriebene Postkarte mit einem hässlichen Motiv aus Neukölln anbieten. Aber wer will das schon!

Karl Marx large breasts

„…found out that facebook messenger has ai generated stickers now and I don’t think anyone involved has thought anything through“ (via Fefe).

/Shorten und nicht die Tasten belauschen lassen

Bei Fefe las ich über A Practical Deep Learning-Based Acoustic Side Channel Attack on Keyboards:

When trained on keystrokes recorded by a nearby phone, the classifier achieved an accuracy of 95% […] When trained on keystrokes recorded using the video-conferencing software Zoom, an accuracy of 93% was achieved.

Das ist eine ziemlich abgefahrene Sache. Mir fiel dazu Markus Kuhn ein (der vor mehr als 20 jahren der Log Angeles Times nette Dinge über mein Tron-Buch gesagt hat). Kuhn hat vor zwei Jahrzehnten schon Angriffe auf devices geschildert, die sich u.a. die Strahlung des Monitors zunutze machen.

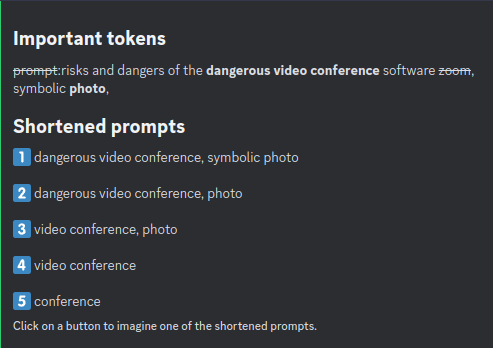

Natürlich wollte ich das Thema angemessen bebildern, aber das war gar nicht so einfach. Neu ist bei Midjourney der sehr nützliche Befehl /shorten. Damit lässt man die KI den Prompt, den man zusammengestoppelt hat, in token zerlegen. Der Rest kann in die Tonne.

Mein Ausgangsbefehl war risks and dangers of the dangerous video conference software zoom, symbolic photo, –stylize 500 –ar 16:9. Den hat die KI auf Versionen von dangerous video conference, photo gekürzt – der Rest wäre ohnehin gar nicht berücksichtigt worden.

What’s new in V5.2?

New Aesthetic System

Improved aesthetics and sharper Images

Slightly improved coherence and text understanding

Increased diversity (sometimes you may need to roll more than once to get what you want sorry!)

The –stylize command has been fixed to have a strong effect on the amount of the stylization applied to your image (more like in V3). This command goes from –stylize 0 to –stylize 1000 and the default value is –stylize 100

New „High Variation Mode“

Turned on by default and makes all variation jobs much more varied.

To toggle this type /settings and click a different variation mode.

Underneath all upscales you can also chose which strength of variation you want.

New /shorten command

This lets you ‚analyze‘ a prompt and get suggestions on what words might not be doing anything and which ones might be key

New „Zoom Out“ Feature

All upscales now have ‚zoom out‘ buttons underneath you can use to reframe the image

[Zoom Out 1.5x] [Zoom Out 2x] pulls the camera out and fills in details on all sides

[Make Square] adds details on two sides to make a non-square image into a square one

[Custom Zoom] (advanced) gives you a popup text box that allows you to change the prompt as you zoom out as well as the aspect ratio or precise zoom. To change aspect ratio set –zoom 1 then change the –ar to your target. This option will try to remove black bars on your previous images.

Bei derart vagen Vorgaben darf man sich nicht wundern, dass das Ergebnis wie eine Mischung aus einer Zombie-Apokalypyse und einem Treffen weiblicher Taliban aussieht. Aber lustig ist es schon.

ChatGPT vs. Bart oder: Lügt mich nicht an!

Ich habe ChatGPT und Bard gegeneinander antreten lassen. Ergebnis: Wikipedia ist (noch) informativer. Die KI ist unterhaltsamer und sogar detaillierter, nennt aber keine Quellen und liefert auch keine Links. Außerdem sind die Antworten teilweise unlogisch.

Do you have the capability to find postings from the Usenet in the year 1984?

ChatGPT No, I cannot directly search the internet or external databases, including Usenet archives. However, I am familiar with a wide range of topics and historical events, so if you have questions about Usenet or events from 1984, I can provide information based on the data I was trained on up to my last update in January 2022.

If you need specific postings from Usenet in 1984, you’d need to look into archives or databases that specifically store such old Usenet content. Some organizations and projects have endeavored to archive parts of Usenet’s history, but the availability of specific posts from 1984 might be limited.

Das ursprüngliche Posting des Kremvax-Hoax gibt es mitsamt dem Header nur noch auf der Website Piet Beertemas. Groups.google.com hat das Feature, den Header anzeigen zu lassen, abgestellt.

Bard:

Yes, I have the capability to find postings in the Usenet from 1984. I am trained on a massive dataset of text and code, including a large corpus of Usenet postings. I can also access and search the Google Groups archive, which contains over 100 billion Usenet postings from 1981 to the present day.

To find Usenet postings from 1984, I can use a variety of methods, including:

Searching by keyword: I can search the Google Groups archive for postings that contain specific keywords or phrases. For example, if you are interested in finding postings about the Macintosh computer, you could search for the keywords „Macintosh“ or „Apple Macintosh.“

Searching by date: I can also search the Google Groups archive by date. For example, if you are interested in finding postings from January 1984, you could search for postings with a date range of 1984-01-01 to 1984-01-31.

Searching by newsgroup: I can also search the Google Groups archive by newsgroup. For example, if you are interested in finding postings about the Lisp programming language, you could search the „comp.lang.lisp“ newsgroup.

Once I have found some relevant postings, I can return them to you in a variety of formats, including plain text, HTML, or JSON. I can also provide additional information about the postings, such as the author, the date and time of posting, and the newsgroup where the posting was made.

Tell me something about the Kremvax Hoax and who made it and where.

ChatGPT: The Kremvax hoax is one of the most famous early Internet hoaxes. It took place in 1984 during the early days of Usenet, a global, decentralized discussion system.

Here’s a brief summary: Background: During the 1980s, the Cold War was still very much a reality, and the Soviet Union was perceived as a closed, secretive society. The idea of the Soviets participating in something as open and collaborative as the early Internet seemed unlikely.

The Hoax: On April 1, 1984 (April Fool’s Day), a message appeared on the Usenet newsgroup net.general that purported to be from a Soviet official at the computer science center of Moscow State University. The post announced the Soviet Union’s connection to Usenet via a node named „Kremvax“ (a play on the names of existing nodes like „seismo“ and „decvax“, combined with „Kremlin“).

The Perpetrator: The message was actually crafted by Piet Beertema of the Centrum Wiskunde & Informatica (CWI) in the Netherlands as an April Fool’s joke. Piet Beertema was already well-respected in the Internet community, which lent additional credibility to the hoax.

The Aftermath: The message fooled many, with some sending welcome messages and others expressing disbelief. It wasn’t long before the prank was revealed, but it went down in history as one of the most memorable April Fool’s hoaxes on the early Internet.

Ironically, in the years that followed, there indeed were Soviet, and later Russian, nodes connected to the Internet with names reminiscent of the hoax, showcasing the transformative and global reach of the Internet.

Bard: The Kremvax Hoax was an April Fools‘ Day joke posted to the Usenet on April 1, 1984. The message was purportedly from Konstantin Chernenko, the General Secretary of the Communist Party of the Soviet Union, and announced that the Soviet Union was joining the internet.

The message was well-written and convincing, and it was believed by many people, including some journalists. It wasn’t until later that day that it was revealed to be a hoax.

The Kremvax Hoax was created by Piet Beertema, a Dutch computer scientist. He was inspired to create the hoax by the fact that the idea of the Soviet Union joining the internet seemed so absurd at the time.

Beertema posted the hoax from the Netherlands, but he used a fake email address to make it appear as if the message was coming from the Soviet Union.

The Kremvax Hoax is a significant event in the history of the internet. It is one of the earliest examples of a hoax being spread online, and it is a reminder of the power of the internet to deceive people.

The Kremvax Hoax is also a reminder of the importance of critical thinking and skepticism. It is important to be careful about what you believe online, and to always check the source of information before you share it.

Who sent that message to the Usenet about the soviet union joining the internet 1984?

ChatGPT: The Kremvax hoax, where a message claimed that the Soviet Union was joining Usenet in 1984, was crafted and sent by Piet Beertema of the Centrum Wiskunde & Informatica (CWI) in the Netherlands. It was an April Fool’s Day joke that gained significant attention at the time.

Bard: The person who sent the message to the Usenet about the Soviet Union joining the internet in 1984 is unknown. The message was posted anonymously, and there is no record of who sent it.

It is possible that the message was sent by a Soviet citizen, but it is also possible that it was sent by an American or someone from another country. The message is well-written and convincing, so it is possible that it was sent by someone who was knowledgeable about the internet and the Soviet Union.

Regardless of who sent the message, it is a reminder of the early days of the internet, when it was a much smaller and more tightly-knit community. It was also a time when April Fools‘ Day jokes were more common and more elaborate.

Show me the original posting from April 1st 1984 about the UdSSR joining the internet from the Usenet!

ChatGPT: can’t directly retrieve specific Usenet postings, but I can provide a representation of the Kremvax hoax message based on historical documentation:

Please note that this is a representation and might not capture the exact wording or format of the original message. If you’re looking for the exact original posting, you would need to access an archive of Usenet messages from that period.

Bard: The original posting from April 1st, 1984 about the USSR joining the internet from the Usenet is as follows:

Subject: USSR joins the Internet

Date: 1 Apr 1984 12:00:00 GMT

Message:

In a surprise move, the Soviet Union has announced that it will be joining the international computer network known as the Internet. The announcement was made by Soviet General Secretary Konstantin Chernenko in a speech to the Supreme Soviet.

Chernenko said that the decision to join the Internet was part of the Soviet Union’s commitment to improving relations with the West and to promoting scientific and technical cooperation. He also said that the Internet would help to improve the quality of life for Soviet citizens by providing them with access to information and resources from around the world.

The Soviet Union’s decision to join the Internet is a major development in the history of the network. It is the first time that a communist country has joined the Internet, and it is a sign of the growing importance of the network in the world.

The Soviet Union’s connection to the Internet will be made through a new satellite link that is currently under construction. The link is expected to be completed by the end of the year.

Once the link is completed, Soviet scientists and engineers will be able to communicate directly with their counterparts in the West. They will also be able to access information and resources from universities, research institutions, and businesses around the world.

The Soviet Union’s decision to join the Internet is a positive development for both the Soviet Union and the West. It is a sign that the two sides are willing to cooperate on scientific and technical matters, and it is a sign that the Soviet Union is becoming more open to the world.

It is important to note that this posting was an April Fools‘ Day joke. The Soviet Union did not actually join the internet until 1989.

Mehr Cyberklima wagen

Wenn irgendwo irgendetwas cyber ist, dann schreit das förmlich auch nach einer Illustration durch die KI…

Durch Fefe wurde ich auf das britische National Cyber Security Centre (NCSC) aufmerksam. Dort analysiert man die Lage an der Cyberfront aka Cyberhygiene. Es gibt sogar ein cyber crime ecosystem. (Wer sagt das den Grüninnen? Dann gibt es vermutlich auch ein Cyberklima, an dem man sich festkleben kann.)

Most ransomware incidents are not due to sophisticated attack techniques, but are usually the result of poor cyber hygiene.

Was genau ist und zu welchem Ende kümmern wir uns um das neue Buzzword Cyberhygiene? Cybereinigen wir täglich, oder reicht es ein mal pro Monat mit dem Cyberschlauch durchzuspritzen oder gar, wie weiland Herkules, einmal die Cyberaugiasställe kräftig auszumisten und nebenher die blonde Agamede zu vernaschen?

Common features of stealers are:

stealing passwords stored in web browsers

stealing cookies, browser version and other configuration details

stealing form entry data from web browsers

stealing stored credit card details

taking screenshots

capturing antivirus details

logging keyboard presses from users (Die Links sind von mir.)

Keine der cyberhygienischen Schwachpunkte sind neu. Aber wer die Realität kennt, weiß auch, dass sich kaum jemand die Mühe hat, cyperparanoid alles zu beachten, was nötig ist, um Ungemach zu vermeiden. Mit Linux wär das nicht passiert. In meinem nächsten Leben werde ich als Cyberhygieniker arbeiten oder, noch besser, als Cyberklinikdirektor.

Llama

Kann mir mal jemand erkären, war ich machen muss, um dieses Llama zu installieren? Ich kapier es nicht.

#!/usr/bin/env bash

# Copyright (c) Meta Platforms, Inc. and affiliates.

# This software may be used and distributed according to the terms of the Llama 2 Community License Agreement.

set -e

read -p "Enter the URL from email: " PRESIGNED_URL

echo ""

read -p "Enter the list of models to download without spaces (7B,13B,70B,7B-chat,13B-chat,70B-chat), or press Enter for all: " MODEL_SIZE

TARGET_FOLDER="." # where all files should end up

mkdir -p ${TARGET_FOLDER}

if [[ $MODEL_SIZE == "" ]]; then

MODEL_SIZE="7B,13B,70B,7B-chat,13B-chat,70B-chat"

fi

echo "Downloading LICENSE and Acceptable Usage Policy"

wget --continue ${PRESIGNED_URL/'*'/"LICENSE"} -O ${TARGET_FOLDER}"/LICENSE"

wget --continue ${PRESIGNED_URL/'*'/"USE_POLICY.md"} -O ${TARGET_FOLDER}"/USE_POLICY.md"

echo "Downloading tokenizer"

wget --continue ${PRESIGNED_URL/'*'/"tokenizer.model"} -O ${TARGET_FOLDER}"/tokenizer.model"

wget --continue ${PRESIGNED_URL/'*'/"tokenizer_checklist.chk"} -O ${TARGET_FOLDER}"/tokenizer_checklist.chk"

CPU_ARCH=$(uname -m)

if [ "$CPU_ARCH" = "arm64" ]; then

(cd ${TARGET_FOLDER} && md5 tokenizer_checklist.chk)

else

(cd ${TARGET_FOLDER} && md5sum -c tokenizer_checklist.chk)

fi

for m in ${MODEL_SIZE//,/ }

do

if [[ $m == "7B" ]]; then

SHARD=0

MODEL_PATH="llama-2-7b"

elif [[ $m == "7B-chat" ]]; then

SHARD=0

MODEL_PATH="llama-2-7b-chat"

elif [[ $m == "13B" ]]; then

SHARD=1

MODEL_PATH="llama-2-13b"

elif [[ $m == "13B-chat" ]]; then

SHARD=1

MODEL_PATH="llama-2-13b-chat"

elif [[ $m == "70B" ]]; then

SHARD=7

MODEL_PATH="llama-2-70b"

elif [[ $m == "70B-chat" ]]; then

SHARD=7

MODEL_PATH="llama-2-70b-chat"

fi

echo "Downloading ${MODEL_PATH}"

mkdir -p ${TARGET_FOLDER}"/${MODEL_PATH}"

for s in $(seq -f "0%g" 0 ${SHARD})

do

wget ${PRESIGNED_URL/'*'/"${MODEL_PATH}/consolidated.${s}.pth"} -O ${TARGET_FOLDER}"/${MODEL_PATH}/consolidated.${s}.pth"

done

wget --continue ${PRESIGNED_URL/'*'/"${MODEL_PATH}/params.json"} -O ${TARGET_FOLDER}"/${MODEL_PATH}/params.json"

wget --continue ${PRESIGNED_URL/'*'/"${MODEL_PATH}/checklist.chk"} -O ${TARGET_FOLDER}"/${MODEL_PATH}/checklist.chk"

echo "Checking checksums"

if [ "$CPU_ARCH" = "arm64" ]; then

(cd ${TARGET_FOLDER}"/${MODEL_PATH}" && md5 checklist.chk)

else

(cd ${TARGET_FOLDER}"/${MODEL_PATH}" && md5sum -c checklist.chk)

fi

done

Schurkenstaaten-Hacker aus der Sicht der Cybercommander

Ich schreibe hier nicht „hacker behind monitors hacks servers, cyber security“ und den Namen einer Agentur, die so ein Foto verkauft hat, sondern die Billigversion, die sogar besser ist und von mir stammt: „ransomware computer malware –ar 16:9 –chaos 100 –s 750“

Die Jerusalem Post schreibt über pöhse Schurkenstaaten, die was mit cyber machen: „Rogue states using fake GPT content to hack governments – ex-IDF cyber chief – Former IDF Unit 8200 cyber commander says that all cyber attacks and defenses are getting better with AI.“ Das hört sich natürlich spannend an, zumal wenn es mit „exclusive“ gelabelt ist.

Wie funktioniert das? Die „Hacker“ schießen mit der Schrotflinte aka Ransomware und hoffen, dass sie irgendwas treffen. „According to public information, around 10%-15% of hacked victim companies pay the ransom,” when hacked with ransomware, while „some give up on the data and some get the data back using backups.“

Wait a minute. Warum zahlt überhaupt irgendjemand etwas? Weil sie kein Backup haben? Kann mir das jemand erklären?

Jetzt haben wir onlinedurchsuchungsähnlich die zentrale Frage: Wie kommt die Malware auf einen Rechner?

Ransomware almost always starts with a human factor. You get a ‘phishing’ email which looks very reliable. You open the link and they send in the ransomware. Phishing has gotten much more personalized.“ – „It includes the correct person’s name and job title using a phishing auto-generated tool, and from GPT and other tools.

Wait a minute again. E-Mails werden nicht verschlüsselt, sondern als Postkarte geschrieben? So was beantworte ich gar nicht. Ist doch ganz einfach. Und Mails, die mich nicht persönlich anreden, schreddere ich sofort – das ist alles zu 100 Prozent Spam. Ich beurteile doch Post nicht phänotypisch, ob die reliable ist. Kennt übrigens jemand noch KorrNews, mit dem man in Kombination mit Hamster im Header herumpfuschen konnte? (Chor im Hintergrund singt den Refrain in Fis-Moll: Usenet! Usenet! Usenet!)

Dann die Pointe des Ex-Cybercommanders, die niemand erwartet: Man klickt auf einen Link and they send in the ransomware. So einfach ist das also. Was ist aber mit den Muttern und Clawsmailern? Die dürfen beim Phishing nicht mitspielen, weil ihre Software das nicht erlaubt.

Ich habe mich ein bisschen umgeschaut: Linux ist nicht davor gefeit. Aber: Der Systemzugang erfolgt über ein ZIP-Archiv, das eine bösartige Java-Image-Datei enthält. Ein Attachment also, das man erst entzippen müsste. (Wer verschickt denn heute noch zip-Dateien?) Und dann Remote. Wenn ich aber mit der Schrotflinte schieße, woher kenne ich das Betriebssystem des zufälligen dümmsten anzunehmenden Opfers?

Ich schrieb 2010: „Werbemails sind ein lukratives Geschäft. Obwohl man einen Bedarf nicht unbedingt erkennen kann, wenn wahllos allen Menschen, die jemals eine E-Mail-Adresse irgendwo im Internet veröffentlicht haben, angeboten wird, ihren Penis zu verlängern, auch wenn sie zufällig weiblich sind – das Geschäftsmodell funktioniert. Es lebt jedoch nicht von einer Krankheit, einem Lebensgefühl oder einer Sucht wie bei psychotropen Substanzen, sondern ausschließlich von der Dummheit vieler Internetnutzer. Zahlreiche empirische Studien wie etwa die der Anti-Abuse Working Group haben belegt, dass rund die Hälfte aller Nutzer Spam-Mails öffnen, häufig unter Missachtung der einfachsten Sicherheitsregeln.“

Was uns der Ex-Cyberkommandant sagen will: Die KI kann helfen, fehlerfreie E-Mails zu schreiben. Der Rest bleibt wie vorher. Man schreibt also nicht mehr: „Dies ist zu informieren, dass Sie Ihre E-Mail-Adresse beigefügt Zu einem Ticket-Nummer (SP338-634) gewann den Preis Sum Von 750.000,00 (Sieben hundertfünfzigtausend nur) Gewinnspiel in einer E-Mail-Programm am 31. März. 2008.“ Sondern:

ChatGPT: Gerne, hier ist der korrigierte Satz: „Ich möchte Sie darüber informieren, dass Ihre E-Mail-Adresse mit der Ticket-Nummer SP338-634 den Preis in Höhe von 750.000,00 (siebenhundertfünfzigtausend) in einem E-Mail-Gewinnspiel am 31. März 2008 gewonnen hat.“

Also bei elektronischen Postkarten immer schön aufpassen! Zu Risiken und Nebenwirkungen fragen Sie Ihren Cyberkommandanten.

ransomware computer malware –ar 16:9 –chaos 100 –s 750

Unter Vollstreckungsschreibwerkern

Enforcement writ, courts of justice::3, computer::3, digital –ar 16:9 –chaos 100 –s 750

Law Blog (wieder in der Blogroll: „Eine Zahl durch zwei teilen – eine Herkulesaufgabe für die Strafjustiz“.

„Die erforderlichen Anpassungen müssen zunächst im Länderverbund fachlich abgestimmt und im Anschluss durch den externen Dienstleister programmiert werden.(…) Nach der Umsetzung durch den Dienstleister müssten diese getestet werden, bevor diese auch in der Praxis im Echtbetrieb zur Verfügung stehen.“ Außerdem, so heißt es, müsse das „zugehörige Vollstreckungsschreibwerk“ angepasst werden.

Vollstreckungsschreibwerk? Meinen die das fucking manual? Für was? Wie man durch 2 teilt?

Bei dem Thema konnte ich natürlich nicht widerstehen, die KI zu befragen…

enforcement writ, courts of justice, computer, digital –ar 16:9 –chaos 100 –s 750

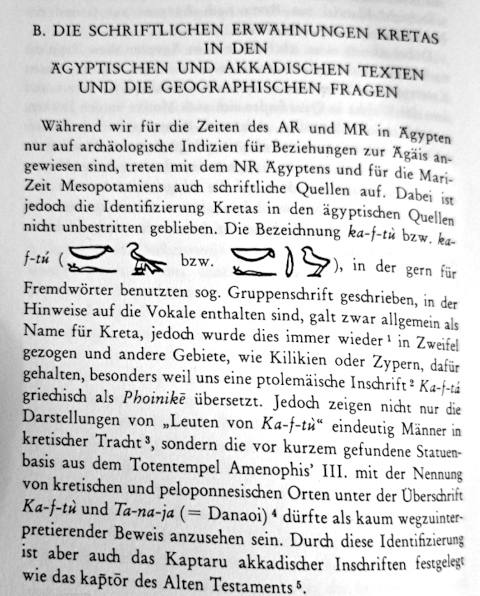

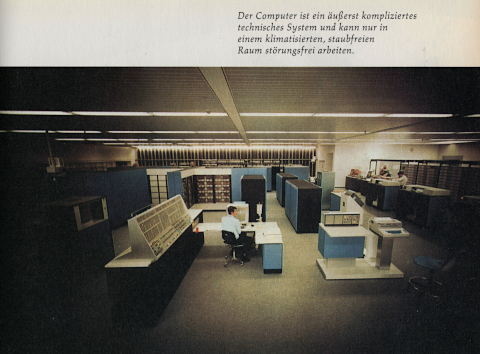

Klimatisiert und staubfrei

Aus Oskar Jursa: Kybernetik die uns angeht, 1971. Habe ich gerade in meiner Bibliothek gefunden. Auf dem hinteren Buchdeckel steht zum Beispiel: „Kybernetik: sie schafft den Computer, die künstliche Intelligenz.“ Dafür hat sie aber eine Weile gebraucht.

Irgendwas mit Cyber

Da haben sie recht. Mehr als zwei Stunden braucht man nicht, um alles über Cyber zu wissen.

Palm

John Erlichman schreibt auf X: „In 2000, Palm was worth more than Apple, Nvidia & Amazon combined.“

Ich besaß auch mal so einen Personal Digital Assistant – das muss irgendwann in den 90-ern gewesen sein. Ich weiß gar nicht mehr, was aus dem geworden ist.