Cyber-Alarm oder: Die Russen kommen (nicht)

Screenshot: Bild online 07.01.2019

Das Bildblog schreibt über die Lügenpresse und „Scoops“, die keine waren.

Screenshot: Bild online 07.01.2019

Das Bildblog schreibt über die Lügenpresse und „Scoops“, die keine waren.

Symbolbild

Kleine Aufgabe für das Publikum in Sachen Medienkompetenz: Ist die These, alles drehe sich im Internet um Pornografie, wahr, und ist die Website Netzsieger.de seriös? Und wenn ja, warum nicht?

Beim Frühstück gelesen ein hübscher Kommentar in der NZZ über den Parteichef der Grünen, Robert Habeck, der seinen Abschied von Twitter und Facebook verkündet hat:

Schliesslich fragt man sich, ob jemand, den ein paar Tweets nach eigenem Bekunden so aggressiv machen, dass er das ganze Medium meiden muss wie ein Trinker die Flasche, politische Verantwortung tragen sollte. Har har.

Mit Medien hatte der Mann ohnehin schon öfter Probleme.

Die Zeit dazu: „…die vielen Falschmeldungen und Halbwahrheiten, die auf den ersten Blick von seriöser Information kaum zu unterschieden sind – das alles gab es in dieser Weise in den Vorinternetzeiten nicht.“

Das, mit Verlaub, ist Unfug. Ich weiß nicht, wie es den medienaffinen Leserinnen und socialmediaabgebrühten Lesern dieses kleinen Blogs geht, aber ich kann „Falschmeldungen und Halbwahrheiten“ fast immer erkennen, auf den ersten Blick, ganz gleich, wo sie lauern, offline oder online. Vielleicht braucht es dazu eine gewisse Bildung oder auch ein Wissen, an dem es vielen, die sich Journalisten nennen, vermutlich gebricht. Ihr könnt mich gern arrogant nennen.

Die Idee, Politiker zu bezahlen, dass sie in den so genannten „sozialen Medien“ einfach mal das Maul halten, finde ich aber nicht schlecht.

Die Grünen sind übrigens nicht „links“, daher ist die Worthülse „links-grün“, die bürgerliche und kleinbürgerliche Texbausteinfacharbeiter gern gebrauchen, ein schlechtes Oxymoron.

Ihr erwartet hoffentlich nicht, dass ich zu der gerade durch alle Dörfer gejagten Sau „Hacker-Angriff“ etwas sage? Nach den ersten Zeilen habe ich alles in die Rubrik „Volksverdummung“ eingetütet. Viel Rauch um nichts.

Guckst du hier beim Qualitätsjournalismus:

„Ist noch unklar“ – „offenbar“ – „unklar, wo Daten abgegriffen wurden“ – „rätselhaft“ – „was es unwahrscheinlich erscheinen lässt“ – „Vielmehr scheint es“ – „sind die Dokumente zum Teil mehrere Jahre alt“ – „angeblich“ – „der Betreiber soll sich“ – „ist noch völlig unklar.“

Dann gibt es noch den unvermeidlichen Artikel mit dem ebenso unvermeidlichen „So schützen Sie sich….“

„Jedes System kann geknackt werden.“ Falsch. Veracrypt ist nicht zu „knacken“ oder „hacken“. Und noch viel mehr. PGP auch nicht.

„Seien Sie vorsichtig mit E-Mail-Anhängen: Ransomware wird gern über E-Mail-Anhänge eingeschleust, die sich als harmlose Word-Dokumente tarnen.“ Ach. In welchem Jahrhundert? Ich habe gar kein Word. By the way, Word? Das wusste schon Tony Blair.

„Auch ein Back-up kann entwendet werden“. Wer hätte das gedacht? Vor allem meine externen Festplatten mit Hidden Volumes. Da werde ich jetzt noch mehr drauf aufpassen.

„Auch ein Virenschutzprogramm hilft“. Bullshit. Oder warum sollte ich Schlangenöl für Linux einsetzen? Auch meine Windosen haben so etwas nicht.

„Geben Sie Ihre Daten nicht überall an“. Danke. Gut zu wissen. Wäre ich nicht von allein drauf gekommen.

„Behalten Sie den Überblick: Wie viele Computer haben Sie zu Hause, welche Geräte hängen am Internet?“ Ich habe gerade noch mal nachgezählt. Und was macht eigentlich mein Toaster?

„…wenn sich herausstellen sollte, dass eine ausländische Macht hinter den Vorgängen stecken könnte.“ Da gibt es nur zwei Möglichkeiten: Putin oder die Chinesen.

Wer so einen gequirlten Unsinn verzapft, gehört… Ach was, ich wollte mich heute nicht aufregen. Ich vermute, dass ich auch an die besagten Daten gekommen wäre, wenn ich mich angestrengt hätte.

[Update] Telepolis: „Mit völlig übertriebenen Bedrohungsszenarien soll eine Gefahr suggeriert werden.“

[2. Update] Jetzt ist es plötzlich kein „Hacken“, sondern Doxing. Wenn wir noch ein bisschen warten, wird sich vermutlich alles in Luft auflösen.

[3. Update] Das ging ja schnell. „Den Ermittlungen zufolge handelt es sich um einen Einzeltäter. (…) Dabei handelte es sich in vielen Fällen um frei zugängliche Informationen wie Festnetz-Telefonnummern oder E-Mail-Adressen.“ So berichten die Qualitätsmedien. Tztz.

Großartige Reportage in der Wired UK über Auftragsmörder u.a. im Darknet: „Hitman-for-hire darknet sites are all scams. But some people turn up dead nonetheless“. (Heise Security hat auch was dazu.)

Ich hatte hier 2013 schon einmal etwas darüber geschrieben.

Der Tag fängt ja gut an. Zum Glück war es nur mein Netbook, und ich habe es nach einigem Dröseln wieder hingekriegt.

Heise: „Darknet unter Android nutzen – so geht’s“.

Ich musste überlegen. Ich nutze auf dem Smartphone ohnehin die Apps Orweb und Orbot. Wozu brauche ich dann noch zusätzlich oder alternativ den Tor-Browser? Ausserdem lese ich gerade: „Our new Orfox browser is now released and makes Orweb obsolete.“

Murphy’s Law: Auf meinem Android-Tablet werde ich nach der Installation des Orfox-Browser aufgefordert, auch noch Orbot zu installieren. Warum sagt das niemand vorher?

How is Orfox different than Tor Browser for desktop?

Orfox is built from the same source code as Tor Browser (which is built upon Firefox), but with a few minor modifications to the privacy enhancing features to make them compatible with Firefox for Android and the Android operating system. In as many ways as possible, we will adhere to the design goals of Tor Browser, by supporting as much of their actual code as possible, and extending their work into the additional AF-Droid appndroid components of Firefox for Android.

Falls ich beim Browsen zensiert werde, habe ich mir auf der Fritzbox einen VPN-Zugang eingerichtet – der funktioniert auch unter Android bzw. beim Smartphone.

Ich habe die Darknet-Links auf meiner Recherche-Seite ausprobiert. Fazit: Orfox und Orbot reichen für Android aus.

Ich habe mein Problem gelöst, wie per Android zu verschlüsseln sei. APG war, wie hiesigerseits seit fünf Jahren bekannt, eine Pleite.

Jetzt fasste ich mir ein Herz, trank einen kleinen 12-jährigen Bowmore, und machte machte mich ans Dröseln, immer eingedenk der statistisch verifizierbaren Tatsache, dass, wenn ein Software-Entwickler in eine Anleitung das Wort „einfach“ hineinschmuggelt, es eben das nicht ist und der Frust droht.

Ich nutze schon seit Jahren auf dem Smartphone K-9 Mail. Dazu kommt OpenKeychain (vgl. Screenshot). Die üblichen Verdächtigen haben bisher nichts Relevantes einzuwenden gehabt.

Bisher scheiterten meine Versuche daran, dass ich eh schon einen Schlüssel habe, den sicher einzubinden mir bisher nicht gelang. Mit OpenKeychain wir es einfach: Ich exportierte das Schlüsselpaar aus Enigmail/Thunderbird (für Linux), schob ihn in das „Documents“-Verzeichnis von Android, importierte ihn ihn OpenKeychain und löschte ihn wieder aus dem Verzeichnis. (Ich lasse keine sensiblen Daten auf Android herumliegen und schon gar nicht auf einem Smartphone.)

K-9 Mail arbeitet ohne Probleme mit OpenKeychain zusammen. [x] Problem solved.

The Guardian (via Fefe): „A Japanese minister in charge of cybersecurity has provoked astonishment by admitting he has never used a computer in his professional life, and appearing confused by the concept of a USB drive.

Yoshitaka Sakurada, 68, is the deputy chief of the government’s cybersecurity strategy office and also the minister in charge of the Olympic and Paralympic Games that Tokyo will host in 2020.

In parliament on Wednesday however, he admitted he doesn’t use computers.“

Dann ist er ja für den Job genau der Richtige. Das wird bei uns auch nicht viel anders sein. Für was hat man schließlich Personal?

Ich musste gerade online eine kleine Prüfung ablegen, weil ich mich für das Support-Team des Firestorm-Viewers beworben habe. Die Fragen fand ich lustig:

Frage: What’s the first thing to do when someone asks a question?

Antwort: I tell him that the question is great. :-) Seriously: I need to make sure that I understood the problem properly.

Frage: Someone (not a support team member) who answers a support question with bad advice or wrong information?

Antwort: Audiatur et altera pars.

Frage: Someone seeking help who responds to your followup questions and suggestions in an aggressive and defensive manner?

Antwort: I tell him: Don’t solve the question of guilt, solve the problem.

Frage: Someone seeking help who is polite but doesn’t understand your suggestions?

Antwort: I tell him to be patient, because I made all mistakes already when I was new in Second Life. I understand his feelings.

Frage: How well do you respond to criticism?

Antwort: Depends on the criticism.. :-) The users need support, but the support do not need users. That should be clear if nothing else works.

Frage: Describe a time when you had to admit to one or more people that you were wrong about something. How did you feeling while doing it? How did it work out? Would you be comfortable doing that in a public context?

Antwort: I’ve been experiencing drama for 10 years in role playing communities. I have been a moderator for roleplay for eight years. It can’t get any worse. :-)

Technology Review: „Lässt sich automatisch erkennen, ob man Nachrichten auf einer Website Vertrauen schenken kann? Ein Forscherteam hat das versucht – mit bislang nicht überzeugenden Ergebnissen.“

„Großen Medien-Angeboten das Etikett hoher oder geringer Faktentreue zu verpassen, ist demgegenüber deutlich heikler. Diese Entscheidung müssen professionelle Journalisten treffen, die strenge Methoden anwenden, und sie ist ein zeitintensiver Prozess.“

Sag ich doch. Die Frage ist nur: Wer und was macht Journalisten zu „Professionellen“?

Erinnerte mich an das nicht-kapitalistische Schild in vielen Läden im Beitrittsgebiet: „Neue Ware eingetroffen!“ Oder an den Sketch: „Jen Brings the Internet to the Shareholders meeting“.

– User -> VPN -> Tor -> Internet

https://www.whonix.org/wiki/Tunnels/Connecting_to_a_VPN_before_Tor

– User -> Tor -> VPN -> Internet

https://www.whonix.org/wiki/Tunnels/Connecting_to_Tor_before_a_VPN

– User -> Tor -> Proxy -> Internet

https://www.whonix.org/wiki/Tunnels/Connecting_to_Tor_before_a_proxy

– User -> Proxy -> Tor -> Internet

https://www.whonix.org/wiki/Tunnels/Connecting_to_a_proxy_before_Tor

(ohne Gewähr)

Zu dem Thema gibt es noch ein interessantes Video: „Qubes OS: The Operating System That Can Protect You Even If You Get Hacked“.

Wer das Internet kaputtmacht, kann man bei Martin Sonneborn in einem schönen Schaubild sehen. (Man beachte das Wahlverhalten der „Grünen“. Wählt die noch jemand hier?)

Der Mythos „Hacker“ hat seinen Platz als Sozialcharakter gefunden. Ein Mythos bleibt eine Projektion, deren Konsistenz sich beim näheren Hinsehen verflüchtigt. Der Hacker bündelt die Ängste, aber auch die Allmachtsphantasien derjenigen, die sich der revolutionären technischen Entwicklung im Zeitalter des Internet stellen wollen. Information bedeutet Macht; wer über sie verfügt, übt Macht über andere aus. Der Hacker scheint – stellvertretend für alle – über mehr Wissen zu verfügen als der gewöhnliche Sterbliche, und er wendet es, in dessen Phantasie, schöpferisch an. Der Hacker beweist, dass die verborgenen Geheimnisse im Innern der Technik nicht geheim bleiben müssen. Er lüftet sie und stelle sie – laut idealtypischer Form der „Hackerethik“ – der Allgemeinheit zur Verfügung. Der Hacker als Projektion ist David und Robin Hood zugleich. (Burkhard Schröder: Tron – Tod eines Hackers, 1999)

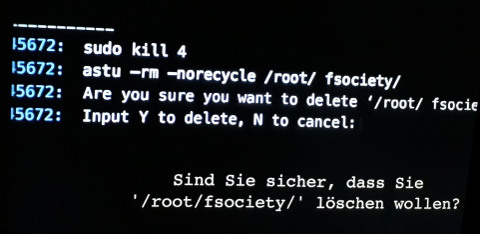

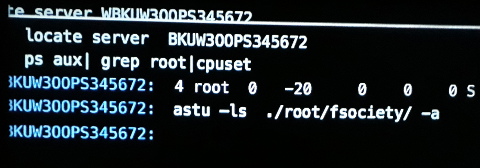

Bisher habe ich „Hackerfilme“ – zumal deutsche – immer vermieden anzusehen. Passwort-Raterei, die Eingabe von tracert auf der DOS-Shell eines Windows-95-Rechners, Remote-Zugriff auf einen fremden Rechner, ohne dessen IP-Adresse zu kennen, Verkehrsampeln mit dem Smartphone ausschalten – oder was man so sah. Da dreht sich einem das Gehirn um. Jetzt wurde ich durch Werbung bei Amazon Prime manipuliert. Die Serie Mr. Robot wurde mir empfohlen (anhand meines Nutzer- und Sehverhaltens natürlich).

„Die Serie handelt von einem jungen IT-Sicherheitsspezialisten mit einer dissoziativen Identitätsstörung. Er wird vom mysteriösen Mr. Robot für eine anarchistische Hackergruppe rekrutiert, um die Weltwirtschaft ins Schwanken zu bringen.“ Das hört sich bescheuert an, ist es aber nicht bzw. wird interessant umgesetzt. Linux-Kommandozeilen vom Feinsten, der Plot ist superspannend und die Charaktere zwar ein wenig übertrieben und politisch korrigiert (Frauen- und Afroamerikaner-Anteil muss stimmen), aber einigermaßen glaubwürdig und keineswegs auf Comic-Strip-Niveau. Man merkt, dass der Regisseur Sam Esmail keine Mainstream-Ware abliefern wollte. „Seine Familie stammt aus Ägypten. Esmail schreibt, dass er als Kind unter Zwangsstörungen litt und ihm später soziale Angststörungen diagnostiziert wurden. Er sei zudem als Nerd aufgewachsen und habe während seiner Collegezeit im Computerraum gearbeitet.“

Ich habe noch nicht alle Staffeln gesehen, aber mich interessierte auch, wie realistisch die Technik dargestellt wird. Auf error454 analysiert jemand die Kommandozeilen-Befehle: „I thought it would be interesting to freeze frame some of these scenes and take a closer look at what’s going on, will I come away more or less impressed? Let’s find out! But before I launch into this I want to say that I know how difficult it is making creative content and entertainment. Regardless of what I find, I’ll thumbs up the content creators as I think they did a good enough job pulling the wool over my eyes in the heat of the moment.“

Auch LeaseWeb labs ist angetan: „People told me that the hacking in ‚Mr Robot‘ was pretty accurate. Mr Robot is a TV series about a hacker named “Elliot”. (…) Last Sunday was a prefect lazy day and I took the time to finally watch it. I must admit it was pretty amazing to see the inside of a data-center and all the geeky Linux command line screens in a such a popular TV series.“

Die Serie bestätigt einen Artikel aus der aktuellen konkret: „Prime Time – Streamingdienste laufen Fernsehen und Kino den Rang ab.“ Ja, ich habe in den letzten Wochen mehr brilliante und unterhaltsame Serien auf Streaming-Portalen gesehen als in 20 Jahren im klassischen Fernsehen.

Jemand hat die Domain mutterallerprobleme.de gekauft und leitet sie weiter.

Habe gerade auf Ubuntu 18.04.1 umgestellt und fummele noch ein bisschen herum. Soweit alles ok, aber viele Features sind ungewohnt. Thunderbird zickt noch herum.

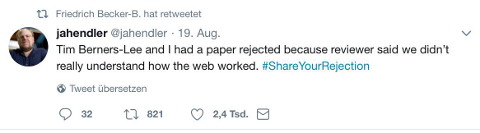

(via Peter Glaser)

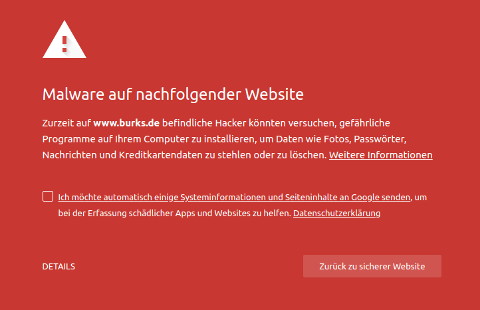

Das hat man nun von so genannter künstlicher Intelligenz. Das Problem liegt an meiner harmlosen Javascript-Spielerei burks.de/javascript.html (jetzt gelöscht), die ältere Browser zum Absturz brachte, indem das Script zahllose Fenster öffnete. Ich wollte damit vor dem Gebrauch von Javascript warnen. Das habe ich nun davon. „Auf www.burks.de befindliche Hacker“ – das hat natürlich was.

Mein Provider arbeitet daran. Bitte vorerst einen Browser benutzen, der nicht auf de Blacklist von Google zurückgreift. Ich komme mit Linux Firefox oder Chromium nicht mehr auf so einfach auf burks.de, nur mit SRWare Iron für Windows und natürlich mit allen Tor-Browsern.