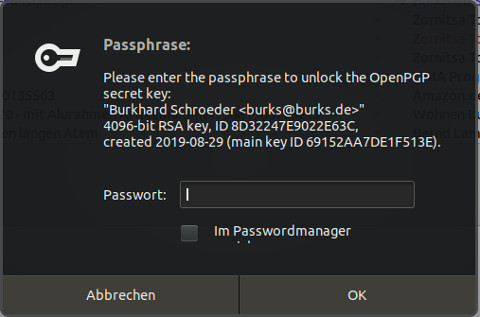

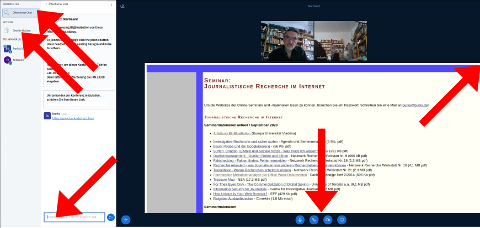

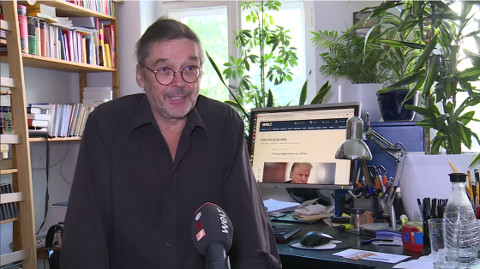

Vor ein paar Tagen habe ich das uralte Tutorial des Vereins German Privacy Fund „E-Mails verschlüsseln in 30 Minuten“ upgedated und die Links kontrolliert. Nach einigen Neuerungen und Versionen ist die Sache, was Usability angeht, noch schlimmer geworden, ja aus pädagogischer Sicht eine Katastrophe. Ich behauptet: Es existiert keine nutzerfreundliche Anleitung, wie man verschlüsselt, in deutscher Sprache. Da ich das Thema in meinen Seminaren lehre und fast alle nur mit Windows arbeiten, muss ich es also selbst in die Hand nehmen.

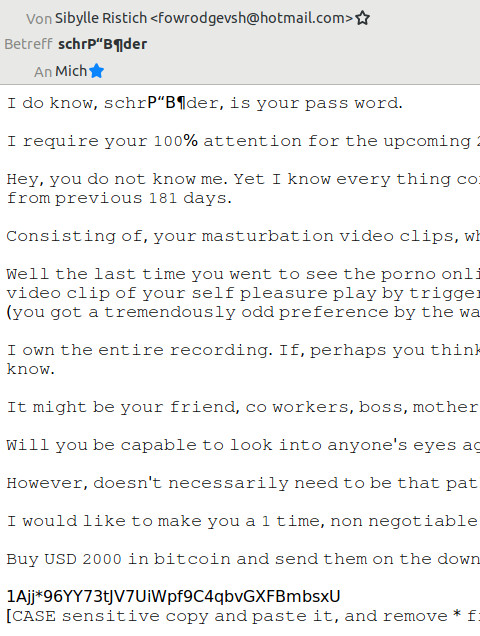

Viele Manuals lügen wie gedruckt: „Thunderbird: E-Mails verschlüsseln – einfache Anleitung“. Das ist doch grober Unfug! „Einfach“ ist das mitnichten. Es geht immer etwas schief – meistens schon bei der Installation des E-Mail Programms, falls man das noch nicht hat. (Auf meinem kleinen Windows-Laptop war keines, weil mir das zu unsicher ist – ich brauche das nur mobil für Netflix et al.)

Auf Golem finden wir zum Beispiel schon im zweiten Absatz den hübschen und „motivierenden“ Satz: Eine Suche auf dem Schlüsselserver keys.openpgp.org sowie nach dem beim E-Mail-Anbieter hinterlegten Schlüssel per Web Key Directory (WKD) unterstützt Thunderbird ebenfalls, allerdings verwirrenderweise nicht in der Schlüsselverwaltung. Die Suche kann entweder beim Lesen einer E-Mail durch Rechtsklick auf den Absender oder beim Verfassen durch einen Klick auf den Sicherheitsbutton und mehrere Menüs getriggert werden. Glaubt ihr im Ernst, ein Laie versteht das oder liest danach noch weiter? Der trinkt lieber einen Lagavulin und zeigt euch den Mittelfinger.

und zeigt euch den Mittelfinger.

Seit der Version 78 ist bei Thunderbird „Verschlüsselung“ integriert, das bisher benötigte Add-On Enigmail könnte also wegfallen. (Die FAQ dazu gibt es nur in Englisch).

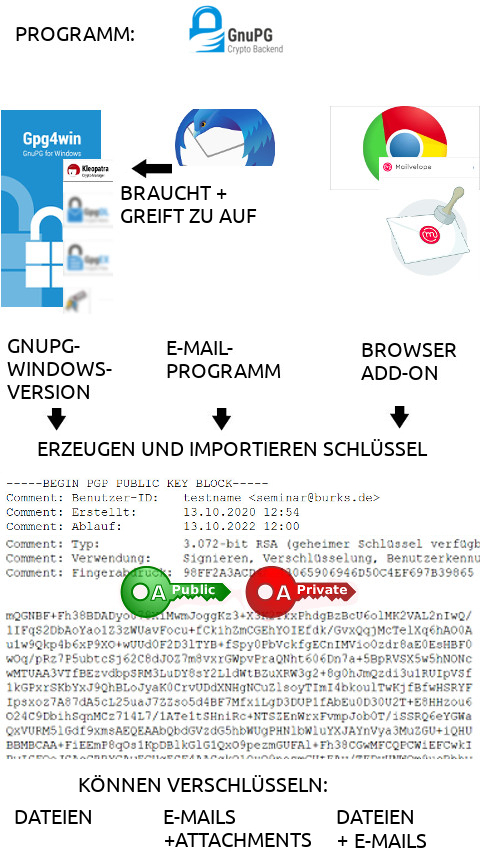

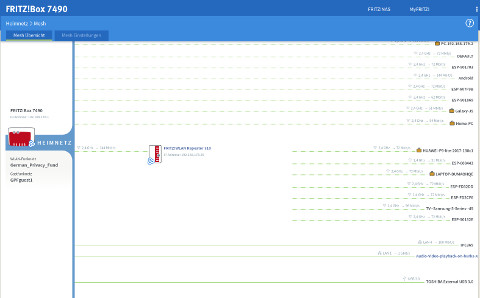

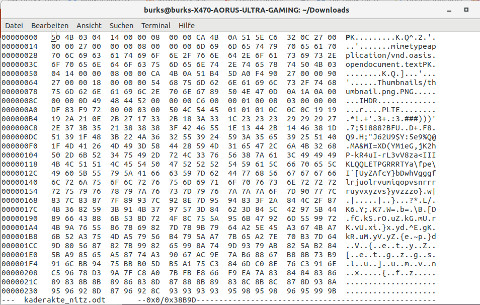

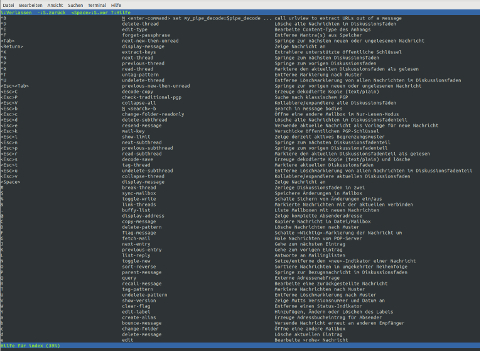

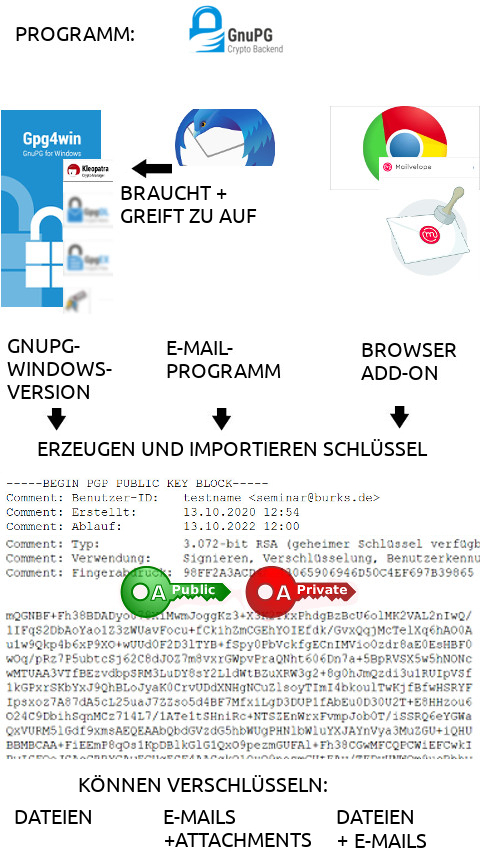

Wie fängt man also an? Mir blieb nichts anderes übrig, als zuerst eine Skizze (oben) zu malen, um das übersichtlich zu machen. GnuPG ist also das Programm, das Windowserinnen und Windowser brauchen. Nützlich wäre der Hinweis, dass man sowohl Dateien als auch E-Mails ver- und entschlüsseln kann. Das steht nirgendwo, stattdessen quälen mich die Leute mit Versions-Historien, die keinen Menschen interessieren, und Signaturen, die der Laie überprüfen soll, obwohl er noch gar nicht angefangen hat. Und dann kommt das Schmankerl der Usability: Kurzanleitung: Gpg4win installieren (mit allen Komponenten) und anschließend per Kommandozeile (cmd) den Befehl mkportable.exe [OPTIONS] TARGETDIR im Gpg4win-Installationsverzeichnis ausführen. Alle Optionen über mkportable.exe –help. Die portable Version enthält nicht GpgOL und GpgEX! Alles klar? Puls und Atmung noch normal?

Neuer Versuch: Man kann mit Gpg4win (Wiederholung: Das ist das Programm, das man zum Verschlüsseln braucht, wenn man Windows nutzt) also Dateien verschlüsseln. Will man das aber mit einem E-Mail-Programm machen, braucht man entweder Thunderbird ab Version 78, oder nutzt, falls man Microsoft Outlook hat oder dazu gezwungen wird, eine der Komponenten, die in Gpg4win ab Werk enthalten sind. Das lasse ich weg. (Warum? Weil Outlook Mist ist. Guckst Du hier, hier oder hier.)

Ist Gpg4win installiert, muss man die grafische Oberfläche Kleopatra benutzen – und vorher wiederfinden. (Wer denkt sich so etwas aus? Warum nicht Marcus Antonius oder Sophia Loren?) Ein Zertifikatsmanager für OpenPGP und X.509 (S/MIME); stellt einheitliche Benutzerführung für alle Krypto-Dialoge bereit. Was zum Teufel, flucht der Laie, ist ein „Zertifikatsmanager“? Und müssen jetzt alle Krypto- oder gar Cyber-Dialoge führen? So macht man das nicht! Man setzt nicht gleich Dinge voraus, die erst noch verstanden und gelernt werden sollen! Weglassen den Scheiß oder in Fußnoten verbannen! Und sagt einfach „Schlüsselverwaltung“ statt „Zertifikationsmanager“.

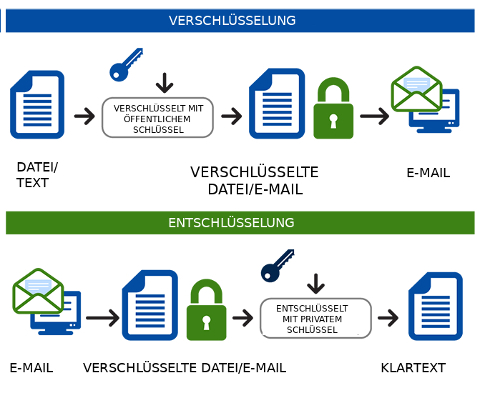

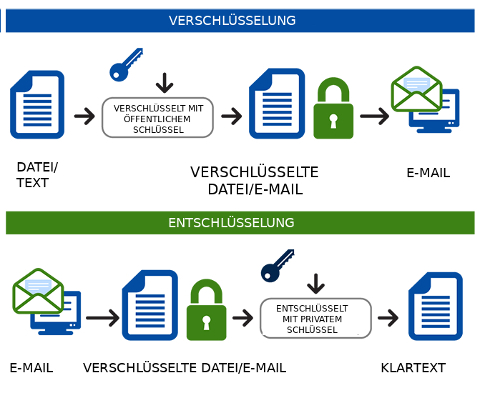

Mit Kleopatra kann man es hinkriegen, eine Datei zu verschlüssen, wenn man das Prinzip verstanden hat. Ich habe auch hier eine eigene Skizze angefertigt:

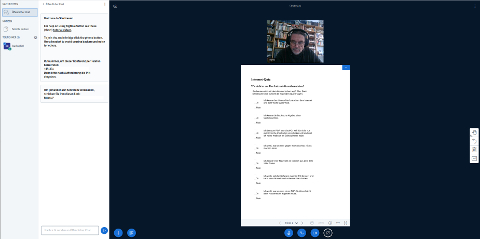

Aber dann? Verschicke ich die verschlüsselte Datei per E-Mail? Ja, aber so war das nicht geplant?! Wir wollten doch im E-Mail-Programm loslegen! Wenn man sich das neue Feature bei Thunderbird anschaut, nervt zunächst, dass man es gar nicht findet. Man muss erst einmal herumklicken. Ein Laie würde sofort aufgeben. Warum nicht ein Button im Menü wie bei Enigmail? Vermutlich: Warum einfach, wenn es auch kompliziert geht… Man kann sogar Enigmail installieren, aber danach passiert gar nichts – nur die Einstellungen lassen sich konfigurieren – aber wozu? Ich fühle mich nicht unbedingt als Laie, aber ich habe nicht herausgefunden, wie man Enigmail bedient, wenn man Thunderbird 78ff. installiert hat. Vielleicht kann man es ja nicht, weil es nur optional ist. Wer weiß…

Mittlerweile neige ich zu der Annahme, dass man zunächst das Ver- und Entschlüsseln einer einfachen Textdatei üben sollte. Danach empfehle ich – als zweiten Schritt – Mailvelope – ein Add-on u.a. für den Browser Chrome. Das kann ich auch demonstrieren, wenn jemand noch nie Webmail praktiziert hat. (Ich nutzte das höchstens einmal im Jahr – und der jeweilige Provider muss Verschlüsselung erlauben, was nicht selbstverständlich ist.)

Erfreulich: Kleopatra, Thunderbird und Mailvelope können erzeugte Schlüsselpaare importieren. Als Dozent muss man sich also entscheiden, wo und womit man anfängt.

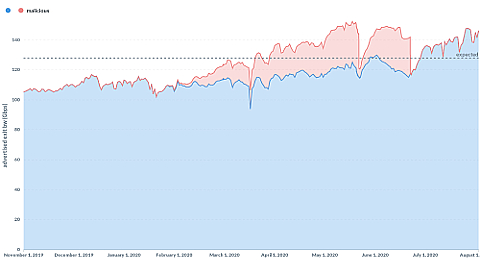

Vielleicht mit einem Verweis auf Heise: Die Regierungen der sogenannten Five-Eyes-Nationen USA, Großbritannien, Kanada, Australien und Neuseeland lassen in den laufenden „Crypto Wars“ nicht locker. In einem am Sonntag veröffentlichten „internationalen Statement“ beschreiben sie Ende-zu-Ende-Verschlüsselung zusammen mit Indien und Japan als „ernsthaftes Risiko für die öffentliche Sicherheit“. Verschlüsselung ist also gefährlich, staatsfeindlich, riskant und wird vielleicht verboten. Dann sind die Teilnehmer motiviert. Wer sich aber dann nicht mehr traut, muss die Kunst oder Wissenschaft der verborgenen Speicherung oder Übermittlung von Informationen in einem Trägermedium erlernen. Das Thema hatten wir hier schon 2011: „Pakistanis lernen jetzt Steganografie“ bzw. bei Christian Köhntopp 1997. Oder – auch bei mir 2007 -, mit einem hübschen Mädel dekoriert…

By the way: Falls sich ein Linuxer gelangweilt hat – der kann bei Christian Imhorst vorbeischauen.