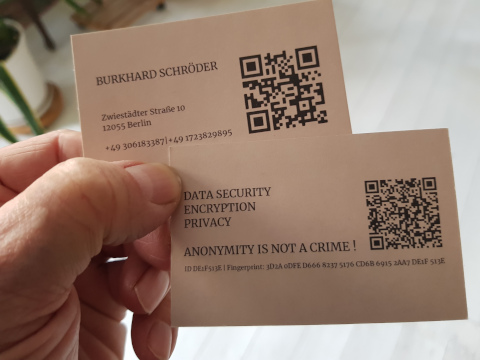

Hồ Chí Minh, Data Security etc.

Nach mehr als einem Jahrzehnt endlich neue Visitenkarten – in der Farbe meiner Website. Ich habe die E-Mail und den [sic!] Uniform Resource Locator der Website mit Absicht nicht drucken lassen. Wer den QR-Code einscannt, muss erst den Hinweis im Impressum lesen, dass unverschlüsselte E-Mails nicht erwünscht sind. Ich nutze für Android übrigens den werbefreien QR-code & Barcode-Scanner (jaja, von Quang Trung, Go Vap, HCM city, Vietnam. Ho-Ho-Ho-Chi-Minh!).

Unverzüglich

Vielleicht das Innere eines Microsoft-Rechners (Symbolbild)

Heise: „Der Landesbeauftragte für Datenschutz in MV und der dortige Rechnungshof fordern von der Landesregierung, ab sofort keine Microsoft-Produkte mehr zu verwenden.“

Man weiß natürlich, wie das ausgeht („dem Land fehlt seit Jahren eine IT-Strategie“), aber die Kommentare sind unterhaltsam.

Mit Videos influencen [Update]

Ich aber beschloss nun, Influencer zu werden. Zuvörderst wollte ich lernen, wie man mit Linux Videos macht zusammenschnippelt. Ich sehe das bei Leuten, die zum Beispiel Schachpartien kommentieren – sie sind in einem kleinen Feld zu sehen und das Schachbrett in einem anderen (gut, die benutzen vermutlich Windows). Oder wie macht Liv Boeree das? Wie also bekommt man womit in ein normales Video noch etwas hinein? Ich weiß noch nicht einmal, wie man Filmsequenzen zusammensetzt (vermutlich muss ich irgendein Handbuch lesen oder gar viele).

Welche Software ist unter Linux empfehlenswert? VLC? Meine Webcam bediene ich mit Cheese.

[Update] Der Schockwellenreiter hat allerhand dazu geschrieben, mitsamt Links zu Software und Tutorials.

Deepen our support

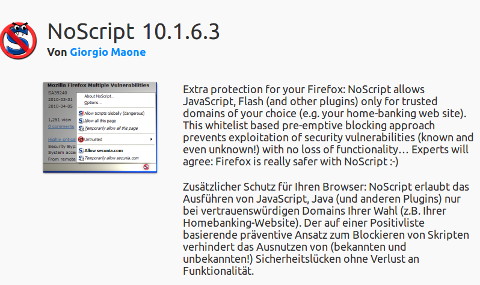

Fefe schreibt über die [falsche] Schlagzeile der Tagesschau „Google stoppt personalisierte Werbung“: „Das war alles eine von langer Hand angelegte Strategie, um das Web dahin zu bringen, dass man es mit abgeschaltetem Javascript nicht mehr sinnvoll benutzen kann. Gut, außer dem einen kleinen gallischen Dorf, das ihr gerade lest. Da wird noch ohne Javascript gekocht.“

In Neusprech heißt die neue Strategie Googles: „Charting a course towards a more privacy-first web“.

Today, we’re making explicit that once third-party cookies are phased out, we will not build alternate identifiers to track individuals as they browse across the web, nor will we use them in our products.

Google ruiniert natürlich nicht das eigene Geschäftsmodell, falls das jemand vermutet hat. We will continue to support first-party relationships on our ad platforms for partners, in which they have direct connections with their own customers. And we’ll deepen our support for solutions that build on these direct relationships between consumers and the brands and publishers they engage with.

Mit Verlaub: Niemand wird gezwungen, Cookies und andere aktive Inhalte oder gar den Browserverlauf preiszugeben. Dazu habe ich in meinen Seminaren gefühlt mehrere Millionen Mal alles, was nötig ist, gesagt. Man kommt dann aber auf viele Websites nicht mehr. Aber warum muss man unbedingt mit demselben Browser, der in den sozialen Medien und auf Amazon usw. herumsurft und deshalb zum Beispiel Javascript erlauben muss, Google benutzen?

Auf meiner To-Do-Liste steht schon lange ein Manual zur Browser-Sicherheit. Ich könnte drei Leben gebrauchen….

Lang lebe der US-Imperialismus

Ohne Worte oder: Einmal mit Politprofis arbeiten…

Sie sind schon drin

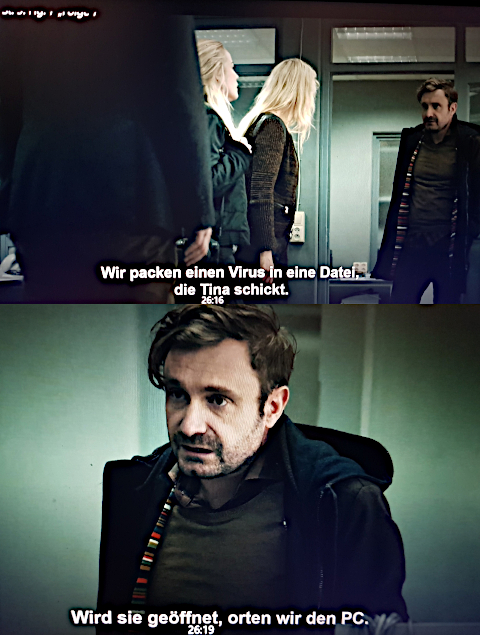

Screenshot aus Borgen, Staffel 1

Screenshot aus Borgen, Staffel 1

Was soll man da machen? Vielleicht hätte eine CyberOnline-Durchsuchung geholfen? Dann hätte niemand etwas bemerkt….(Vorsicht! Ironie!)

Merke: Man muss den größten Stuss nur oft und lange genug wiederholen, bis ihn alle für wahr halten.

Cyberpunk, Robocop und reliable Netze

Die Gegenwart ist oft schneller als die Zukunft. Wer hätte gedacht, dass die fiktiven Dystopien à la Robocop und Cyberpunk so schnell real umgesetzt werden? In Nevada kann man als Kapitalist mit genug Geld eine eigene Stadt gründen (via Fefe und Heise): Man macht seine eigenen Gesetze und zahlt keine normalen Steuern mehr. Vermutlich gehören eine eigene Söldnertruppe und die eigenen Gerichte auch dazu.

Ich finde das nicht so fürchterlich überraschend. Man muss auch das Zitat aus dem Kommunistischen Manifest nicht modifizieren:

Die moderne Staatsgewalt ist nur ein Ausschuss, der die gemeinschaftlichen Geschäfte der ganzen Kapitalistenklasse verwaltet.

Der Ausschuss kann natürlich einzelne seiner Aufgaben outsourcen, wenn es den Interessen der Herrschenden dient. Eine demokratische Form mit Gewaltenteilung usw. muss nicht sein – warum auch? Es ist nur bequemer, wenn die Untertanen Illusionen haben, weil man sie temporär und limitiert „mitspielen“ lässt.

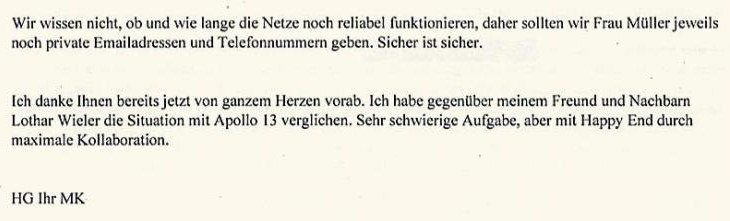

Dann haben wir noch Wissenschaftler, die embedded herumgutachten. Auch das ist weder neu noch supergeheim, obwohl die erst einen juristischen Tritt brauchten, um das herauszurücken.

Die Wissenschaftler verschlüsseln ihre E-Mails nicht. Als „sicher“ gilt die „private“ E-Mail-Adresse, am besten vermutlich von Gmail. Reliable ist übrigens Denglisch vom Feinsten. Sie hätten dann gleich „reliable Netzwerke“ schreiben soll, weil network schlicht und nur das englische Wort für das deutsche Netz ist. Erwarteten die einen Stromausfall wegen der Pandemie? Oder als Folge der geplanten „Maßnahmen präventiver und repressiver Natur“?

By the way: Hat jemand von euch sich schon ein Pokerface zugelegt? Falls ihr eine Online-Prüfung plant, ist das sinnvoll (gilt nur für Windows und Mac, Linux haben Studenten bekanntlich nicht).

Safer Internet Day

Heute ist der Safer Internet Day. Aus diesem Anlass weise ich noch einmal auf die Tutorials des Vereins German Privacy Fund hin sowie auf meine einschlägigen Seminarangebote.

…Die Zielsetzung dieses Tages ist, eine langfristige Sensibilisierung und Medienkompetenz für die Gefahren im Internet für Lehrer, Eltern und Kinder.. bla bla bla

Besser: Das Ziel ist, Lehrer, Eltern und Kinder für die Gefahren im Internet zu sensibilisieren und dieses Medium sachkundig zu nutzen.

Pappnasen. Spam. Pappnasen.

Wie ich schon schrob schrieb…

Nicht smart

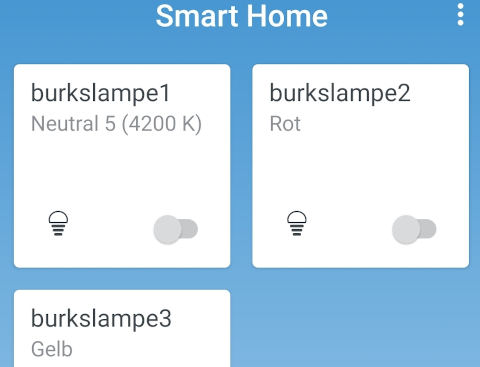

Ich bin sozusagen ein Digital-Native-Neanderthalensis und noch zu einer Zeit sozialisiert worden, als Betriebssysteme keine Leerzeichen in Dateinamen mochten. Ich habe mir angewöhnt, statt eines Leerzeichens immer einen Unterstrich zu machen und Sonderzeichen in Dateien zu vermeiden. Daher fragte mich Alexa gestern: „Soll ich die Lampe workunterstrichdesk anmachen?“ Das nervt. Ich musste also alles umbenennen und auf den IQ eines Computers downgraden.

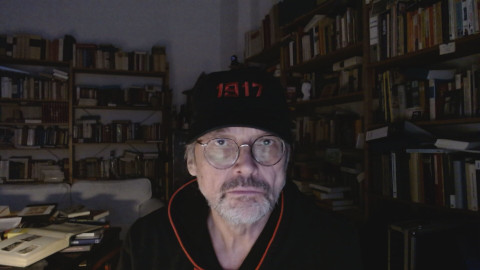

Keine Sorge, bei mir dürfen „smarte“ Geräte nur das, was ich ihnen erlaube. Ich habe einige Lampen über die Fritzbox laufen, weil ich es leid bin, immer halb hinter Bücherregale kriechen zu müssen, um an Lichtschalter zu kommen und weil die Option, mein Schlafzimmer plötzlich mit Rotlicht erleuchten zu können, auch lustig ist.

Ich nutze für einige Steckdosen Produkte des Marktführers und muss noch ein wenig herumfummeln, zumal die volksrepublikchinesischen Teile nicht so recht mit dem Router harmonieren, da ich auch zwei Repeater laufen habe. Als zeitweilige Lösung habe ich allen Geräten, denen ich nicht über den Weg traue – und das sind eigentlich fast alle -, per Kindersicherung das Internet verboten (dafür ist die eigentlich nicht gedacht, es ist aber ein eleganter „Hack“, ich will auch nicht löten müssen).

Für die Wetteransage, als Wecker und zum Abspielen von Musik per Voice-Befehl ist Alexa ganz gut… Ob das Teil sich zu mehr eignet, muss ich noch herausfinden.

FYI: Seminare

Das nächste zweitägige Online-Seminar „Investigative Recherche im Internet“ an der Berliner Journalisten-Schule ist am 15. / 16. März 2021, jeweils 10.00 – 16.00 Uhr.

Die nächsten eintägigen Online-Seminare „Investigative Datenrecherche im Internet und Datenschutz“ in der Berliner Journalisten-Schule finden am 12.02. und am 21.04.2021 statt, jeweils von 09.00 Uhr bis 15.00 Uhr.

Einzelunterricht oder kleine Gruppen wie bisher nach Vereinbarung.

Hybrider Heimewerkerfreizeitarbeitstag

Am Wochenende habe ich jetzt immer frei, also genug Zeit um zu arbeiten… (Seufz)

Leider hatte ich auch keine Zeit zu schreiben, weil die Elektrik aus den (vermutlich) 70-er Jahren immer gut für eine Überraschung ist. Das Zimmer mit erdbebensicherem Hochbett, in das in zwei Wochen eine andere junge Dame einzieht, musste komplett renoviert werden. Die Idee, eine halb kaputte Steckdose auszuwechseln, weitete sich zu einem allgemeinen und größeren Heimwerker-Drama aus: Woran liegt es, wenn man den Stecker einer Lampe in eine Steckdose steckt, dann aber plötzlich das Deckenlicht angeht? Und dergleichen mehr. Ich habe also alles herausgerissen und neu gemacht. Jetzt muss ich auch noch die Steckdosen neu verlegen… Weil Teile fehlten, eilte ich in den Baumarkt meines Vertrauens – zum Glück habe ich einen Großhändler-Ausweis, sonst hätten die mich gar nicht reingelassen.

Damit bin ich gestern und heute fast fertig geworden. Es ging schneller, als ich endlich einen Plan hatte, was lange genug gedauert hat. Parallel dazu habe ich meine neue Fritzbox eingerichtet und alle Maschinen per LAN und WLAN ans Netz bekommen, dann das Dutzend „intelligenten“ Geräte und Steckdosen neu angeschlossen, einen Käsekuchen gebacken, Königsberger Klopse gekocht, eine Gemüsesuppe zubereitet, die ein paar Tage reichen soll, und bin mit einem Teil des Kuchens, der Klopse und der Suppe zu meiner Mutter gefahren, damit die nicht von Dosenfraß leben muss. Morgen werde ich noch die alte Fritzbox als Repeater installieren. [Done: 21.55 Uhr]

Das mit dem QR Code habe ich jetzt auch begriffen. Heute war ein erfolgreicher Tag.

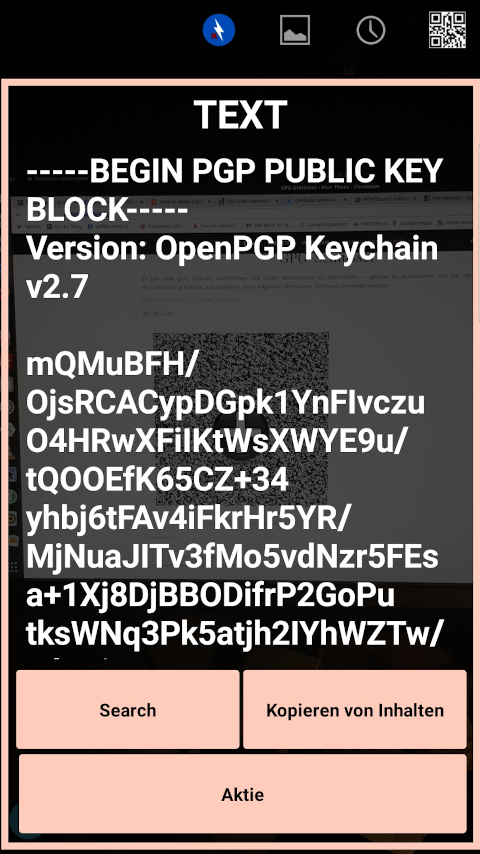

QR Code PGP key, reloaded

Vielen Dank an das nerdige Publikum!

O ihr Nerds!

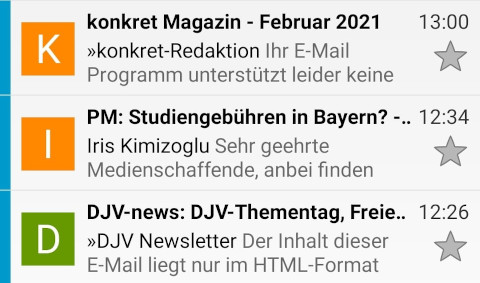

Ich brauche mal Hilfe vom nerdigen Teil des hiesigen Publikum. Mir kam die Idee, meinen PGP-Schlüssel auch in Form eines QR-Codes anzubieten, vor allem für die, die nur mit dem Smartphone unterwegs sind. In der Linux-Cimmunity versucht man, das zu erklären. Auch wird Monkeysign empfohlen, vom dem ich noch nie etwas gehört hatte.

Leider kapiere ich es nicht. In welcher Form muss man einem QR Code Generator den Schlüssel anbieten – als Text-Datei? Oder als Link? (Ralf Thees hat das vorgemacht, aber wenn ich den Code einscanne, komme ich nicht weiter – er wird nicht auf meinem Smartphone gespeichert.)

b) Ist es egal, welchen QR Code Scanner man benutzt? (Ich vermute, „Aktie“ ist Spam oder Werbung.) Ist jemand hier gleichzeitig PGP- und QR-Code-affin?

Cyberdurchsuchung, die 894ste

Manchmal habe ich bei den offenbar hingeschlampten Meldungen von Heise, insbesondere von Stefan Krempl, den Eindruck, hier werde haarscharf an einer Verschwörungstheorie vorbeigeschrieben.

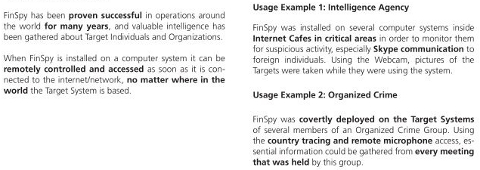

Es ist eindeutig eine urbane Legende, wenn man suggeriert, irgendein Cyberpolizist säße irgendwo vor dem Monitor und „hackte“ sich irgendwo in einen privaten Rechner. So etwas zu können behauptet noch nicht einmal FinSpy.

Auch Wikipedia faselt sinnfrei herum: „handelt es sich um einen Trojaner, da die Spionagefunktionen in einer harmlos aussehenden Hülle eingeschmuggelt werden.“ (Die Diskussionsseite ist gesperrt – vermutlich nicht zufällig.)

„Harmlos aussehende Hülle“? Geht es ein bisschen konkreter? Nein, weil das Blödsinn ist! Man kann trojanische Pferde (so heißt das und nicht „Trojaner“) nur auf einem „fremden“ Rechner implementieren, wenn man entweder den physischen Zugriff hat und der Rechner ungesichert ist oder wenn man per USB-Stick Software installieren kann, und das alles nur unter ganz bestimmten Bedingungen. Alles andere ist Voodoo und ein Hoax der allerfeinsten Sorte.

Wenn man sich die Passagen bei Wikipedia zur Quellen-Telekommunikationsüberwachung (was für ein Wort!) genauer anschaut, wird auch sofort klar, dass es sich weitgehend um heiße Luft handelt.

„Die Malware bestand aus einer Windows-DLL ohne exportierte Routinen“, schreibt der CCC in seiner Analyse. „Wir haben keine Erkenntnisse über das Verfahren, wie die Schadsoftware auf dem Zielrechner installiert wurde.“ Quod erat demonstrandum. Nur wie ich oben schrieb.

In einem Internet-Cafe ginge das natürlich, falls ein Richter das anordnete. Übrigens habe ich Linux. Und man müsste schon an meinem Stangenschloss hinter der Wohnungstür vorbei und einbrechen, um an meine Rechner zu kommen. Per USB geht bei mir auch nichts, meine BIOSSE (heißt das so?) verbieten das. Keylogger funktionieren bei Ubuntu oder XFCE auch nicht oder ich würde es merken.

Aber noch mal für Krempl zum Mitschreiben: Gefährder sitzen ausschließlich und immer an demselben Platz in immer demselben Internetcafe und nutzen ausschließlich Windows.

WWW 1.0

Source: CERN – ein Screenshot von Tim Berners-Lees Browser Nexus.

Vor 29 Jahren veröffentlichte Tim Berners-Lee die erste Website. Leider – das sieht man am HTML-Code – ist das Original verschollen.

Ich frage immer gern junge Menschen, die meinen, sie kennten sich mit „dem Internet“ aus: Laut Wikipedia gibt es das Internet seit 1969, das World Wide Web aber erst seit seit 1991. Wie sah denn das Internet etwa 1984 aus? Wie „surfte“ und wie suchte man etwas? Dann kommt meist verlegenes Schweigen.

Computer-Voodoo, revisited

Aus „Die Brücke – Transit in den Tod„, Staffel 3.

Man wundert sich nicht mehr, welch abstruse Ideen in den Köpfen der Leute ihr Unwesen treiben, wenn in jedem Film, in dem Computer zu sehen sind, per Drehbuch irgendeine magische Handlung bzw. Voodoo vorkommt.

Das mach ich auch. Ich schicke Andy Allo jetzt per E-Mail eine Datei, und wenn sie die öffnet (was sie natürlich macht), wird sie mich anrufen und einen One-Night-Stand mit mir verabreden. So einfach ist das.

USB On-The-Go oder: And the winner is Horst

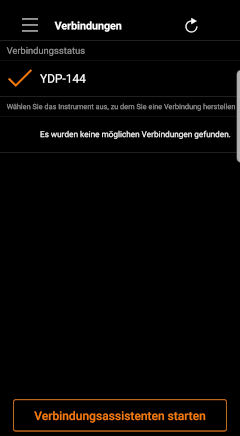

Die hiesige Schwarmintelligenz in Gestalt des wohlwollenden Lesers Horst empfahl: Wenn’s ein normales USB-Kabel ist, dann probier Er mal einen sogenannten OTG-Adapter dazwischen. Ist zwar nur 1 Kontakt anders beschaltet, der sorgt aber dafür, daß sich das „smarte“ Telefon nicht stumpf wie ein Speicherstick aufführt.“

Ich wusste nicht, was USB OTG ist – so etwas wie Coffee-to-go? Und warum kann das ein normales USB-Kabel nicht? Dafür ist es doch da? Und warum steht das nicht im fucking manual von Yamaha?

Und siehe: Das OTG Adapterkabel löste mein Problem: Die App Smart Pianist erkennt plötzlich doch mein E-Piano.

Letztlich bleibt es aber Kabel-Voodoo…

GPT und MBR [Update][2.Update]

Ich fürchte, ich brauche jetzt die Hilfe eines Windows-NerdsGurus. Ich bin in dem Betriebssystem nicht mehr so fit und muss alles nachgucken, was aber hier nicht hilft.

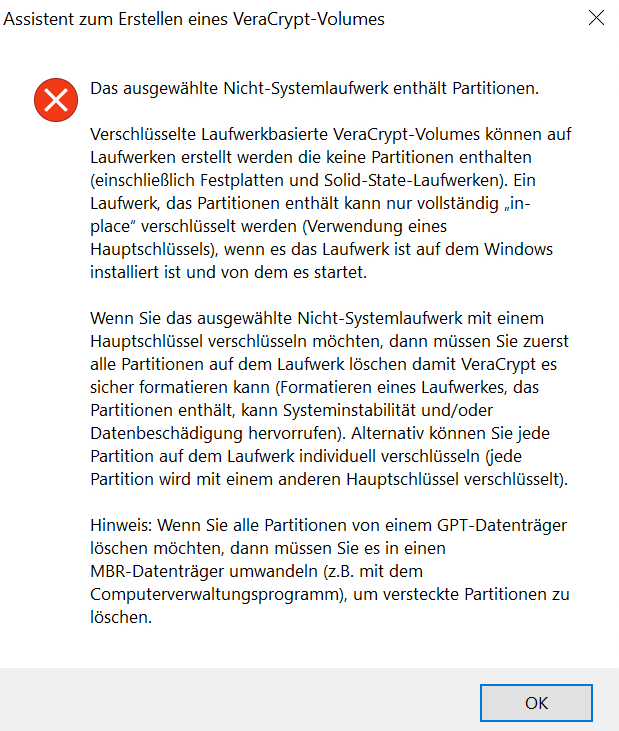

Folgende Fehlermeldung kommt, wenn ich mit Windows 10 und Veracrypt einen USB-Stick verschlüsseln will:

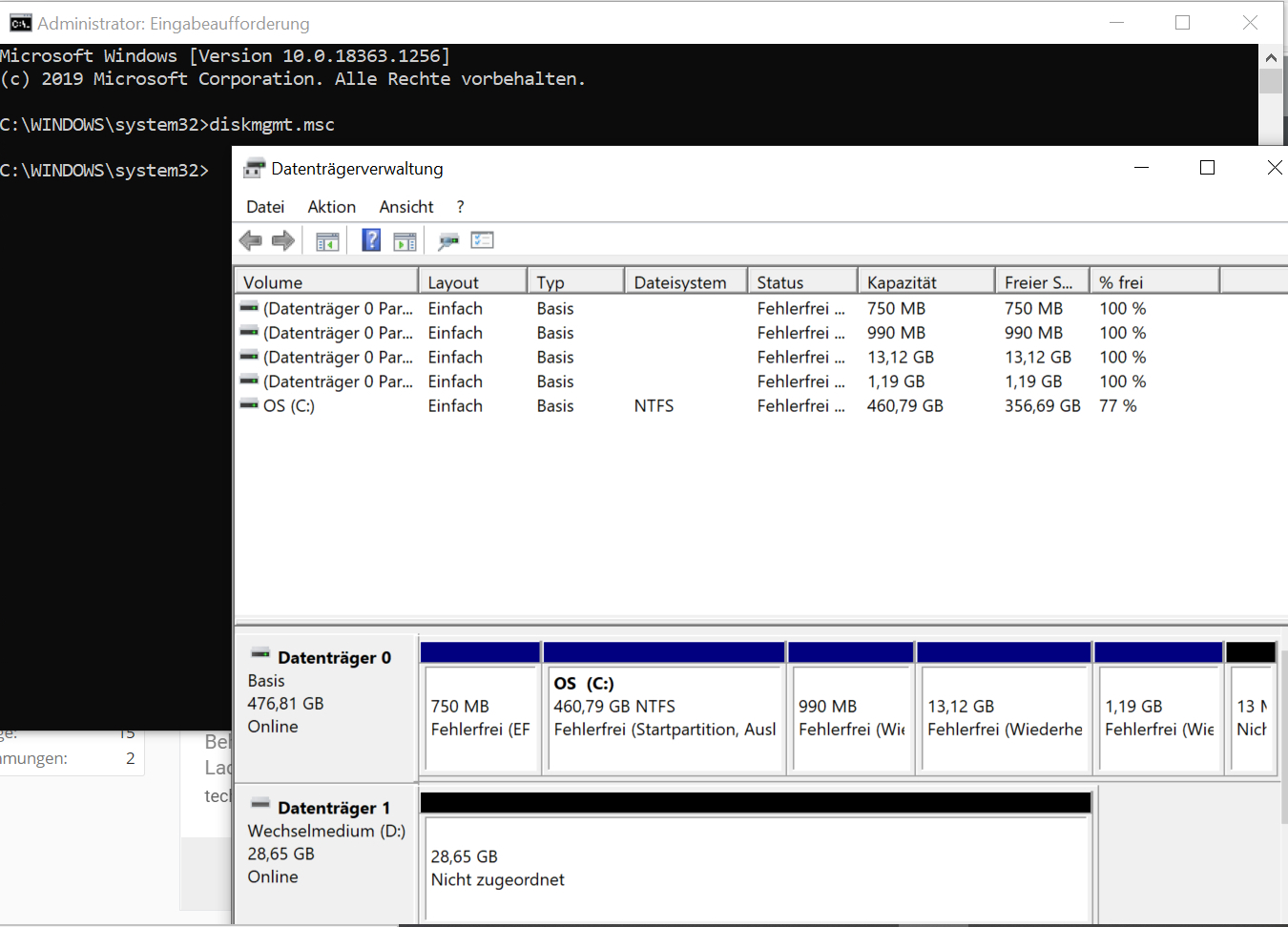

Natürlich habe ich schon stundenlang gegoogelt. Der Praxistipp von Chip funktioniert bei mir nicht:

Sollte der Datenträger noch Volumes oder Partitionen enthalten, müssen diese nun entfernt werden. Klicken Sie dazu mit der rechten Maustaste auf das entsprechende Volume, anschließend wählen Sie „Volume löschen…“ beziehungsweise „Partition löschen…“ aus.

Klicken Sie den Datenträger, den Sie konvertieren möchten, mit der rechten Maustaste an. Aus dem Kontextmenü wählen Sie „Zu MBR-Datenträger konvertieren“ aus.

Gelöscht habe ich. Die letztere Option existiert aber nicht, auch wenn ich die Datenträgerverwaltung als Admin ausführe.

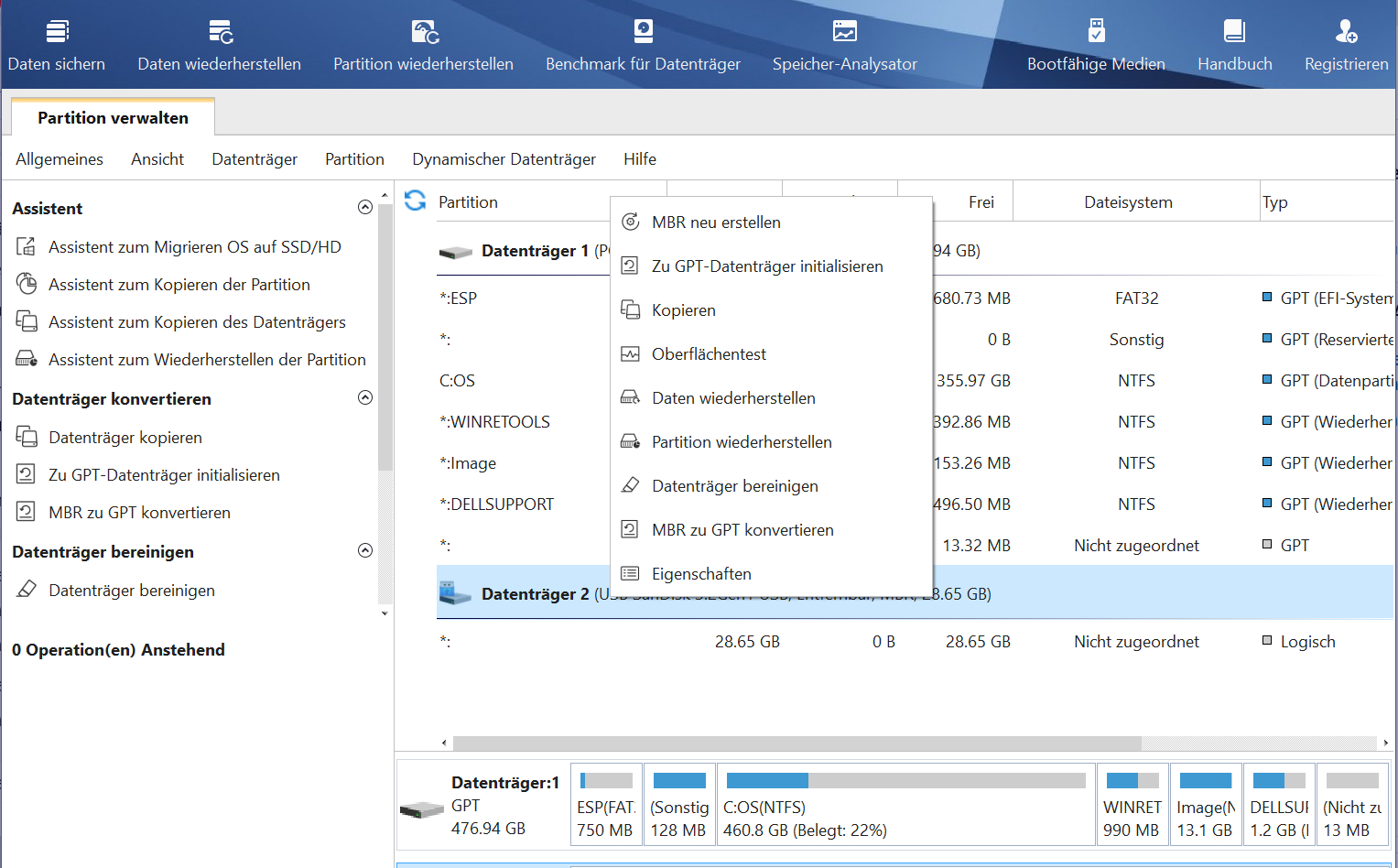

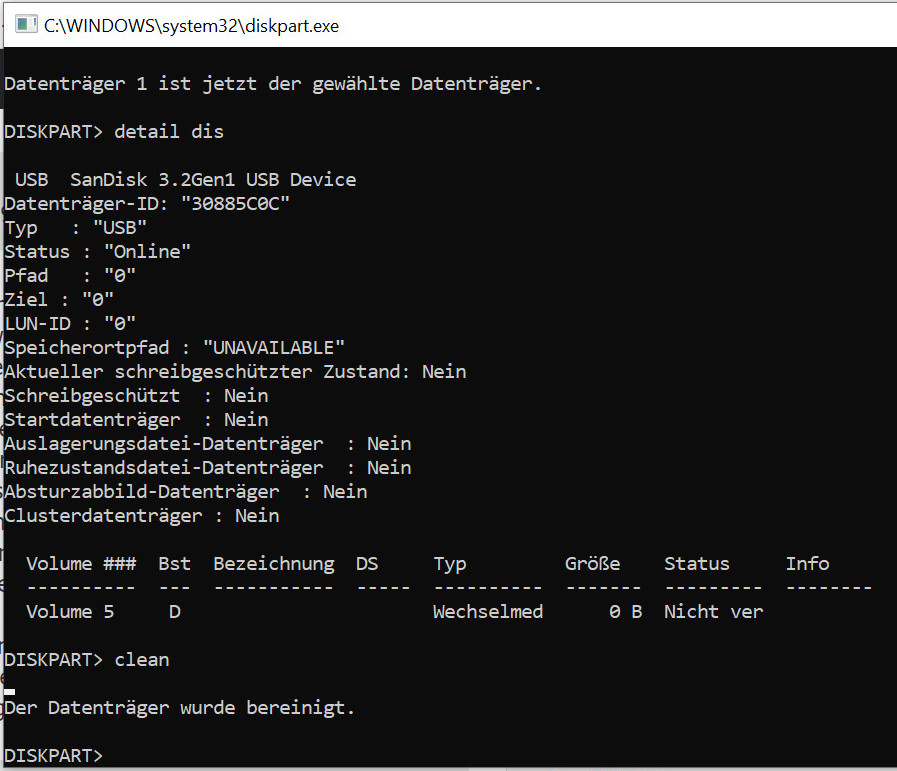

Laut Microsoft gibt es Kommandozeilen; das wollte ich mir aber nicht antun. Also habe ich das empfohlene Programm Partition Wizard Free Edition installiert (das natürlich mit Werbung nervt).

Da gibt es das gesuchte Feature, den USB-Stick als „MBR neu zu erstellen“. Das Ergebnis bleibt aber dasselbe: Veracrypt meckert mit der obigen Fehlermeldung.

Was mache ich falsch? Das ist wieder ein hervorragendes Beispiel dafür, dass alles schief gehen kann, selbst die einfachsten Dinge, und kein Manual das erwähnt.

[Update]

Das Problem wurde nicht gelöst, die Fehlermeldung erscheint immer noch. Jetzt weigert sich Windows sogar, den USB-Stick zu formatieren. Ich glaube, ich werde doch mal Linux bemühen müssen. Aber was sage ich, wenn jemand das geplante Tutorial liest und genau diesen Fehler bekommt?

[2. Update] Ich gehe davon aus, dass das Problem nicht gelöst werden kann. Ich habe den Stick jetzt auch mit Linux fomatiert, aber das Ergebnis mit Veracrypt unter Windows bleibt gleich. Vielleicht bin ich auch der einzige Mensch, der diese Fehlermeldung bekommt.

Es cybert sehr oder: Ich hacke euch alle!

Cyberattacken allüberall. Überraschung! Es war Putin – „according to people familiar with the matter.“ Schon klar.

Der Postillion hatte vor drei Jahren etwas dazu geschrieben.

Mal ganz langsam zum Mitschreiben. All of the organizations were breached through the update server of a network management system made by the firm SolarWinds, FireEye said in a blog post Sunday.

SolarWinds.Orion.Core.BusinessLayer.dll is a SolarWinds digitally-signed component of the Orion software framework that contains a backdoor that communicates via HTTP to third party servers. We are tracking the trojanized version of this SolarWinds Orion plug-in as SUNBURST.

Digital signiert, hmhm. Das müsste doch aufgefallen sein?

The backdoor uses multiple obfuscated blocklists to identify forensic and anti-virus tools running as processes, services, and drivers. Malware mit eingebautem Schlangenöl-Detektor! Sehr witzig.

By the way: Was ist eigentlich eine dll-Datei?

DLL-Dateien verhalten sich ähnlich wie die bekannten EXE-Dateien. Die DLL-Dateien lassen sich per Doppelklick ausführen, jedoch läuft die Handlung meist unsichtbar im Hintergrund ab.

Die Dateiendung .dll wird nicht nur von DLL-Dateien, sondern auch von EXE-Dateien und Treibern genutzt. DLL-Dateien sind somit ein wichtiger Bestandteil des Windows-Systems.

Soso.