Pakistanis lernen jetzt Steganografie

Die Abbildung stammt von Jan Feindt, der die israelische Comix-Anthologie Dimona gegründet hat. Damit habe ich schon vor acht Jahren hier Steganografie demonstriert.

Guardian: „Pakistan to ban encryption software“ – „Millions of internet users in Pakistan will be unable to send emails and messages without fear of government snooping after authorities banned the use of encryption software.“

Das ärgert mich immer an den ahnungslosen Berichten in den Medien: Das Wichtigste fehlt meistens. Verschlüsselung verbieten? Das hatten wir doch schon mal. Guckst du bei Kristian Köhntopp: „Das Recht auf Kryptographie ist ein Menschenrecht“. Darauf sind wir Deutschen natürlich zuerst gekommen.

Kanther fordert in seiner Rede, den Risiken, die sich aus der Technik ergeben auch mit den Mitteln der Technik zu begegnen und führt dabei unter anderem auch elektronische Wegfahrsperren als Mittel zur Verhinderung von Kraftfahrzeugdiebstählen an. Dieser Vergleich mutet seltsam unpassend an, handelt es sich dabei doch genau wie der Einsatz von kryptographischen Mitteln um ein klassisches Mittel zu Verbrechensprävention, nicht um ein staatliches Instrument zur Strafverfolgung. Eine Umsetzung von Kanthers Vorschlägen würde den Anwender von Datennetzen seiner legitimen Verteidigungsmöglichkeiten gegen Computerkriminelle berauben.

Kanther führt weiter aus, wie er sich die Kontrolle des Staates vorstellt: „Dies kann dadurch geschehen, daß die verwendeten Schlüssel sicher hinterlegt werden. Durch eine Kombination von organisatorischen, personellen, technischen und juristischen Maßnahmen kann jedem Verdacht einer Mißbrauchsmöglichkeit begegnet werden.“

Das war am 28 April 1997!

Es ist keine Forderung abstrus und blöd genug, als dass sie nicht irgendeinem merkbefreitem Politiker einfallen würde, wenn es um das Internet geht.

Die Pakistanis werden also jetzt die Tatsache, dass sie verschüsseln, verbergen. Das geht mit Steganografie.

Ich habe hier schon mehrfach zum Thema was geschrieben: Am 10.02.2007: „Geheimes Schreiben gegen Schäuble“, oder gar am 16.09.2003: „Für Rätselfreunde: Steganografie für Dummies“.

G’MIC oder: Unsichtbare Wasserzeichen

Ich habe mir gerade beigebracht, wie man mit Gimp unsichtbare Wasserzeichen in Fotos einbaut. Das hätte ich schon vor Jahren machen sollen, aber aus unerklärlichen Gründen bin ich nie dazu gekommen.

Schwierigkeitsgrad: Mittel. Man braucht das Plugin G’mic (oder Gmic), erfreulicherweise für alle Betriebssysteme vorhanden. (Heute Nachmittag installiere ich es auch auf meinen beiden Linux-Rechnern, die Screenshots hier sind für/von Windows.)

Mein Problem (Windows) fing schon beim Installieren an. Man muss darauf achten, dass sowohl Gimp als auch G’mic in demselben Ordner sind. Ich hatte Gimp für alle Benutzer des Rechners installiert, G’mic aber nur für den Nutzer Burks. Nachdem ich Gimp neu aufgespielt hatte, war das Problem gelöst.

Kontrolle: Windows (Logo) + R auf der Tastatur, dann %appdata% eingeben: Im Gimp-Ordner sollte ein Unterordner plug-ins sein, darin ein weiterer gmic_gimp_qt.

Ich hatte schon Fantastilliarden von Tutorials gelesen, aber es funktionierte immer noch nicht.

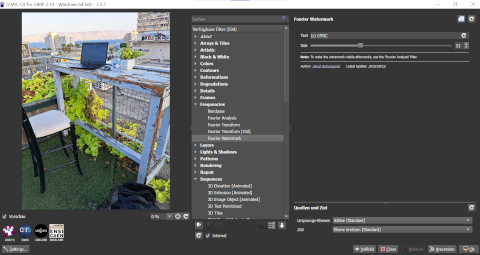

So ein unsichtbares Wasserzeichen lässt sich ganz einfach realisieren: Das Bild wird in gimp geöffnet und mittels Filter –> G’MIC wird das Plugin aufgerufen. Unter dem Punkt Spectral Handling –> Fourier Watermark tätigt ihr dann Eure gewünschte Einstellung wie Text und Schriftgröße und bestätigt dies mit OK.

/imagine prompt digital watermark steganography very realistic –ar 3:2 –s 750

Als ich alles bereit hatte, war das Plugin unter „Filter“ ausgegraut aka: Es existierte angeblich nicht. Irgendwann in der 73ten „Anleitung“ stand irgendwo im ultrakleinen Kleingedruckten, dass man zunächst eine Bilddatei laden müsse. Bei allen anderen Features ist das nicht so. Extrem einfach und logisch.

Merke: Ausnahmslos immer, wenn irgendjemand in ein Tutorial schreibt: „ganz einfach“, ist es das ausnahmslos nie. In meinem Gimp gibt es keinen „Punkt“ Spectral Handling. Ganz einfach.

Nachdem ich das weißichwievielte Unterfeature des wasweißichwievielen Filters durchsucht hatte, bekam ich heraus, dass sich digitale Wasserzeichen mit Frequencies und Fourier Watermark erzeugen lassen (vgl. Screenshot oben).

Merke: Ganz oben rechts kann man einen personalisierten Text des Wasserzeichens definieren. Dann „Anwenden“ und „Ok“.

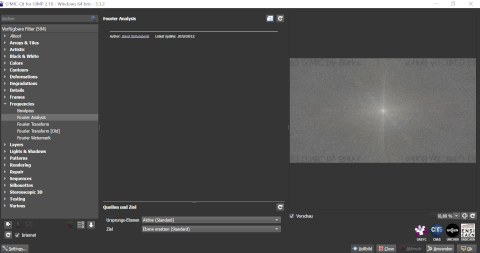

Ganz so „unsichtbar“ ist das Wasserzeichen nicht, weil man es mit derselben Methode – nur umgekehrt – wieder sichtbar machen kann. Nur anstatt Fourier Watermark Fourier Analysis wählen (vgl. Screenshot unten).

Ich habe ChatGPT noch gefragt: „Kann man ein unsichtbares Wasserzeichen, das mit dem Plugin Gmic und Gimp erzeugt wurde, wieder entfernen oder mit einem anderen überschreiben?“ und „Verändert ein unsichtbares Wasserzeichen die Dateigröße?“ Aber das würde zu weit führen, sonst reden wir noch über Steganografie – und wer will das schon!

KI oder warum der Kommunismus jetzt doch kommt

/imagine a barely dressed woman with very long hair kissing a man, both are experts of encrypting e-mails, both holding an huge transparent smartphone in one hand, ultrarealistic, background matrix-style, no trees, a tiny cute cat is sitting on the floor watching them

Die Bedenkenträger gehören durchgeschüttelt. Alles wird umgestürzt, umgestülpt, verändert, und wenn man nicht kapiert, warum und wieso und wohin das führen könnte, kann man einpacken so to speak.

Was ist mit den fucking manuals, die ich mühsam zusammengestoppelt habe zu diesem oder jenem enkryptischem Thema? (Im Hintergrund ruft jemand laut: Steganografie!)

Die kann man jetzt in 30 Sekunden erzeugen, und einschlägige Fotos gleich dazu (und ich war noch zu faul, das ins Deutsche zu übersetzen oder gleich in Deutsch erzeugen zu lassen):

Write a manual how to encrypt E-mails with PGP using the e-mail program k-9 for android smartphones if you already have a key pair and need to import it to your keyring

ChatGPT

Title: Manual for Encrypting Emails with PGP using K-9 Mail on Android Smartphones and Importing Key Pair

Introduction:

This manual will guide you through the process of encrypting emails with Pretty Good Privacy (PGP) using the K-9 Mail application on Android smartphones. We assume that you already have a PGP key pair generated and need to import it into your keyring. The manual is divided into two sections: Importing the Key Pair and Encrypting Emails.

Section 1: Importing the Key Pair

Step 1: Obtain your PGP key pair:

If you don’t have a PGP key pair, you can generate one using a PGP software like GnuPG on your computer. Follow the instructions provided by the software to generate a key pair. Make sure to keep your private key secure and backup your key pair.

Step 2: Export your public and private keys:

On your computer, export your public and private keys to separate files. Transfer these files to your Android smartphone. You can use various methods like cloud storage, email, or USB transfer.

Step 3: Install K-9 Mail:

If you haven’t installed the K-9 Mail application on your Android smartphone, go to the Google Play Store and search for „K-9 Mail.“ Install the application on your device.

Step 4: Importing the key pair:

1. Launch K-9 Mail on your Android smartphone.

2. Tap the „Menu“ button (usually represented by three dots) in the top-right corner of the screen.

3. Select „Settings“ from the menu.

4. In the „Accounts“ section, select the email account for which you want to import the key pair.

5. Scroll down and tap „Security settings.“

6. Tap „OpenPGP settings.“

7. In the „Keyring“ section, tap „Key Management.“

8. Tap the „Menu“ button (three dots) at the top-right corner of the screen.

9. Select „Import key pair.“

10 Choose the location where you stored your exported public key file and tap on it to import.

11. Repeat the previous step for your exported private key file.

12. Enter your passphrase when prompted. This is the passphrase you set during the key pair generation.

13. Once the import is complete, you should see your key pair listed in the key management section.

Section 2: Encrypting Emails

Step 1: Compose a new email:

1. Launch K-9 Mail.

2. Tap the „Compose“ button (usually represented by a pencil icon) to create a new email.

2. Step 2: Enable encryption for the email:

1. In the email composition window, tap the „Menu“ button (three dots) at the top-right corner of the screen.

2. Select „OpenPGP“ from the menu.

3. Tap „Encrypt message.“

4. K-9 Mail will search for the recipient’s public key in your keyring if it is available. If the public key is not found, you will need to import it or request it from the recipient.

5. Once the recipient’s public key is available, K-9 Mail will encrypt the email.

Step 3: Send the encrypted email:

1. Verify that the email composition window shows „Encrypted“ at the top.

2. Complete the email by adding a subject and message.

3. Add the recipient’s email address.

4. Tap the send button to send the encrypted email.

Conclusion:

Congratulations! You have successfully imported your PGP key pair into K-9 Mail on your Android smartphone and learned how to encrypt emails using PGP. Remember to keep your private key secure and follow best practices for key management to ensure the confidentiality of your encrypted communications

/imagine futuristic view of communism, soviet style of the fifties, people on the streets using smartphones, propaganda posters for encryption at the walls, hyperrealistic, roboters and drones everywhere

Apropos Kommunismus. Erstens. Unzählige Fotos, die nur zur Illustration technischer Themen dienen, werden schon jetzt nicht mehr kommerziell verwertet werden können, weil sie jeder selbst in ein paar Sekunden erzeugen kann (siehe oben).

Zweitens: die verehrte Leserschaft sei aufgefordert, folgende Gedankenschritte nachzuvollziehen:

– Ein Künstler malt ein Bild. Er braucht dazu viele Monate, er ist ein Genie – andere besitzen weder die technischen Fertigkeiten noch die Fantasie.

– Fotografen machen Fotos des Bildes und verkaufen diese. Die Fotos sind in beliebiger Menge reproduzierbar; der Inhalt ist vom Original für Laien nicht mehr zu unterscheiden.

– KI reproduziert die Fotos und variiert diese. Das Ergebnis kostet gar nichts mehr, außer den 10 Euro Abogebühren für ChatGPT im Monat und den Stromkosten für Rechner.

Ist der Trend sichtbar?

– Eine Ware wird in Handarbeit hergestellt. Ist sie nützlich und brauchbar, wird sie maschinell zur Massenware. Der Handwerker wird arbeitslos, die Ware preiswerter.

– Große Konzerne kaufen kleine Unternehmen auf und lassen dort produzieren, wo die Ware Arbeitskraft (das variable Kapital) weniger kostet. Das große Kapital ruiniert die Kleinbourgeoisie. (Nein, kein Stamokap: Der sich selbst revolutionierende Arbeitsprozess im Kapitalismus (die Produktivkräfte) erzeugt immer wieder neue Kleinbourgeoisie.)

– Etwas, was alle brauchen, ruft Menschen auf den Plan, die die Ware allen zugänglich machen wollen. Linux ist das beste Beispiel. Linux kostet gar nichts. (Vielleicht kann man sogar die Hardware irgendwann selbst in 3D ausdrucken.)

Viele lebensnotwendige Waren könnten in naher Zukunft nichts mehr kosten – oder nur noch so viel, dass sie sich fast jeder leisten kann. Wasser und Strom und Gas und Gesundheit übernehmen der Staat, die Kommunen oder Genossenschaften.

…während in der kommunistischen Gesellschaft, wo Jeder nicht einen ausschließlichen Kreis der Tätigkeit hat, sondern sich in jedem beliebigen Zweige ausbilden kann, die Gesellschaft die allgemeine Produktion regelt und mir eben dadurch möglich macht, heute dies, morgen jenes zu tun, morgens zu jagen, nachmittags zu fischen, abends Viehzucht zu treiben, nach dem Essen zu kritisieren, wie ich gerade Lust habe, ohne je Jäger, Fischer, Hirt oder Kritiker zu werden.

Und schwupp, – tataaa! – ist der Kommunismus da.

PS Ich wollte nur einen Beitrag schreiben, in dem Katzen, Kommunismus und KI vorkommen.

Bedeckt schreiben, leicht bekleidete Personen und Omas Geburtstag

Liebe Studenten Studierende!

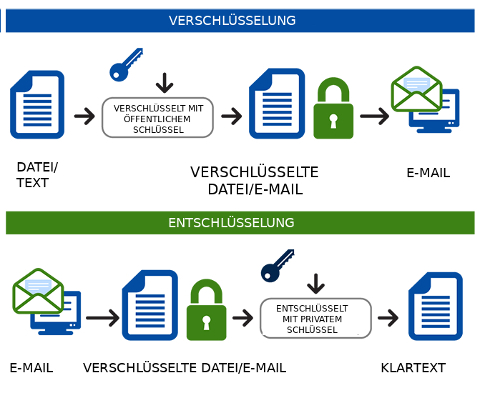

Im heutigen Seminar werde ich lehren, wie man verbirgt, dass man etwas verschlüsselt hat. Die Methode nennt man Steganografie: Steganografie ist die Wissenschaft, Informationen in einem Trägermedium verborgen zu speichern und zu übermitteln. Das Wort lässt sich auf die griechischen Bestandteile στεγανός steganós ‚bedeckt‘ und γράφειν gráphein ‚schreiben‘ zurückführen, bedeutet also wörtlich „bedeckt schreiben“ bzw. „geheimes Schreiben“.

Man kann zum Beispiel einen Text in einer anderen Datei verbergen und dann verschicken. Ich zeige Euch gleich die Paranoia-Version: Wir verstecken einen verschlüsselten Text (den ohnehin nur der Empfänger wieder entschlüsseln kann), in einem Foto.

Man muss sich daran erinnern, dass es immer wieder ahnungslose Politiker gibt, die fordern, man müsse Verschlüsselung verbieten. Sollen Sie das doch tun! Wir würden mit Steganografie glaubhaft abstreiten, dass wir verschlüsselt haben.

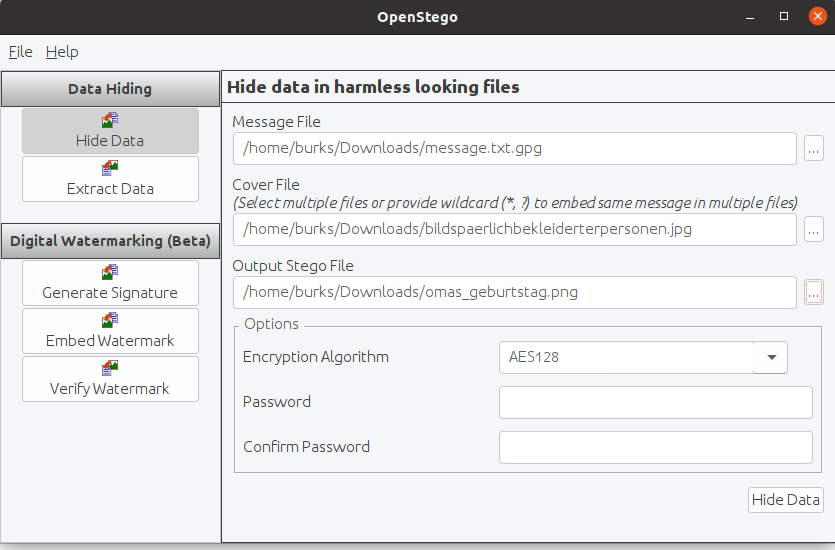

Ich installiere zuerst das Programm OpenStego. Die freie Software gibt es für Windows und Linux. Ich führe Euch vor, wie das „geheime Schreiben“ mit der Linux-Version geht.

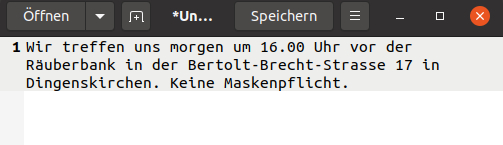

1. Zuerst schreibe mit einem beliebigen Texteditor eine Botschaft und speichere die ab, in unserem Beispiel als message.txt.

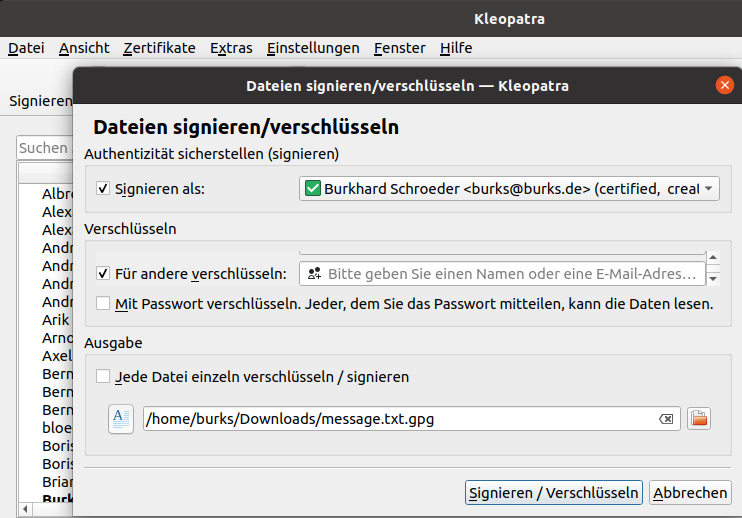

2. Jetzt rufe ich Kleopatra auf und verschlüssele die Datei. In meinem Beispiel habe ich die Botschaft nur an mich selbst verschlüsselt. Der Text heißt jetzt message.txt.gpg.

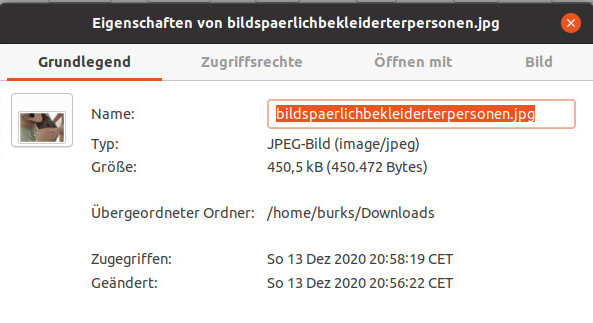

3. Jetzt wähle ich beliebiges Bild aus, am besten ein sexistisches, das erweckt am wenigsten Verdacht. In unserem Beispiel heisst es bildspaerlichbekleideterpersonen.jpg. [Das obige Foto ist nicht die Original-Datei.]

Das Bild ist 450,5 Kilobyte groß. Das wird gleich noch einen Rolle spielen.

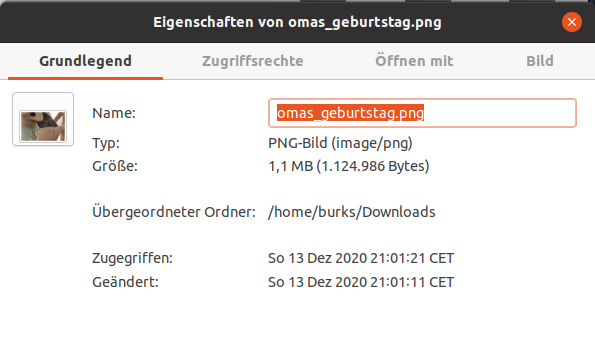

4. Jetzt rufe ich das Programm OpenStego auf. Für das obere Fenster des Menüs message file wähle ich meine verschlüsselte Datei message.txt.gpg. Für das zweite Fenster cover file (die Datei, in der der Text versteckt werden soll), nehme ich das bildspaerlichbekleideterpersonen.jpg. Ich definiere, dass der „Output“ in meinem Ordner „Downloads“ omas_geburtstag.png heißen soll und wähle ein beliebiges Passwort. (Anmerkung: Der Empfänger muss dieses Passwort natürlich kennen.) Dann klicke ich auf hide data!

Der bloße Augenschein, wenn man das Original und das jetzt erzeugte Bild vergleicht, sagt: die sind gleich?! Das Bild rechts ist das neue omas_geburtstag.png. [Beide Bilder sind nicht die Originale.]

Ja und nein. Das neue Bild, das den verschlüsselten Text „covert“, ist jetzt 1,1 Megabyte groß. Woher aber soll jemand, der dieses Bild, etwa als Attachment einer E-Mail, abfängt, wissen, was die Originalgröße war?

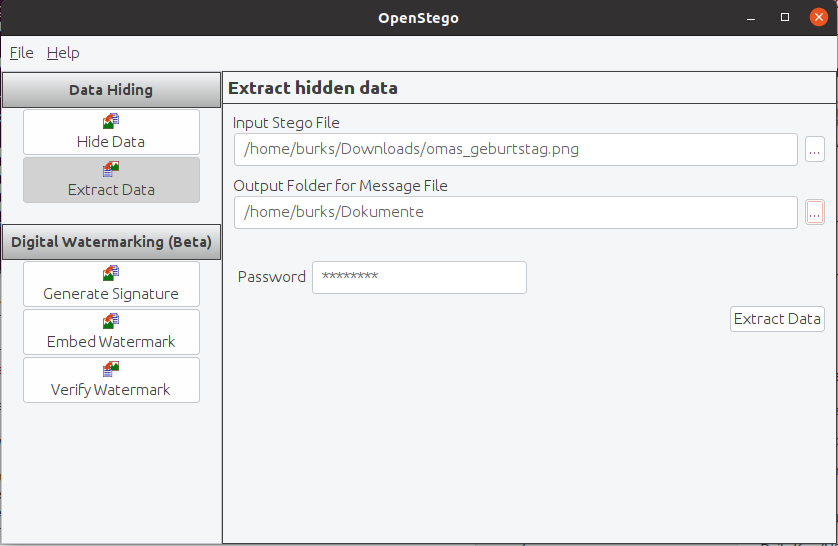

5. Ich extrahiere jetzt die versteckte Datei aus dem Bild und wähle dafür den Menüpunkt extract data. Das Ergebnis will ich in meinem Ordner „Dokumente“ speichern, damit die Original-Botschaft, die noch im Ordner „Downloads“ liegt, nicht überschrieben wird.

6. Jetzt der umgekehrte Weg: Die aus dem Bild extrahierte Datei message.txt.gpg muss ich mit Kleopatra entschlüsseln. (Da ich an mich selbst verschlüsselt habe, geht das natürlich sowieso.)

Es hat funktioniert! Die Datei message.txt in meinem Ordner „Dokumente“ kann ich jetzt wieder mit einem Editor lesen.

Als Hausaufgabe bitte ich euch, das Obige mit der Windows-Version von OpenStego zu exerzieren.

Krypto- und Cyberdialoge

Vor ein paar Tagen habe ich das uralte Tutorial des Vereins German Privacy Fund „E-Mails verschlüsseln in 30 Minuten“ upgedated und die Links kontrolliert. Nach einigen Neuerungen und Versionen ist die Sache, was Usability angeht, noch schlimmer geworden, ja aus pädagogischer Sicht eine Katastrophe. Ich behauptet: Es existiert keine nutzerfreundliche Anleitung, wie man verschlüsselt, in deutscher Sprache. Da ich das Thema in meinen Seminaren lehre und fast alle nur mit Windows arbeiten, muss ich es also selbst in die Hand nehmen.

Viele Manuals lügen wie gedruckt: „Thunderbird: E-Mails verschlüsseln – einfache Anleitung“. Das ist doch grober Unfug! „Einfach“ ist das mitnichten. Es geht immer etwas schief – meistens schon bei der Installation des E-Mail Programms, falls man das noch nicht hat. (Auf meinem kleinen Windows-Laptop war keines, weil mir das zu unsicher ist – ich brauche das nur mobil für Netflix et al.)

Auf Golem finden wir zum Beispiel schon im zweiten Absatz den hübschen und „motivierenden“ Satz: Eine Suche auf dem Schlüsselserver keys.openpgp.org sowie nach dem beim E-Mail-Anbieter hinterlegten Schlüssel per Web Key Directory (WKD) unterstützt Thunderbird ebenfalls, allerdings verwirrenderweise nicht in der Schlüsselverwaltung. Die Suche kann entweder beim Lesen einer E-Mail durch Rechtsklick auf den Absender oder beim Verfassen durch einen Klick auf den Sicherheitsbutton und mehrere Menüs getriggert werden. Glaubt ihr im Ernst, ein Laie versteht das oder liest danach noch weiter? Der trinkt lieber einen Lagavulin und zeigt euch den Mittelfinger.

Seit der Version 78 ist bei Thunderbird „Verschlüsselung“ integriert, das bisher benötigte Add-On Enigmail könnte also wegfallen. (Die FAQ dazu gibt es nur in Englisch).

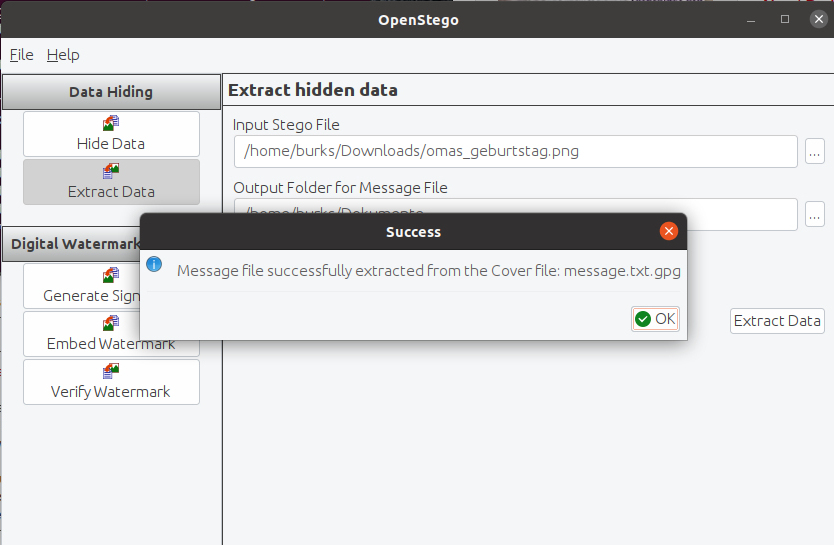

Wie fängt man also an? Mir blieb nichts anderes übrig, als zuerst eine Skizze (oben) zu malen, um das übersichtlich zu machen. GnuPG ist also das Programm, das Windowserinnen und Windowser brauchen. Nützlich wäre der Hinweis, dass man sowohl Dateien als auch E-Mails ver- und entschlüsseln kann. Das steht nirgendwo, stattdessen quälen mich die Leute mit Versions-Historien, die keinen Menschen interessieren, und Signaturen, die der Laie überprüfen soll, obwohl er noch gar nicht angefangen hat. Und dann kommt das Schmankerl der Usability: Kurzanleitung: Gpg4win installieren (mit allen Komponenten) und anschließend per Kommandozeile (cmd) den Befehl mkportable.exe [OPTIONS] TARGETDIR im Gpg4win-Installationsverzeichnis ausführen. Alle Optionen über mkportable.exe –help. Die portable Version enthält nicht GpgOL und GpgEX! Alles klar? Puls und Atmung noch normal?

Neuer Versuch: Man kann mit Gpg4win (Wiederholung: Das ist das Programm, das man zum Verschlüsseln braucht, wenn man Windows nutzt) also Dateien verschlüsseln. Will man das aber mit einem E-Mail-Programm machen, braucht man entweder Thunderbird ab Version 78, oder nutzt, falls man Microsoft Outlook hat oder dazu gezwungen wird, eine der Komponenten, die in Gpg4win ab Werk enthalten sind. Das lasse ich weg. (Warum? Weil Outlook Mist ist. Guckst Du hier, hier oder hier.)

Ist Gpg4win installiert, muss man die grafische Oberfläche Kleopatra benutzen – und vorher wiederfinden. (Wer denkt sich so etwas aus? Warum nicht Marcus Antonius oder Sophia Loren?) Ein Zertifikatsmanager für OpenPGP und X.509 (S/MIME); stellt einheitliche Benutzerführung für alle Krypto-Dialoge bereit. Was zum Teufel, flucht der Laie, ist ein „Zertifikatsmanager“? Und müssen jetzt alle Krypto- oder gar Cyber-Dialoge führen? So macht man das nicht! Man setzt nicht gleich Dinge voraus, die erst noch verstanden und gelernt werden sollen! Weglassen den Scheiß oder in Fußnoten verbannen! Und sagt einfach „Schlüsselverwaltung“ statt „Zertifikationsmanager“.

Mit Kleopatra kann man es hinkriegen, eine Datei zu verschlüssen, wenn man das Prinzip verstanden hat. Ich habe auch hier eine eigene Skizze angefertigt:

Aber dann? Verschicke ich die verschlüsselte Datei per E-Mail? Ja, aber so war das nicht geplant?! Wir wollten doch im E-Mail-Programm loslegen! Wenn man sich das neue Feature bei Thunderbird anschaut, nervt zunächst, dass man es gar nicht findet. Man muss erst einmal herumklicken. Ein Laie würde sofort aufgeben. Warum nicht ein Button im Menü wie bei Enigmail? Vermutlich: Warum einfach, wenn es auch kompliziert geht… Man kann sogar Enigmail installieren, aber danach passiert gar nichts – nur die Einstellungen lassen sich konfigurieren – aber wozu? Ich fühle mich nicht unbedingt als Laie, aber ich habe nicht herausgefunden, wie man Enigmail bedient, wenn man Thunderbird 78ff. installiert hat. Vielleicht kann man es ja nicht, weil es nur optional ist. Wer weiß…

Mittlerweile neige ich zu der Annahme, dass man zunächst das Ver- und Entschlüsseln einer einfachen Textdatei üben sollte. Danach empfehle ich – als zweiten Schritt – Mailvelope – ein Add-on u.a. für den Browser Chrome. Das kann ich auch demonstrieren, wenn jemand noch nie Webmail praktiziert hat. (Ich nutzte das höchstens einmal im Jahr – und der jeweilige Provider muss Verschlüsselung erlauben, was nicht selbstverständlich ist.)

Erfreulich: Kleopatra, Thunderbird und Mailvelope können erzeugte Schlüsselpaare importieren. Als Dozent muss man sich also entscheiden, wo und womit man anfängt.

Vielleicht mit einem Verweis auf Heise: Die Regierungen der sogenannten Five-Eyes-Nationen USA, Großbritannien, Kanada, Australien und Neuseeland lassen in den laufenden „Crypto Wars“ nicht locker. In einem am Sonntag veröffentlichten „internationalen Statement“ beschreiben sie Ende-zu-Ende-Verschlüsselung zusammen mit Indien und Japan als „ernsthaftes Risiko für die öffentliche Sicherheit“. Verschlüsselung ist also gefährlich, staatsfeindlich, riskant und wird vielleicht verboten. Dann sind die Teilnehmer motiviert. Wer sich aber dann nicht mehr traut, muss die Kunst oder Wissenschaft der verborgenen Speicherung oder Übermittlung von Informationen in einem Trägermedium erlernen. Das Thema hatten wir hier schon 2011: „Pakistanis lernen jetzt Steganografie“ bzw. bei Christian Köhntopp 1997. Oder – auch bei mir 2007 -, mit einem hübschen Mädel dekoriert…

By the way: Falls sich ein Linuxer gelangweilt hat – der kann bei Christian Imhorst vorbeischauen.

Hide and Seek

Manchmal muss man sich über die Berichterstattung bei Heise doch wundern. Wenn jemand sachlich und richtig technische Themen im Internet dargestellt haben möchte, wer sollte sonst vernünftig aufklären?

Aktuell: „Missing Link: Wie Staaten die Verschlüsselung im Internet per Gesetz aushebeln“. Der Artikel ist zwar lang, aber, mit Verlaub, richtig schlecht.

Erstens: Was ist überhaupt gemeint? Transportverschlüsselung oder Ende-Ende-Verschlüsselung der Nutzer? Oder gar beides?

Zweitens: Hat das irgendjemand angekündigt, die üblichen Verdächtigen hätten es gern (gähn) oder geschieht es real?

Drittens: Geht es um eine gesetzliche Grundlage, Verschlüsselung zu verbieten oder möchte man es nur umsetzen oder beides?

Viertens: Geht es um die Provider oder um die so genannten Endverbraucher oder beide?

Fünftens: Oder geht es um alles, Politiker haben aber keinen blassen Schimmer und raunen deshalb geheimnisvoll herum? „… nicht zuletzt der Einbau von Verschlüsselung in Basisprotokolle des Internets drohe den Zugriff auf kriminelle Inhalte zu erschweren“ – großes Bullshit-Bingo!

Australiens Assistance and Access Act ist gerade hoch im Kurs bei denen, die auch für Europa ein Anti-Verschlüsselungsgesetz fordern. (…) Bei den Technical Assistance Requests (TARs), versorgen die Provider die australische Polizei sowie die verschiedene Geheimdienste mit entschlüsselten Daten von Zielpersonen.

Entschlüsselte Daten von Zielpersonen? Meinen sie die Zugangsdaten für E-Mail-Konten? (Was hülfe das?) Zugangsdaten für Websites und Social Media? Oder möchten jemand – am besten per Ferndiagnose – meine Veracrypt-Passwörter entschlüsseln? Have fun!

Australiens Regierung tritt dem Vorwurf, Hintertüren einzubauen, mit einer eigenen FAQ entgegen, in der sie über „Mythen“ spricht, die über das Gesetz verbreitet wurden.

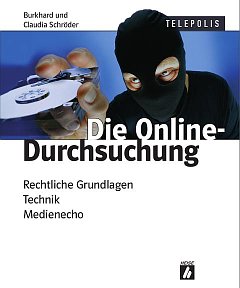

Hintertüren? Ich will ja nicht schon wieder über die so genannte Online-Durchsuchung zetern (wenn die funktionierte, brauchte man ja keine Hintertüren). Nur für Windows oder auch für Linux Mint? Oder weiß man nichts Genaues wie immer nicht?

Oder sind andere Staaten nur neidisch über unsere schöne deutsche Sina-Box?

Guckst du hier: „Kanther fordert in seiner Rede, den Risiken, die sich aus der Technik ergeben auch mit den Mitteln der Technik zu begegnen und führt dabei unter anderem auch elektronische Wegfahrsperren als Mittel zur Verhinderung von Kraftfahrzeugdiebstählen an. Dieser Vergleich mutet seltsam unpassend an, handelt es sich dabei doch genau wie der Einsatz von kryptographischen Mitteln um ein klassisches Mittel zu Verbrechensprävention, nicht um ein staatliches Instrument zur Strafverfolgung. Eine Umsetzung von Kanthers Vorschlägen würde den Anwender von Datennetzen seiner legitimen Verteidigungsmöglichkeiten gegen Computerkriminelle berauben.

Kanther führt weiter aus, wie er sich die Kontrolle des Staates vorstellt: “Dies kann dadurch geschehen, daß die verwendeten Schlüssel sicher hinterlegt werden. Durch eine Kombination von organisatorischen, personellen, technischen und juristischen Maßnahmen kann jedem Verdacht einer Mißbrauchsmöglichkeit begegnet werden.”

Das war am 28 April 1997! Es gibt noch andere hübsche Beispiele. Vor 20 Jahren fragte Florian Rötzer auf Telepolis: „Nichts mehr mit Pretty Good Privacy?“ Oder der Guardian (2001): „Pakistan to ban encryption software“.

Ich schrieb hier vor 12 Jahren: Der Artikel von Heise erinnerte mich an meinen Text auf spiggel.de vom 10.02.2007: „Geheimes Schreiben gegen Schäuble„, in dem ich Steganografie unter Linux vorstellte. Mit ein paar Befehlen kann man Texte so in Bildern verstecken, dass sie kaum gefunden werden.

Hier ein Beispiel, die Fotos oben sind das Ergebnis: Das linke Bild ist das Original, im rechten Foto ist ein längeres Zitat aus dem Koran verborgen. Ich habe vorher nachgesehen, in welchen Passagen es um den Jihad geht.

burks@master:~/burksfiles/temp5$ touch osama.txt

burks@master:~/burksfiles/temp5$ echo "Und wenn die heiligen Monate abgelaufen sind, dann tötet die Götzendiener, wo immer ihr sie findet, und ergreift sie und belagert sie und lauert ihnen aus jedem Hinterhalt auf. Wenn sie aber bereuen und das Gebet verrichten und die Zakah entrichten, dann gebt ihnen den Weg frei. Wahrlich, Allah ist Allvergebend, Barmherzig;"> osama.txt

burks@master:~/burksfiles/temp5$ zip secretmessage.zip osama.txtupdating: osama.txt (deflated 36%)

burks@master:~/burksfiles/temp5$ cat 181008_2.jpg secretmessage.zip > 181008_3.jpg

Oder wünscht das Publikum, weil es besorgt ist, dass ich hier einen Online-Lehrgang über Steganografie anbiete? Gehe ich richtig in der Annahme, dass niemand mehr Windows 3.11 benutzt?

BKA Abschlussbericht Agnes

„Neues“ von der so genannten „Online-Durchsuchung“ steht im Abschlussbericht des Bundeskriminalamts zu den Auswirkungen gesetzlicher Neuregelungen auf die Ermittlungspraxis der Strafverfolgungsbehoerden (AGNES), den das Project Whistleblower schon im letzten Jahr veröffentlicht hat. „Der Bericht ist datiert vom April 2008 und eingestuft als Verschlusssache – Nur fuer den Dienstgebrauch. “

Ab Seite 89 geht es um den „Themenkomplex: Ermittlungspraxis im Zusammenhang mit der Nutzung moderner Kommunikationsmittel“.

Der Begriff der „Online-Durchsuchung“ ist nicht legaldefiniert, sondern wurde etwa in dem Aufsatz von Hofmann in NStZ 2005, S 121 ff. aufgegriffen und seitens BKA mit folgender Arbeitsdefinition für die taktisch-technische Entwicklung entsprechender Einsatzszenarien belegt: Demnach ist die Online-Durchsuchung nach hiesigem Verständnis die verdeckte Suche unter Einsatz elektronischer Mittel nach verfahrensrelevanten Inhalten auf informationstechnischen Systemen, die sich nicht im direkten physikalischen Zugriff der Polizeibehörden befinden, aber über Kommunikationsnetze erreichbar sind. Gegenstand der Suche sind ausschließlich Daten, die nicht im Wege eines aktuellen Telekommunikationsvorgangs übermittelt werden. (…) Eine Online-Durchsuchung in diesem Sinne ist weder der offene Zugriff auf Daten noch die so genannte Quellen-TKÜ, die sich ausschließlich auf das Erlangen laufender Telekommunikationsinhaltsdaten richtet (…) Wird die Suche und Erhebung kontinuierlich und längerfristig durchgeführt, um Veränderungen auf dem System erkennen und ermitteln zu können, wird die Maßnahme im polizeilichen Sprachgebrauch als Online-Überwachung bezeichnet.

Interessant sind vor allem die Seiten 91ff: Dort wird der Bedarf für konkrete Falldefinitionen festgestellt: „… z.B. Daten aus zurückliegendem E-Mail-Verkehr, ICQ-Gesprächsverlauf, z.T. mittels Steganografie und PGP“ sowie „Sicherung von Dokumenten vor der Ver- bzw. nach der Entschlüsselung.“ Besonders gefällt mir der Satz: „Die Erforderlichkeit von Online-Durchsuchungen ergibt sich nach den Evaluationsergebnissen unter anderem daraus, dass Tatverdächtige oftmals Passwörter für ihren Rechner nicht preisgeben“. Oft, und auch nicht immer öfter.

Und nun langsam zum Mitschreiben:

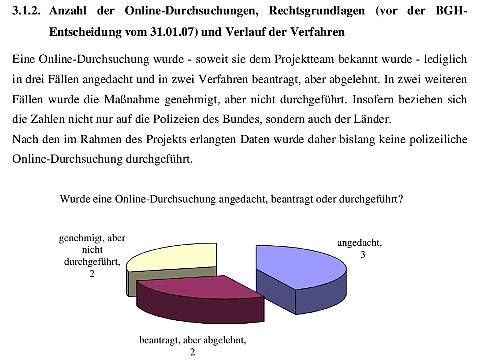

Eine Online-Durchsuchung wurde – soweit sie dem Projektteam bekannt wurde – lediglich in drei Fällen angedacht und in zwei Verfahren beantragt, aber abgelehnt. In zwei weiteren Fällen wurde die Maßnahme genehmigt, aber nicht durchgeführt.

Haben wir das? Dann wird noch erwähnt: Zwar wurde nach Auskunft des bayerischen Staatsministeriums der Justiz in Bayern eine Online-Durchsuchung in einem Ermittlungsverfahren wegen versuchten Mordes durchgeführt. Nähere Erkenntnisse zu diesem Verfahren sind jedoch aus ermittlungstaktischen Gründen nicht mitgeteilt worden. Klar, weil die zwar behaupten, sie hätten „online durchsucht“, aber niemand weiß, wie. (Vgl. mein Posting von gestern).

Sehr hübsch auch diese Sätze:

Gründe für ein Ablehnen der Antragstellung durch die Staatsanwaltschaft zum Erlass eines Beschlusses stellten sich wie folgt dar: Im konkreten Fall wäre die Maßnahme aus spezifischen Gründen, die hier nicht näher erläutert werden, technisch kaum oder gar nicht möglich gewesen (das Restrisiko des Scheiterns der Maßnahme ist jeder verdeckten Maßnahme immanent…

Soll ich mal raten? Der Verdächtige nutzte Linux und besaß einen Router? Oder eging mit einem Apple-Laptop in ein Internet-Cafe? Oder die Ermittler fanden seine IP-Adresse nicht?

Bei einer gesetzlichen Normierung müsse nach Ansicht der Experten beachtet werden, dass eventuell auch ein physikalischer Zugriff auf den betreffenden Rechner notwendig sei, um erforderliche Software zu installieren. Folglich bestehe das Erfordernis, sofern sich der Rechner in nach Art. 13 GG geschützten Räumlichkeiten befände, ein verdecktes Betretungsrecht zum Aufspielen des Programms zu normieren.

Es handelt sich bei der Online-Durchsuchung um eine komplexe technische Maßnahme, deren Erfolgswahrscheinlichkeit von einer Vielzahl technischer Rahmenbedingungen des Einzelfalls abhängig ist. Dennoch erfordern die sich ständig weiter entwickelnde Technisierung der Gesellschaft sowie der bereits durch die Sachverständigen in der Verhandlung am BVerfG dargelegte und durch das BVerfG anerkannte polizeiliche Bedarf die Normierung einer solchen Maßnahme.

Der Abschnitt 3.2 (S. 112 ff) beschäftigt sich mit polizeilichen Ermittlungen im Chat (gemeint ist IRC): Die Teilnahme an einem Chat ist eine offenbar selten genutzte Ermittlungsmaßnahme, die technischen Möglichkeiten sind weitgehend unbekannt.

Fall der Chat verschlüsselt geschieht, hat die Polizei keine Chance, irgendetwas mitzubekommen. Dieses Feature nutzt mittlerweile sogar der Instand-Messaging-Client von Second Life.

Ich wiederhole also schmunzelnd (weil die eine Million Fliegen irrten) die These meines Buches „Die Online-Durchsuchung“: Es hat noch keine erfolgreiche „Online-Durchsuchung“ gegeben und es wird sie auch nicht geben. Der Hype um die Online-Durchsuchung ist vor allem ein Medienskandal. Wohl selten sind bei einem Thema so viele Falschmeldungen und Lügenmärchen publiziert worden. Regret the error!

Ist der Koran ein Virus?

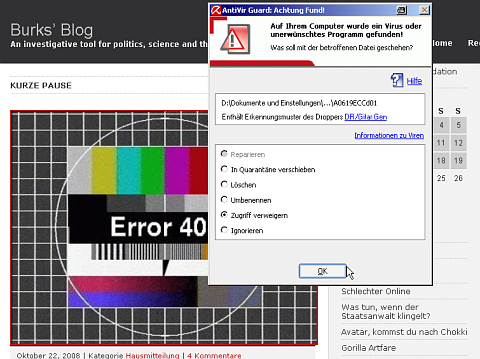

Zahlreiche besorgte Leserinnen und virenfeindliche Leser machten mich in den letzten Tagen darauf aufmerksam, dass beim Aufrufen von Burks‘ Blog eine Virusmeldung erschiene. Auch der obige Screenshot wurde mir heute zugeschickt. Kein Grund zur Aufregung: Das ist eine Falschmeldung, wie schon hier und hier erwähnt.

Erstens: Ich benutze nur Linux, verbreite daher ohnehin keine Windows-Viren. Zweitens: Beide Fotos aus meinem Artikel „Terroristen nutzen Kinderporno-Netzwerke“ habe ich bearbeitet. Drittens: Steganografie scheint Virenscanner intellektuell zu überforden. In dem (rechten) Foto, auf das die Scanner anspringen, ist ein Koranvers (plain text) – und der wird als Virus angesehen.

Terroristen nutzen Kinderporno-Netzwerke?

Heise.de berichtet: „Wieder einmal heißt es, dass islamistische Terrorverdächtige kinderpornografische Bilder benutzen, um so über steganografisch verschlüsselte Botschaften heimlich zu kommunizieren und Anschlagspläne auszuhecken. Die britische Times berichtet in aufgeregtem Ton, dass britische Geheimdienste und Scotland Yard bei Razzien in Großbritannien auf eine „Verbindung zwischen Terrorplänen und Hardcore-Kinderpornografie“ gestoßen seien.“

Mir gefallen der Artikel und auch der zum Thema in Telepolis sehr, benennen sie doch unmissverständlich den unsäglichen Quatsch, den hyperventilierende deutsche Medien wie Welt online ganz ohne Recherche und völlig kritiklos abschreiben und publizieren. Schande über Welt online: Mit Verlaub, was Ihr Euch erdreistet da auszubreiten, ist ekelhaft und hat mit Journalismus rein gar nichts zu tun. Dabei handelt es sich bei der Meldung in der Times eindeutig im Geheimdienst-Propaganda der übelsten Machart, wie sie hierzulande über die „Online-Durchsuchung“ bekannt ist.

Der Artikel von Heise erinnerte mich an meinen Text auf spiggel.de vom 10.02.2007: „Geheimes Schreiben gegen Schäuble„, in dem ich Steganografie unter Linux vorstellte. Mit ein paar Befehlen kann man Texte so in Bildern verstecken, dass sie kaum gefunden werden. Was Osama bin Laden und andere Terroristen angeblich können, kriegen ich und die wohlwollenden LeserInnen auch hin.

Hier ein Beispiel, die Fotos oben sind das Ergebnis: Das linke Bild ist das Original, im rechten Foto ist ein längeres Zitat aus dem Koran verborgen. Ich habe vorher nachgesehen, in welchen Passagen es um den Jihad geht.

burks@master:~/burksfiles/temp5$ touch osama.txt

burks@master:~/burksfiles/temp5$ echo "Und wenn die heiligen Monate abgelaufen sind, dann tötet die Götzendiener, wo immer ihr sie findet, und ergreift sie und belagert sie und lauert ihnen aus jedem Hinterhalt auf. Wenn sie aber bereuen und das Gebet verrichten und die Zakah entrichten, dann gebt ihnen den Weg frei. Wahrlich, Allah ist Allvergebend, Barmherzig;"> osama.txt

burks@master:~/burksfiles/temp5$ zip secretmessage.zip osama.txtupdating: osama.txt (deflated 36%)

burks@master:~/burksfiles/temp5$ cat 181008_2.jpg secretmessage.zip > 181008_3.jpg

Noch Fragen? Jetzt muss Osama bin Laden nur noch hier die Botschaft abrufen. (Was heißt „rechte Maustaste – Grafik speichern“ auf arabisch?)