Diese Artikel steht – leicht verändert – in der aktuellen Ausgabe des Medienmagazins Nitro.

Kann der Staat private Rechner kontrollieren und durchsuchen? Fachleute des Chaos Computer Club haben Spionage-Software auf Festplatten gefunden, die das beweisen. Aber was ist wirklich geschehen und was machten die Medien daraus?

Dem deutschen Journalismus kann vieles vorgeworfen werden: Die Journaille sei duckmäuserisch und feige, lasse sogar Interviews „autorisieren“, Recherchen fänden im Tagesgeschäft kaum noch statt, und der technische Sachverstand, das Netz aller Netze betreffend, entspräche dem Niveau von Grundschülern. Das ist alles richtig und kann mit dem kulturellen Tradition des Obrigkeitsstaats und der „German Internet Angst“ erklärt werden, ein Begriff, den die US-amerikanische Zeitschrift Wired schon im Juni 1998 prägte.

The reunified nation still shows symptoms of schizophrenia, and nowhere are the symptoms wreaking more havoc than on the Internet. (Wired 1998)

Drei von vier Deutschen haben laut einer repräsentativen Untersuchung Angst vor Computern und dem Internet; die Mehrheit nutzt das Netz nur selten.(Süddeutsche,18.03.2010). Journalisten denken und verhalten sich nicht signifikant anders als der Rest der Bevölkerung. Des Diskurs über staatliche Spionage-Software beweist das immer wieder: Die Berichte und Kommentare in den Medien über die sogenannte „Online-Durchsuchung“ sind seit fünf Jahren fast ausnahmslos eine Mischung aus techischem Voodoo, grobem Unfug und heißer Luft.

Die schlimmste Berufskrankheit des deutschen Journalismus ist aber die rational nicht zu erklärende Unart, suggestive Begriffe unkritisch zu übernehmen und wiederzukäuen, die von Behörden und Firmen erfunden wurden, um bestimmte Sachverhalte zu verschleiern und euphemistisch umzudeuten. In der guten alten Zeit nannte man das unter Journalisten Propaganda oder „Agitprop“. Das gilt insbesondere für die vom bürokratischen Neusprech vergifteten Worthülsen „Staats-Trojaner“, „Online-Durchsuchung“ und „Quellen-Telekommunikationsüberwachung“. Ein Schelm, wer an „Rettungsschirme“ und „friedenserzwingende Maßnahmen“ oder gar an das Wahrheitsministerium von George Orwell denkt.

Eine Mischung aus techischem Voodoo, grobem Unfug und heißer Luft.

Kein Wunder, dass auch viele Journalisten glauben, „die Hacker“ könnten zaubern und mit magischen Methoden in Rechner eindringen und die manipulieren, entweder in staatlichem Auftrag oder aus quasi-kriminellen Motiven. Eine gute Nachricht also vorweg: Die Idee, man könne ohne vorherigen physischen Zugriff (und das auch nur unter ganz bestimmten Voraussetzungen) gezielt auf einen privaten Rechner zugreifen und ohne Zustimmung des Verdächtigen eine Spionage-Software „aus dem Internet” implementieren, ist eine Verschwörungstheorie und technisch gesehen Blödsinn.

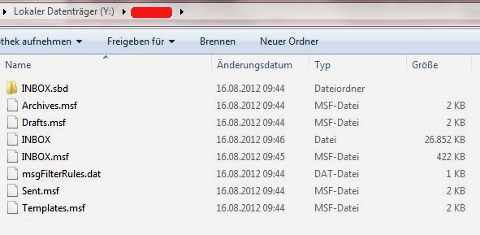

Nun rufen alle im Chor: „Ja, aber?“ Richtig: Es ist den Behörden gelungen, auf einigen Rechnern Programme zu installieren, die nicht nur die Kommunikation belauschten, sondern Screenshots anfertigten und unbemerkt versandten, also digitale Fotos dessen, was jeweils auf dem Monitor zu sehen war. Noch mehr: Die Spionage-Software konnte sogar zusätzliche Programme und Features nachladen. Letztlich kann das natürlich dazu führen, dass die befallenen Rechner hätten von fern gewartet, also übernommen („remote access“) werden können. Das streitet niemand ab.

Was macht DPA (10.10.2011) daraus? „Eigentlich Trojanisches Pferd genannt, schleust sich eine solche Schadsoftware unbemerkt in fremde Rechner ein…“ Nein, ganz falsch. Eine Software kann sich nicht selbst einschleusen. Das ist – auch auf die Gefahr hin, etwas zu wiederholen – eine Verschwörungstheorie.

Auch die Tagesschau machte mit: „Dabei sollen Computer einmal (Online-Durchsicht) oder während eines gewissen Zeitraums (Online-Überwachung) überprüft bzw. überwacht werden, ohne dass der Nutzer das bemerkt. Das Innenministerium sprach 2008 nicht von Bundestrojanern, sondern von „Remote Forensic Software”.“ Sollen? Was jemand will, sollte von der jeweiligen Pressestelle verbreitet werden. Journalisten sollten herausfinden, was war und ist, nicht mehr und nicht weniger.

Die Frankfurter allgemeine Zeitung (03.11.2011) schrieb etwas von einer „ferngesteuerten Informationstechnik“. Das ist einfach nur Quatsch. Man braucht sich gar nicht zu streiten, ob es einen Unterschied gebe zwischen einer „Durchsicht“ und einer „Überwachung“. Wer seinen Rechner schützt, etwa nach den im Internet abrufbaren Maßgaben des Bundesamtes für Sicherheit in der Informationstechnik, der braucht sich keine Sorgen zu machen, „online durchsucht“ zu werden. Es hat sich auch noch niemand, noch nicht einmal der Chaos Computer Club, erkühnt, einen Weg zu beschreiben, wie das „von fern“, online und gezielt möglich sei. Wieso ist das eigentlich so schwer zu verstehen?

Im aktuellen Fall geht es um die Überwachung von Internet-Telefonie.

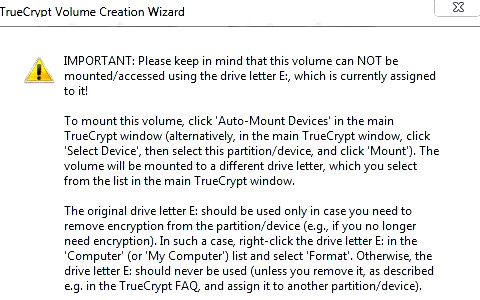

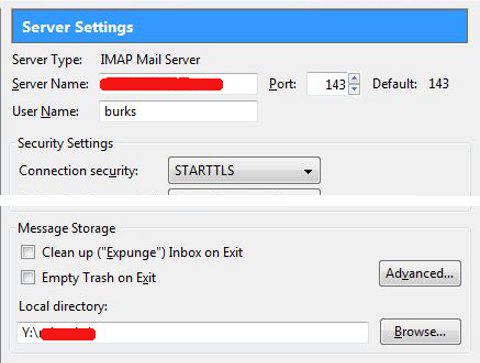

Im aktuellen Fall geht es um die Überwachung von Internet-Telefonie, deren „Nebeneffekt” jedoch war und ist, dass der Rechner komplett überwacht werden kann. Man muss also Programme installiert haben, etwa Skype, die Telefongespräche via Internet ermöglichen.

Apropos Internet-Telefonie: In vielen Unternehmen ist Skype verboten, weil das Sicherheitsrisiko zu groß erscheint. Die Software verhält sich zu Firewalls und Routern wie ein Nashorn, wenn es in Wut gerät: Sie bohrt Löcher hinein, damit auch der dümmste anzunehmende Nutzer bequem plaudern kann und nicht erst in den digitalen Eingeweiden fummeln muss. Die Innereien von Skype – der Quellcode – sind ohnehin ein Betriebsgeheimnis. „Security by obscurity“ nennt man das System im Hacker-Milieu. Im Internet kursieren detaillierte Analysen wie „Silver Needle in the Skype„, die die Schwachstellen der Software aufzeigen.

Das ist alles seit Jahren bekannt; Software, die Telefonieren per Internet belauscht, wird sogar kommerziell angeboten. Um die aber installieren zu könnten, braucht man den physischen Zugriff auf einen Rechner. Und wenn dessen Besitzer davon nichts merken soll, muss dieser seinen Computer völlig ungesichert herumstehen lassen oder herausgegeben haben.

Die Tageszeitung (11.10.2011) schildert, wie man das so macht: „Bayerns LKA bricht auch mal heimlich in ein Firmenbüro ein, um Schnüffelsoftware zu installieren.” Das erinnert an die zentrale Losung der Hausbesetzer-Bewegung in den 80-er Jahren: legal. illegal, scheißegal.

Kann man sich vorstellen, dass von den zahlreichen deutschen Medien und mehreren tausend Journalisten niemand fragte, wie man denn eine Software zum Spionieren und „Online-Durchsuchen“ gezielt auf einen bestimmten Rechner bekäme? Nein, niemand fragte. Man faselte nur vage herum. Da gab es doch einen Geschäftsmann, der auf einem Flughafen in Bayern seinen Laptop abgeben musste und dem irgendwelche Beamten irgendetwas implementierten? So mag es gewesen sein. Nichts Genaues weiß man nicht, und es interessiert auch niemanden.

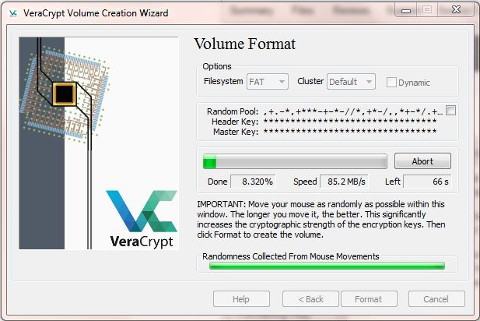

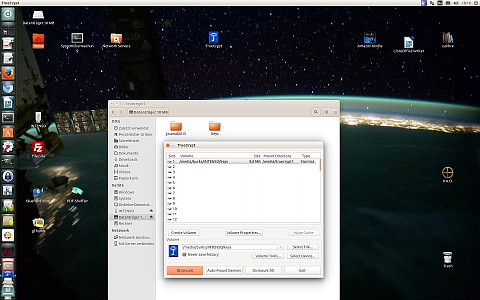

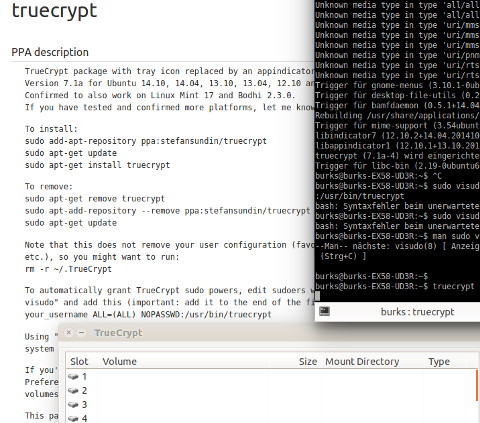

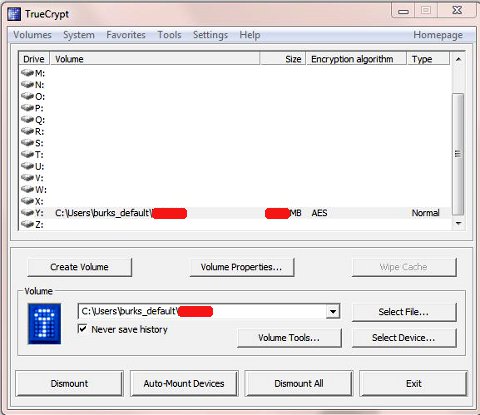

Wie dumm muss man aber sein, seinen Computer so einzustellen, dass ein Fremder Software installieren darf? Keine Passworte? Booten von Fremdmedien, etwa USB-Sticks, erlaubt? Keine verschlüsselte Partitionen der Festplatte vorhanden, zum Beispiel mit Truecrpyt? Wie jetzt? E-Mails – also digitale Postkarten – im Klarterxt und unverschlüsselt – so etwas gibt es noch im 21. Jahrhundert? Ja, es handelt sich um Deutschland einig Entwicklungsland, das Internet betreffend.

Bei staatlicher Datenspionage greifen mittlerweile mediale Beißreflexe, die dem Diskurs über Drogen gleichen.

Bei staatlicher Datenspionage greifen mittlerweile mediale Beißreflexe, die dem Diskurs über Drogen gleichen: Seit vier Jahrzehnten sind bei diesem alle Textbausteine und Argumente bekannt, sie werden in konjunkturellen Schüben aus moraltheologischen Gründen ständig wiederholt. So auch hier: Die Überwachungslobby möchte ihrem feuchten Traum, in der digitale Unterwäsche aller Untertanen ständig herumschnüffeln zu dürfen, nicht abschwören, weil es ums Prinzip geht. Die Datenschützer und ihre Verbündeten müssen den Popanz, das sei einfach so möglich, beschwörend vor sich her tragen, um die Gefahr des totalitären Staates 2.0 allen permanent vor Augen führen zu können.

Der Berliner Richter und Verfassungsrechtler Ulf Buermeyer hat in einem Interview mit netzpolitik.org (10.10.2011) lapidar kommentiert: „…solche Software darf es niemals geben, und zwar weil sie auch das Einspielen von Daten auf dem Zielsystem erlaubt. Das ist unter Geltung des Grundgesetzes stets unzulässig“.

Damit ist das Thema eigentlich erledigt. Buermeyer, der während seines Studiums auch als IT-Techniker gearbeitet hat und im Gegensatz zu vieler seiner heutigen Kollegen weiß, wovon er redet, wenn es um Computer geht, kennt jedoch die Mentalität der Behörden: „Richtig ist aber auch, dass sich Teile der Justiz die fehlende Rechtsgrundlage einfach selbst schaffen, indem sie die Regeln für „normale” Telefonüberwachungen für anwendbar erklären.“

Die Überwachungslobby möchte ihrem feuchten Traum, in der digitale Unterwäsche aller Untertanen ständig herumschnüffeln zu dürfen, nicht abschwören.

Im Urteil des Bundesverfassungsgerichts vom 27. Februar 2008 (1 BvR 370/07, 1 BvR 595/07) heißt es: „Das allgemeine Persönlichkeitsrecht umfasst das Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme. Die heimliche Infiltration eines informationstechnischen Systems, mittels derer die Nutzung des Systems überwacht und seine Speichermedien ausgelesen werden können, ist verfassungsrechtlich nur zulässig, wenn tatsächliche Anhaltspunkte einer konkreten Gefahr für ein überragend wichtiges Rechtsgut bestehen.“

Die Zeitschrift „Das Parlament“ titelte am 31.10.2011 über eine Abstimmung zum Thema im Bundestag: „Mehrheit für Online-Durchsuchung“. Die SPD-Parlamentarierin Gabriele Fograscher meinte, neue Kommunikationstechniken ermöglichten es Straftätern, „sich im Netz zusammen zu finden, zu radikalisieren, zusammen zu arbeiten“. Daher müsste die „Online-Durchsuchung“ den „Sicherheitsbehörden“ erlaubt sein. Also nichts dazu gelernt. Quod erat demonstrandum.

Gesetze? Urteile des höchsten deutschen Gerichts? Hermann Höcherl (NSDAP, später CSU) prägte schon 1963 den bezeichnenden Satz: „Verfassungsschützer können nicht ständig das Grundgesetz unter dem Arm tragen“. In einem Bundesland, in dem man mit dem Auto Menschen totfahren kann und trotzdem später Verkehrsminister werden darf, sollte einen also gar nichts mehr wundern. Die Demokratie ist oft nur ein dünner Firnis, unter dem Dinge zum Vorschein kommen, wenn man nur ein wenig kratzt, die man am liebsten gar nicht anschauen möchte.