Online-Durchsuchung, revisited

Reporter ohne Grenzen (ROG) warnt vor Plänen des Bundesinnenministeriums, wonach deutsche Geheimdienste Medien im In- und Ausland künftig digital ausspionieren könnten. Einem Referentenentwurf zufolge sollen deutsche Inlands- und Auslandsgeheimdienste Server, Computer und Smartphones von Verlagen, Rundfunksendern sowie freiberuflichen  Journalistinnen und Journalisten hacken dürfen.

Journalistinnen und Journalisten hacken dürfen.

Dann hackt mal schön. Das ist doch wieder ein großer Schmarrn. Aber unsere „Online“-Journalisten werden das alle nachbeten.

Ich schrieb im Oktober 2009: Der Kaiser ist bekanntlich nackt und Online-Durchsuchungen hat es nie gegeben und wird es nie geben. Jedenfalls nicht so, wie sie der Volksmund und Klein Wolfgang verstehen: Da sitzt ein Ermittler irgendwo in einer Behörde und sucht und findet die IP-Adresse des Computers eines Verdächtigen, spielt dem dann „online“ und unbemerkt ein Spionageprogramm auf und liest dann mit? Vergesst es. Keep on dreaming. Die real gar nicht existierende Online-Durchsuchung ist der einflussreichste Medien-Hoax, den ich kenne, ein hübsches urbanes Märchen, das vom Wünschen und Wollen ahnungsloser Internet-Ausdrucker und noch mehr vom ahnungslosen Geraune der Medien am Leben erhalten wird. Nicht ich muss beweisen, dass es bisher keine „Online-Durchsuchung gab, sondern diejenigem, die behaupten, so etwas würde gemacht, müssen Fakten, Fakten, Fakten liefern – wer, wie und womit.

Wenn der Nutzer sich total dämlich anstellt, dann ginge es – und nur mit physischem Zugriff auf den Rechner. (Und welchen? Hackt ihr auch meinen Router und mein Intranet?)

Und kommt mir jetzt nicht mit FinFisher: …Spionageprogramme, die bislang unbekannte Sicherheitslücken von Smartphones und Computern ausnutzen, um sämtliche Aktivitäten der Nutzer auszuspionieren: Mail-Korrespondenz, Adressbücher, Chat-Programme, Telefonanrufe – sie schalten sogar Kamera und Mikrofon nach Belieben ein, ohne dass der Nutzer dies merkt.

Ach ja? PGP ist jetzt auch „gehackt“? Meine Mail-Korrespondenz, falls unverschlüsselt, wird doch schon durch die SINA-Box mitprotokolliert. Wozu jetzt noch mal draufsatteln? Meine Kameras schaltet niemand ein. Nur damit ihr’s wisst.

[Update] Fefe hat was über die Cyberpläne vom Cyberheimathorst.

Ach soooo funktioniert die Online-Durchsuchung….

Heise: „Während einer Hausdurchsuchung am 19. August in der Spar-Regionalzentrale in Maria Saal in Kärnten soll ein Mitarbeiter des österreichischen Bundeskriminalamts einen USB-Stick an einen Rechner gesteckt haben“.

Na denn. Bruhahaha.

Die Online-Durchsuchung live beobachten

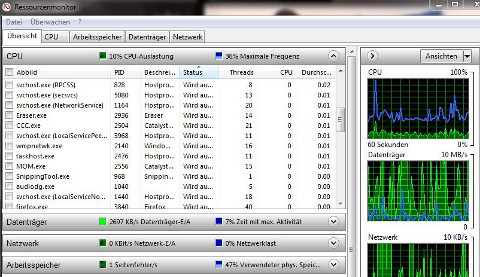

Kleiner Tipp am Rande für Windows(7)-Nutzer: Unter

Start | alle Programme | Zubehör | Systemprogramme | Ressourcenmonitor

kann man sich alle laufenden Prozesse des Rechners anzeigen lassen.

Fall jemand eine unverschlüsselte E-Mail bekommen hat mit dem Betreff „Wir tun alles für Ihre Sicherheit!“ und das Attachment angeklickt hat und

die Frage bundestrojaner_skype.exe is an unknown application – install anyway? mit „ja“ beantwortet, kann dann live beobachten, was geschieht. Für Unix gibt es übrigens z.B. Monit.

Online-Durchsuchung und Vodoo, reloaded

„Neue Form der Staatskriminalität“, schreibt Heribert Prantl in Zeit Online.

Dazu sollte man auch Thomas Stadler lesen: „Die bayerischen Behörden haben also den Beschluss des Landgerichts Landshut bewusst ignoriert und in voller Kenntnis der Rechts- und Verfassungswidrigkeit den Bayerntrojaner im Jahre 2011 weiterhin zum Einsatz gebracht und zwar in mindestens 12 Fällen.“

Und num zum 537sten Mal: Die Idee, man könne ohne vorherigen physischen Zugriff (und das auch nur unter ganz bestimmten Voraussetzungen) gezielt auf einen privaten Rechner zugreifen und ohne Zustimmung des Verdächtigen eine Spionage-Software „aus dem Internet“ implementieren, ist eine Verschwörungstheorie und technisch gesehen Blödsinn.

Twister schrieb schon 2008 auf Telepolis: „Burkhard Schröder hat zu diesem Thema ja des öfteren schon auf den Einsatz von Linux, auf passwortgesicherte Rechner usw. hingewiesen. Schröder hält die OD lediglich für einen Wunschtraum, eine Vorstellung ähnlich dem Voodoo-Glauben.“

Die fast unkorrigierbare Legende „Online-Durchsuchung“ und das „Stille-Post-Syndrom“

Law blog: „Im Journalismus beobachte ich zunehmend ein Stille-Post-Syndrom. Da immer schneller und immer billiger produziert wird, schreibt einer vom anderen ab, auf die Quelle schaut kaum noch einer. Sollte irgendjemand in der Kette einen Fehler gemacht haben, wird daraus irgendwann eine fast unkorrigierbare Legende.“

Genau das ist beim Thema Online-Durchsuchung passiert. Besser kann man es nicht beschreiben.

Online-Durchsuchungen gegen christliche Terroristen!

Wie kann man den Massenmord in Norwegen instrumentalisieren, um die eigenen politischen Ziele durchzusetzen? Peter Gridling, der Chef des österreichischen Inlands-Geheimdienstes, macht es vor: „Der norwegische Attentäter Anders Behring Breivik hat Spuren im Internet hinterlassen. Um eine größere Chance zu haben, Anschläge zu verhindern, fordert der Chef des österreichischen Verfassungsschutzes, Peter Gridling, eine ‚Datenspeicherbefugnis‘.

Ich wundere mich nur, dass Bosbach und Wiefelspütz noch nicht auf die Idee gekommen sind. Und warum fordern die üblichen Verdächtigen nicht „Online-Durchsuchungen“? Das ist irgendwie ganz aus der Mode gekommen. Das hätte es früher nicht gegeben, dass unsere Überwachungsstaat-Lobby das vergessen hätte.

John F. Kennedy zur Online-Durchsuchung

Das war ja zu erwarten: Die einflussreichste Ente des letzten Jahrzehnts watschelt immer noch. Hinter den sieben Bergen bei den sieben Zwergen (aka Schweiz) ist alles ein weniger langsamer, aber jetzt quakt es auch dort. Wie 20 Minuten Online berichtet, gibt es nur zwei Denkschulen: Die einen wollen im Männer im Kreis um ein Feuer tanzen lassen, damit es bald regnet, und die anderen sagen, das sei grob sittenwidrig und auch Frauen müsse das erlaubt sein.

Halt! So war es gar nicht. Die einen wollen private Computer behördlicherseits heimlich überwachen und die anderen sind dagegen, weil das obrigkeitsstaatlich undsoweiter sei.

Also führen wir schnell eine dritte Denkschule ein, um die schweizer Diskussion aufzulockern. Ganz egal, ob Männer oder Frauen im Kreis tanzen, das hat nichts mit dem Regen zu tun. Ganz egal, ob man einen „Bundestrojaner“ blöd findet oder nicht – ihn gab es noch nie, ihn gibt es noch nicht und es wird ihn so, wie DAUs sich das vorstellen, nie geben. Punktum. Es ist ein Hoax, ein Mythos, eine urbane Legende, eine frommes Überwachungsmärchen, aus den feuchten Wunschträumen der Zensur-Lobby entschlüpft, gar nicht wahr, eine Ente, alles gelogen und noch nicht mal gut erfunden, die Welt als Wille und Vorstellung – muss ich noch deutlicher werden?

John F. Kennedy wird der Satz zugeschrieben: „Der größte Feind der Wahrheit ist nicht die Lüge – absichtsvoll, künstlich, unehrlich -, sondern der Mythos – fortdauernd, verführerisch und unrealistisch.“

Besser kann man es nicht beschreiben. Der Mythos von der real gar nicht existierenden „Online-Durchsuchung“ wirkt deshalb, weil er fortdauernd wiederholt wird – von dämlichen Journalisten, die von den technischen Hintergründen gar nichts wissen wollen, von eitlen Möchtegern-Hackern, die sich mit ihrem vermeintlichem Allwissen brüsten, von Verschwörungstheoretikern („der Staat/die NSA/der Mossad sind schon drin“), von selbst ernannten Experten, die vor jedes Mikrofon springen, das ihnen hingehalten wird, aber eine Waschmaschine nicht von einem Kühlschrank und einen Algorithmus nicht von einem Oktopus unterscheiden können.

Verführerisch, weil es so schön sexy ist, wie aus einem Hollywood-Movie entsprungen, dort, wo der Hacker als Schamane des 21. Jahrhunderts mit seinen magischen Fähigkeiten in alles Digitale eindringt, was nicht bei drei auf dem nächsten Baum ist. Sexy besonders für die Gegner, weil man mit der Ente schon herumwedeln und vor dem ultrabösen Staat warnen kann.

„Auch bürgerliche Parteien sind skeptisch gegen die Computer-Überwachung: Der SVP etwa sind die Anforderungen für den Einsatz von Trojanern nicht hoch genug, wie sie in einer Stellungnahme schreibt. Die CVP meldet ‚gewisse Vorbehalte‘ an und die FDP befürchtet ’schwerwiegende Folgen‘ für die infizierten Computer.“

Das ist doch zum Kringeln! Sie gehen schon von „Trojanern“ aus, obwohl die vermutlich gar nicht wissen, was das ist. Magie eben. „Die“ können das „irgendwie“. Haben wir doch im Fernsehen gesehen. Oder im „Tatort“, wo ein Hacker mit einem Laptop auf einem Hochhaus steht und die Verkehrsampeln ausschaltet.

Unrealistisch sowieso. Aber deswegen ist der Mythos ja einer – im Gegensatz zur Wahrheit. Die Zahnpasta ist aus der Tube und ich könne 77 Büchern über den Hoax „Online-Durchsuchung“ schrieben, es würde nichts nützen.

Was lesen wir über Rheinland-Pfalz? „Mit der gesetzlichen Zulassung von Online-Durchsuchungen dürfen rheinland-pfälzische Ermittler künftig zudem verdeckt auf Computer von Terrorverdächtigen und Schwerkriminellen zugreifen.“ hat auch nur einer der Journalisten, die sich das Gefasel des dortigen Innen-Daus anhörten oder darüber schrieben, gefragt, wie das geschehen, also technisch umgesetzt werden soll? Nein, niemand. Wieso? Sind die Medien gleichgeschaltet? Droht ein Bußgeld, wenn man Fragen stellt als Journalist? Nein, aber bei einem Mythos denkt eben niemand nach. Kopf ab zum Gebet.

Mich ärgert auch die schlampige Formulierung bei Heise. „Die rheinland-pfälzische Polizei erhält damit die Befugnis, Programme auf IT-Systemen zu installieren, die ein Mitschneiden von Kommunikation etwa in Form von Internet-Telefonie noch vor einer Verschlüsselung erlauben (Quellen-TKÜ). Voraussetzung für die Maßnahme ist ein richterlicher Beschluss.“

Natürlich kann man Spionage-Programme auf Rechnern installieren, wenn man den physischen Zugriff hat. Aber ist das bei einem verdächtigen Privatier realistisch? „Heimlich online“ geht es nicht.

Das Mitschneiden der Kommunikation hat uns schon Rot-Grün beschwert in Form der (Luftholen vor dem Aussprechen des Wortes nicht vergessen) Telekommunikations-Überwachungsverordnung (TKÜV) und der SINA-Box. Das Abhören hat aber rein gar nichts mit der „Online-Durchsuchung“ zu tun, es handelt sich auch um zwei völlig verschiedene Rechtsgrundlagen. Wieso muss man das immer total durcheinanderwürfeln? Nur um irgendwann das sexy Wort „Online-Durchsuchung“ unterbringen zu können?

Nebelkerzen zur Online-Durchsuchung

Der Kaiser ist bekanntlich nackt und Online-Durchsuchungen hat es nie gegeben und wird es nie geben. Jedenfalls nicht so, wie sie der Volksmund und Klein Wolfgang verstehen: Da sitzt ein Ermittler irgendwo in einer Behörde und sucht und findet die IP-Adresse des Computers eines Verdächtigen, spielt dem dann „online“ und unbemerkt ein Spionageprogramm auf und liest dann mit? Vergesst es. Keep on dreaming. Die real gar nicht existierende Online-Durchsuchung ist der einflussreichste Medien-Hoax, den ich kenne, ein hübsches urbanes Märchen, das vom Wünschen und Wollen ahnungsloser internet-Ausdrucker und noch mehr vom ahnungslosen Geraune der Medien am Leben erhalten wird. Nicht ich muss beweisen, dass es bisher keine „Online-Durchsuchung gab, sondern diejenigem, die behaupten, so etwas würde gemacht, müssen Fakten, Fakten, Fakten liefern – wer, wie und womit. Eine Presseerklärung irgendeines Innenministeriums gilt nicht als Beweis.

Der Kaiser ist bekanntlich nackt und Online-Durchsuchungen hat es nie gegeben und wird es nie geben. Jedenfalls nicht so, wie sie der Volksmund und Klein Wolfgang verstehen: Da sitzt ein Ermittler irgendwo in einer Behörde und sucht und findet die IP-Adresse des Computers eines Verdächtigen, spielt dem dann „online“ und unbemerkt ein Spionageprogramm auf und liest dann mit? Vergesst es. Keep on dreaming. Die real gar nicht existierende Online-Durchsuchung ist der einflussreichste Medien-Hoax, den ich kenne, ein hübsches urbanes Märchen, das vom Wünschen und Wollen ahnungsloser internet-Ausdrucker und noch mehr vom ahnungslosen Geraune der Medien am Leben erhalten wird. Nicht ich muss beweisen, dass es bisher keine „Online-Durchsuchung gab, sondern diejenigem, die behaupten, so etwas würde gemacht, müssen Fakten, Fakten, Fakten liefern – wer, wie und womit. Eine Presseerklärung irgendeines Innenministeriums gilt nicht als Beweis.

Der Deutschlandfunk hat jetzt eine schöne Nebelkerze geworfen: Man interviewte Peter Welchering, den FDP-Stadtverbandsvorsitzender und Kreisvorsitzender des DJV zum Thema. (Für Insider: Welchering und Karl Geibel sind in demselben DJV-Verband.) Ach ja, Journalist ist Welchering auch noch und Erfinder des Tron-Netzes.

Sorry, aber ich vergesse nie etwas – Originalton Welchering in einem Artikel vor zwei Jahren: „Wird eine verschlüsselte Datei einmal auf die Festplatte eines Internet-Rechners kopiert, ist sie – auch wenn sie sofort danach wieder gelöscht wird – mit einigem Aufwand mittels Online-Durchsuchung für Datenspione sichtbar.“ Der gute Mann hat also keinen blassen Schimmer.

[Irrelevanter Einschub: Und deshalb war Welchering vermutlich der einzige Journalist, der versuchte, im MediumMagazin die PrivacyBox zu diskreditieren. Er meinte mich, prügelte aber auf die Privacybox ein. So funktioniert Mobbing im DJV. Ich habe ja seinen geliebten Großen Vorsitzenden Charly Geibel ständig angegriffen und der Unfähgkeit bezichtigt. Das tut man nicht unter Journalistenfunktionären. Und ausserdem war ich Chefredakteur von Berliner Journalisten, dem einzig ernst zu nehmenden Konkurrenten des MediumMagazins. Aber ich schweife ab…]

Irgendwie haben sie es ja gemerkt, dass es mit der Online-Durchsuchung nicht so weit her ist. Ja, wo durchsuchen sie denn? Manfred Kloiber fragt: „Welche technischen Probleme machen denn den BKA-Beamten das Leben schwer, Peter Welchering?“ Man muss sich die Anwort auf der Zunge zergehen lassen: „Denn diese Firewall, die verhindert, dass der sogenannte Infiltrationsschädling eindringen kann, das ist im wesentlichen ein Downloader, ein Trojaner, der sich ins System schleicht, um das eigentliche Überwachungsmodul, auf die es ja den Ermittlern ankommt, das dann auch die eigentliche Durchsuchungssoftware von einem BKA-Server herunterladen soll. Das ist insofern etwas verwunderlich, als die von den Geheimdiensten eingesetzten Bundestrojaner dieses Problem eigentlich schon gelöst hatten, und das schon vor einigen Jahren.“ Ja, sie hatten „das Problem“ schon gelöst? Gibt es dazu vielleicht irgendeine winzige Tatsache, die aus einer unabhängigen Quelle stammt? Nein, gar nicht. Null. Es ist nur vages Gefasel. Und: Woher will Welchering das wissen? „Nach allem, was man aus den so schüchternen Sicherheitskreisen so hört“ – das ist. mit Verlaub und meiner Meinung nach pure Aufschneiderei. Mit „Sicherheitskreisen“ meinen Journalisten in der Regel die Presseabteilungen der Verfassungsschützer. Und die sind so seriös wie der ehemalige irakische Informationsminister.

Ja, sie hatten „das Problem“ schon gelöst? Gibt es dazu vielleicht irgendeine winzige Tatsache, die aus einer unabhängigen Quelle stammt? Nein, gar nicht. Null. Es ist nur vages Gefasel. Und: Woher will Welchering das wissen? „Nach allem, was man aus den so schüchternen Sicherheitskreisen so hört“ – das ist. mit Verlaub und meiner Meinung nach pure Aufschneiderei. Mit „Sicherheitskreisen“ meinen Journalisten in der Regel die Presseabteilungen der Verfassungsschützer. Und die sind so seriös wie der ehemalige irakische Informationsminister.

Welchering behauptet allen Ernstes, der Bundesnachrichtendienst habe „solche Angriffsprogramme aus mehr oder weniger gut getarnten Quellen beschafft.“ Woher weiß er das? Das weiß ich wiederum: Von Focus Online, die das ständig mit wachsender Begeisterung, aber faktenfrei behaupten. Oder von Spiegel Online vom Frühjahr 2009: „Nach Informationen des SPIEGEL hat der Geheimdienst BND in den vergangenen Jahren in mindestens 2500 Fällen PCs im Ausland durchsucht“. Aber nicht „online“, sondern Keylogger physikalisch installiert und/oder schlicht die E-Mail-Accounts abgerufen wie beim afghanischen Handelsminister. Welchering weiß nicht mehr, als das, was in der Zeitung steht.

Jetzt fragt Kloiber: „Letztlich handelt es sich ja auch beim Bundestrojaner um ein Computervirus. Und deren Ausbreitung ist ja nicht völlig unter Kontrolle zu halten.“ Nonsens und Schwachfug, wie Wau Holland es funktioniert hätte. Jetzt ist der „Trojaner“ also ein „Virus“? Eine Lokomoive ist also irgendwie ein Auto, und das Usenet ist dasselbe wie das Word Wide Web, und ein Kamel ist auch irgendwie in Pferd? Wenn man etwas nicht kontrollieren kann, dann ist es ermittlungstechnisch -und taktisch ohnehin Quatsch, von der Beweiskraft vor Gericht ganz zu schweigen.

Welcherung: „Offenbar war man in Wiesbaden mit den Parameterermittlungen, die es ja auch kommerziell zu kaufen gibt, nicht so übermäßig zufrieden. Und man hat deshalb einen anderen Weg eingeschlagen, solche Systemparameter auszuspähen, aber der ist auch nicht erfolgreich gewesen, der ist von den Betriebssystemherstellern dichtgemacht worden. Das funktioniert recht elegant. Die Ermittler haben einfach ein Sicherheitsupdate eines Betriebssystemherstellers genommen und dem einen Trojaner angehängt. Weil Sicherheitsupdates ja automatisch heruntergeladen werden, bemerken die Überwachten PC-Besitzer das gar nicht.“ Ach ja? Gibt es dafür Quellen? Nein, gibt es nicht. Welcherung ist der einzige Mensch auf der Welt, der davon weiß. Er weiß mehr als der Chaos Computer Club und die c’t zusammen. Vielleicht ist das der Grund, warum er in der FDP ist… Da sind ausschließlich solche klugen Menschen.  „Kloiber: Welche Strategien werden denn derzeit im BKA favorisiert, um die technischen Schwierigkeiten beim Einsatz des Bundestrojaners zu überwinden?

„Kloiber: Welche Strategien werden denn derzeit im BKA favorisiert, um die technischen Schwierigkeiten beim Einsatz des Bundestrojaners zu überwinden?

Welchering: Das ist schwierig zu ermitteln. Auf solche Fragen schweigt das BKA natürlich“.

Eben. Nichts Genaues weiß man nicht. Man weiß überhaupt nichts, auch nichts über Exploits, mit denen das laut Welchering angeblich gemacht wird. Um so lauter tönen diejenigen, die die magische Online-Durchsuchung herbeifantasieren wollen. irgendwie erinnert mich das geheimisvolle Getöne an Voodoo und Regenzauber. Irgendwelche obskuren Männer stehen im Kreis oder im Viereck und murmeln etwas gemeinsam, auf das die Welt so sei, wie sie es wünschen.

By the way: Wenn ihr das Buch nicht lesen wollt, dann lest die Artikel, die ich 2007 zum Thema gebloggt habe. Har har.

spiggel.de (07.02.2007): „Der Staats-Trojaner-Hoax“

spiggel.de (08.02.2007): „Der Staats-Trojaner-Hoax, update“

spiggel.de (09.02.2007): „Wie schütze ich mich vor dem Bundestrojaner?“

spiggel.de (11.02.2007): „Der SPIEGEL heizt den Hoax an“

spiggel.de (13.02.2007): „Jetzt ganz neu: Social Engineering“

spiggel.de (12.03.2007): „Online-Durchsuchungen, die 234te“

spiggel.de (18.03.2007): „Online-Kriminelle immer onliner und immer krimineller“

spiggel.de (07.04.2007): „Online-Durchsuchungen: Die Farce geht weiter“

spiggel.de (28.04.2007): „Schäuble ist nackt“

spiggel.de (06.05.2007): „Auch du, meine Christiane?“

spiggel.de (10.05.2007): „Der Koran, geile Titten und der Quelle-Katalog“

spiggel.de (10.05.2007): „Heimlicher Zugriff auf IT-Systeme“

spiggel.de (19.05.2007): „Online-Duchsuchung in Second Life!“

spiggel.de (30.06.2007): „Wie tötet man eine Online-Ente?“

spiggel.de (01.07.2007): „Digitale Spaltung?“

spiggel.de (08.07.2007): „Sex-Verbot für Terroristen?“

spiggel.de (12.07.2007): „Wie Enten geklont werden“

spiggel.de (15.07.2007): „Richter erklärt die Online-Durchsuchung zur Ente“

spiggel.de (19.07.2007): „Heise Hoax-verseucht“

spiggel.de (31.07.2007): „Hurra, so funktionieren Online-Durchsuchungen!“

spiggel.de (25.08.2007): „Sie haben ein Attachment bekommen“

spiggel.de (28.08.2007): „Blauäugige Keylogger“

spiggel.de (30.08.2007): „Gefälschte Behörden-E-Mails?“

spiggel.de (03.10.2007): „Keine Chance für Online-Durchsuchung“

spiggel.de (07.10.2007): „Das Märchen vom Datenstrom“

spiggel.de (22.10.2007): „Technische Details offen“

spiggel.de (10.11.2007): „Neues vom Tron-Netz“

spiggel.de (13.11.2007): „Eintagstrojaner mit Verfallsdatum“

spiggel.de (10.11.2007): „Zierckes Traum“

spiggel.de (19.11.2007): „Terroristen nutzen Windows“

spiggel.de (16.12.2007): „HTTP 909 – Bundestrojaner-Online-Durchsuchung“

Keine Online-Durchsuchung, nirgends

Taz: „Das Bundeskriminalamt (BKA) hat seit Inkraftreten der BKA-Novelle am 1. Januar keine einzige Online-Durchsuchung durchgeführt. Dies erklärte gestern ein BKA-Sprecher auf Anfrage der taz. Das BKA habe auch keinen entsprechenden Antrag bei Gericht gestellt. ‚In Zeiten der terroristischen Bedrohung halten wir die Online-Durchsuchung dennoch für ein unverzichtbares polizeiliches Instrument‘, sagte der BKA-Sprecher. Die FDP fordert in den Koalitionsverhandlungen einen Verzicht auf Online-Durchsuchungen.“

Natürlich haben die keinen Antrag gestellt. Sie wissen ja nicht, wie sie es machen sollen. Quod erat demonstrandum.

Albert Einstein über die Online-Durchsuchung

“Jeder Blödsinn kann dadurch zu Bedeutung gelangen, dass er von Millionen Menschen geglaubt wird.” (Albert Einstein 1932)

Computerklischees im Film und die Online-Durchsuchung

Ich musste doch heftig schmunzeln beim Lesen der Postings auf Spiegel Online zum Artikel „Wer hustet, stirbt„. Wie gewohnt sind die Kommentare der LeserInnen in Online-Artikeln, die kommentiert werden können, oft besser als die Artikel selbst.

Auch die Hinweise auf Links wie tvtropes.org oder fnynf.at hätten in den Artikel gehört. Aber mit den Links ins weltweite Internet hat SpOn schon immer Probleme gehabt.

Sehr nett sind die Computer-Klischees, die zum Teil schon in meinem Buch über die so genannte „Online-Durchsuchung erwähnt habe: (…) „ueber einen Computer hat man mit 3 Eingaben immer Zugriff auf Spionagesatelliten, die auf den Boesewicht zoomen, 5. Es gibt immer Akten ueber gesuchte Personen mit boesem Bild 6. Informationen ueber Gebaeude sind im Detail verfuegbar und zeigen in der Regel die fahrenden Aufzuege an 7. Mit einem Tastendruck ist der Bildschirm schwarz 8. Genausoschnell faehrt ein Computer hoch, naemlich mit einen Tastendruck (und gleich wird wird drauf herumgehackt) 10. Wenn eine neue Email kommt, kuendigt das eine Stimmme an“ (…)

Oder: (…) „Nicht jedoch, dass es in jeder Abteilung einen Nerd gibt, der mal schnell einen Filter programmiert, mit dem man mehr Informationenen aus dem Überwachungsvideo herausholen kann als eigentlich drin ist. Zum Beispiel Wechsel der Kameraperspektive.

Beim Programmieren werden die grünen Zahlenfolgen immer auf des Gesicht des des Programmierers projeziert.

Ach ja, und wenn man einen Virus programmieren will, muss man auf dem Bildschirm die Würfel richtig zusammenstecken. “ (…)

Oder: „Computerprofis, die Daten aus jedem Rechner kitzeln können, tragen immer eine Brille.“

Das hier ist besonders hübsch: „Selbst die geheimsten Geheimdaten sind auf dem Computer immer mit einem nachvollziehbaren Passwort geschützt.“

Ich warte darauf, dass der erste „Tatort“ produziert wird, in dem der Nerd unter den Ermittlern den Rechner eines Verdächtigen „online“ durchsucht. Das wird bestimmt kommen und sehr lustig werden. Wie moderne Märchen so sind.

By the way: Zum Thema Online-Durchsuchung habe ich einen sehr informativen Artikel von Alexander Heidenreich (Hallo, Alex!) gefunden, den ich noch aus Mailbox-Zeiten kenne. Die Argumente beweisen schlagend, dass es eine „Online-Durchsuchung“, wie Klein Fritzchen oder Wolfgang sich das vorstellt, nicht geben kann und auch nie geben wird. Quod erat demonstrandum.

Online-Durchsuchungsenten und E-Mail-Überwachungen

Das Stammpublikum weiß es schon. Bei den hübschen PR-Meldungen für des Kaisers neue Kleider aka „Online-Durchsuchungen“, die regelmäßig Focus online publiziert und die mit von den sattsam bekannen Textbausteinen aus dem Hause Bosbach garniert werden („Es darf nicht sein, dass Tatverdächtige sich durch moderne Verschlüsselungstechnik der Strafverfolgung entziehen können), kann ich immer wieder schmunzeln. Man muss nur genau hinschauen, und schon wird alles Comedy. Laut Heise habe „der BND in 90 Fällen mittels Bundestrojaner auf Computer zugegriffen und Festplatteninhalte ausgespäht habe. (…) Auch Rechner von Einzelpersonen seien in 10 Prozent von vom BND durchgeführten Online-Durchsuchungen betroffen gewesen.“ Und nun zue iner völlig unwichtigen Frage, die von einigen Foren-Lesern nörgelnd gestellt wurden: Und wie soll das funktionieren? Ganze Festplatten online verschicken? Undsoweiter? Nein? Weiß niemand? Richtig. Weil es gar nicht wahr ist und nur Propaganda. Aber so funktioniert es. Man muss es nur oft geneug wiederholen, und irgendwann glauben es alle. Nicht alle. Einige haben den Kopf noch zum Denken auf dem Hals sitzen.

Rezension: Die Online-Durchsuchung

Eine sehr ausführliche Rezension des Buches „Die Online-Durchsuchung“ findet man auf solon-online.de. Patrick Grete schreibt: „Beim Lesen dieses Teils des Buches kommt man aus dem Staunen über diese Vorgänge nicht heraus. Steht es so schlecht um den Journalismus in Deutschland? “

Noch mehr „Online-Durchsuchungen“

Ich kann mir nicht helfen: Beim Lesen mancher Artikel, in denen das Reizwort „Online-Durchsuchungen“ auftaucht, muss ich an Horst Ehmke denken: „Der sozialdemokratische Kanzleramtsminister Horst Ehmke hatte damals den BND aufgefordert, eine Übersicht der Journalisten anzufertigen, die mit dem Dienst kooperieren. Ausgenommen bleiben sollten operativ eingesetzte Medienvertreter, also an Geheimdienstoperationen beteiligte Agenten.“ So eine Liste hätte ich heute auch gern, aber natürlich aktualisiert.

Nehmen wir einen Bericht aus Focus, der sich vom Heise auf den ersten Blick untgerscheidet, weil Fcous den fragwürdigen und vor allem irreführenden Begriff „Online-Durchsuchungen“nicht in Anführungszeichen schreibt. Bei Heise heißt es: „Über die konkrete technische Durchführung dieser „Online-Durchsuchung“ ist noch nichts Weiteres bekannt, allerdings sollen auch „private Laufwerke“ überprüft worden sein.“ Sollen. Es ist also ein Gerücht oder man weiß es vom Hörensagen. Deutscher Journalismus at it’s best. Und was ist mit den öffentlichen Laufwerken? Bei Focus Online: „Zudem durchsuchte der Bundesnachrichtendienst nach FOCUS-Informationen in einer heimlichen Online-Durchsuchung die Computer von 49 Mitarbeitern des Fachreferats zur Aufklärung der Organisierten Kriminalität.“

Frage: Wer hat Focus die „Internen Protokolle“ gesteckt – und mit welchem Motiv? Focus Online publizierte schon April 2007 die faktenfreie Falschmeldung: „Deutsche Geheimdienste spähen schon seit 2005 heimlich über das Internet Computer von Verdächtigen aus.“ Und Focus ist das einzige großere Medium Deutschlands, das den Bundesnachrichtendienst vehement und permanent in diesem Zusammenhang lobhudelt und ihm magische Fähigkeiten zuspricht: „Technische Unterstützung holte sich der Inlandsgeheimdienst bei den Kollegen des Bundesnachrichtendienstes (BND) – Spezialisten auf dem Gebiet der Hacker-Angriffe.“ Honi soit qui mal y pense. Wer wollte Focus instrumentalisieren – offensichtlich mit Erfolg?

Im aktuellen Fall ist die Sache ausgesprochen banal: Entweder hatten die EDV-Verantwortlichen beim BND einen Remote-Zugriff auf die Rechner alle Angestellten, wovon auszugehen ist (wäre komisch und unprofessionell, wenn nicht) oder sie hatten Usernamen und Passworte für die E-Mail-Accounts (bei beim afghanischen Handelsminister – oder beides. BND-Angestellte schreiben nur elektronischen Postkarten und kümmern sich nicht um die Sicherheit ihrer Rechner. Das ist klar wie Kloßbrühe. Wie wollen die nur im Ausland so spionieren? Beides wäre aber nicht das, was der Sprachgebrauch unter „Online-Durchschung“ meint – dass staatliche Hacker von außen auf private Rechner zugreifen könnten. Aber Focus tut alles daran, wiederholt den Eindruck zu erwecken, der BND sei dazu in der Lage. Das stimmt mich nachdenklich. Ich denke schon wieder an Horst Ehmke.

Christian Rath, der „Rechtsexperte“ der taz (Computerexperten haben die gar nicht), macht sich ebenfalls zum PR-Sprachrohr der Schlapphüte. Zur Erinnerung aus der Journalistenschule; Journalisten sind nicht dazu da, die Sprechblasen irgendwelcher Politiker und Apparatschiks zu publizieren. Dafür gibt es Pressesprecher und ganze Abteilungen in den jeweiligen Behörden. (Nicht viel besser ist Stefan Krempl bei Heise.) Auch zur Erinnerung: sogar Schäuble hat zugegeben, dass Heinz Fromm, der Chef des Verfassungsschutzes, von Technik und Computern keine Ahnung hat. Und wenn der laut taz fordert, auch die Dauer-Skandalbehörde Verfassungsschutz müsse immer öfter „Online-Durchsuchungen“ vornehmen dürfen, darf man das nicht einfach unkritisch verbreiten – zumal der Verfassungsschutz bisher bei offiziellen Anfragen immer geleugnet hat, dass er das jemals hingekriegt bzw. praktiziert hätte. Die „Online-Durchsuchung“ bleibt ein frommer Wunsch ahnungloser Politiker.

Übrigens, Kollege Rath: „Einzelne Online-Durchsuchungen hat der Bundesverfassungschutz früher schon durchgeführt, unter anderem gegen den Islamisten Reda S.“ Welche Quellen? Welche Fakten? Ja, es gibt eine Quelle – und nur eine: Focus. Mit der Quellenlage des besagten Artikels habe ich mich in unserem Buch ausführlich beschäftigt. „Einzelne“? Nein, Auch das ist gelogen. Wenn man schon woanders abschreibt, Kollege Rath, ohne zu prüfen, ob es mehrere unabhängige Quellen gegeben hat, dann bitte richtig. Focus schrieb in Ausgabe 2/2008: „Mit einem einzigen Klick hatte der von Terrorfahndern als Gefährder eingestufte Islamist Seyam die Schleuse geöffnet für die erste und bislang einzige Online-Razzia in Deutschland.“ In dem Fall waren die Ermittler schon beim Computerkauf indirekt dabei. Und gefunden hat man auch nichts.

Die Online-Durchsuchung – das Windei

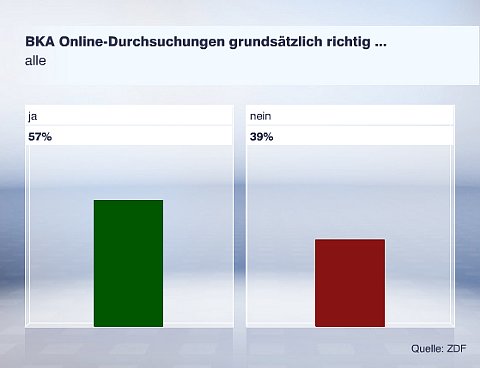

Worauf es Schäuble wirklich ankommt, zeigt das aktuelle Politbarometer des ZDF. Zu den technischen und rechtlichen Details der heimlichen Online-Durchsuchung und des Bundestrojaners bringt c’t in Ausgabe 25/08 (ab Montag, den 24. 11., im Handel) einen Hintergrundartikel: „Windei Bundestrojaner, Online-Durchsuchung vs. Gewährleistung von Vertraulichkeit und Integrität informationstechnischer Systeme“, S. 86ff. Da bin ich aber mal gespannt. Die Überschrift klingt schon erfreulich.

Die Online-Durchsuchung, revisited

Prof. Dr. Hartmut Pohl von der Fachhochschule Bonn-Rhein-Sieg, Fachbereich Informatik, hat mir eine leider unverschlüsselte E-Mail geschrieben und sich über einige Formulierungen in meinem Telepolis-Artikel „Online-Durchsuchung. Autistisches Voodoo auf dem WWW-Weg“ beschwert. Dort schrieb ich:

Prof. Dr. Hartmut Pohl von der Fachhochschule Bonn-Rhein-Sieg, Fachbereich Informatik, hat mir eine leider unverschlüsselte E-Mail geschrieben und sich über einige Formulierungen in meinem Telepolis-Artikel „Online-Durchsuchung. Autistisches Voodoo auf dem WWW-Weg“ beschwert. Dort schrieb ich:

„Sieber ‚argumentiert‘ beispielhaft: Seine Exploit-These hat er nach eigenen Angaben von Prof. Dr. Hartmut Pohl, der behauptet, der Bundesnachrichtendienst hätte ein Dutzend „Online-Durchsuchungen“ vollbracht. Pohls Quelle – die er sogar angibt – ist nur die Falschmeldung der Tagesschau, die vom Redaktionsleiter mittlerweile zurückgenommen wurde. Aber wer will das a posteriori noch wissen? Die Behauptung ist in der Welt wie die Zahnpasta, die nicht mehr zurück in die Tube geht.“

Prof. Pohl schrieb in seinem Aufsatz „Zur Technik der heimlichen Online-Durchsuchung“ wörtlich (und falsch): „Seit 2005 sind etwa ein Dutzend verdeckte Online-Durchsuchungen vom Bundesnachrichtendienst durchgeführt worden.“ Jetzt bemängelt er, ich erwecke den Eindruck, dass die Tagesschau seine einzige Quelle gewesen sei. Das könne aber nicht vollständig sein, weil die Tagesschau nicht darlege, welche Behörde „Online-Durchsuchungen durchgeführt“ habe.

Ich habe geantwortet (Auszug): „Sie haben in dem von mir zitierten Artikel als einzige Quelle für die These, es habe „Online-Durchsuchungen“ gegeben, die ‚Tagesschau‘ zitiert. Die Meldung, auf die Sie sich beziehen, (27.04.2007) ist ein Falschmeldung – die Tagesschau wusste mitnichten, ob es „rund ein Dutzend Online-Durchsuchungen“ gegeben hat. Sie vermutete es nur – und konnte es nicht falsifizieren. Das hat der Kollege Rasmussen mir gegenüber schriftlich zugegeben. Mit dieser Recherche-Methode könnte man auch einen Gottesbeweis führen.

Wenn es andere – seriösere – Quellen gegeben hat, sollte man die in einer Zeitschrift für „Datensicherheit und Datenschutz“ auch nennen. Ich glaube nicht, dass es diese Quellen gibt, solange man sie mir nicht vorgelegt hat.

Welche Behörde angeblich in der Lage gewesen sein soll, jemanden gezielt online zu überwachen, ist unerheblich – es hat bisher keine einzige verifizierbare „Online-Durchsuchung“ gegeben. Auch das Bundesverfassungsgericht hatte keine anderen Quellen als die Medien. Wenn aber alle von allen nur abschreiben und die vagen und schlecht recherchierten suggestiven Medienberichte ihren Eingang in die wissenschaftliche Literatur finden, ist das bedauerlich.“

Noch etwas: Mittlerweile haben offenbar einige, die in dem Buch „lobend“ erwähnt werden, es gelesen. Ich habe hier schon Klageandrohungen und einige Unterlassungserklärungen vorliegen. Ich denke nicht daran, klein beizugeben, auch wenn jemand mich unter Druck setzen will. Natürlich ist es zum Beispiel einem großen Nachrichtenmagazin peinlich, wenn man ihm a posteriori Falschmeldungen um die Ohren hat. Aber wer glaubt, mich mit einer Kompanie Anwälte und Lügenmärchen davon abhalten zu können, das zu publizieren, was ich recherchiert habe, der irrt.

Online-Durchsuchung – Autistisches Voodoo auf dem WWW-Weg

Passend zur Hausdurchsuchung und der Beschlagnahme meines Rechners ein Artikel von mir auf Telepolis, den ich zum Glück schon gestern geschrieben und versendet habe: „Online-Durchsuchung – Autistisches Voodoo auf dem WWW-Weg“.

Die Online-Durchsuchung

Eine Kurzrezension unseres Buches „Die Online-Durchsuchung“ hat Compliance-Magazin.de verfasst: „Ein Buch das die technische Machbarkeit der Online-Durchsuchung in Zweifel zieht: ‚Man kann angesichts der technischen Voraussetzungen kaum glauben, dass jemand ernsthaft über das Vorhaben einer ‚Online-Durchsuchung‘ als Ermittlungsmaßnahme diskutieren möchte‘, schreiben die Autoren Burkhard Schröder und Claudia Schröder in dem neuen Telepolis-Buch ‚Die Online-Durchsuchung‘. Sie kritisieren den Hype, den das Thema in den Medien verursacht hat und sehen in der Online-Durchsuchung vor allem ‚eine politische Absichtserklärung und Drohgebärde‘. Insofern soll das Buch vielleicht auch unbewusst dem Leser die Angst vor der Allmacht des Staates nehmen.“

Die Online-Durchsuchung

Der dpunkt-Verlag hat gestern zum Erscheinen unseres Buches „Die Online-Durchsuchung“ eine Pressemeldung herausgegeben. „Ihre Ansprechpartnerin für Rückfragen und Rezensionsexemplare: Antje Nicklas, dpunkt.verlag GmbH, Ringstraße 19 B, 69115 Heidelberg, Telefon: 0 62 21/14 83-0, E-Mail: nicklas@dpunkt.de„.

Aber wenn man dorthin eine Mail schickt, kommt zurück.“ ich bin zur Zeit nicht erreichbar. Bitte wenden Sie sich an meine Kollegin, Julia Marjanovic, marjanovic@dpunkt.de.“ Und warum schreiben die eine nicht direkt erreichbare E-Mail-Adresse in eine aktuelle Pressemeldung? Na gut. Damit muss man offenbar leben.