Wo bleibt eigentlich die Revolution?

Vuvuzela-Filter

Ich guck keinen Fußball. Aber auf surfpoeten.de gibt es eine Anleitung, wie man einen Filter für Vuvuzelas baut: „Hierzu eignet sich im Prinzip jeder moderne Computer, der über eine Soundkarte mit geringen Latenzzeiten verfügt und entsprechende Software.“ Na denn: Viel Spaß beim Basteln.

Simpler, more enjoyable, relevant, accessible, relevant and engaging

Er hört sich bei den LindenLabs an wie eine Frontbegradigung: „Linden Lab Restructures to Generate Efficiencies and Support Investment in New Platforms“. „Restrukturierung“ kann immer auch bedeuten: „Wir ziehen uns geordnet aus Stalingrad zurück“, „Deutschland muss sparen“, „Wieder mehr variables Kapital auf dem Arbeitsmarkt verfügbar“ oder „Gute Nachricht: Griechische Staatsanleihen jetzt besonders günstig!“ Was also ist gemeint?

„Today’s announcement about our reorganization will help us make Second Life® even simpler, more enjoyable, relevant and engaging for consumers starting with their first experience. It will also enable us to invest in bringing 3D to the web and will strengthen our profitability,“ said Mark Kingdon, chief executive officer of Linden Lab. According to Kingdon, the restructuring also better aligns Linden Lab with its two longer-term goals. First, the company aims to create a browser-based virtual world experience, eliminating the need to download software. Secondly, Linden Lab will look to extend the Second Life experience into popular social networks. ‚Ultimately, we want to make Second Life more accessible and relevant to a wider population,‘ he said.“

Die Berichterstattung deutscher Medien – inklusive der Mainstream-Blogs – über Second Life kann man komplett vergessen. Genausogut könnte man auch eine saudi-arabische Zeitung über die Kreuzzüge befragen. Deswegen hier ein paar Details mehr.

Auf ReadWriteWeb („one of the most popular technology blog“) wird das noch erläutert: „Linden Lab intends to move the Second Life environment to a browser- and mobile-based platform, obviating the need to download software. It will combine its product and engineering divisions. Future plans include migration to social networks, like Facebook.“ PaidContent schreibt: „The company’s financial state isn’t known. Linden Lab has raised about $19 million in funding but hasn’t raised outside cash since 2006. At least two of its backers have sold their stakes; one unnamed investor sold its holdings to late-stage investment firm Stratim Capital a year ago…“

Die „Lindens“ wollen also die Hemmschwelle tiefer legen: man muss immer noch einen Client (ein Programm, das den Zugang ermöglicht) installieren, bevor man die größte virtuelle Welt der Welt betreten kann. Ich habe mich von einem guten Freund technisch belehren lassen, dass es in absehbarer Zeit möglich sein könnte, 3d-Rendering per Browser adäquat umsetzen zu können.

Das Problem von Second Life ist bekanntlich, dass eine Kommunikationsplattform nur zwei Geldquellen hat: Ausspionieren und Verkaufen des Nutzerverhaltens sowie das Geld, was die Nutzer „inworld“ ausgeben. In beiden Punkten übertrifft Second World um Längen, nur eben nicht in den Nutzerzahlen. Die Zahl der aktiven Nutzer wird sich um eineinhalb Millionen Nutzer bewegen, obwohl offiziell das Zehnfach angeben wird: Sehr viele Avatare, die während des Medienhypes 2007 geschaffen wurde, sind inaktive Karteileichen, und aktive Nutzer (wie ich) haben fast immer mehrere Avatare (ich habe vier) für unterschiedliche Segmente der virtuellen Welt und deren Szenarien. (Mein ältester Avatar heisst übrigens Burkhard Schroeder, „geboren“ im Januar 2007.)

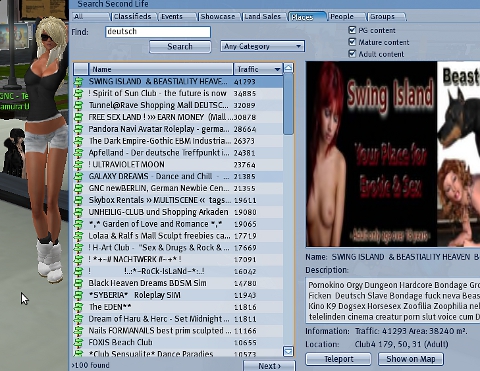

Der Sceenshot unten zeigt die Ergebnisse, die man in der Second-Life-internen Suchmaschine erzielt, wenn man „deutsch“ eingibt und „erwachsene“ Inhalte zulässt. Ich möchte die deutschen Jugenschutzwarte anstacheln zu jammern: „Dass muss man doch melden, durchführen und verbieten!?“ Damit könnten sie sich noch lächerlicher machen, was ich bekanntlich lebhaft begrüßen würde. Aber im Ernst: Wer bei Gor In Second Life die Nase rümpft, hat eben keine Ahnung: Der Avatar ganz oben stammt aus Gor und ist wesentlicher appetitlicher als der Schund und Müll, der einem im deutschen Segment der 3D-Welt entgegenbrodelt.

#linuxtag [3. update]

Polizei bespitzelt sich selbst

Hier ist die Spitze des Eisbergs und wie es hinter den Kulissen der Polizei wirklich aussieht. Der Tagesspiegel berichtet hier („Neue Merkwürdigkeiten in der Polizeiaffäre in Sachsen-Anhalt“ und hier („Nächster Akt in Dessauer Polizeiaffäre“), Spiegel Offline hier („Polizeidirektion spähte eigene Beamte aus“). Da sieht man, was die tun, wenn keiner hinguckt – was tun die gar mit den Daten anderer?

Hintergrund: Der Leitende Polizeidirektor Hans-Christoph Glombitza wollte seine Staatsschutzabteilung im Kampf gegen Rechtsextremisten ausbremsen. Spiegel Offline: „Die hohe Zahl von Ermittlungsverfahren schade dem ‚Ansehen unseres Landes‘. Darüber sei ’niemand glücklich‘.“ Und irgendjemand hatte dennoch mit der Presse geredet.

Der Tagesspiegel: „Die Direktionsspitze ließ im Frühjahr 2007 eine Sicherungskopie sämtlicher Daten ziehen, die vom 23. Februar bis zum 11. Mai auf dem Zentralserver gespeichert waren. Damit waren die Daten von 1100 Beamten, auch private E-Mails, ohne Wissen der Betroffenen und des Personalrats auf unabsehbare Zeit in der Hand der Führung der Direktion. Und das, obwohl nur drei Beamte der Abteilung Staatsschutz im Verdacht standen, sie hätten bei der Presse geplaudert.“

Spiegel Offline: „Unter den betroffenen Datensätzen waren dabei nicht nur die Verbindungsdaten dienstlicher E-Mails und Dokumente, die jeder Beamte, für die Hausspitze zugänglich, in der „Ablagemappe“ auf dem Server gespeichert hatte, sondern auch private Speicher, die sogenannten Heimserver. Sie hatten jeweils eine Umfang von 50 Megabyte und dienten passwortgeschützt der Aufbewahrung von privaten Fotos, Schreiben und E-Mails.“

Das schauen wir uns mal genauer an. Was lehrt uns das? Die Polizei verschlüsselt ihre E-Mails nicht, sondern schreibt nur elektronische Postkarten. Die „Hausspitze“ schnüffelt allen hinterher und kann sogar die privaten Daten überprüfen. Die Polizei ist auch nicht in der Lage, ihre eigene Vorratsdatenspeicherung zu umgehen. Der Tagesspiegel kann seinen Informanten auch nicht anbieten, anonym zu kommunizieren, um die interne Schnüffelei zu verhindern – etwa durch eine PrivacyBox. Die leben also alle noch im Zeitalter der Internetausdrucker.

Manchmal geschehen Dinge, die kann man sich gar nicht ausdenken. Wie dämlich muss man eigentlich sein, um sich auch noch bei einer solch schmierigen Affäre erwischen zu lassen?

Gleisdreieck, revisited

Heute habe ich mein Mountain-Bike wieder auf’s Gleisdreieck in Kreuzberg geführt. Dort bin ich zahllose Male herumgestreift, mit Hund und ohne Hund, wie auf einem Abenteuerspielplatz für Erwachsene. Leider machte mein Fahrrad mittendrin schlapp, sodass ich nur einen Teil dokumentieren kann. Wo früher der riesige Sandhaufen war, ist jetzt ein Platz für Beachvolleyball. Sobald es meine Zeit zulässt, werde ich nachsehen, was aus dem Wäldchen und der östlichen Seite geworden ist – ob die so genannten „Landschaftsplaner“ noch etwas übriggelassen haben. Deren Motto ist bekanntlich: Die Bäume stehn‘ in Reih‘ und Glied, ein Anblick, den man gerne sieht. Mein Motto ist das nicht.

Westerwelle gibt es wirklich in der emotionalen Pissrinne!

„Dies ist die absolute und unerreichte Sternstunde des deutschen Kabaretts. Niemand, auch nicht Hildebrandt hat je das Niveau dieser paar Minuten erreicht.“ – „Einer der wahrhaft größten Momente des deutschen politischen Kabaretts.“ – „Schramm ist kein Kabarettist, sondern ein Naturereignis. Da wird Satire zur kernigen Gesellschaftskritik, vorgetragen mit messerscharfem Verstand und bewerkenswerter Detailkenntnis“. – „Die Reaktionen im Publikum schwankten zwischen blankem Entsetzen, extatischem Gejohle und betretener Nachdenklichkeit. Gut, dass es Leute wie ihn gibt. Man sollte diesen Auftritt jeden Abend Punkt 20 Uhr auf den öffentlich-rechtlichen Bedürfnisanstalten senden, damit der Urnenpöbel mal aufwacht!“

Mangelhafte Gefahrenprognose

Die kackbraunen Kameraden haben vor dem Bundesverfassungsgericht gewonnen. Ich begrüße das, denn das Urteil stärkt die Bürgerrechte. Und die obrigkeitsstaatliche doitsche Franktion der Pseudo-„Linken“, denen zum Thema Nazis nur immer melden, durchführen, verbieten einfällt, hat auch eine berechtigte Klatsche bekommen.

Pressemeldung: „Der Beschwerdeführer meldete für den 2. März 2002 in Bielefeld die Versammlung unter dem Motto ‚Die Soldaten der Wehrmacht waren Helden, keine Verbrecher‘ an. (…) Im Folgenden ordnete das Polizeipräsidium die Auflage an, dass die Teilnehmer der vom Beschwerdeführer geplanten Versammlung vor Beginn der Veranstaltung polizeilich durchsucht werden. (…) Mit seiner Verfassungsbeschwerde rügt der Beschwerdeführer insbesondere eine Verletzung seines Grundrechts der Versammlungsfreiheit aus Art. 8 Abs. 1 GG. (…) Der Sache nach haben sich die Verwaltungsgerichte bei ihrer Gefahrenprognose allein auf die – nicht ausgesprochene – Vermutung gestützt, die Teilnehmer der vom Beschwerdeführer veranstalteten Versammlung könnten durch frühere Störungen von gewalttätigen linken Gegendemonstranten gereizt nunmehr zum Präventivschlag ausholen.“

Schramm for President!

All your data belong to us

Heise: „Das Bundesministerium des Innern (BMI) und das Bundesamt für Sicherheit in der Informationstechnik (BSI) haben eine Studie zum Identitätsdiebstahl und -missbrauch im Internet veröffentlicht. Das mehr als 400 Seiten starke Dokument betrachtet Identitätsdiebstahl und Identitätsmissbrauch aus technischer und rechtlicher Perspektive und leitet daraus Handlungsempfehlungen ab.“

Ich habe es mir mal angesehen, auch unter dem Aspekt der real gar nicht existierenden „Online-Durchsuchung“.

„Prinzipiell kann eine Infektion durch jegliche installierte Software auf dem Client-System stattfinden, die beispielsweise veraltet und daher auf irgendeiner Art und Weise verwundbar ist. Bei ihren Untersuchungen fand die Firma Trusteer des Weiteren heraus, dass auf fast 84 Prozent der Rechner eine verwundbare Version des Adobe-Readers installiert war. Durch bösartige pdf-Dokumente ist es so möglich, auf dem Endsystem des Nutzers Schadcode auszuführen. Natürlich. Hängt aber vom Betriebssystem und vom Browser ab. Frage: woher bekommt der Angreifer die (jeweils persönliche dynamische!) IP-Adresse des Zielobjekts, das ausgespäht werden soll? „Allerdings sind bisher keine Möglichkeiten bekannt, Addons automatisiert ohne Mitwissen des Nutzers zu installieren.“ Aha.

„Zu einer sehr gefährlichen Infektionsmethode gehört der Drive-By-Download, die eine Schwachstelle im Browser des Opfers ausnutzt. Aber auch der Versand per E-Mail war vor einiger Zeit sehr populär. Eine weitere Methode ist, an beliebte Software ein Trojanisches Pferd anzuhängen und anschließend auf Webseiten oder über P2P-Netzwerke illegal zum Download anzubieten.“ Funktioniert nur, wenn das Zielobjekt selbst aktiv mitspielt und sich wie ein DBU (denkbar bescheuertste User) verhält. Frage: woher bekommt der Angreifer die (jeweils persönliche dynamische!) IP-Adresse des Zielobjekts, das ausgespäht werden soll?

„Selbst durch die Nutzung erweiterter Mechanismen wie etwa speziellen Browser-Add-Ons (beispielsweise NoScript) lässt sich kein vollständiger Schutz realisieren. Stattdessen leidet aber die Benutzerfreundlichkeit unter diesen Mechanismen, teilweise sind moderne [was heisst hier „modern“? Das ist schlicht nicht barrierefrei! BS] Webseiten (die zwingend [Schwachfug BS]auf Erweiterungen wie Javascript angewiesen sind) gar nicht mehr benutzbar. Zudem liegt das große Problem aktueller Antivirenprogramme in ihrer Reaktivität, denn sie können in den allermeisten Fällen nur Malware zuverlässig finden, die bereits bekannt ist. Technische Maßnahmen lösen zudem nicht alle Sicherheitsprobleme, vielmehr ist eine umfassende Aufklärung der Anwender von großer Bedeutung“. Deswegen plädiere ich ja schon seit langem vor, die Prügelstrafe für Webdesigner einzuführen, die einen zu Javascript zwingen wollen. Das eigentliche Problem hat also zwei Ohren und sitzt vor dem Monitor. Ich surfe grundsätzlich ohne Javascript. Und eine Website, die mich dazu zwingen will, boykottiere ich und stelle den Webdesigner unter den Generalverdacht, eine ignorante dämliche Pfeife zu sein.

„Cross-Site-Scripting (XSS) bezeichnet das Ausnutzen einer Sicherheitslücke in Webanwendungen, wobei Informationen aus einem nicht vertrauenswürdigen Kontext in einen anderen Kontext eingefügt werden, in dem sie als vertrauenswürdig gelten. Aus diesem vertrauenswürdigen Kontext kann dann ein Angriff gestartet werden. Ziel ist meist, an sensible Daten des Opfers zu gelangen, um beispielsweise Identitätsdiebstahl zu betreiben. Eine sehr verbreitete Methode hierfür ist, bösartiges JavaScript als Payload der XSS-Schwachstelle zu übergeben. Dieses JavaScript wird dann im vertrauenswürdigen Kontext im Browser des Opfers ausgeführt.“ Wie oft muss man also auf einen Webdesigner wohin einprügeln, damit er seine Finger von Javascript lässt? Javascript an sich kann nützlich sein. Wenn man aber Nutzer dazu erzieht, das nicht als Option, sondern per default aktiviert zu lassen, dann handelt man verantwortungslos.

„Die Infektion eines Clients vollzieht sich dabei in mehreren Schritten: Zunächst muss der Client bzw. dessen Anwender auf eine Website gelockt werden, auf der der entsprechende Schadcode vorhanden ist. Gerne werden dazu Websites verwendet, denen der Benutzer ein gewisses Grundvertrauen entgegenbringt.“ Frage: woher bekommt der Angreifer die (jeweils persönliche dynamische!) IP-Adresse des Zielobjekts, das ausgespäht werden soll? „Surft ein Nutzer nun auf eine solche präparierte Webseite und ist sein Browser anfällig für den dort abgelegten Exploit, so erfolgt die Übernahme des PCs.“ Vermutlich hat so man Ziercke so instruiert, und das hat das natürlich nicht verstanden und machte dann daraus: „Sie können sich die abstrakten Möglichkeiten vorstellen, mit dem man über einen Trojaner, über eine Mail oder über eine Internetseite jemanden aufsucht.“ – „Initialer Schritt ist, dass der Client auf die manipulierte Website herein fällt.“ Nein, nicht der Client, sondern der Homo sapiens, der ihn benutzt, den der Angreifer als Homo sapiens aber gar nicht erkennen kann, sondern nur dessen IP-Adresse.

Eine hübsche Anmerkung der Studie zum normalen Sicherheitsstandard: „Somit kann fast jedes Telefonat heute durch einen Angriff auf das Internet mitgehört werden, und Notrufnummern können durch Intenet-basierte Denial-of-Service-Angriffe lahmgelegt werden.(…) Durch das Auftreten eines neuen, besonders aggressiven Internet-Wurms (Conficker [gilt wieder nur für Windows!]) wurden ganze Truppenteile der Bundeswehr und der französischen Luftwaffe lahmgelegt.“

Auch schön: „Die Suche nach Passwörtern unter Google lässt sich bspw. mit dem Suchstring intext:“password|pass|passwd“ (ext:sql | ext:dump | ext:dmp) intext:values realisieren.“ Bruhahaha.

„Zielgerichtete Angriffe auf Linux-Client-Systeme sind nach wie vor kaum zu verzeichnen. (…) Beispielsweise sind Drive-By Angriffe auf Browser unter Linux bisher nicht bekannt.“ Nur gut, dass „Gefährder“ und andere Bösewichter so gut wie nie Linux benutzen, Herr Chef des Bundeskriminalamtes – so hat man Sie und Frau Ramelsberger doch sicher gebrieft?

Der wichtigste Satz der Studie: „Grundsätzlich kann Social Engineering als das Erlangen vertraulicher Informationen durch Annäherung an Geheimnisträger mittels gesellschaftlicher oder gespielter Kontakte definiert werden. Das grundlegende Problem beim Social Engineering ist die Tatsache, dass Menschen manipulierbar und generell das schwächste Glied in einer Kette sind“.

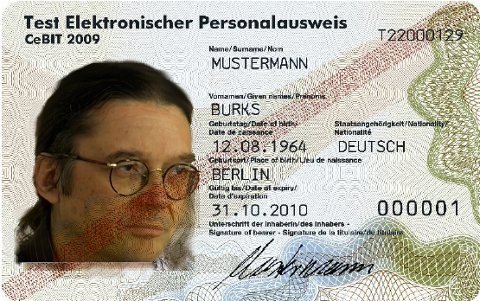

Die Studie beschäftigt sich auch mit dem neuen Personalausweis: „Der flächendeckende Einsatz des neuen Personalausweises allein wird Identitätsmissbrauch nicht verhindern können: Die von kriminellen Hackern eingesetzten Tools (die überwiegend auf Malware basieren, die im PC des Opfers ausgeführt wird) lassen sich sehr einfach an die bislang spezifizierten Sicherheitsmechanismen anpassen. (…) Es fehlt schlichtweg ein sicherer Betriebsmodus, in dem der Browser und der Bürgerclient ausgeführt werden können“. Das wird natürlich unsere Junta nicht daran hindern, den doch einzuführen.

„Es besteht offensichtlich ein erheblicher Bedarf an Information und Aufklärung. Es ist davon auszugehen, dass Nutzer oft über nur sehr geringes Wissen in Bezug auf die Gefahren des Internet und die Möglichkeiten zur Abwehr von Schäden verfügen.“ Ja, quod erat demonstrandum. Es ist auch davon auszugehen, dass die Nutzer nicht wissen, dass sie gar nichts wissen. Das war auch schon immer so.

Lesebefehl!

The Gor Hub

The Gor Hub, laut Statistik die mit Abstand aktivste Gor-Sim in Second Life. Man könnte es auch Fleischmarkt 2.0 nennen.

Interview: Köhler aus dem Amt gebloggt?

Ein Interview mit mir von Schülerinnen der Evangelischen Journalistenschule zum obigen Thema: „Blogger feiern ihren Einfluss beim Rücktritt Köhlers. Den ‚etablierten Medien‘ werfen sie vor, schnarchnasig zu sein oder sogar, unter Zensur zu stehen. Was ist dran an dem Vorwurf?“

By the way: BBS ist keine Abkürzung für Blogger Burkhard Schröder, sondern für Bulletin Board System. SCNR

Die sozial schiefe Merkel und die Gracchen

Unsere Junta hat also beschlossen zu „sparen“. Das Wort trifft aber nicht den Kern der Sache. Im Kapitalismus – auch bekannt unter dem suggestiven Neusprech „soziale Marktwirtschaft“- gilt es, die Reicher reicher und die Armen ärmer zu machen, gleichzeitig aber zu verhüten, dass die Armen rebellieren. Allzugroßes Elend muss verhindert werden. Damit die Armen das Prinzip des System nicht begreifen, sondern anderen die Schuld für ihre Misere in die Schuhe schieben (den Juden z.B.), gibt es die Religion, die die Gehirne vernebelt und alles als gottgewollt definiert, sowie das schon aus der Antike bekannte Prinzip „Brot und Spiele“, das heute „Fernsehen“ heisst.

Das war jetzt Originalton Anfang des 19. Jahrhunderts. Wahr ist es trotzdem, es hört sich nur altertümlich an. Ich warte darauf, dass eine Tagessschau-Sprecherin sagt: Die Regierung nimmt den Armen etwas weg und gibt den Reichen was dazu. Das wäre objektiv und richtig. Aber niemand traut sich das so offen zu sagen. Das regt mich gar nicht auf. Viel ärger finde ich die geistig Minderbemittelten, die immer noch CDUCSUFDP wählen. Aber das war ja schon immer so.

Das montägliche Nachrichtenmagazin schreibt: „Dass Menschen mit geringem Einkommen nun aber der Zuschuss zu den Heizkosten gekürzt wird, Gutverdiener von Schwarz-gelb aber verschont bleiben und Hoteliers weiter von der unsinnigen Mehrwertsteuersenkung profitieren, deutet auf eine solche Schieflage hin.“ Knapper formuliert: Sollen die Armen doch frieren oder einen Pullover anziehen.

Nun, der Kapitalismus an sich ist eine „soziale Schieflage“. Was wäre denn sozial „gerade“? Das affirmative Gefasel über „soziale Schieflagen“ kann man am besten mit den Gracceschen Reformen aus dem 2. Jahrhundert v.u.Z. erläutern. Die Kleinbauern am alten Rom wurden immer öfter enteignet oder konnten nicht überleben, weil die effektivere Sklavenhalterwirtschaft eine übermächtige Konkurrenz wurde. Oder sie wanderten in die Städte ab, weil sie zu lange in der Armee dienen mussten. „Die Gewinner dieser Entwicklung waren die Eliten Roms, die durch den Handel und Investitionen in landwirtschaftliche Betriebe reich wurden.“ Dagegen war kein Kraut gewachsen, man konnte diesen Prozess nur künstlich durch „Reformen“ verlangsamen. Gegen ökonomische Zwänge helfen Wünschen und Wollen bekanntlich nichts.

Die Eliten sind immer die Gewinner. Wer die Macht über die Produktionsmittel hat, kann bestimmen, wie der Laden läuft. „Sparen“ bedeutet nicht anderes als dem armen unteren Drittel der Gesellschaft vorzulügen, alle müssten irgendwie die Gürtel enger schnallen. In Wahrheit geht es in Gegenden, in denen wir es mit dem bekannten eisernen „Gesetz des tendenziellen Falls der Profitrate“ zu tun haben, darum, die Höhe der Profite zu erhalten, indem man den Armen einfach etwas wegnimmt. Das Gesetz „sagt aus, dass in der kapitalistischen Wirtschaft gesetzmäßig, also aufgrund von Eigenschaften der kapitalistischen Wirtschaft selbst, eine Tendenz zur Verringerung der Profitrate im gesamtwirtschaftlichen Durchschnitt bestehe.“

Ja, widerlegt hat das noch niemand. Die wohlwollenden Leserinnen und geneigten Leser könnten es ja versuchen.

Screenshot: Spiegel Offline

How big is the Deepwater Horizon oil spill?

„Paul Rademacher hat ein Google-Maps Mashup programmiert, mit dem es möglich ist, die wirkliche Größe des Ölteppichs im Golf von Mexiko auf einen beliebigen Fleck der Erde zu projizieren. Dadurch wird die Größe vorstellbar. Wir projizierten auf den Großraum Berlin“. (Via Redaktionsblog Berliner Journalisten)

Polizeiliche Datei „Täter Politik“

Udo Vetter schreibt auf lawblog über „Eine Schublade für jeden von uns“: „Ohne Diskussion im Bundestag sollte der Bundesrat noch schnell vor der Fußballweltmeisterschaft eine Rechtsverordnung abnicken, welche die heute schon umfangreichen Karteien des Bundeskriminalamtes auf ein rechtliches Fundament stellt. Dabei weiß die Regierung schon seit anderthalb Jahren, dass etwa die polizeiliche Datei ‚Gewalttäter Sport‘ rechtswidrig ist. Verwaltungsgerichte hatten klargemacht, dass die Datensammlung ohne entsprechendes Gesetz oder Verordnung keine wirksame Rechtsgrundlage hat.“

Vielleicht sollte mal eine Polizeiliche Datei „Täter Politik“ eingeführt werden, in die alle aufgenommen werden, die in vollem Bewusstsein ihrer Taten geltendes Recht brechen. Volker Bouffier fällt mir sofort ein. Aber der soll ja hessischer Ministerpräsident werden. Passt wie Arsch auf Eimer.

Jugendgefährdende diffamierende Überwachung und das Nichtauffinden der Sendeanlage

Presseerklärung des Pirat_innenradios 95.2 UKW: „Polizeirazzia wegen des Pirat_innenradios zum Aktionstag ‚Mediaspree entern‘ am 5.Juni 2010 in dem Hausprojekt Bödikerstraße 9 endet mit ca. 25 Festnahmen, absurden Beschuldigungen und dem Nichtauffinden der Sendeanlage.“

Die Razzia endete damit, dass die Polizei die Sendeanlage nicht fand? Auch falsch, sondern die Polizei fand während der gesamten Razzia die Anlage nicht. Oder das Ergebnis der Razzia war: „404 Sendeanlage not found“ oder so ähnlich. Die Polizei nahm also 25 Personen fest und fand die Sendeanlage nicht.

Interessant dieser Abschnitt: „Trotz stundenlanger Suche der Polizei, bei der sie zwei Mitarbeiter der Bundesnetzagentur aus Mainz, die mit ihrem Peilwagen vor Ort waren, unterstützten, konnte aber keine Sendeanlage gefunden werden“.

Das erinnert mich an die gute alte Zeit, als es noch das Verb „wardialen“ gab. (Schöne Frage bei Jauch: Was bedeutet wardialen?) Damals, als es noch Hausdurchsuchungen wegen des Besitzes „illegaler Modems“ gab. „Seit langem warten Mailhoxbetreiber und Computeranwender auf die Freigabe preiswerter privater Modems. Die Post, die nach einem EG-Urteil zur Zulassung privater Modems verpflichtet ist, sperrt sich immer noch unter Berufung auf noch nicht vorhandene und abestimmte Zulassungsbedingungen. Die von der Post angebotenen Modems dürfen vielfach nicht an den preiswerten Heimcomputern betrieben werden und sind von den hohen Gebühren her für viele Anwender nicht finanzierbar.“ In welchem Jahrtausend war das noch mal gleich?

Nur mal ganz langsam zum Mitschreiben, liebe Nichtauffinder: Informationen lassen sich nicht mehr unterdrücken, nicht mehr im Zeitalter des Internet – auch wenn es falsche oder ekelhafte Informationen sind. Nehme euch ein Beispiel an Spanien: „Nach der jahrelangen Praxis der Nicht-Kontrolle und Duldung, einen Weg zu einem geordneten System mit Kontrolle von bspw. jugendgefährdenden oder diffamierenden Inhalten und einer technischen Überwachung zu finden ist eine denkbar schwierige Aufgabe.“

Da haben wir doch gleich alles, worum es eigentlich geht: „Jugendgefährend“ (das ist immer nur ein vorgeschobener Grund, weil niemand weiß, was die Jugend „gefährdet“ und warum und wie), „diffamierend“ (was diffamiert, bestimmt der, der die Macht hat) und „Überwachung“.

World Collapse Explained in 3 Minutes

Hier wird die europäische „Finanzkrise“ in drei Minuten sehr verständlich erklärt.

Tauss…äh…Kachelmann

Lawblog: „Gute Nachrichten für Kachelmann“. „Schon vor Tagen war zu lesen, einige von Kachelmanns möglichen Freundinnen hätten sich zu einem Rachepakt zusammengeschlossen. Sie hätten dem Moderator sein mögliches Mehrfachleben heimzahlen wollen.“ (Das Posting bezieht sich auf Spiegel Offline.)

Treffend die Leserkommentare beim lawblog: „Was mich besonders irritiert ist der Satz des Anwaltes ‚Er kenne das Gutachten noch nicht.‘ Aber die 6 Milliarden Rest Welt erhalten es schon mal vorab in einer Kurzfassung.“ – „Der Fall sollte allen von der ‚Wenn ich unschuldig bin, habe ich von der Justiz nichts zu befürchten‘- Fraktion zu denken geben. Man sitzt schnell mal für mehrere Monate in Haft, bevor sich die eigene Unschuld herausstellt.“ – „Kachelmann? Ist das nicht der Vergewaltiger, den man es nicht nachweisen konnte?“

Ich habe keine Meinung dazu. Bin aber jetzt doch gespannt, was dabei herauskommt und warum.

HTML5 and Web-Standards

Kräftig schmunzeln musste ich bei Fefes Screenshot nach dem Motto: Als ich einmal bei Apple surfen war… Wegen HTML5 und „Standards“ und so. Das kann ich natürlich noch toppen.

Sicherheit: Dau, Dauer, am Dausten

Das hier fand ich in einem Heise-Forum:

„Man stelle sich vor, potenzielle Autokäufer würden sich darüber aufregen, dass sie erst einen Führerschein machen müssen, um zu beweisen, dass sie ihr Fahrzeug im Straßenverkehr beherrschen. Würde man einen PC- und Internetführerschein durchsetzen, hätte sich das Mal- und Scareware-Problem komplett erledigt.

Komischerweise verlangt jeder Mensch mit gesundem Verstand, dass alle Verkehrsteilnehmer ihr Fahrzeug und die Regeln des Straßenverkehrs beherrschen. Beim Gebrauch von Computern jedoch lehnen scheinbar gesunde Menschen nicht nur konsequent jegliche Verantwortung ab. Sie fordern auch noch für sich das Recht ein, von dem technischen Kram überhaupt keine Ahnung haben zu müssen.

Es sind vermutlich dieselben Menschen, die Denunziations-Buttons in Webbrowsern, KiPo-Sperren und Bundestrojaner für eine gute Idee halten.“

Jedes Wort wahr, auch und insbesondere bei Journalisten.